- ライター:岡﨑 絢哉

- ローカル5Gの担当SEとして製品の検証・技術調査・提案を支援する業務に従事している

第一級陸上特殊無線技士

目次

要求仕様として「高速・大容量通信」「超低遅延・高信頼性」「同時多数接続」が策定された第5世代移動体通信システム(5G)が登場し、主に自己土地内でこれらサービスの活用を目的としたローカル5Gは様々な産業分野においてユースケースの開発や実証実験が行われていますが、今回はそのようなモバイルネットワークにおけるセキュリティに焦点を当て、トレンドマイクロ社Trend Micro Mobile Network Security(TMMNS)のセキュリティ機能の検証と管理・可視化機能の検証を行いましたのでご紹介します。

はじめに

ローカル5Gのセキュリティ・運用面の課題

PoC等のミニマムレベルでの環境ではあまり表面化はしていないと思いますが、既存の無線システムからローカル5Gへの置き換えや低遅延を活かして、新たなサービスを提供・使用したい等のさまざまな理由から実環境での運用を開始した場合に、端末増加に伴う課題が考えられます。

一つ目は認証の課題です。認証において5Gシステムはコア内のAUSFによるSIMベースの認証があるため、Wi-Fi環境でSSID/パスワードを用いて無線に接続する場合と比較して堅牢ではありますが、通常の認証のみでセキュリティ対策が盤石かというと課題があると考えます。認証の基となる鍵情報はSIMカードに格納されているため、不正なSIMカードを使用した端末のコネクションは防ぐ事が可能ですが、正規のSIMカードさえ入手すれば無線接続が可能であるからです。

そのため運用中の端末からSIMカードが盗難された場合には、不正な端末が無線にアクセスしていたという事が起こり得ます。特にiSIMやeSIM等の組み込み型SIMと比較して、nano SIM等の物理的に取り外しが容易なリムーバブル型のSIMカードを使用する場合には、紛失や盗難により知らない間に不正端末が接続していた等のリスクは高いでしょう。

二つ目に端末の管理・運用面での課題です。組織内で端末の管理を行う場合にはSIMカードに割り当てられるIMSIがどの端末と紐づけられているのか、どの基地局に端末が接続しているのかを管理する他に、接続されているデバイスの情報を確認したり不審なデバイスが接続されていないかを確認したり、管理面の課題が出てくることが想定されます。

TMMNSはこれらの課題を解決するソリューションになるといえます。下記は本検証で使用するシステムの大まかな特徴となります。

- IMSIとIMEIのパターンマッチングによる不正端末の接続防止

- モバイルネットワークとIPネットワークの情報に基づく制御

- 端末毎に発生した脅威情報の可視化

- 共通リソースのSIMカードにセキュリティ機能を具備

システムのコンポーネント

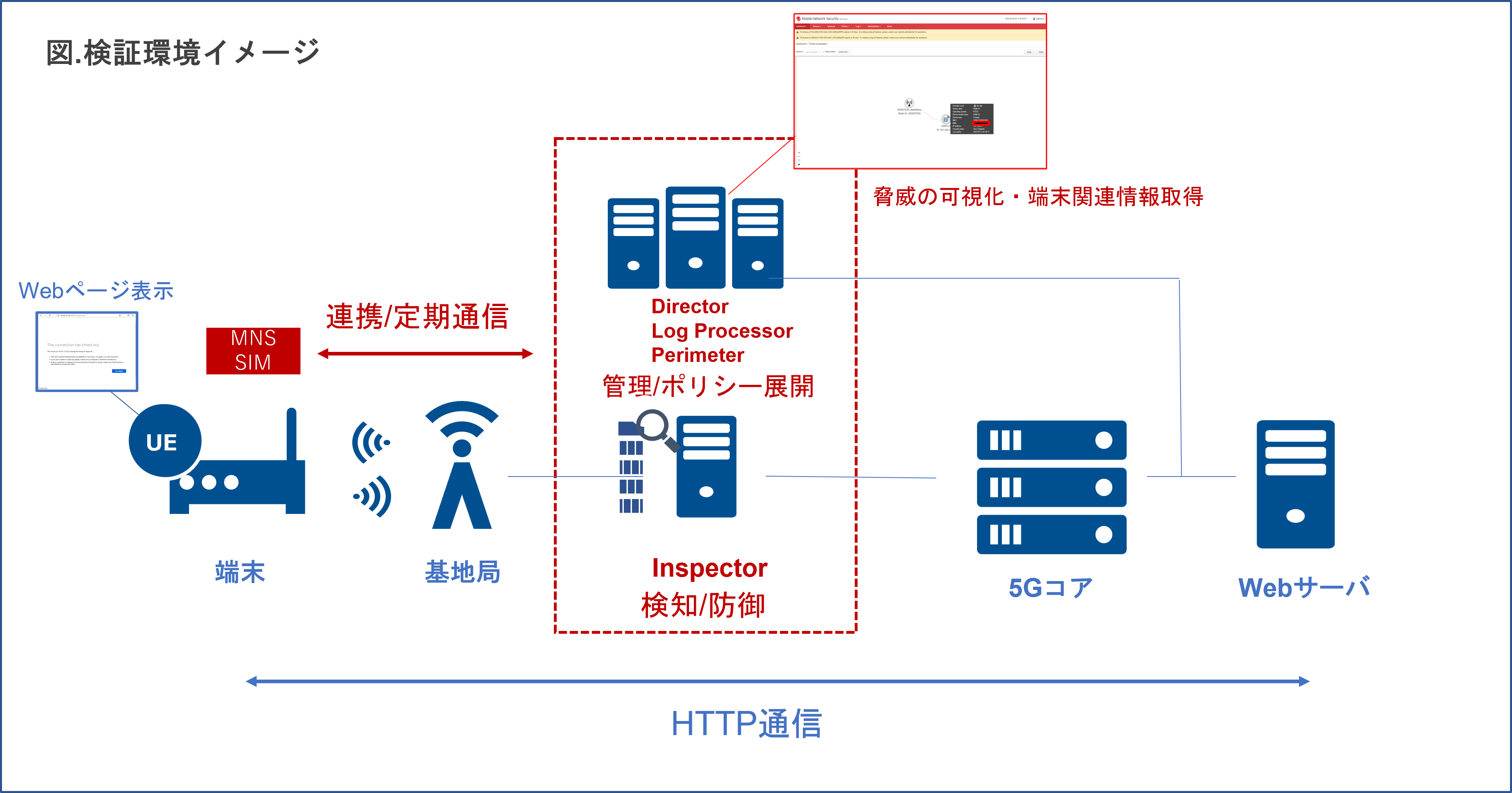

前述の特徴をもったシステムは管理・設定機能をもったTMMNS Management system 、ネットワークを保護するTMMNS Network Protection、エンドポイントを保護するTMMNS Endpoint Protectionに分かれます。さらに各ファンクションは次のコンポーネントを組み合わせて使用します。

TMMNS Management system

- MNS Director … セキュリティポリシーの設定とMNS Inspectorへの展開・脅威情報や端末情報の可視化

- MNS Log Processor … システムログやセキュリティログの処理

- MNS Perimeter … SIM Appletとの連携によるデバイスの管理

TMMNS Network Protection

- MNS Inspector …通信トラフィックに対する検知・防御の実行

TMMNS Endpoint Protection

- MNS SIM Applet…MNS Perimeterとの定期通信により5Gコネクションの許可/拒否ステータスの確認を行う

- MNS SIMカード … セキュリティ機能を具備するトレンドマイクロ社SIMカード

TMMNS Management systemやTMMNS Network Protectionは仮想アプライアンスであるため、KVMまたはVMware ESXiのHypervisor上でデプロイでき、1台の仮想基盤上で提供できます。また、TMMNS Endpoint Protection と TMMNS Network Protectionは互いに独立して動作するためフルサービスでなくとも、TMMNS Network ProtectionとTMMNS Management systemのみを使用して、IDS/IPS機能や異常通信検知等のポリシーでネットワークをセキュアにするといった、単体での実装も可能となっています。上記コンポーネントを使用した構成イメージは下記の通りとなっています。

次にInspectorで使用できる制御ポリシーについて見ていきます。

設定可能な制御ポリシー

設定可能な制御ポリシーについては大きく分けて下の3通りとなります。

ポリシーに違反した場合は端末と基地局の無線区間、N3インターフェースあるいはN6インターフェース先のデータネットワークで制御する事ができます。

(Network Access Controlポリシーについては無線区間やデータネットワークの制御は行わず、許可/拒否/ロギング等のアクションのみとなります。)

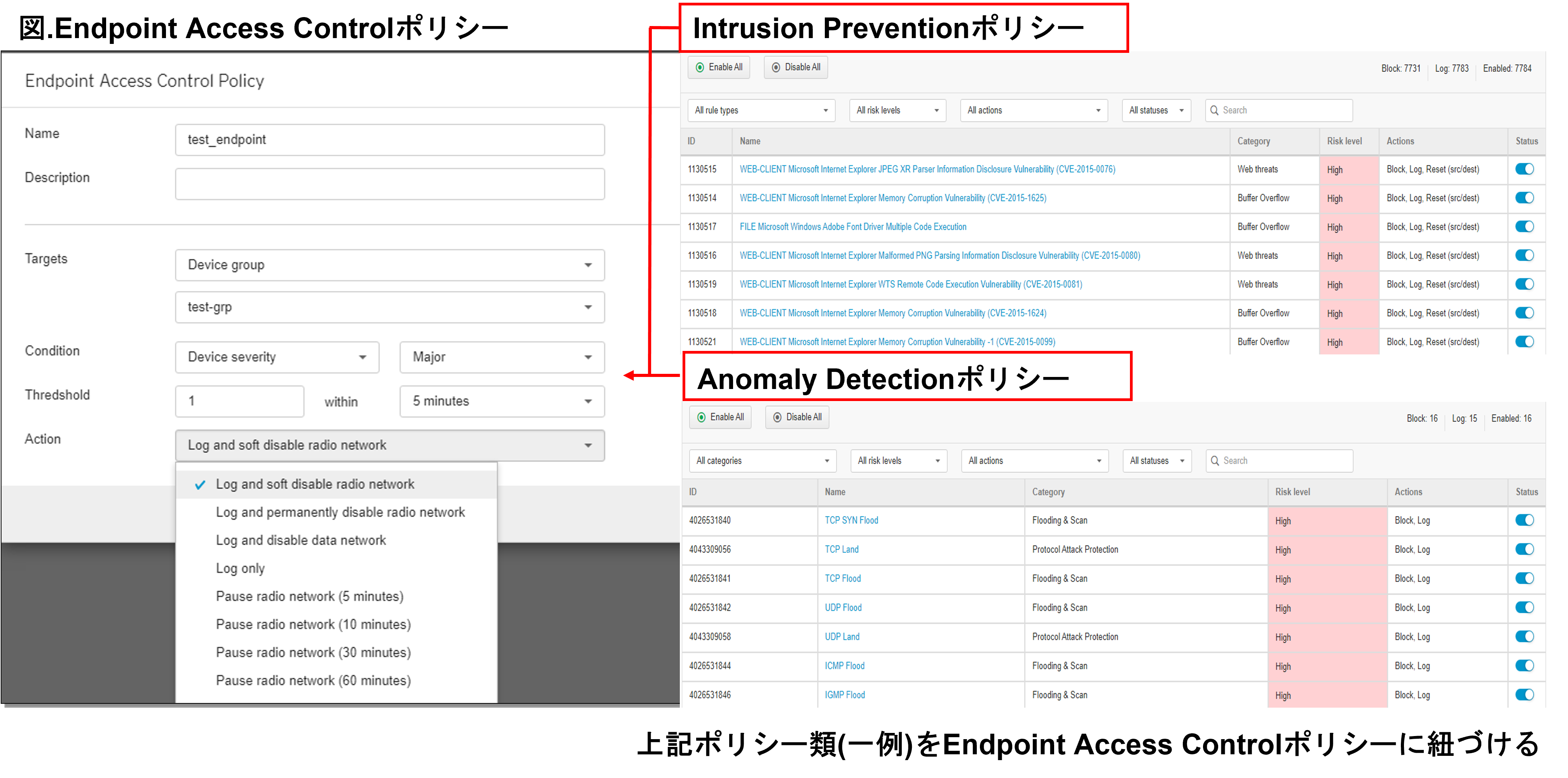

- Endpoint Access Control

Network Security(シグネチャ/不審な動作)で検知された脅威に基づいた制御

- Network Access Control

対象のIPアドレス/IMEI/IMSI等に対し通信の許可/拒否の実行(セーフリスト/ブロックリスト形式)

- Zero Trust Security

SIMカードの差替えや別端末の使用によるIMEI/IMSIのペアに違反が生じたときの制御

なお、Endpoint Access Control についてはIPS/IDS, 異常通信検知, 等のサービスプロファイルを紐づける構造となっています。

セキュリティポリシーの設定/検証

実際に前述の制御ポリシーを用いて、いくつか想定される脅威に対して検証を行ってみました。

脆弱性をつく攻撃

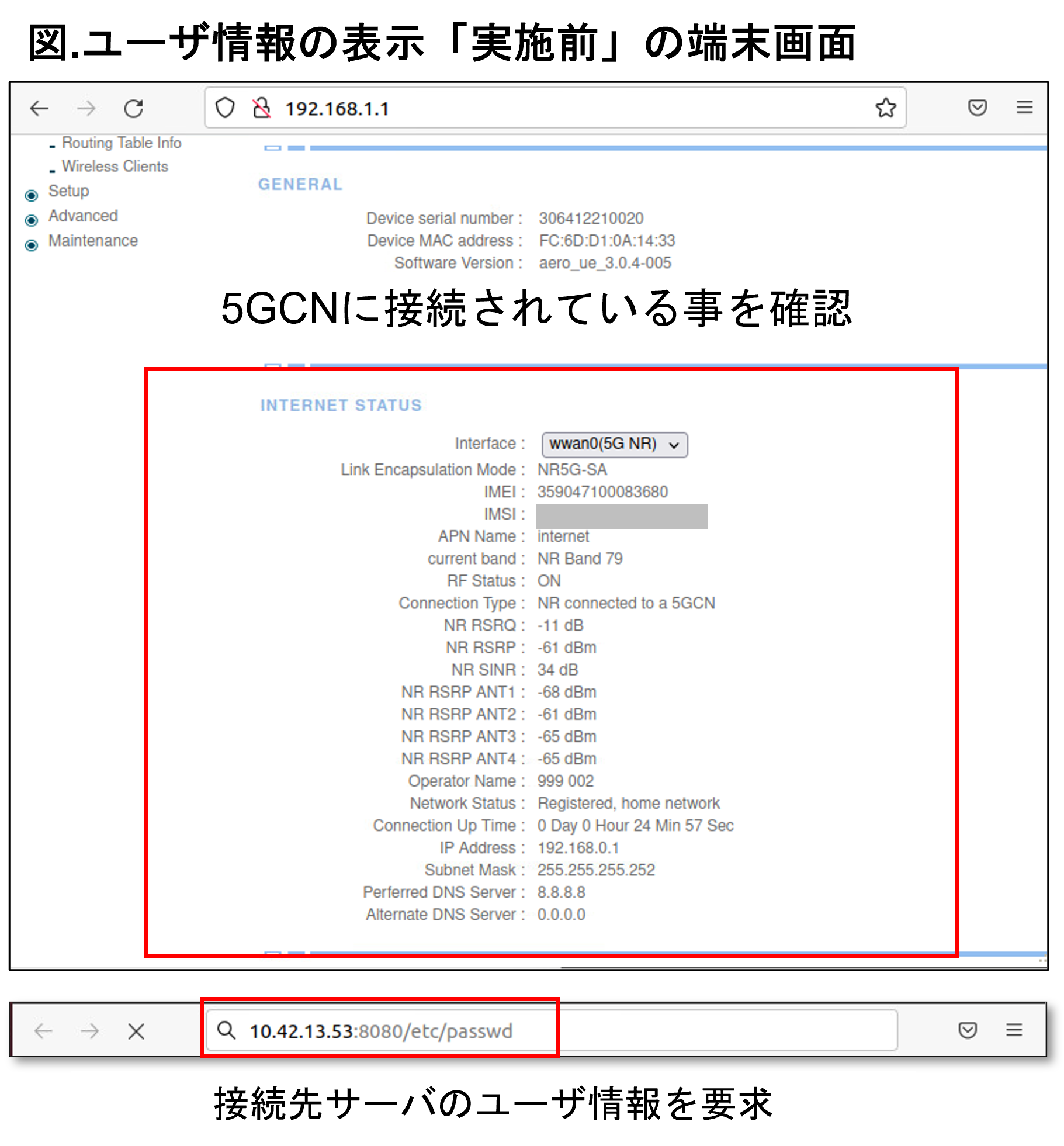

はじめに内部の端末からLAN内のサーバへの攻撃を想定した制御を実行します。

Endpoint Access Controlポリシーを以下のように、Intrusion Prevention(侵入検知/防御)やAnomaly Detection(異常通信検知)を使用し、不審な振る舞いや不正パターンにマッチングしたものを対象にとるようにMNS Inspectorに実装し、無線区間の制御を行うように設定します。

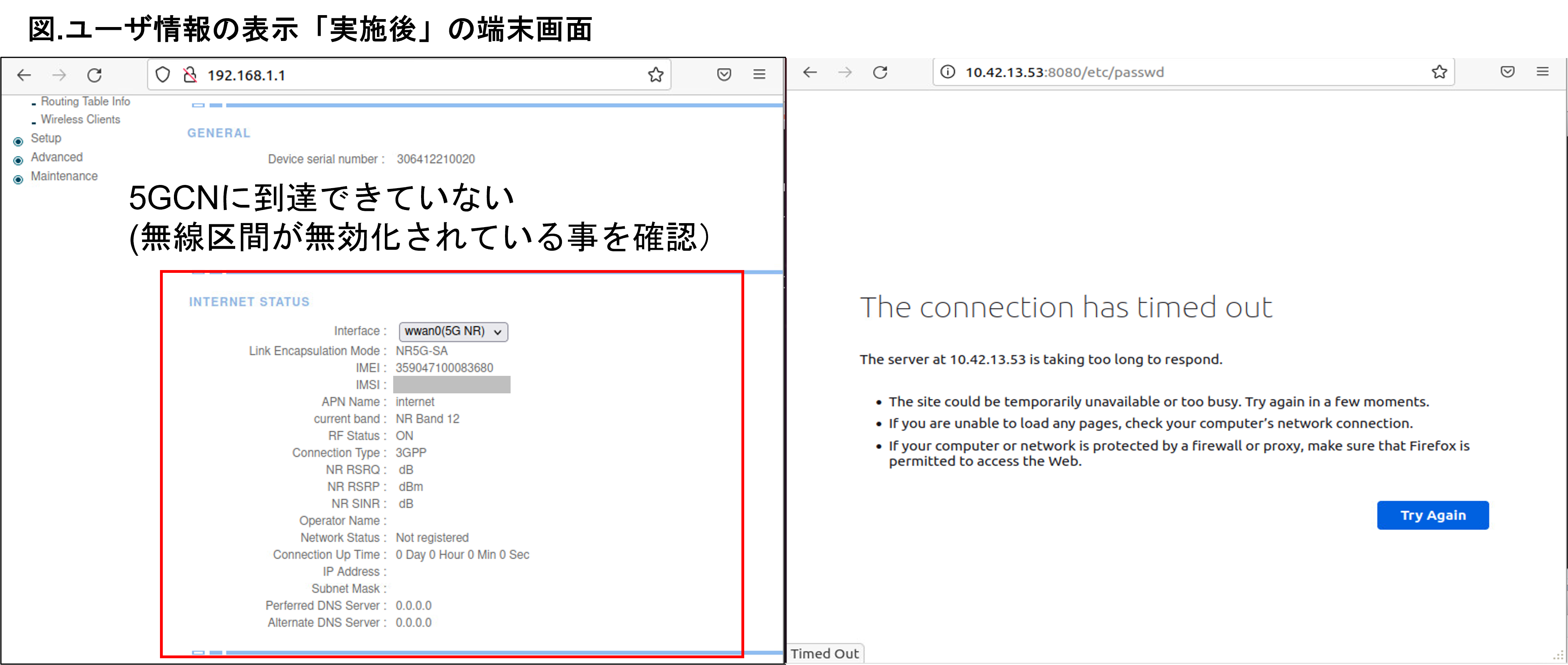

ポリシーを定義後、不正パターンの通信として接続先サーバに収容されているユーザー情報の表示を要求してみました。

※APRESIA Systems製ApresiaAERO-UE100接続確認画面よりキャプチャ

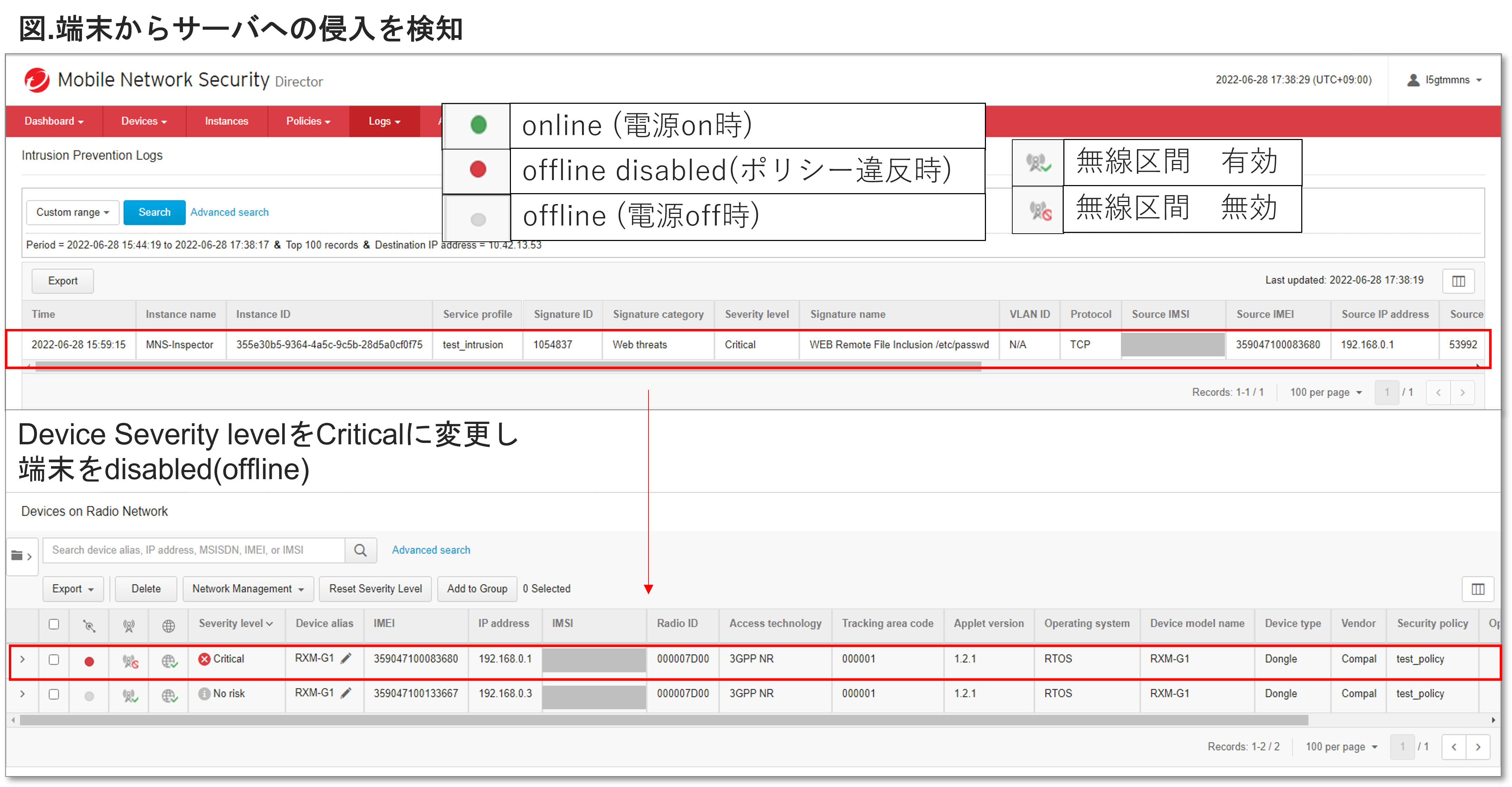

実行後Inspectorで不正パターンを検知・防御している事が確認できました。

また、端末の重大度を変更し端末のコネクションが切断されている事や無線接続が無効化されている事も確認できました。

※APRESIA Systems製ApresiaAERO-UE100接続確認画面よりキャプチャ

上記の検証ではEndpoint Access Controlポリシーに、IPS/IDS, Anomaly Detectionの2つのサービスプロファイルを紐づけて動作させコネクションの制御を実施していますが、その他サービスプロファイルでは脅威データベースに基づくURLフィルタや悪意のあるIoTコネクションのための、レピュテーションサービスを活用する事で対象のトラフィックをブロック、ロギングする事ができます。

外部サーバへのアクセス制御

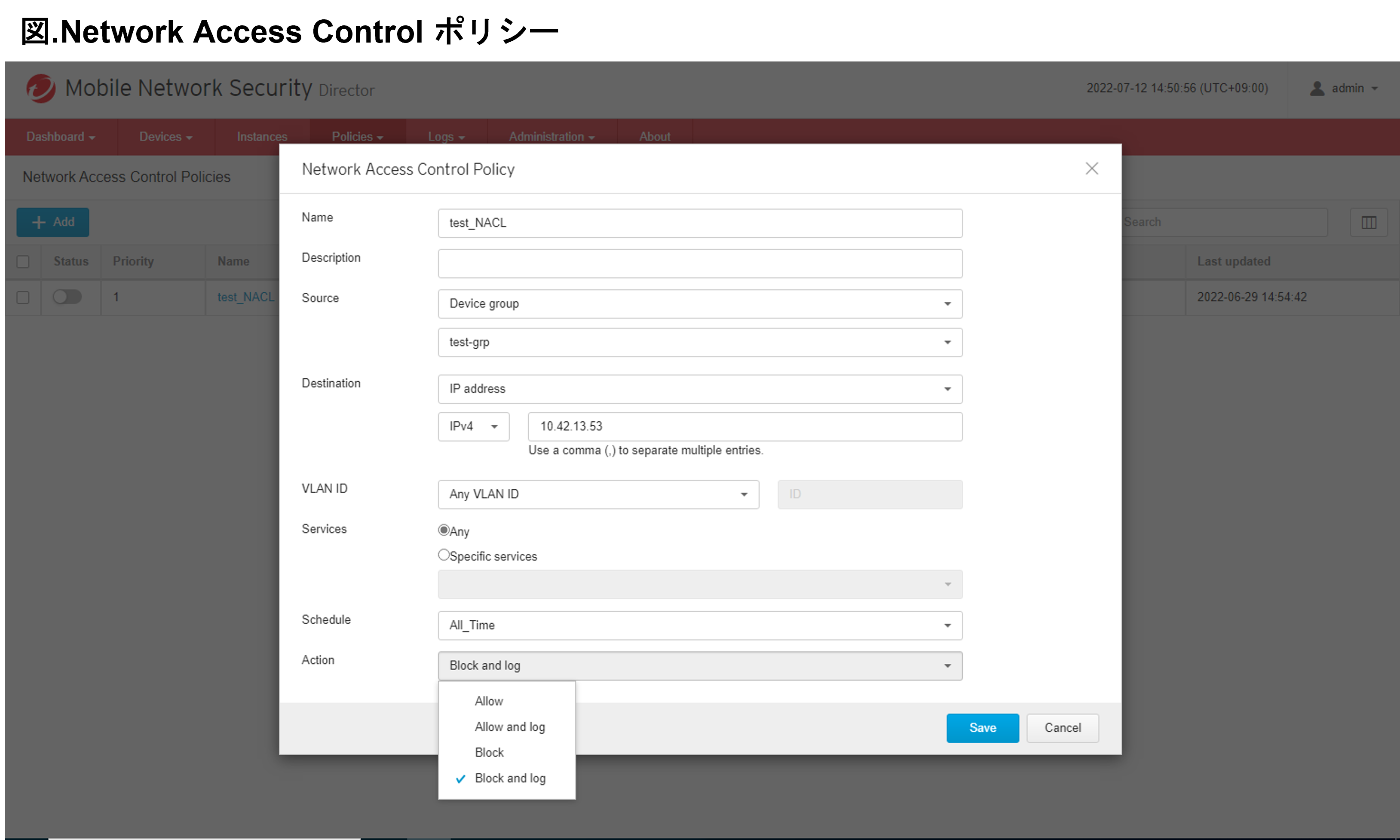

次に、端末が悪意のあるサーバへ誘導される事を想定してNetwork Access Controlポリシーで制御を実行します。特定のサーバへのアクセス制御を実行するために、ブロックリストまたはセーフリストで対象の宛先IPをポリシーに設定し、ブロックやログの取得等のアクションを指定して制御します。

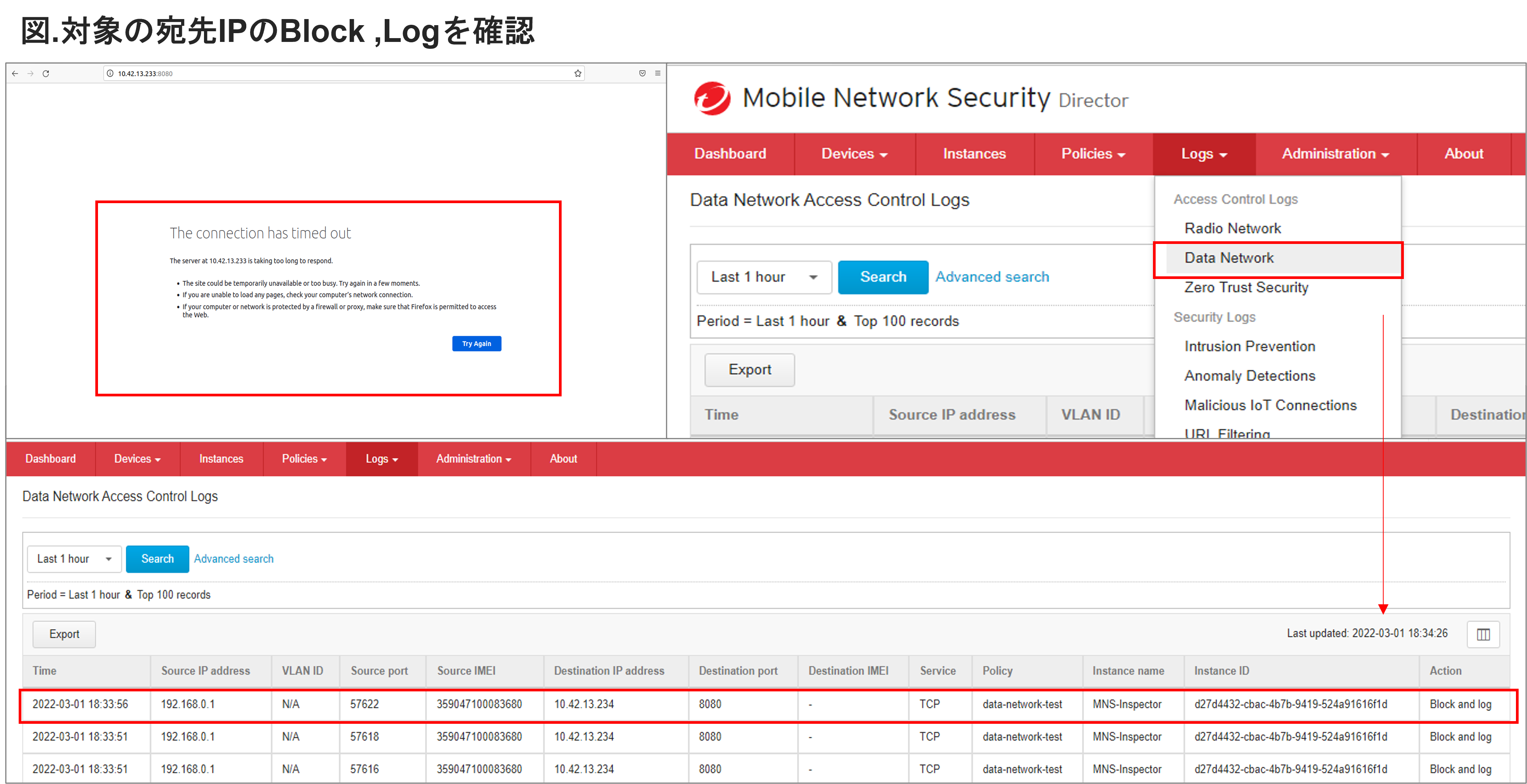

作成後、ポリシーをInspectorに適用して、端末からブラウザで対象のサーバへアクセスすると対象の宛先IPのブロックを実施している事が確認できます。(下図)

今回の検証ではシンプルにIPアドレスだけで端末からサーバへのアクセス制御を実行しましたが、IMSIやMSISDN等のモバイルネットワークの項目を対象とする事ができるため端末と端末間の制御も実施できるようです。またMNS InspectorはN6インターフェースとN3インターフェースの2パターンで展開できるため、5Gコアを対象とするトラフィックを検知したい場合においてはN3インターフェース上にMNS Inspectorを展開する事で検知・防御することが可能となります。

端末とSIMのパターン不一致

最後にZero Trust Securityの検証です。

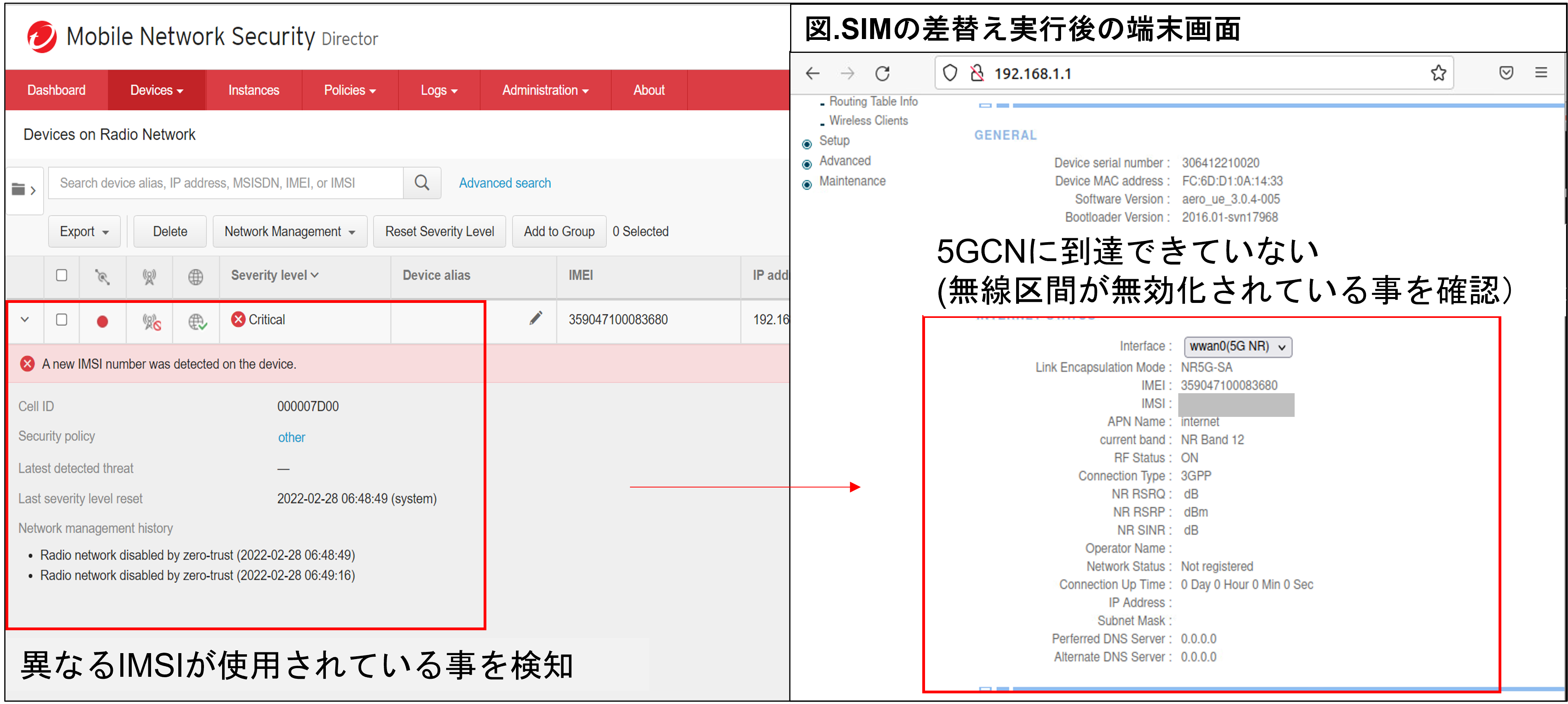

事前に正規のSIMカードを使用した端末でコネクションを確立し、IMSIとIMEIをペアリングします。

Zero Trust Securityはトリガーが既に登録されているIMEIとIMSIのパターン不一致によるものなので、ポリシーの細かい設定等はしなくとも有効に設定するだけで機能します。こちらもEndpoint Access Controlポリシーと同様に無線接続またはデータネットワークでの制御を指定できます。このポリシーのアクションにおいては盗難されたSIMカードを使用する不正端末の接続を制御したい場合に使用する事が想定されるため、無線区間を無効化するのが一般的であるかと思いますが、5Gコネクションは生きたままにしたい場合はデータネットワーク部での制御やログのみの取得を指定します。

実際にIMSIが異なるSIMカードを差替えて接続を開始するとこちらもEndpoint Access Controlポリシー同様に、コネクションが切断されている事を確認できます。(下図)

※APRESIA Systems製ApresiaAERO-UE100接続確認画面よりキャプチャ

このようにSIMカードの盗難が発生した場合においても、無線接続を制御できるためゼロトラストな環境が実現できます。またペアが異なっている事を検知すると、後述するRadio NetworkやThreat Visualizationといった端末管理画面において警告が通知されるため、不正な組み合わせが使用された事を管理者は認識する事ができます。

管理・可視化機能の検証

前項のポリシー制御に加えて、本製品では脅威の可視化機能や端末に関する情報の管理機能も備わっています。こちらも検証してみました。

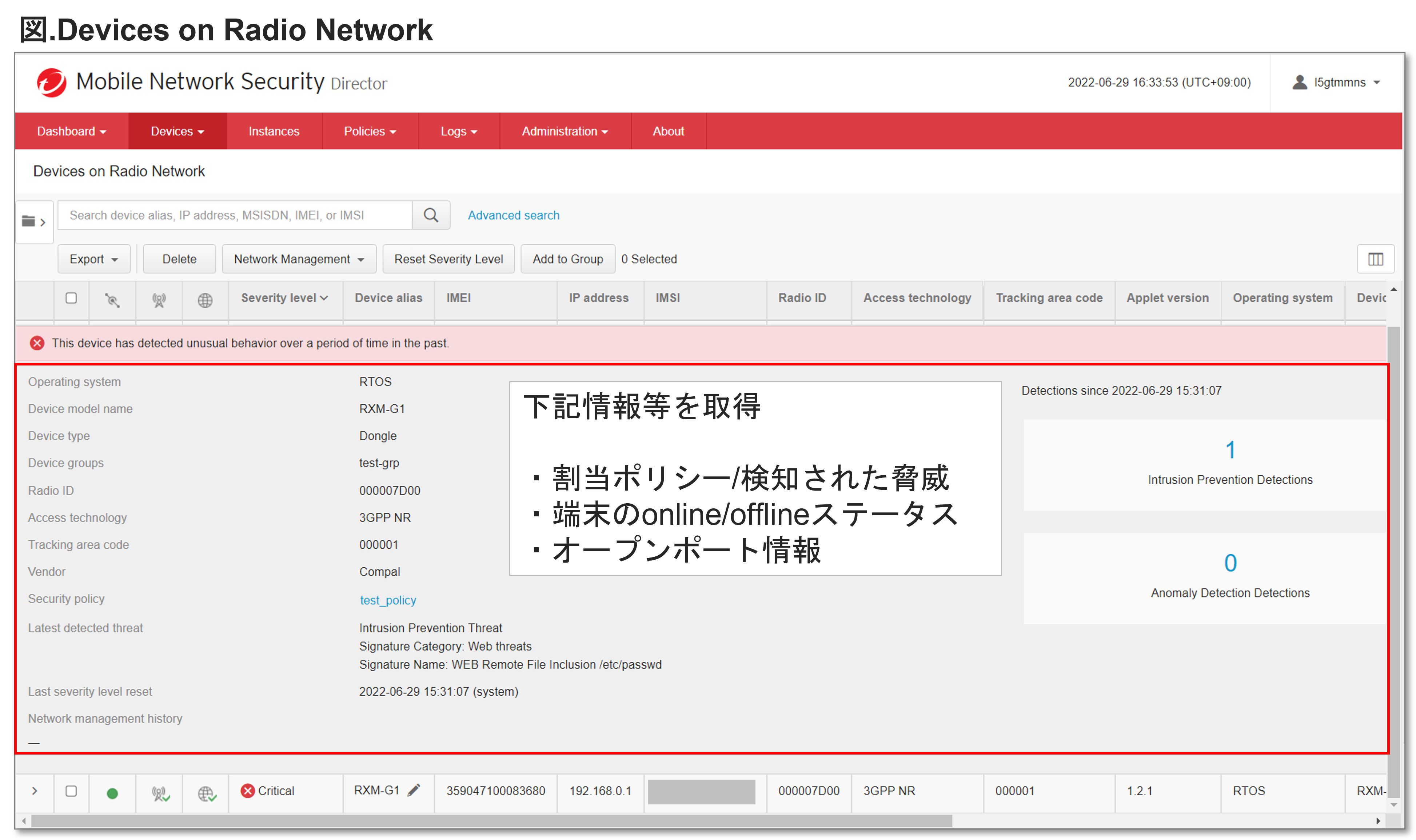

端末情報の管理

端末情報の管理画面はRadio NetworkとData Networkの2つに分かれます。Radio Network管理画面においてはデバイスタイプやトラッキングエリアコード、オープンポート情報、端末のonline/offline状況等の情報を管理できます。

Data Network管理画面ではMNS SIMを使用する端末、その他のSIMカードを使用する端末の管理画面となっています。下図はRadio Network管理画面です。

検知された脅威だけではなく、端末のIPネットワークとモバイルネットワークの統合的な情報を表示できるためどういったデバイスが接続されているのか、やIMSI/IPアドレスがどの端末と紐づけられているのかといった情報を確認できます。

脅威情報の可視化

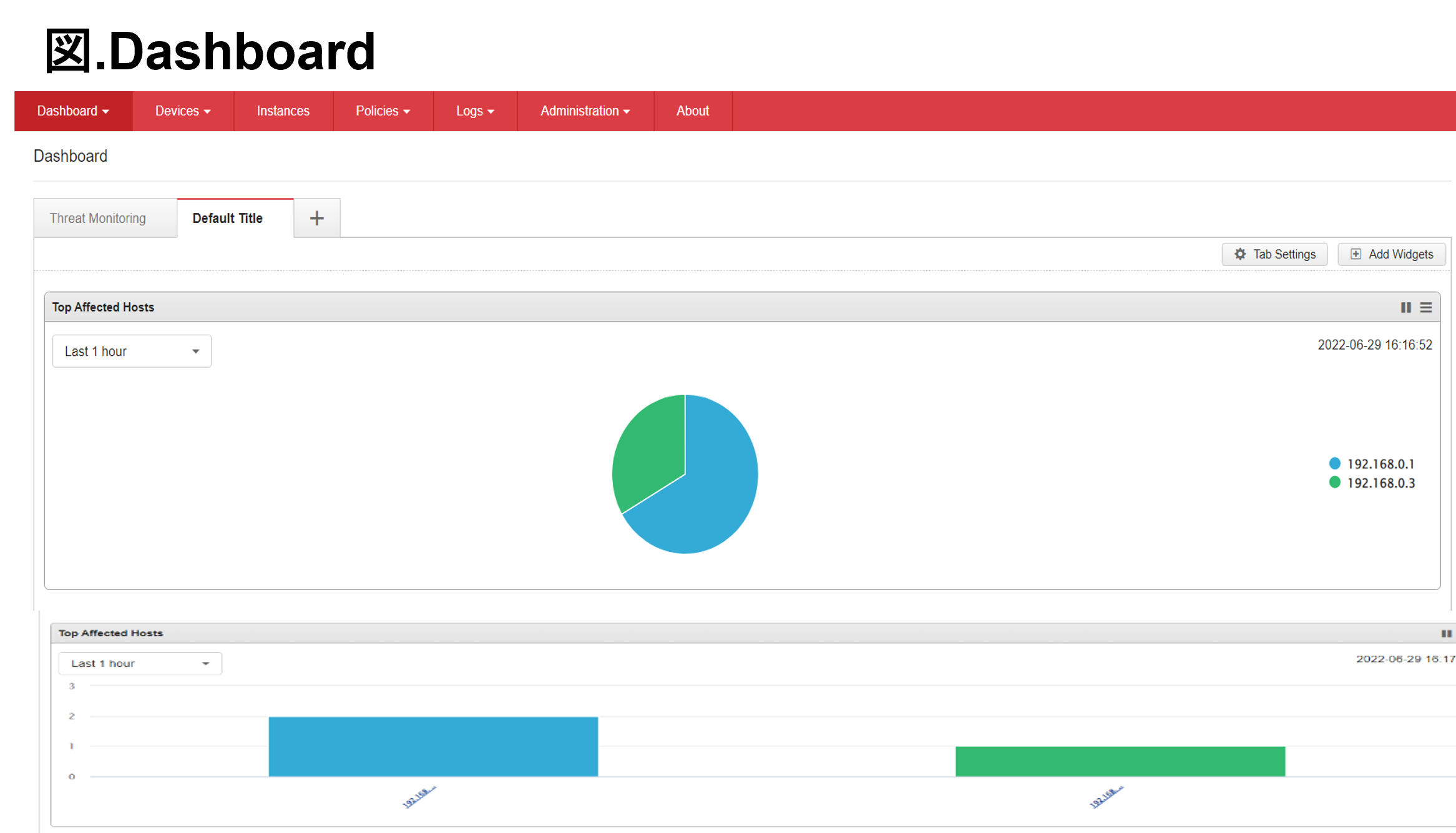

脅威の可視化情報は DashboardまたはThreat Visualization の2パターンで確認する事ができます。

①Dashboard

DashboardはブロックされたURLやアプリケーション等の複数の要素からなるウィジェットを選択してカスタマイズする事ができます。

選択できるウィジェットは下記の通りです。

・URL Filtering(対象のサイトカテゴリや脅威スコアに基づきブロックされたURL)

・Intrusion Prevention(侵入検知/防御)

・Application Control(対象のカテゴリに基づきブロックされたアプリケーション)

・Anomaly Detection(異常通信検知)

・IoT Reputation Detections(悪意のあるIoTコネクション)

上記のウィジェットを組み合わせる事で、目的別に脅威の統計情報を確認したい場合に向いています。

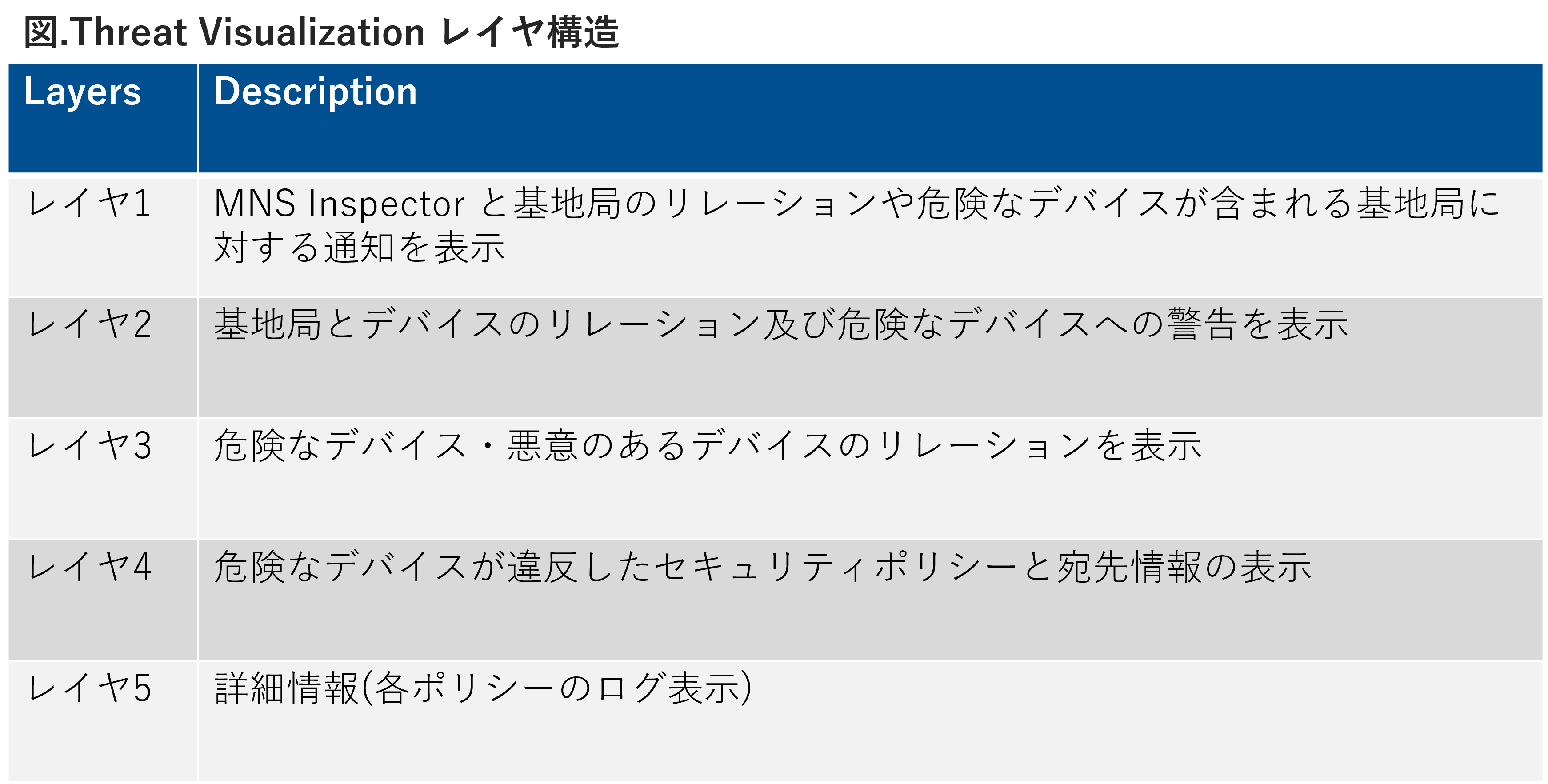

②Threat Visualization

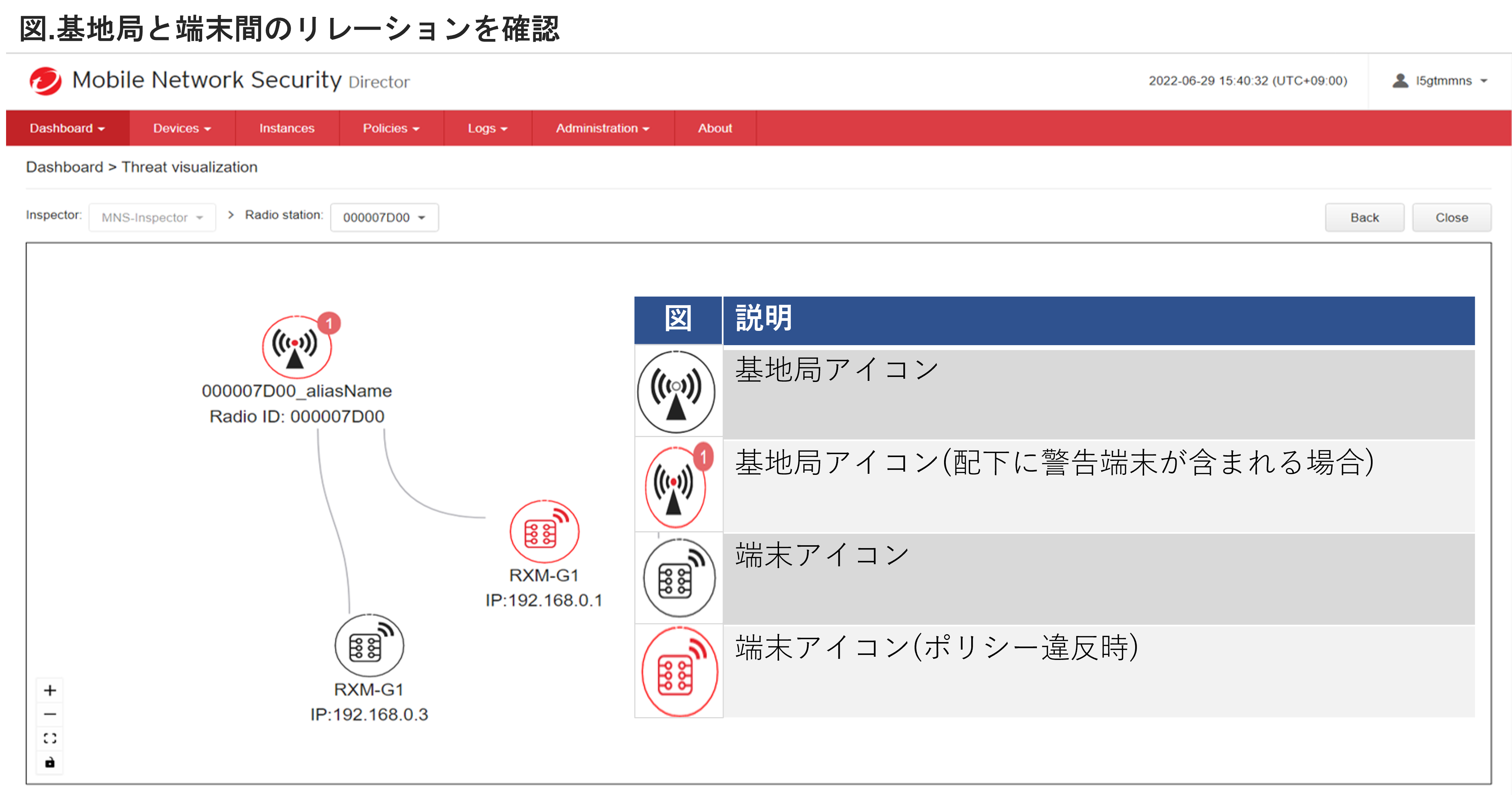

Threat VisualizationではMNS Inspectorと基地局および端末のリレーションを確認できる他、端末情報や端末の脅威情報等を確認できます。また、Threat Visualizationは5つのレイヤ構造から構成されており、上位レイヤに向かうにつれ詳細な情報を取得する事ができます。

下図はレイヤ2の画面情報です。上述のように基地局と端末のリレーションや基地局のセルIDの表示に加えて、ポリシー違反時に端末や基地局へ警告を通知します。基地局を複数展開している場合においても、どの基地局に属する端末においてポリシー違反が生じたのかを一目で確認する事が可能です。警告が出ている端末については選択する事でレイヤ3・4に遷移しさらに詳細な情報を確認することができます。

下図はレイヤ3、レイヤ4画面になります。

レイヤ3では下図Sanctioned Hosts(端末)にホバーすることで端末の重大度/IMSI/IPアドレス等、要約情報を確認できます。

レイヤ4においては端末と宛先のリレーションを表示し、どの端末からどの宛先に対してポリシー違反を行ったかを可視化する事ができます。詳細な違反情報を確認したい場合は、違反したポリシーを選択する事で詳細なログ情報を表示でき、宛先を選択した場合は宛先別に違反したポリシーを表示することができます。対象のポリシーは下記の4通りとなっています。

- Intrusion Prevention(侵入検知/防御)

- Malicious IoT Connections(IoTレピュテーションサービス基づくインバウンド・アウトバウンドの通信)

- Web Threat Protection(脅威データベースに基づくURLフィルタ)

- Anomaly Detection(異常通信検知)

Threat Visualizationの機能は、端末別の脅威情報の確認と簡易的に基地局と端末の構成を確認することができるため、基地局を複数使用する場合等システムの規模が大きくなるにつれてより有効であると考えられます。

以上3つの管理・可視化機能をご紹介しました。3つの機能の使い分けとして脅威に関する統計情報についてはDashboardで収集し、端末のステータスやオープンポート等の端末の詳細情報を確認する時には、Radio NetworkやData Network管理画面を使用、Threat Visualizationで端末別の脅威情報の確認と簡易的に基地局と端末の構成を確認、の計4パターンで使用する事が考えられました。これら複数の管理・可視化機能を用いる事で端末増加に伴う管理・運用面の課題を軽減する事ができると言えるかと思います。

まとめ

5Gのサービスメリットを享受し活用するユースケースにおいては従来の無線インフラでは実現できなかった、あるいはスループットを強化したい等の要件によってシステムに接続するためビジネスを支える重要なエンドポイントを接続する事が想定されます。そのため、いつでも安心・安全な無線インフラを利用するためのセキュリティ対策を併せて講じる事がシステム設計の鍵になる、と考えます。

TMMNSの検知システムはSIMカードと端末のペアが異なる事を検知する他、基地局とコア間において展開できるため端末を踏み台としたフラッド攻撃からコアを守る事ができます。5Gシステムのセキュリティ対策の面だけではなく端末情報や基地局とのリレーションを確認できる点、既にローカル5Gの環境を運用している場合でも共通リソースのSIMカードの使用や仮想アプライアンスを使用するため導入ハードルが低い点がよいと感じました。また、予めローカル5Gシステムに組み込むことにより、ローカル5G環境のセキュリティリスクの低減ができると考えます。

本製品を活用できるケースは実環境等においてIoTデバイス等の端末を多数接続するケースや、nano SIM等の物理的に取り外しが容易なカードを使用するケースが考えられ、不正端末の接続を防ぎつつ統合的な脅威情報や端末情報を用いる事で、管理負荷を軽減できる有効なソリューションとなる事が期待できます。ご興味等ありましたら、お問い合わせいただければと思います。

「TREND MICROは、トレンドマイクロ株式会社の登録商標です。本記事で使用しているトレンドマイクロ社ロゴはトレンドマイクロ株式会社の著作物です。」

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。