- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

ハイブリッドクラウド環境におけるセキュリティの課題

近年、オンプレミスのデータセンタに配備したITインフラを、Amazon Web Services(以下、AWS)などのパブリッククラウドに移行するニーズが増えています。その際、移行先のパブリッククラウドにおいてもオンプレミスと同等のセキュリティレベルを維持したい、セキュリティポリシーもバラバラに管理するのではなく、なるべく統一的な運用で一元管理したい、とのご要望も多く見られます。

前回のブログでご紹介した、「AWS Transit Gatewayでハイブリッドクラウドの ネットワークセキュリティを統合管理する」は、その様なご要望を満たす構成の一つです。今回はこの構成の主要な要素であるPalo Alto Networks社製VM-Series次世代ファイアウォール(以下、VM-Series)に焦点を当て、なぜあえてサードパーティ製品を組み合わせたのか、AWSネイティブサービスとの相性や構成上の利点・課題について説明します。

AWS Transit Gateway と Palo Alto Networks社 VM-Series

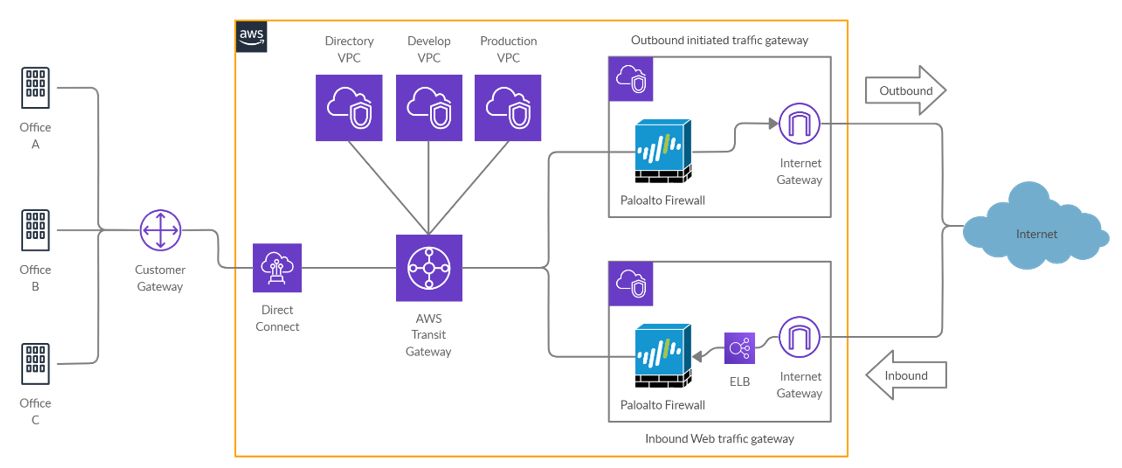

まずは前回の事例を簡単に振り返ります。AWS環境内にVM-Seriesを組み入れる場合、セキュリティ専用のVPCを設け、その中にVM-Seriesインスタンスを立ち上げます。保護対象となるオンプレミスからのダイレクトコネクト接続、そして組織内のVPCリソースは、AWS Transit Gatewayをハブとし、VM-Series (Paloalto Firewall)を配置したセキュリティ専用VPCに強制ルーティングされます。このルーティング設計により、社内リソースがインターネットと通信する際は、必ずVM-Seriesのインライン検査を受けることになります。

また、VPCからVPCへのトラフィックについてもセキュリティ専用VPCを経由させることで、組織内の通信制御が可能です。これにより、いずれかのVPC内インスタンスがハッキングないしはウィルス感染した場合も、事後の横展開を次世代ファイアウォールでフィルタリングすることが可能となります。

つまりAWS Transit Gateway と VM-Seriesを組み合わせることにより、入口・出口対策と内部ファイアウォールの機能が提供されます。

次世代ファイアウォールは必要なのか?

ここで一つ疑問が生じる方もいらっしゃるかと思います。AWSにもネイティブなファイアウォールやセキュリティ機能を持つサービスが存在します。それに加えて次世代ファイアウォールを入れる必要があるのでしょうか。

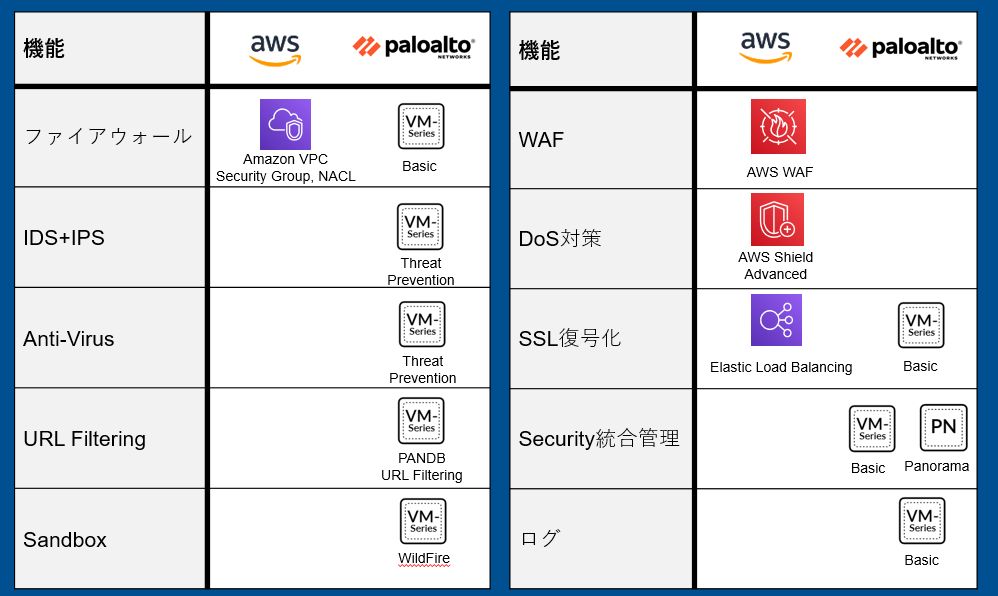

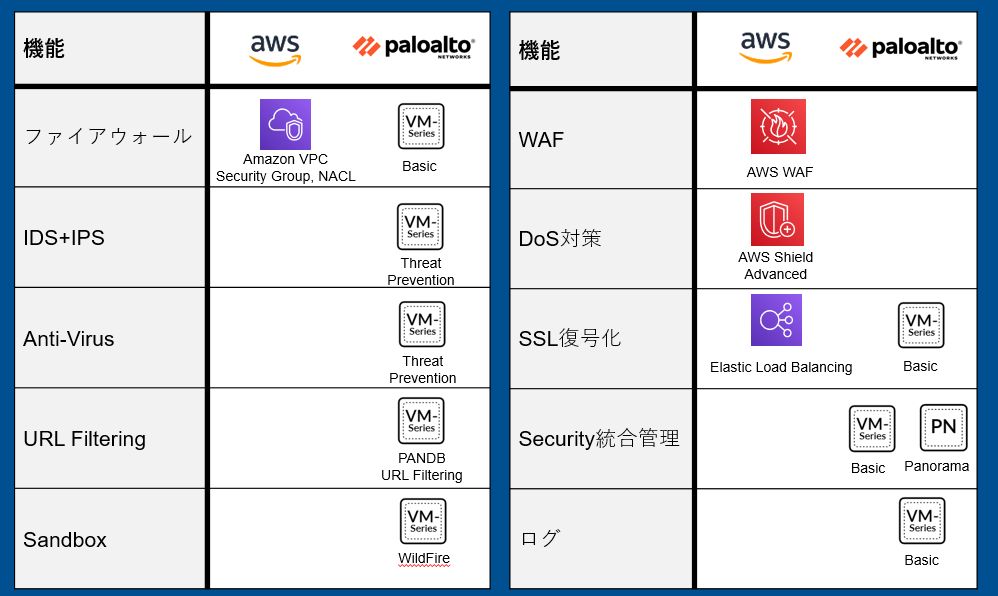

一般的な企業でインラインでのトラフィック検査要件となる機能には、ファイアウォール、IDS/IPS、アンチウィルス、URL Filtering、サンドボックス、WAF、DoS対策などがあります。また、これらのポリシー設定やログがバラバラに運用されていると、企業全体のセキュリティポリシーに整合性が取りづらく、インシデント発生時の対応も困難になります。このため、可能な限り一つのコンソールでポリシーやログを統合運用したいとのニーズも多く聞かれます。

必要とされるセキュリティ機能と管理性、運用性を考慮し、各ベンダのベストプラクティスを鑑みると、AWSと Palo Alto Networks社の製品・機能を以下のように補完・使い分けることで、最大限のシナジー効果が得られると考えられます。

AWSセキュリティのベストプラクティス

上記のような使い分けは、AWSとしてどうなのでしょう。AWSはセキュリティのベストプラクティスに関するホワイトペーパー(AWS_Security_Best_Practice)を公開しています。その中の「脅威保護レイヤーの構築」セクションにて、徹底した防御(defense in-depth)が必要な場合は、サードパーティのファイアウォールアプライアンスなどをインラインでデプロイすることを推奨しています。

また、サードパーティのファイアウォールを AWS Transit Gatewayと組み合わせる構成も、AWSが公開しているソリューションの応用編になります(How to integrate third-party firewall appliances into an AWS environment)。

従いまして、AWS Transit Gatewayとサードパーティのファイアウォールアプライアンスを組み合わせて、インラインの脅威保護レイヤーを提供する構成は、AWSのベストプラクティスに沿ったものであると考えられます。

Palo Alto Networks VM-Seriesでできること、できないこと

インライン保護レイヤー組み込みが可能なサードパーティ製品の中でも、Palo Alto Networks社の VM-Seriesを採用することで、様々なセキュリティ機能をオールインワンで提供できます。逆にAWSサービスに任せた方が良いものもあります。具体的には以下でご説明します。

- アプリケーション識別

Palo Alto Networks社の VM-Seriesは 2500以上ものアプリケーションを識別できる次世代ファイアウォールであり、ガートナー社ネットワーク・ファイアウォール部門のマジック・クアドラントにて8年連続リーダーに評価されています。AWSにもEC2インスタンスを保護する Security Groupやサブネットを保護するネットワークACLが存在しますが、ポート番号を元にした制御となるため、悪意のあるアプリケーションがポート80, 443などの標準ポートを利用したり、空きポートを自動で探すポートホッピングのテクノロジーを利用するなどした場合は、制御がバイパスされてしまいます。AWSネイティブサービスにVM-Seriesのアプリケーション制御を加えることで、多層的かつベスト・オブ・ブリードのアプリ検査技術を取り入れることが可能です。

- 脅威防御

VM-Seriesはファイアウォール機能に加え、IDS/IPS、アンチウィルス、URL Filtering、DNS Security、サンドボックスなどの脅威防御をオールインワンで提供します。因みにAWSの脅威検出サービスに Amazon GuardDutyがありますが、検出したものをブロックしたい場合はAWS Lambda連携などの作りこみが必要です。端的にインラインで検査したものを脅威レベルに応じてブロックしたい場合は、VM-Seriesのアクション設定に任せるのがシンプルです。

- WAF、DoS対策

尚、VM-SeriesはWAFではありません。シグニチャベースの脅威防御機能でクロスサイトスクリプティングなどWebアプリケーション攻撃の一部を検知できますが、L7プロキシ型WAFとはアーキテクチャが異なります。ウェブサイトの徹底した保護が要件にある場合は AWS WAFを利用することをお奨めします。またDoS対策についても VM-Seriesは簡易機能を持っているものの、自身のリソースの限界や想定外のスケールアウト・スケールインがトラブルを招くリスクがあります。本格的なDoS対策にはAWS Shield Advancedを契約し、インスタンスの外部で負荷軽減することをお奨めします。

- セキュリティ統合管理、ログ

VM-Seriesはアプリケーション識別ファイアウォールや脅威防御を単一のWebUIコンソールでポリシー定義できます。ポリシー検査を受けたトラフィックや、検知・ブロックされた脅威も統合的なコンソールで確認できます。更に、Panoramaという統合管理ツールを導入することで、オンプレミスの次世代ファイアウォール、パブリッククラウド上のVM-Seriesを含む複数の次世代ファイアウォールのポリシーおよびログを一元管理することができます。

VM-Seriesのセキュリティ機能は他にも多々ありますが、代表的なところをご紹介しました。こうしてみると、AWSとPalo Alto Networksは互いの不足を補いながら、組織に必要とされるセキュリティ機能、運用、管理性をトータルで提供できる相性の良い組み合わせと言えます。

AWS Transit Gateway + VM-Series 構成上の注意点

最後に、AWS Transit Gateway + VM-Seriesを組み合わせることによる構成上の注意点について幾つか触れます。

- 冗長性

AWS Transit Gatewayはサービス側で冗長性が考慮されていますが、次世代ファイアウォールの冗長性は利用者が設計で補う必要があります。その際は、セッションの引継ぎの必要性、データセンタ障害に備えたディザスタ・リカバリ要件、切り替え時に許容される時間、Active-Standbyか Active-Activeか、など諸々のニーズを踏まえた全体設計が必要です。

- サイジング、スケール

VM-Seriesは、選択するライセンス、デプロイするインスタンスタイプ、利用機能などにより性能限界・キャパシティが異なります。またトラフィック増加時にスケールアップするのか、スケールアウト可能な構成にしておくのかによりサイジング要件が異なってきます。

- 運用設計

VM-Seriesは Management専用のインタフェースに https/ssh接続して管理します。このインタフェースにグローバルアドレスを振り、インターネットから直接アクセスさせる構成をとることは技術的に可能ですが、セキュリティ上のリスクが高すぎるため避けるべきです。Managementインタフェースはプライベートセグメントに配置し、限られたユーザのみ踏み台サーバ経由でアクセス可能とするなど、日々の運用を安全に行えるよう設計することをお奨めします。また、ログの外出し、監視、バックアップなどの運用要件も全体設計時に考慮すべきでしょう。

おわりに

本ブログではAWS Transit GatewayとPalo Alto Networks社のVM-Seriesを組み合わせる構成例を VM-Seriesにフォーカスを当ててご説明しました。この構成ではお客様のクラウド移行と共に、セキュリティポリシーもクラウドへ拡張することが可能です。また、AWSとVM-Seriesのセキュリティ機能を組み合わせると、オンプレミスと同等、もしくはそれ以上のセキュリティレベルを維持しながら、ポリシーの一元管理が可能となります。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。