ローカルブレイクアウトすることでの新たな課題

前編では、ボトルネックに対する対策としてローカルブレイクアウトをご紹介しましたが、今回は後編となります。

ローカルブレイクアウトすることでの新たな課題とは、セキュリティです。

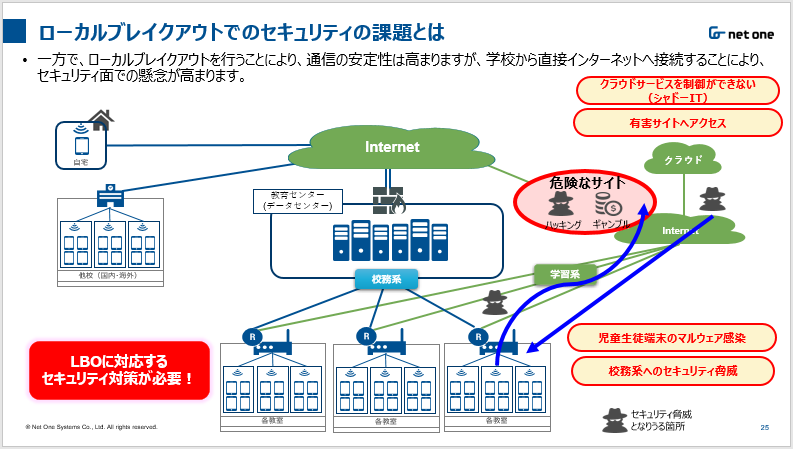

今まで、有害サイトへのフィルタリングや外部からの防御といった機能は、データセンターで実装することが多くありました。

しかし、ローカルブレイクアウトではデータセンターを経由しないため、セキュリティ機能も通らないということになります。

その結果、授業に関係ないゲームのサイトにアクセスしたり、気づかないうちに児童生徒や教師の端末にマルウェア感染したり、マルウェア感染した教師の端末を校務系ネットワークに接続することで、他の教師端末も感染するという可能性があります。(図6)

そのため、ローカルブレイクアウトに対応するセキュリティ対策が必要となります。

図6:ローカルブレイクアウトでのセキュリティの課題

ローカルブレイクアウトに対応したセキュリティ対策とは

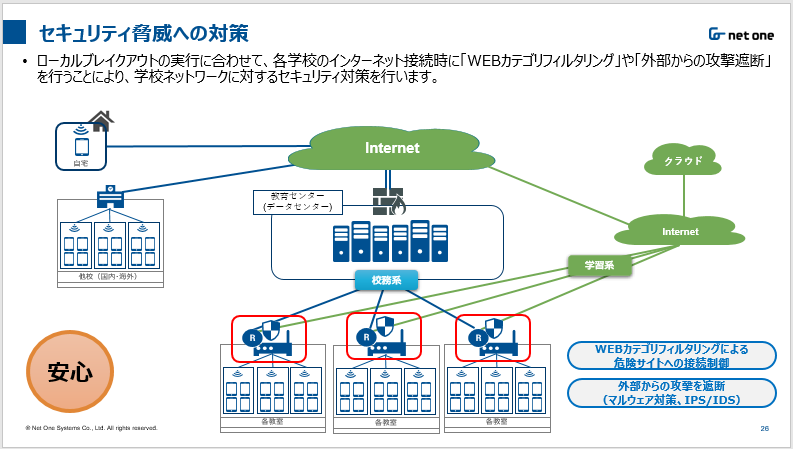

では、その対策ですが

・ローカルブレイクアウトのルータにおいて、WEBフィルタリングでの有害サイトへの制御

・ローカルブレイクアウトのルータでファイアウォール機能やIPS/IDS機能を実装

ということです。

事前にローカルブレイクアウトのルータに有害なサイトを登録しておき、学校から直接インターネットへ接続する際に、接続先のサイトと登録したサイトを比較し、登録した有害なサイトでない場合はインターネットを接続できるようにすることが可能です。

また、外部からの攻撃を防ぐためにファイアウォール機能やIPS/IDS機能を搭載することで児童生徒や教師端末へのマルウェア攻撃を防ぐことが可能となります。(図7)

図7:ローカルブレイクアウトでのセキュリティ対策

ただし、ローカルブレイクアウトのルータでは、このようなセキュリティ機能を搭載していない場合があります。その場合は、別でセキュリティ製品を設置する必要が出てきますので、初期投資がかかることになるため、製品の選択には十分検討が必要となります。

それだけではない!セキュリティ対策

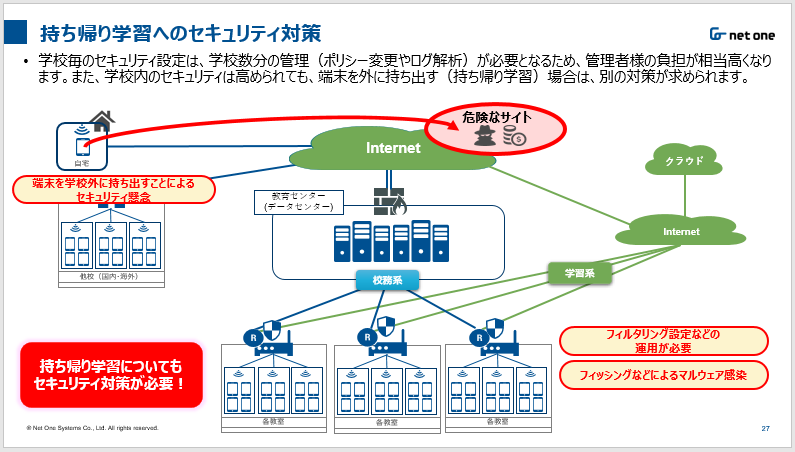

また、WEBフィルタリングやファイアウォール機能などでは、事前にフィルタリングするURLやシグネチャなどを登録していきます。

しかし、危険なサイトは日々増えていくため、定期的にメンテナンスが必要となります。

メンテナンスとは、フィルタリングが必要となったURLやIPアドレス、ポート番号を手動で登録していくことです。

このメンテナンスを怠ってしまうと、未知のマルウェアが学校の端末に感染することになりますので、重要です。

ですが、メンテナンスを忘れてしまうこともあるため手動での管理は対策として難しいものがあります。

そして、昨今では配布された端末を持ち帰る場合もあります。

持ち帰ることで、児童生徒は家での学習に利用したり、教師は校務を自宅で作業したりすることが可能となります。

しかし、自宅へ持ち帰った場合、自宅から学校を経由せず直接インターネットに接続することになります。

もちろん、自宅でファイアウォールなどきちんとセキュリティ対策を実装していればよいですが、実装していない場合もあると思います。

そうなりますと、持ち帰った端末が知らないうちにマルウェア感染され、その端末を学校で接続することで学校のネットワークを介して他の児童生徒または教師の端末にマルウェア感染が広まることも考えられます。

これらに関してもセキュリティ対策が必要となります。(図8)

図8:セキュリティ運用や端末持ち帰り時のセキュリティの課題

運用の負荷低減と持ち帰り時のセキュリティ対策とは

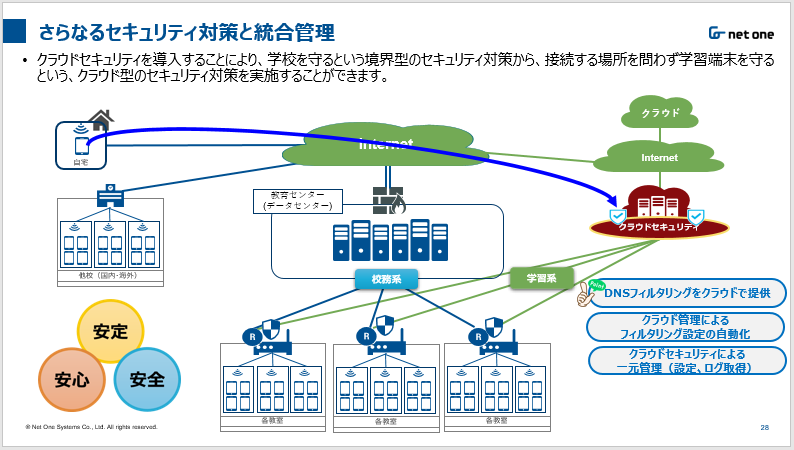

手動による運用の対策や持ち帰り時の対策としては、

・クラウドセキュリティで運用を自動化すること

です。

クラウドセキュリティとは、クラウド上でセキュリティ機能を実装していきます。

クラウドセキュリティには、提供するベンダーによって機能はいろいろありますが、DNSセキュリティを利用する方法があります。

DNSは、URLのIPアドレスを解決する方法ですが、これを利用して端末がDNSサーバであるクラウドセキュリティにURLに対するIPアドレスを問合せします。すると、クラウドセキュリティはURLに対するIPアドレスが正しいアドレスであることを都度チェックします。

正しいアドレスだった場合は、インターネットに接続させ端末から接続先のページが表示されます。

しかし、正しくないアドレスだった場合は、クラウドセキュリティは端末に対して危ないサイトのためアクセスできないメッセージを表示し、そのURLへはアクセスさせません。

クラウドセキュリティでは、都度、正しいアクセス先かをチェックするため、ローカルブレイクアウトに登録されていなくても自動的にフィルタリングされるため、セキュリティを強化することが可能です。

また、端末には、DNSサーバの設定をクラウドセキュリティのアドレスを設定することで、持ち帰った際にインターネットやクラウドへ接続する際も、クラウドセキュリティに対してDNSの問い合わせを行います。

つまり、持ち帰った場合でも学校と同等のセキュリティ対策が行えるということです。(図9)

図9:セキュリティ運用や端末持ち帰り時のセキュリティの対策

いかがでしたでしょうか。

ボトルネック対策では、

・学校から直接インターネットへ接続するための回線の増設

・ローカルブレイクアウトで負荷を分散

学校から直接インターネットに接続した場合の外部攻撃からのセキュリティ対策として、

・学校収容のローカルブレイクアウトルータでファイアウォールやIPS/IDS機能の実装

・ルータにセキュリティ機能がない場合は、別のセキュリティ製品での実装

運用の負荷軽減や持ち帰り時のセキュリティ対策として、

・クラウドセキュリティによるDNSセキュリティの実装

以上となります。

もちろん、セキュリティを強化するためには他の対策もあります。

これらに関しては、後日、お話できればと思います。

こちらの内容に関しては、5月12日から開催された第12回教育ITソリューションEXPOの ICT CONNECT 21「GIGAスクール構想推進委員会」のGIGAスクール課題対応ミニセミナーで実施した内容を基に作成しております。

このセミナーの動画はICT CONNET21のページでも公開されていますので、こちらもご覧ください。

また、セミナーで使用した資料は、こちらからダウンロードが可能です。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。