Nutanix Cloud Platform™ におけるネットワークセキュリティ基盤となる Nutanix Flow®について、ご紹介をいたします。

- ライター:榎本 真弓

- Broadcom 及びNutanix の仮想化製品の導入を推進しております。各製品の技術Updateや使い方など、有益な情報をお届けできればと思っています。

・vExpert 2020-2026、vExpert VCF 2025

・Nutanix Partner Elite Member

目次

Nutanix Cloud Platform におけるネットワークセキュリティ基盤 「Nutanix Flow」

近年、ランサムウェア攻撃による企業の業務の長期間の停止や、サプライチェーン全体への影響が及ぶような事例が相次いでおり、こうした脅威は企業活動における重大なリスクとして課題となっています。このような攻撃においては、侵入後に内部のネットワークを横断的に移動し、複数のシステムへ感染を拡大させる「ラテラルムーブメント(横方向への移動)」が、被害を大規模化させる大きな要因となります。

しかし、従来のデータセンターにおいて採用されてきた「境界防御」を中心としたセキュリティモデルでは、こうした内部拡散を抑止することが難しく、今後はワークロード単位での通信制御等の、より細かなセグメンテーションが求められています。

このような背景のもと、クラウドソフトウェアプラットフォームとして広く採用が進む Nutanix Cloud Platform™ においても、ネットワークセキュリティ基盤としての機能を提供する Nutanix Flow® が、内部防御の有効な手段として注目を集めています。

本記事では、AOS 7.3 の環境における検証結果を踏まえた、Nutanix Flow が提供する主要な機能とその活用方法についてご紹介をいたします。

Nutanix Flow とは

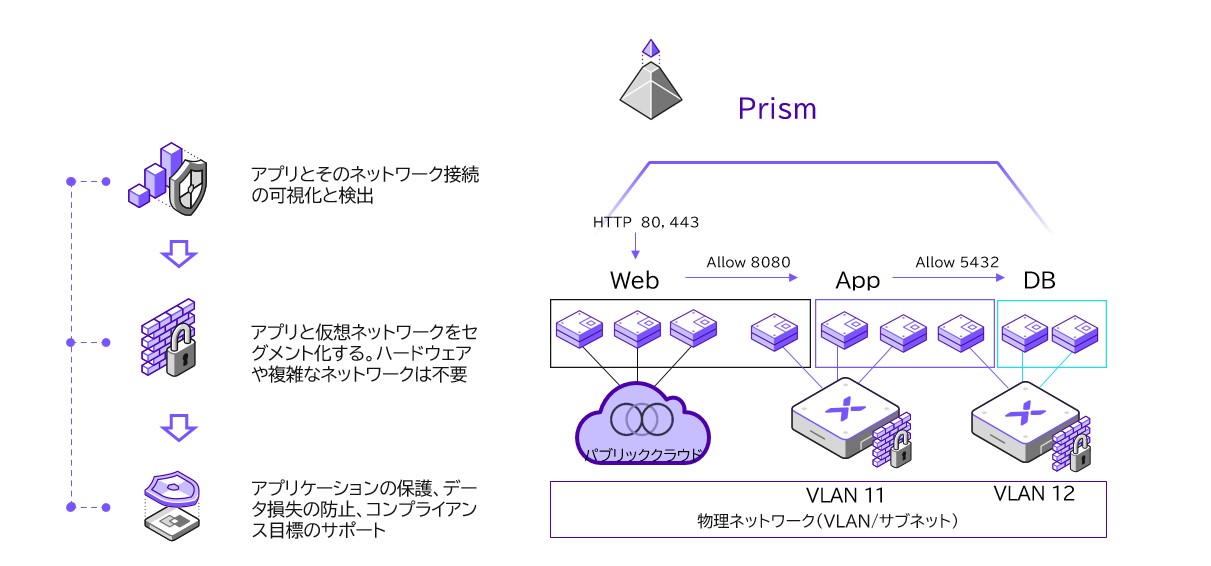

Nutanix AHV® 環境におけるネットワークセキュリティ基盤となる Nutanix Flow には、以下の2つの機能が存在します。

- Flow Network Security™(FNS)

マイクロセグメンテーションを実現する機能です。セキュリティポリシーと呼ばれるルールで、仮想マシン単位の Firewall を構成し、データセンター内部におけるラテラルムーブメントの抑止につなげる事が可能となります。

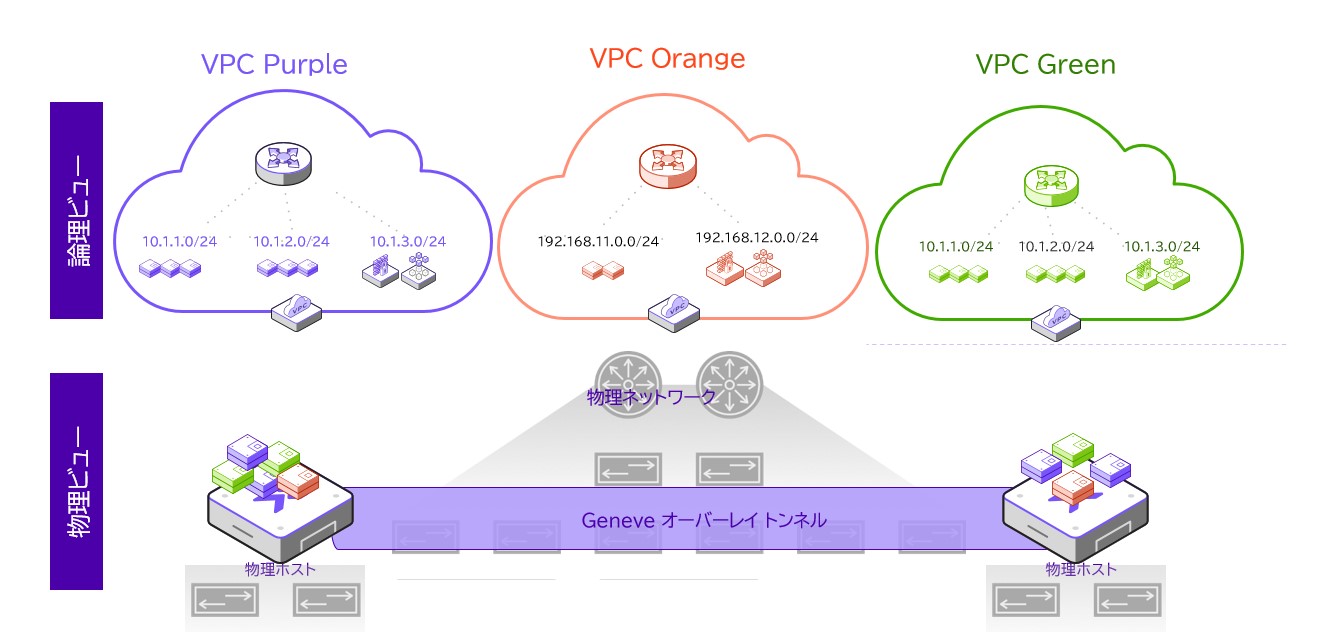

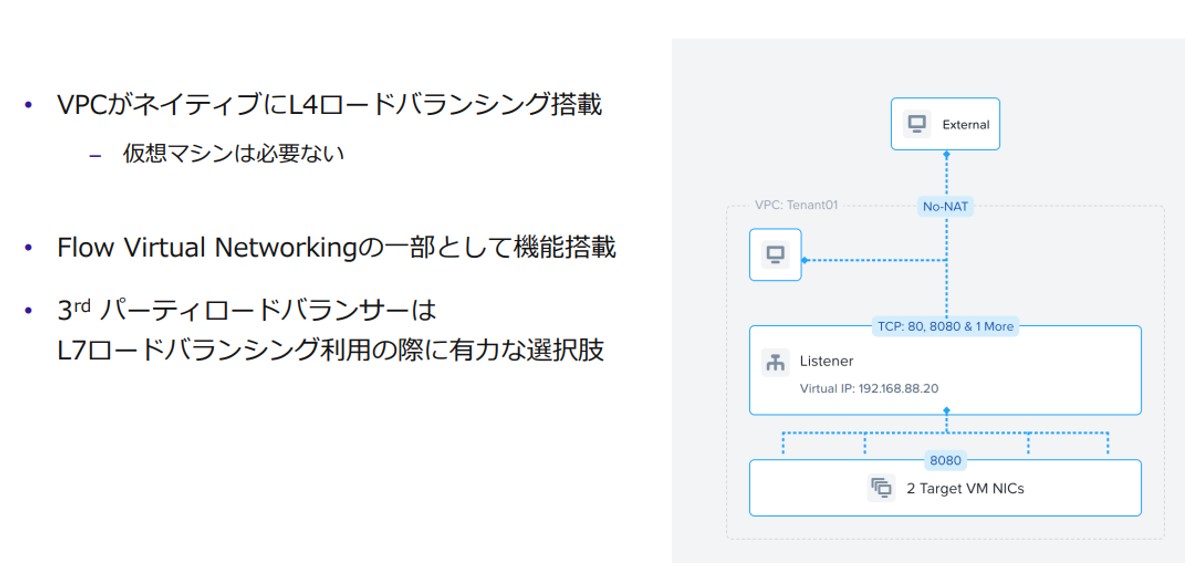

- Flow Virtual Networking™(FVN)

テナント単位で論理ネットワーク(VPC)を構成出来る、仮想ネットワーク基盤の機能を提供します。また AOS 7.0 以降ではVPCの環境において、L4 Network Load Balancer(NLB) もご利用いただけます。

Nutanix Flow において必要となるライセンス

Nutanix Flow の実装に必要なライセンスは以下の通りです。

- Flow Network Security(FNS): NCI Pro + Security Add-on 又は NCI Ultimate

- Flow Virtual Networking(FVN): NCI Pro 又は NCI Ultimate

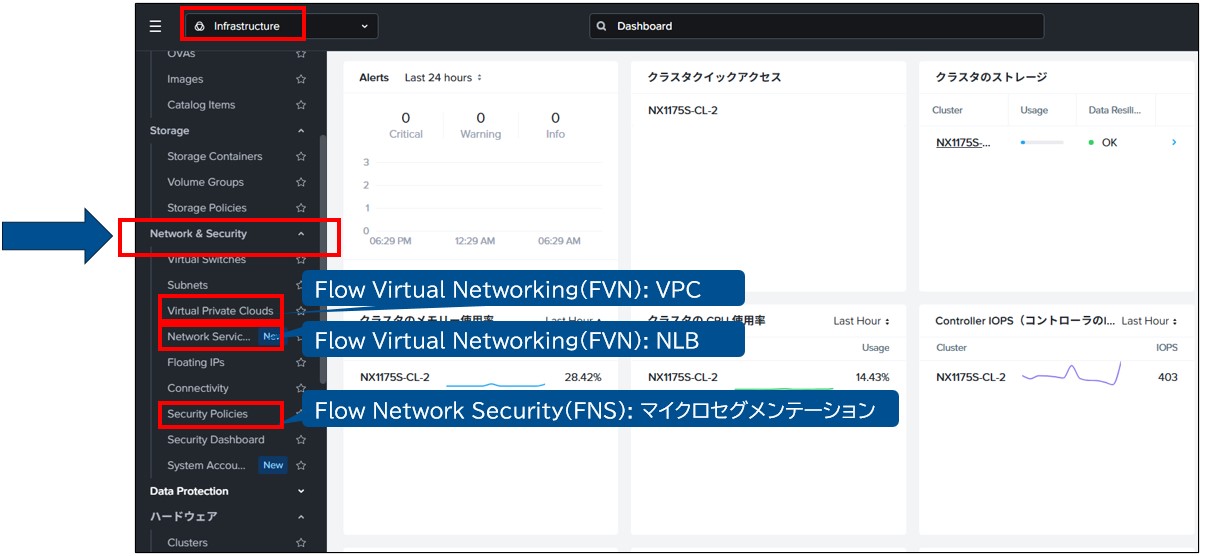

Nutanix Flow の各種機能は、Prism Central™ より > 「Infrastructure」> 「Network & Security」メニューから利用可能です。

また今回の記事においては、上記の2種類の Nutanix Flow のうち「Flow Network Security(FNS)」について、下記の検証構成/バージョンにおける機能をご紹介いたします。なお、後続の記事にて「Flow Virtual Networking(FVN)」についてもご紹介をする予定です。

・検証構成/バージョン:AOS 7.3、AHV 10.3、Prism Central pc.7.3

Flow Network Security(FNS)の主要な概念

FNSにおける主な用語は以下の通りです。セキュリティポリシーを利用の上、仮想マシン単位のFirewallを構成する事で、マイクロセグメンテーションを実現します。

- カテゴリ:仮想マシンやアプリケーションに「キー:値」形式でラベル付けする仕組みで、セキュリティポリシーの適用対象のグループ化に利用する。

- セキュリティポリシー:カテゴリを元に、アプリケーション単位で通信を許可/拒否するルールで、以下の3種類が存在する。

- 隔離(Isolation): 同一グループ内の通信のみ許可し、特定のグループ間の通信を禁止するルール

- 検疫(Quarantine): インシデント対応用で、基本的な通信を遮断の上、調査用の最小限の通信のみを許可するルール

- アプリケーションポリシー: 送信元/宛先、プロトコル、ポートを指定した、アプリケーション単位での通信ルール

FNSの利用

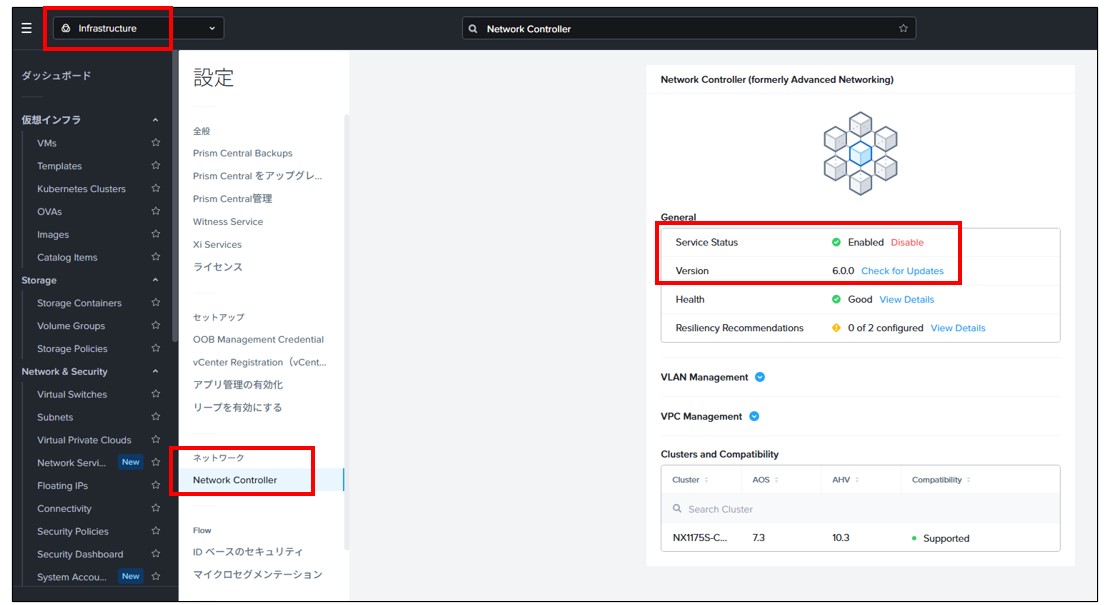

・マイクロセグメンテーションの有効化: 先に Prism Central のネットワークコントローラ機能(セキュリティポリシー等の実装に必要な機能)を有効化した後、マイクロセグメンテーション機能を有効化します。Prism Central > 「Infrastructure」 > 「Prism Centralの設定」 > 「Network Controller」より「Enable」を選択の上、有効化します。

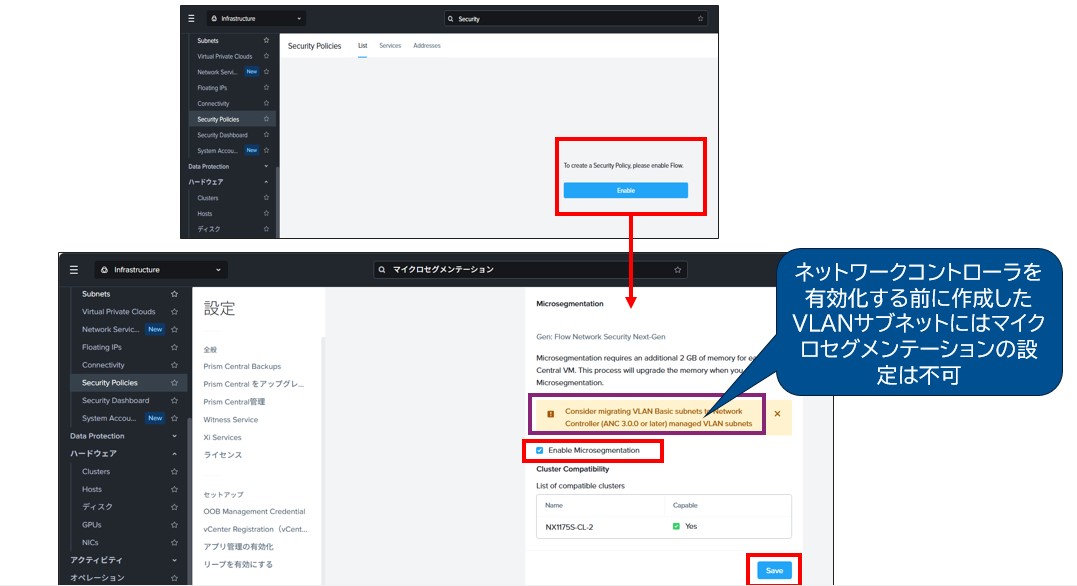

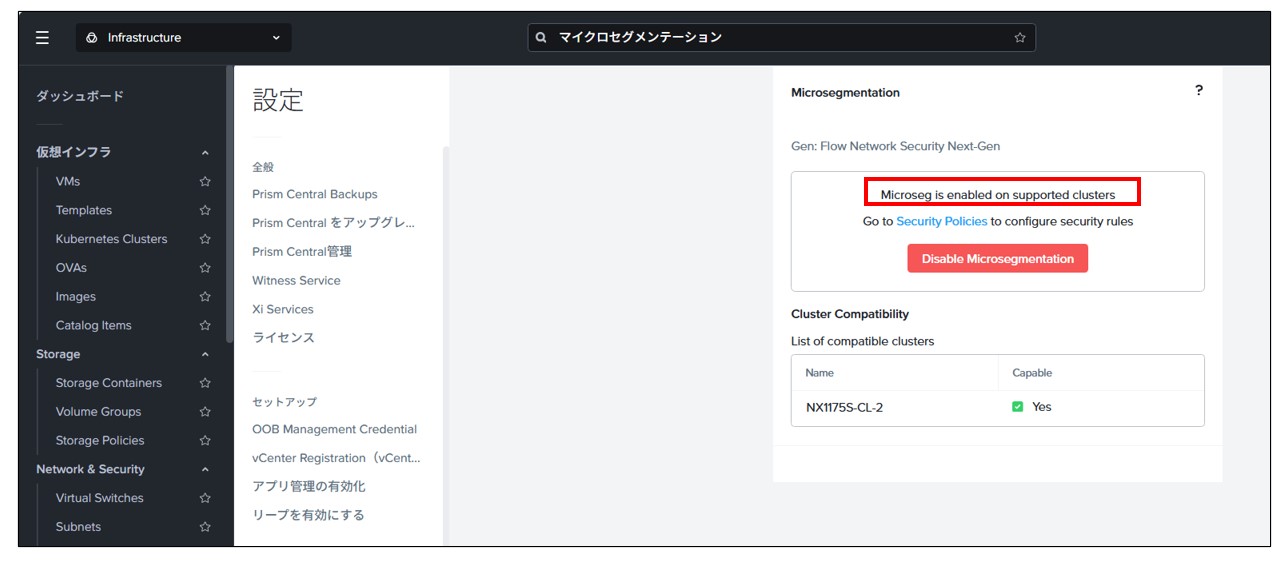

続いて、Prism Central > 「Infrastructure」 > 「Network & Security」 > 「Security Policy」より「Enable」「Save」を選択の上、マイクロセグメンテーション機能を有効化します。

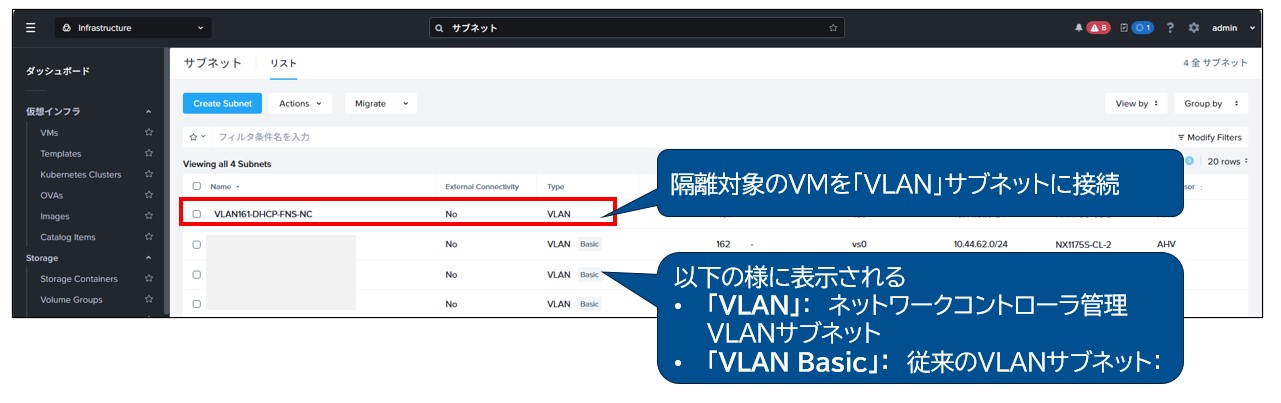

※なお、VLANサブネットについて、ネットワークコントローラ管理のVLANサブネットのみ、セキュリティポリシーの適用が可能となる点に注意が必要です。(ネットワークコントローラの有効化前に作成したVLANサブネットには、セキュリティポリシーが適用出来ません)

隔離(Isolation)ポリシーの設定と確認

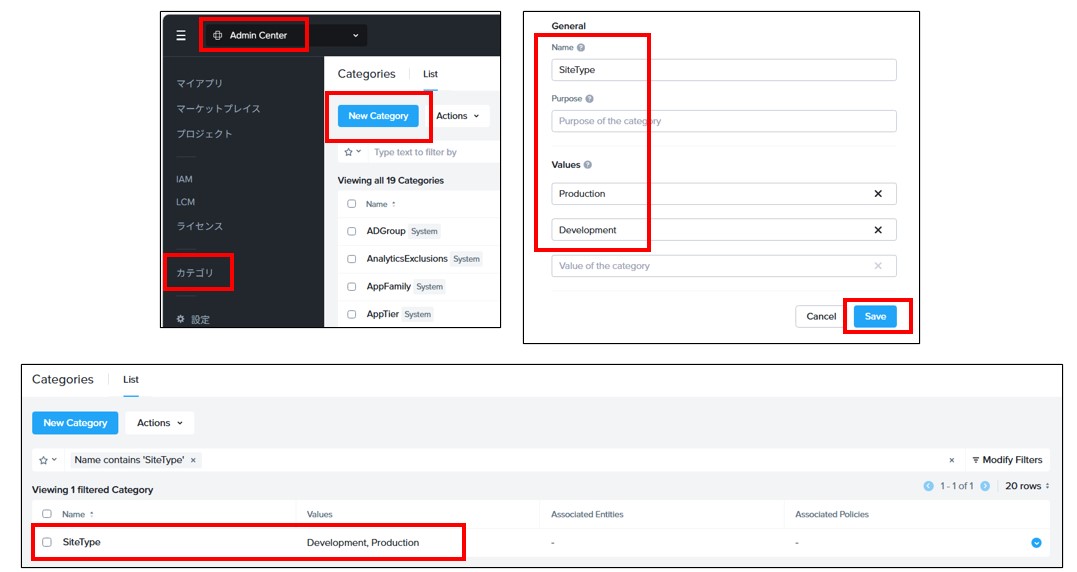

・隔離用のカテゴリの作成: Prism Central > 「Admin Center」 > 「カテゴリ」 > 「New Category」より下記のカテゴリ(SiteType: Production、Development)を作成

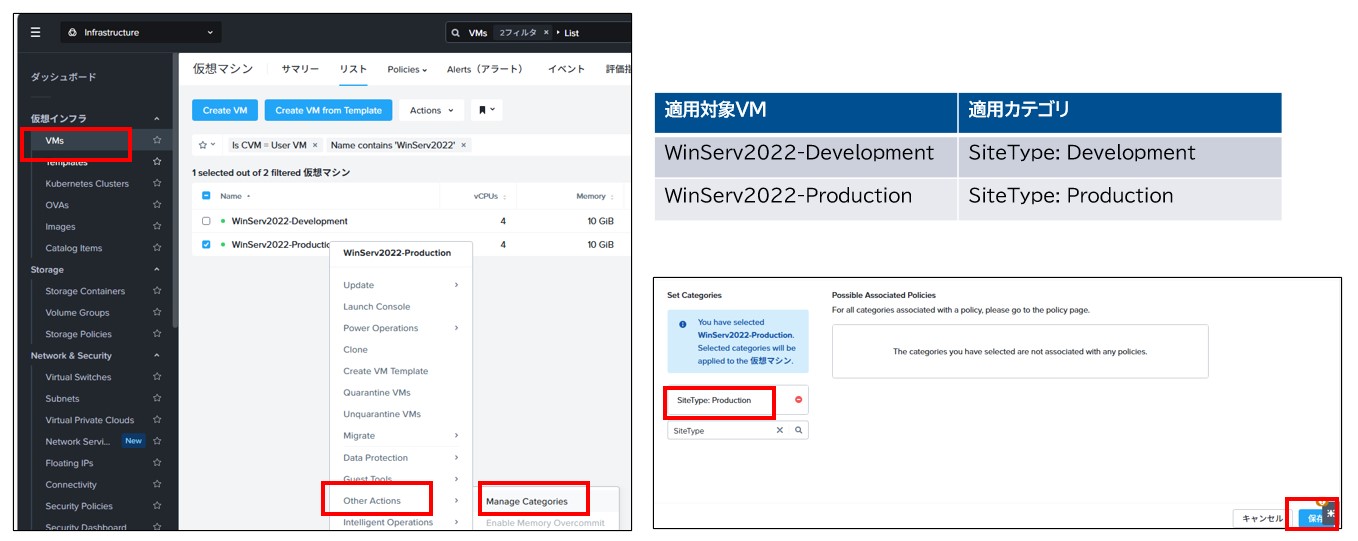

・隔離対象のVMにカテゴリを適用: Prism Central > 「Infrastructure」 > 隔離対象のVMを選択 > 「Actions」 > 「Other Actions」 > 「Manage Categories」より適用

・隔離対象のVMをサブネットに接続: 隔離対象のVMは、ネットワークコントローラ管理のVLANサブネット(Basicの表示無し)に接続し、セキュリティポリシーの動作対象とします。

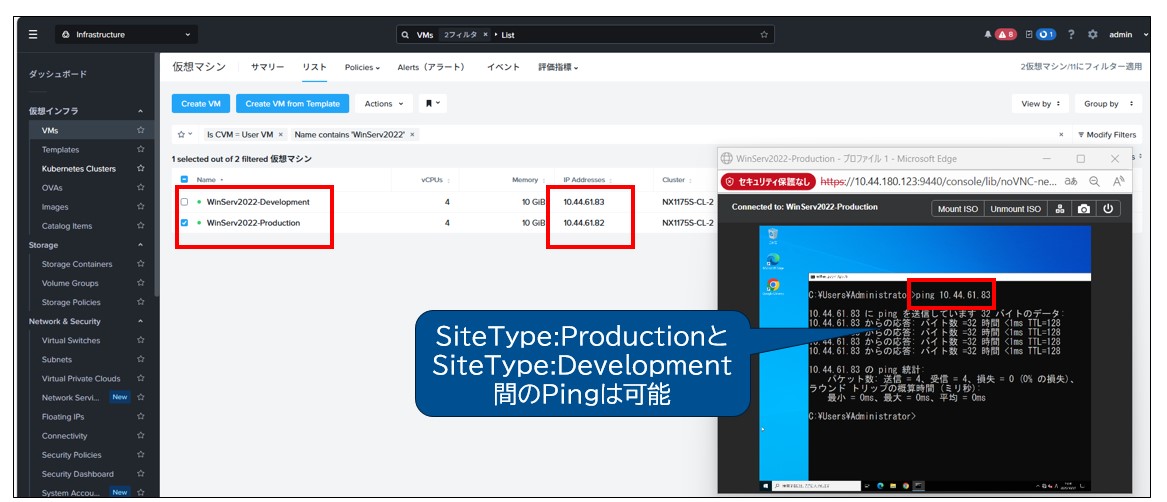

・隔離ポリシーの設定前の通信状況を確認: 隔離ポリシーの設定前は、ProductionカテゴリとDevelopmentカテゴリのVM間の通信について疎通性がある状態です。

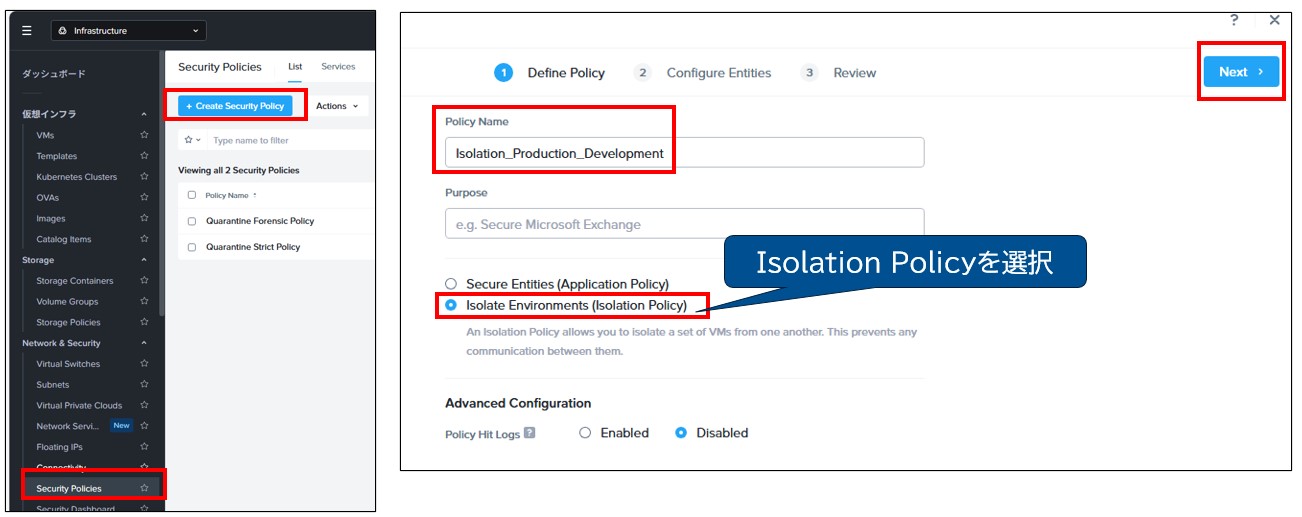

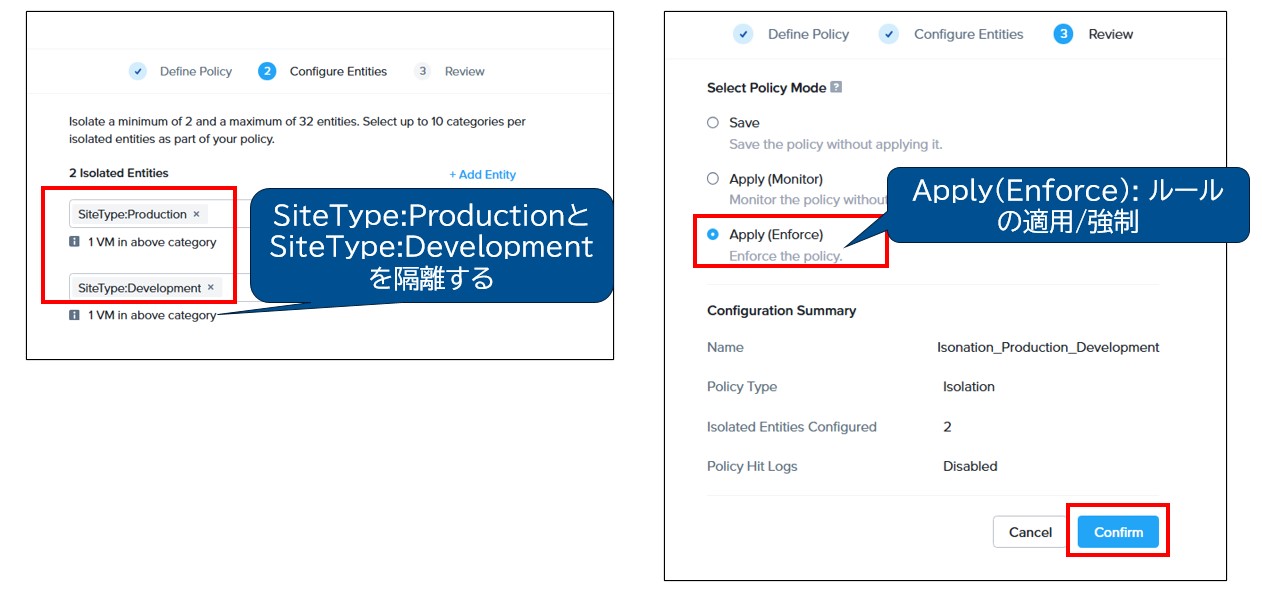

・隔離ポリシーの作成: Prism Central > 「Infrastructure」 > 「Security Policies」 > 「Create Security Policy」より下記の形で作成します。

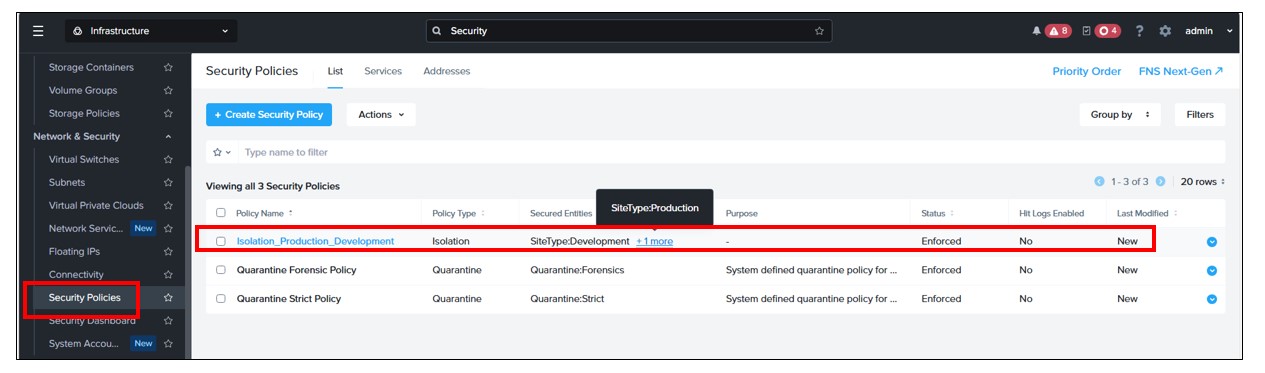

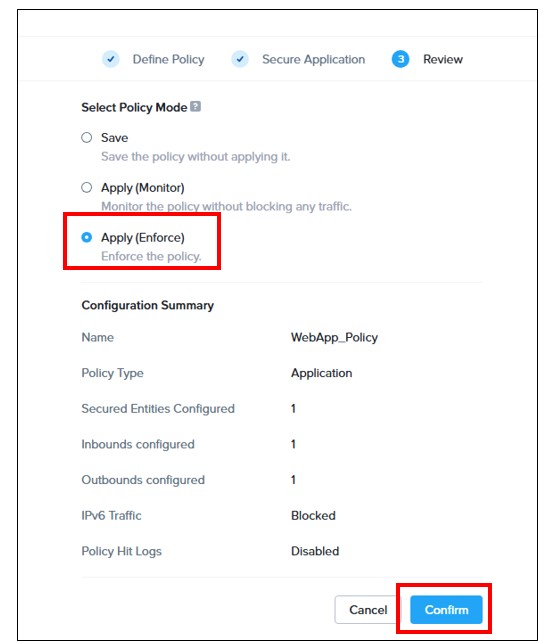

「Apply(Enforce)」モードで作成し、隔離ポリシーを有効にします。(「Apply(Monitor)」モードは監視のみでルールを適用しません。)

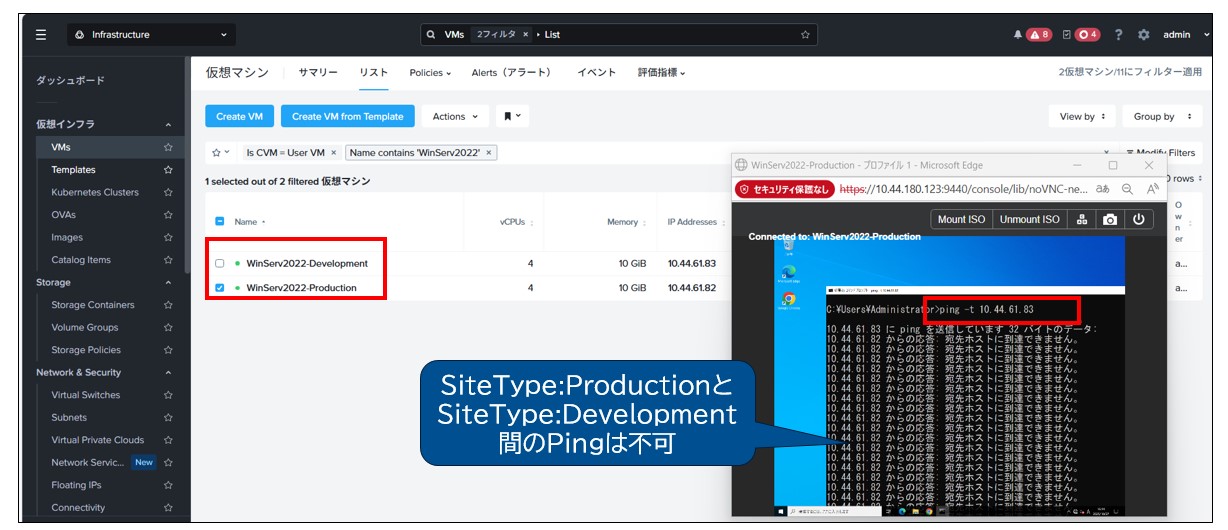

・隔離ポリシーの動作の確認: 隔離ポリシーが有効化された為、Production及びDevelopmentカテゴリのVM間の疎通性が無くなった事を確認します。

検疫(Quarantine)ポリシーの設定と確認

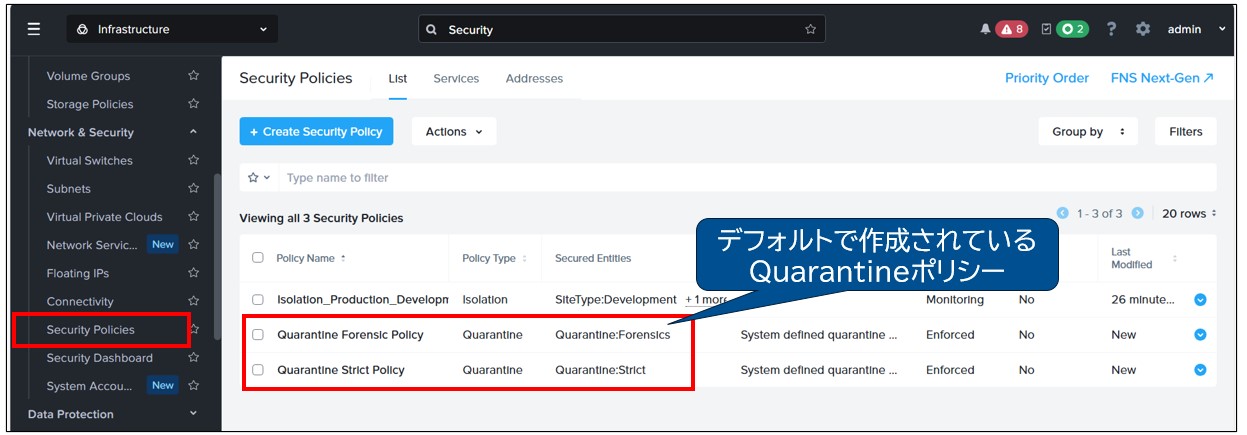

検疫ポリシーは、セキュリティインシデントへの対応用のポリシーとなり、以下の2種類があります。

- Strict:全通信を遮断する、セキュリティの攻撃を受けた仮想マシンを完全にネットワークから分離するモード

- Forensic: 特定の通信のみ許可する、インシデント後の調査段階で利用するモード

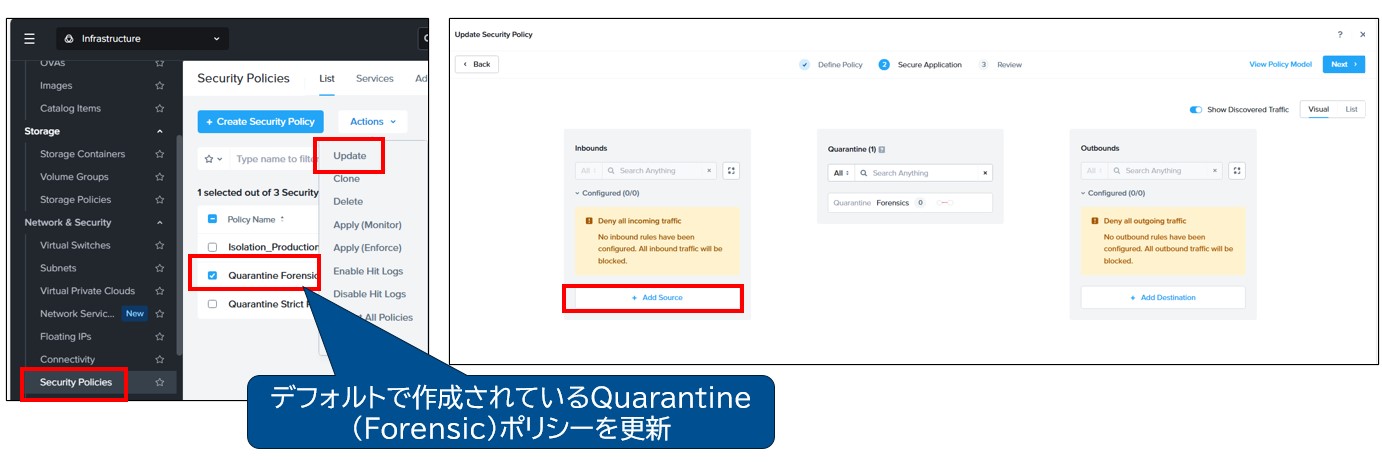

検疫ポリシーはデフォルトで作成されており、必要に応じて内容を更新して利用します。今回は Forensic ポリシーを中心にご紹介いたします。

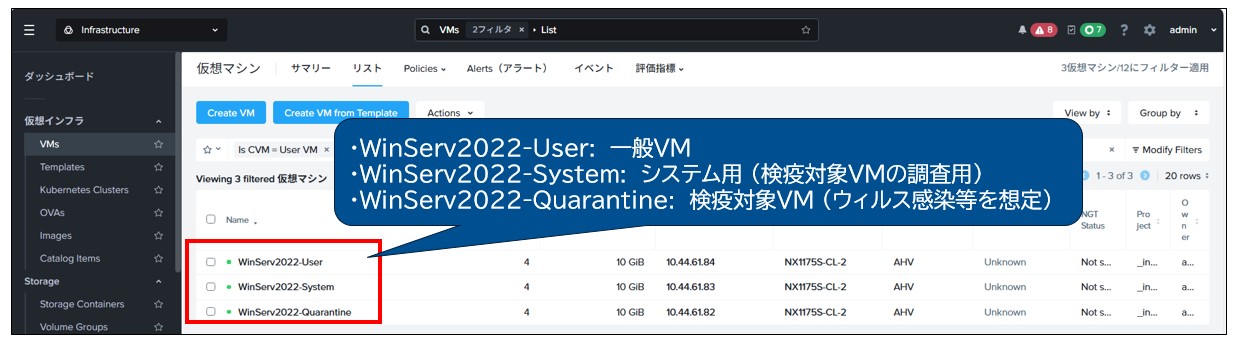

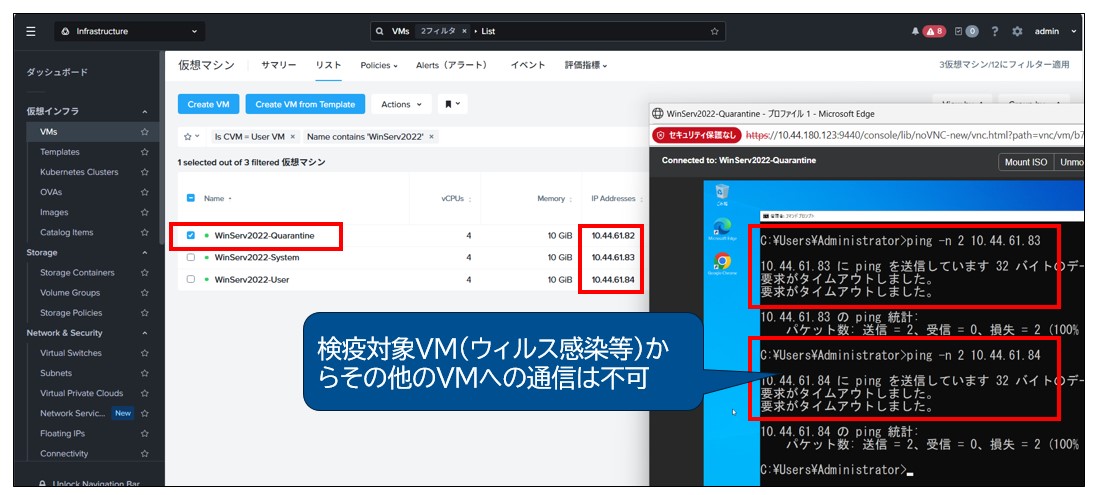

・検疫ポリシーで利用するVMの確認: 検疫ポリシーで利用する3つのVMは、全てネットワークコントローラ管理VLANサブネットに接続されており、以下の役割を持ちます。また全VM間でPing等の通信は全て通る状況です。

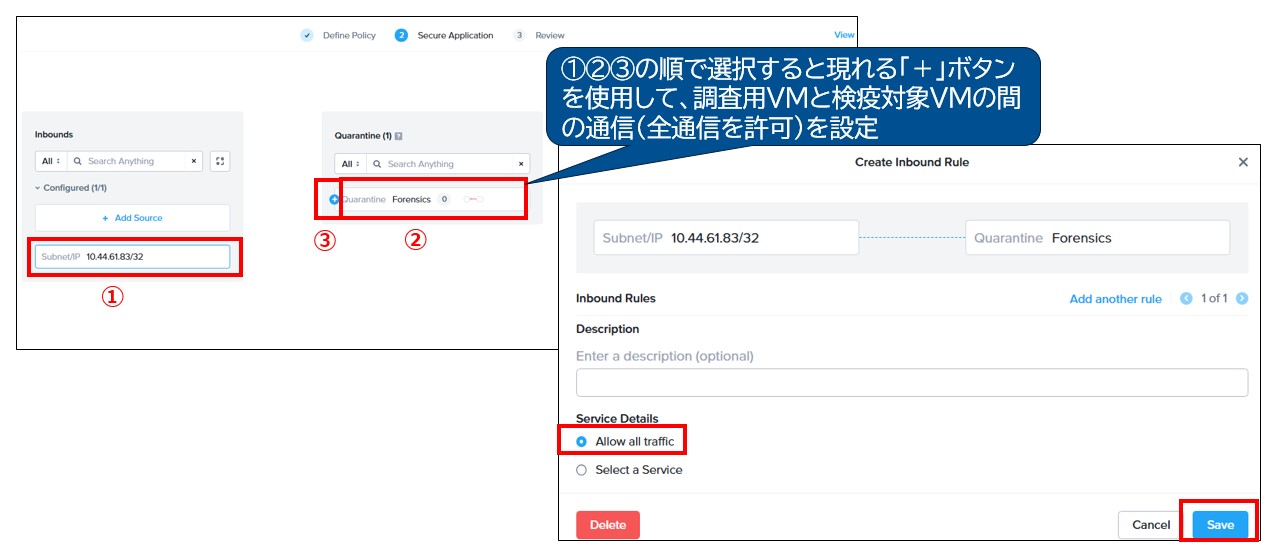

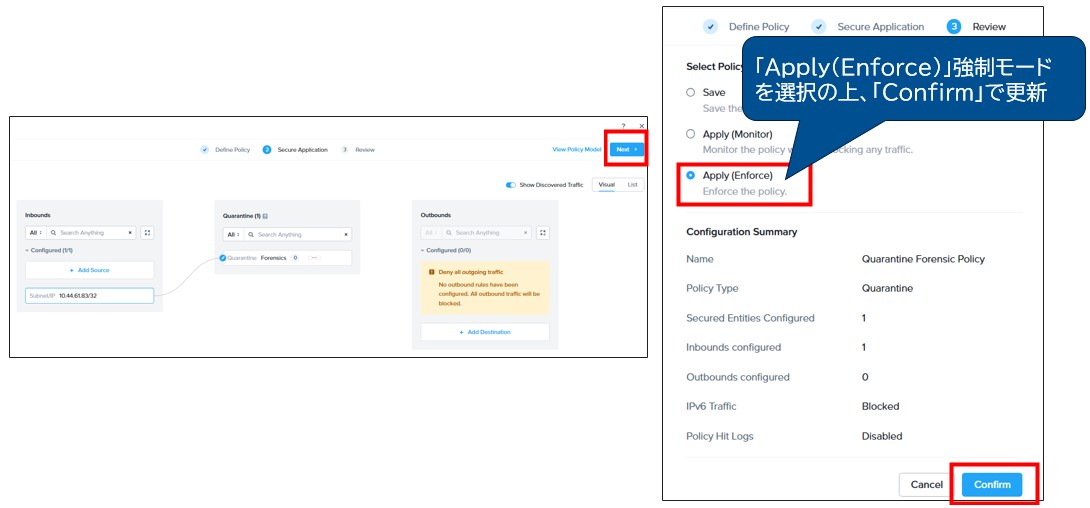

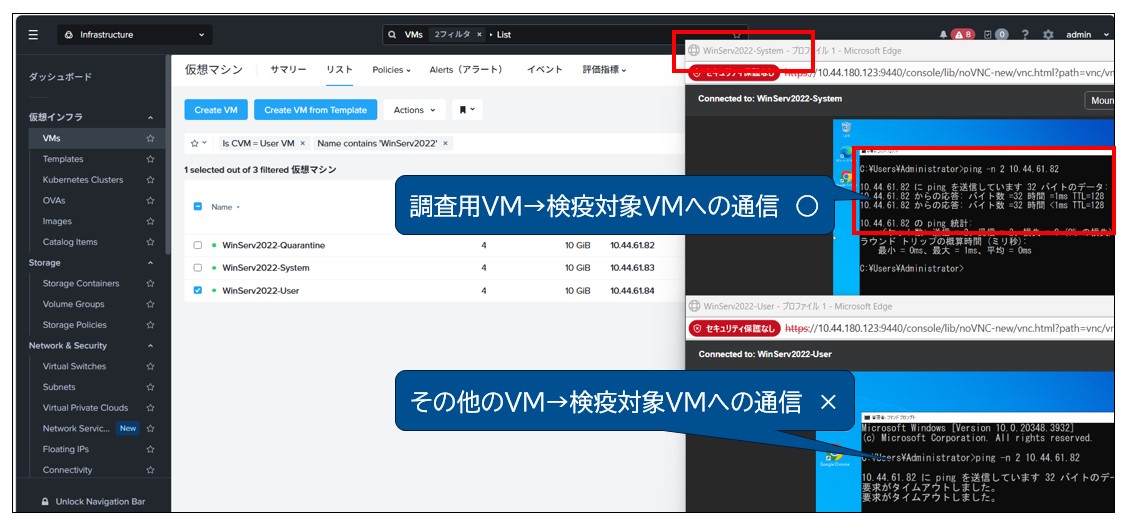

・検疫/Forensicポリシーの更新: 特定の通信のみを許可する検疫/Forensicポリシーを更新し、「Add Source」で調査用VMのアドレスを追加します。これにより検疫対象VMに対して、通常のトラフィックは遮断しながら、調査用VMからのアクセスは可能となります。

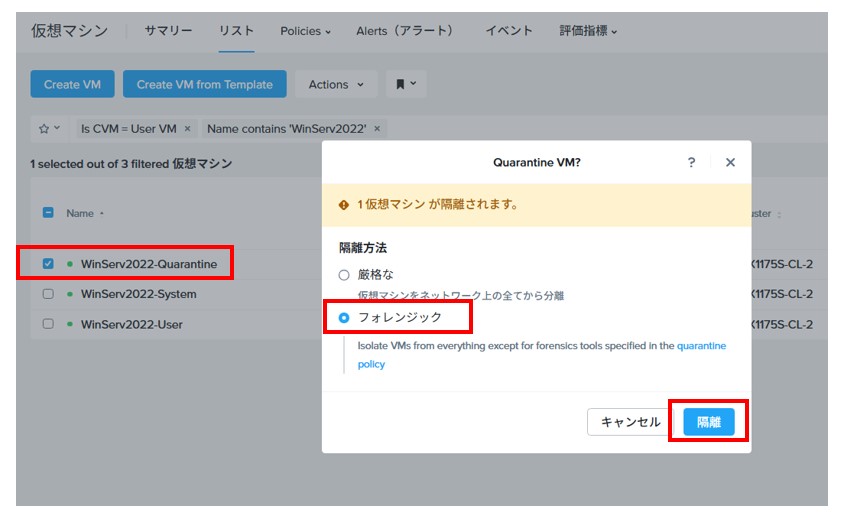

・検疫/Forensicポリシーの適用:検疫対象VMを選択の上「Quarantine VMs」>「フォレンジック」及び「隔離」を選択します。

・検疫/Forensicポリシーの確認: 該当ポリシーの適用後、調査用VMから検疫対象VMへの通信は許可されますが、その他のVMと調査用VMの間の通信は禁止される様子が確認出来ます。

アプリケーションポリシーの設定と確認

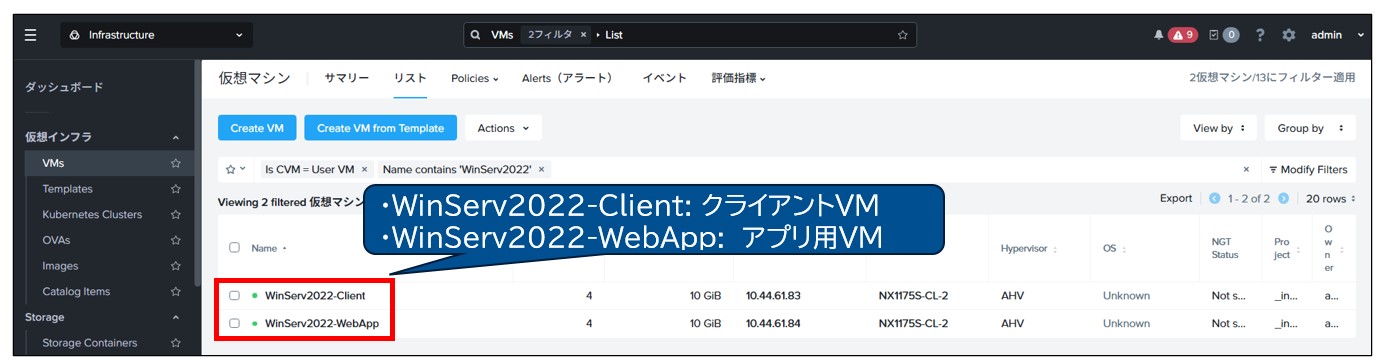

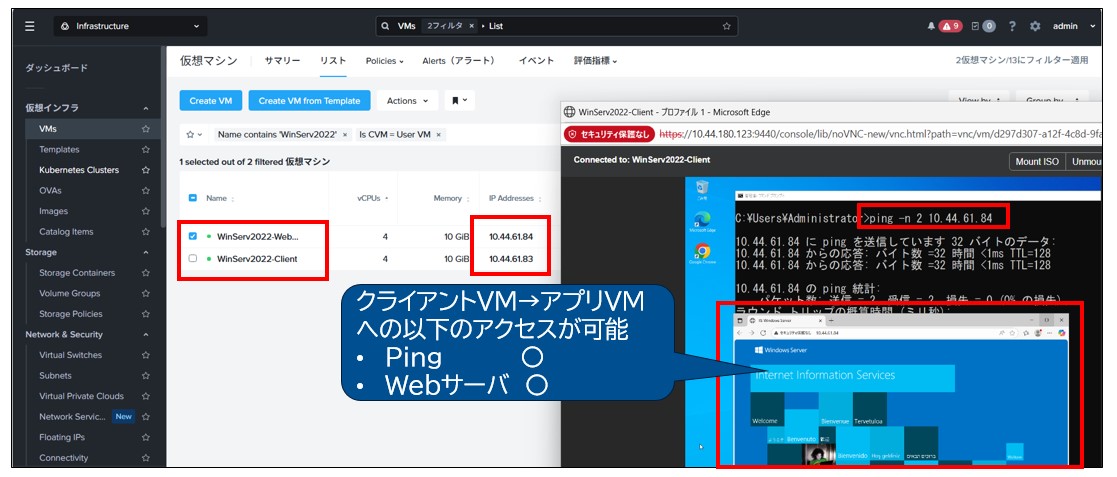

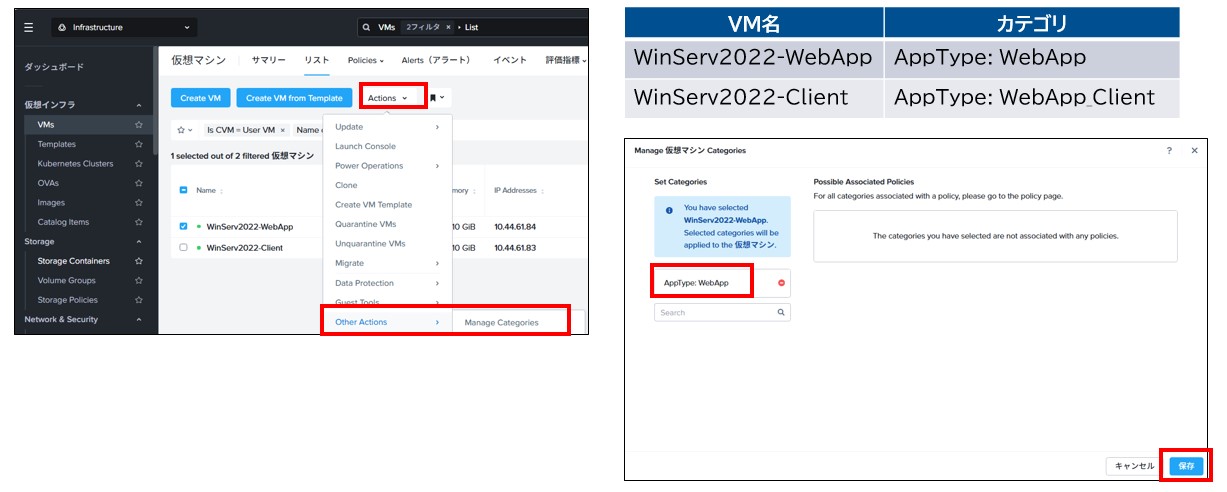

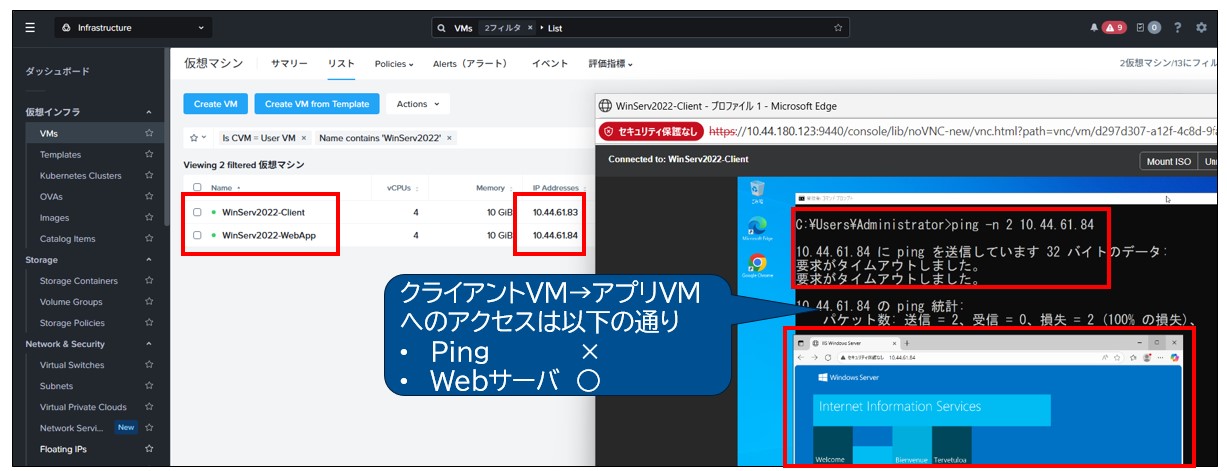

アプリケーションポリシーは、既存のカテゴリ(AppTypeやAppTier)を使用して、アプリケーション単位で通信を定義するポリシーです。今回は下記の2つのVMを使用して、Webアプリケーションへのアクセス用のポリシーを作成します。なお、各VMはネットワークコントローラ管理VLANサブネットに接続しています。

・アプリケーションポリシーの有効化前のVMの通信状況: クライアントVMからアプリ用VMへのPing 及び Webサーバへのブラウザによるアクセスが可能な状況です。

・VMへのカテゴリの割り当て: 各仮想マシンに下記のようにカテゴリ(AppType)を適用します。

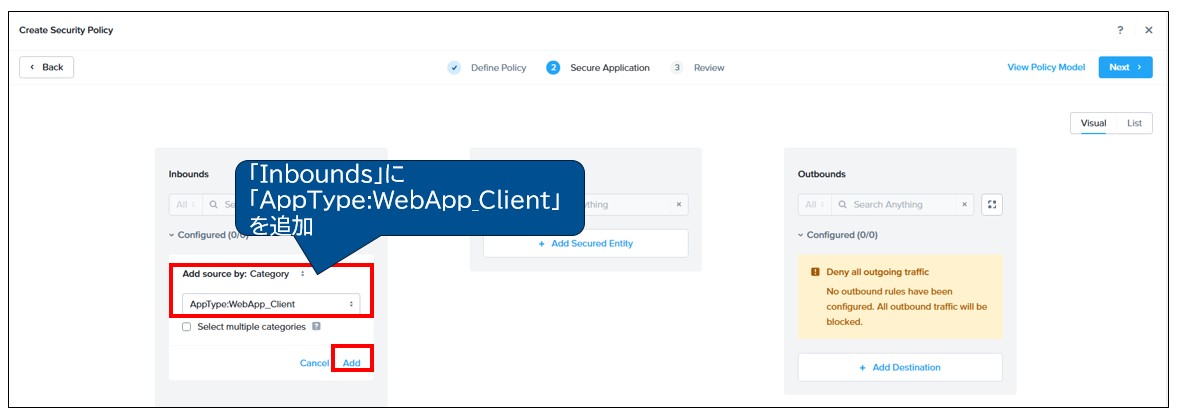

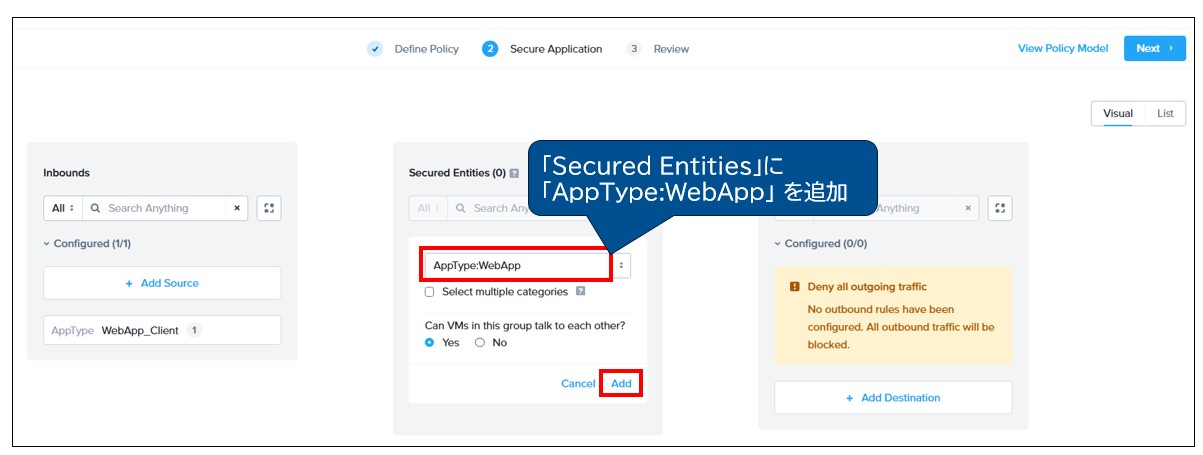

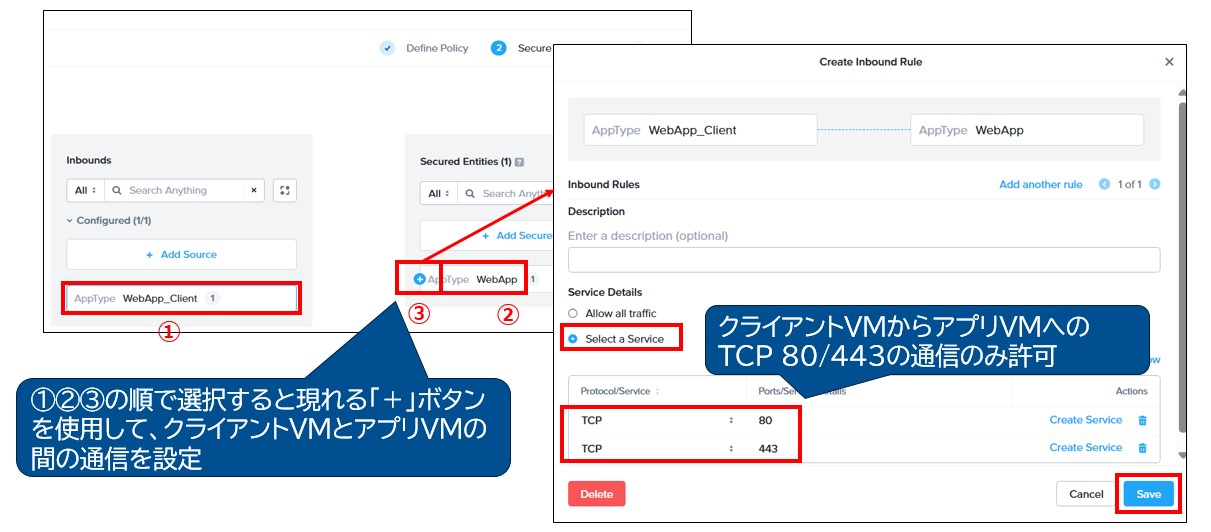

・アプリケーションポリシーの作成: アプリケーションポリシーは、「Security Policies」 > 「Create Security Policy」より、「Secure Entities(Application Policy)」を指定して、下記の様に作成します。内容は、クライアントVMからアプリVMへの通信は、HTTP/HTTPSのみを許可(ICMPは禁止)するものとなります。

・アプリケーションポリシーの有効化後のVMの通信状況: アプリケーションポリシーの有効化前と異なり、許可されていない通信(Ping)は実行不可となります。

まとめ

今回は、Nutanix社の提供するネットワークセキュリティ基盤となる「Nutanix Flow」についてご紹介をさせていただきました。本機能を導入いただく事でマイクロセグメンテーションを実現し、仮想マシン単位のFirewallの実装が可能となります。

また、後続の記事では「Flow Virtual Networking」機能に関しても詳しくご紹介をいたしますので、こちらも併せてご参照ください。

弊社では今後も Nutanix Flow を始めとした、最適な仮想化インフラ基盤の構築、運用をご支援させていただきます。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。