セキュリティ監視サービスを24時間365日で提供しているNetOne-SOCでは、悪意ある第三者からの様々なサイバー攻撃通信を日々検知しています。本記事では、NetOne-SOCにて2025年4月~6月に検知したセキュリティイベント全体の検知傾向と、アナリストが選定した以下2点のトピックについてご紹介します。

- ライター:藤浦 礼奈

- NetOne-SOC セキュリティアナリスト。

2021年にネットワンシステムズ入社後より、SOCアナリストとして従事。

目次

はじめに

セキュリティ監視サービスを24時間365日で提供しているNetOne-SOCでは、悪意ある第三者からの様々なサイバー攻撃通信を日々検知しています。本記事では、NetOne-SOCにて2025年4月~6月に検知したセキュリティイベント全体の検知傾向と、アナリストが選定した以下2点のトピックについてご紹介します。

- Apache HTTP Serverにおける不適切なエスケープ処理の脆弱性(CVE-2024-38475)について

- マルウェア「Androxgh0st」による機密情報のスキャンについて

攻撃通信の全体傾向

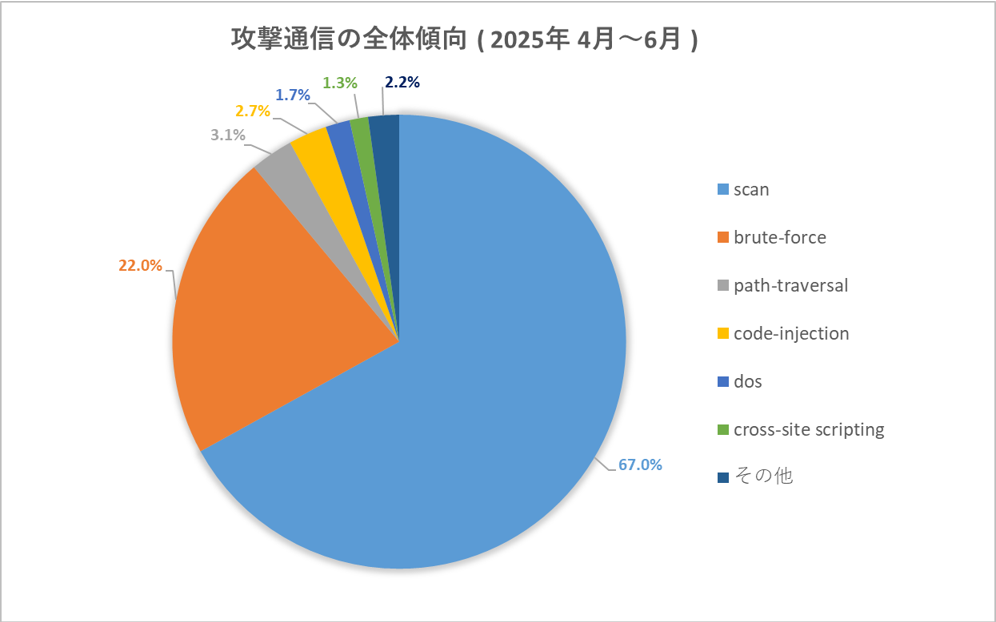

以下の図は、2025年4月~6月にNetOne-SOCで検知した攻撃通信を分類し、カテゴリー別の検知数の割合を示したグラフです。

図 1 攻撃通信の全体傾向(2025年4月~6月)

該当期間中に最も多く検知した攻撃通信のカテゴリーは、脆弱性情報の調査や偵察行為を目的とするscanでした。特に、SIPサーバーを探査するツールであるSIPViciousを用いたスキャン活動や、DNSサーバーのレコード情報を調査する通信を多く検知しており、これらがスキャン通信の大半を占めていました。

次に検知数が多かったカテゴリーは、brute-forceであり、リモートVPN装置やメールサーバーに対する認証施行の通信を多く検知しました。

その他のカテゴリーでは、path-traversalにおいて、ファイルパスを操作してシステム内の機密情報の取得を試みる通信を多く検知し、またcode-injectionでは、IoT製品に対するコマンド実行などの通信が目立ちました。

全体的な傾向として、サービスの設定状況や脆弱性の有無を確認するための調査を目的としたスキャン通信を多く検知しました。スキャンの対象となるサービス等を利用している場合は、攻撃者による脆弱性を突いた攻撃や不正アクセス等の被害を受ける可能性があります。被害を最小限に抑えるためには、外部からの通信のアクセス制御やサービスのバージョンアップ、パッチ適用等の対策が必要です。

次に、2025年4月~6月に検知したセキュリティイベントの中で、特に検知数の増加が目立ったセキュリティイベントについてご紹介します。

Apache HTTP Serverにおける不適切なエスケープ処理の脆弱性(CVE-2024-38475)について

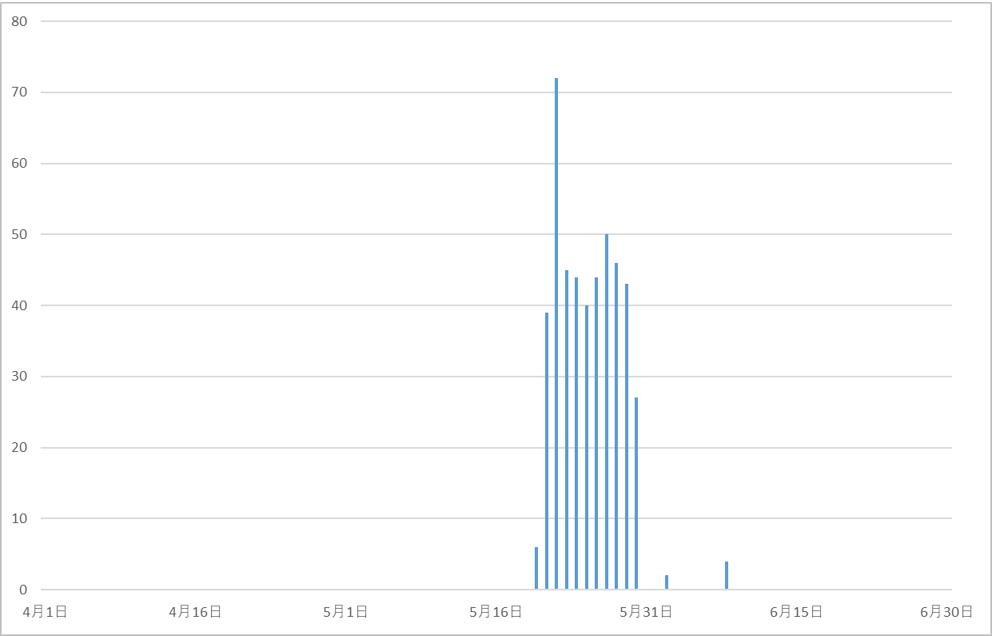

2025年5月下旬にApache HTTP Serverにおける不適切なエスケープ処理の脆弱性(CVE-2024-38475)を狙った攻撃通信が増加しました。

図 2 CVE-2024-38475を悪用した攻撃の検知数の推移

本脆弱性は、Apache HTTP Serverのバージョン2.4.0から2.4.59におけるmod_rewriteというモジュールのエスケープ処理が不適切であることが原因です。mod_rewriteは、URLの書き換えやリダイレクト処理を柔軟に行うことができるモジュールですが、不適切なエスケープ処理により、直接アクセスすることができない場所へのマッピングが可能になることで、ソースコードの漏洩や任意のコード実行につながる可能性があります。

2024年7月に本脆弱性が公開されたあと、しばらくはNetOne-SOCで検知しませんでした。しかし、2025年5月にCISA(Cybersecurity and Infrastructure Security Agency)のKEVカタログ(※1)という実際に悪用されたことが確認できた脆弱性のリストに追加されたことや、SonicWall社のSMA(Secure Mobile Access)で稼働しているApache HTTP Serverで悪用が可能である記事が公開された(※2)ことにより、数十件検知することになりました。

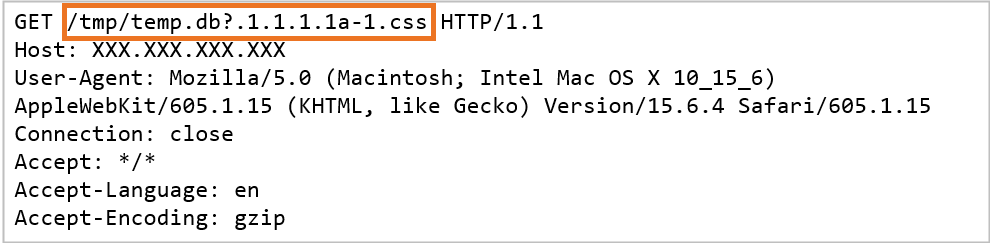

実際にNetOne-SOCで検知した攻撃通信は以下のとおりです。

図 3 CVE-2024-38475を悪用した攻撃

mod_rewriteモジュールは、リダイレクトやアクセス制御のために使用されます。例えば、Apache HTTP Serverの設定ファイルに「RewriteRule "^old/(.+)$/page.html" "/new/$1/page.html"」と記載すると、https://www[.]netone[.]co[.]jp/old/test/page.htmlというURLをhttps://www[.]netone[.]co[.]jp/new/test/page.htmlというように書き換えることが可能です。(URLは無害化済み)

CVE-2024-38475に該当するApache HTTP Serverは、URL中に疑問符が存在する場合にそれ以降のパスを切り捨ててしまいます。これを悪用することで、https://www[.]netone[.]co[.]jp/old/secret.txt?/page.htmlというURLをhttps://www[.]netone[.]co[.]jp/new/secret.txtのように書き換えることができます。エスケープ処理が適切である場合はhttps://www[.]netone[.]co[.]jp/new/secret.txt?/page.htmlというURLに変換されますが、疑問符以降が切り捨てられることにより、本来は直接アクセスすることができないファイルにアクセスすることが可能になります。これを応用した攻撃が図3の通信です。疑問符以降の文字列「.1.1.1.1a-1.css」が切り捨てられることにより、本来アクセスすることができないサーバー内のファイル「/tmp/temp.db」にアクセスすることができます。なお、図3の通信は、SonicWall社のSMAというセキュアアクセスゲートウェイ製品で稼働しているApache HTTP Serverに対する攻撃通信です。SonicWall社のSMAで稼働しているApache HTTP Serverの設定ファイルには、RewriteRuleの変換前の箇所に正規表現で「.1.1.1.1a-1.css」に該当する文字列が記載されているため、攻撃通信としてこの文字列が悪用されます。

KEVカタログへの掲載は、対応すべき脆弱性が分かりやすいため防御側にとって非常に有用ですが、同時に攻撃者にとっても悪用しやすいと判断される可能性があります。そのため、脆弱性が公開された際はサービスのバージョンアップやパッチ適用等の迅速な対応が必要です。

マルウェア「Androxgh0st」による機密情報のスキャンについて

2025年5月下旬に、Androxgh0stというマルウェアによるスキャン通信が増加しました。

図 4 Androxgh0stによるスキャン通信の検知数の推移

Androxgh0stとは、ボットネット(マルウェアに感染した複数のコンピュータのネットワーク)を形成するPythonスクリプトによるマルウェアです(※3)。主に、.envファイルというアプリケーションの資格情報や環境設定等が記載されたファイルの情報窃取を試み、AWS(Amazon Web Service)やMicrosoft 365、Twilioといった有名なアプリケーションを標的にします。

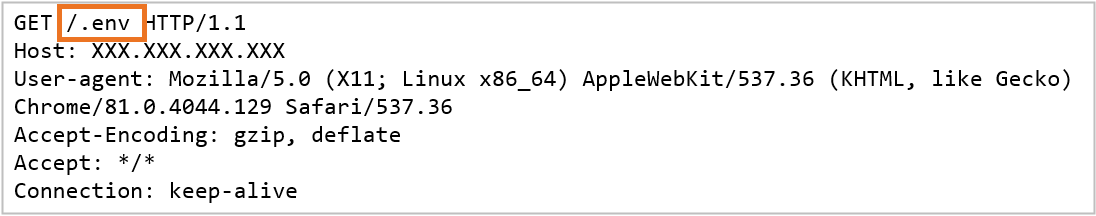

実際にNetOne-SOCで検知した攻撃通信は以下のとおりです。

図 5 Androxgh0stによるスキャン通信

Androxgh0stの特徴のひとつである、.envファイルを対象としたスキャン通信を確認しました。.envファイル内の資格情報が窃取されると、AWSの管理コンソールに対する不正アクセスや新規ユーザーの作成などの被害を受ける可能性があります。

5月下旬に検知数が増加した理由は、ポーランドとアメリカを送信元とするIPアドレスから大量のスキャン通信を検知したためです。ポーランドを送信元とするIPアドレスは、5月25日から27日まで活動していましたが、それ以降の活動は現時点で確認できませんでした。また、アメリカを送信元とするIPアドレスも主に5月下旬のみ活動していましたが、脅威インテリジェンス情報によると、7月下旬からリモートデスクトップに対する認証試行を実施していることが判明しました。2つのIPアドレス同士の関連性は分かりませんでしたが、アメリカを送信元とするIPアドレスの活動が再度活発化しているため、今後もこのIPアドレスの注視が必要になりそうです。

Androxgh0stは.envファイルを狙うマルウェアでしたが、.envファイルに限らず、機密情報が外部からアクセス可能な状態であると不正アクセス等の被害につながります。被害に遭わないためには、適切なアクセス制御や認証・認可の強化などの対策が必要です。

まとめ

今回は、NetOne-SOCにて検知したセキュリティイベントの傾向と検知数の増加が目立ったセキュリティイベントについて2つ取り上げました。NetOne-SOCではこのような通信を、セキュリティアナリストが24時間・365日体制で分析しています。今回ご紹介した内容はあくまでNetOne-SOCで検知したセキュリティイベントの傾向であり、インターネット全体の傾向とは異なるかもしれませんが、1つの情報として参考にしていただけますと幸いです。

最後に弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。

セキュリティサービス | ネットワンシステムズ

【参考URL】

- ※1:Known Exploited Vulnerabilities Catalog | CISA

- ※2:SonicWall製SMA100シリーズにおける複数の脆弱性(CVE-2023-44221、CVE-2024-38475)を組み合わせた攻撃について | JPCERT/CC

- ※3:Known Indicators of Compromise Associated with Androxgh0st Malware | CISA

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。