Microsoft Entra ID でできることをご紹介します。

( Entra Suite については こちら )

- ライター:渥美 淳一

- セキュリティアーキテクトとして活動。「ID で守り、ID を守る」がセキュリティの本質であり、未来への入口だと考えている。

目次

Entra ID とは?

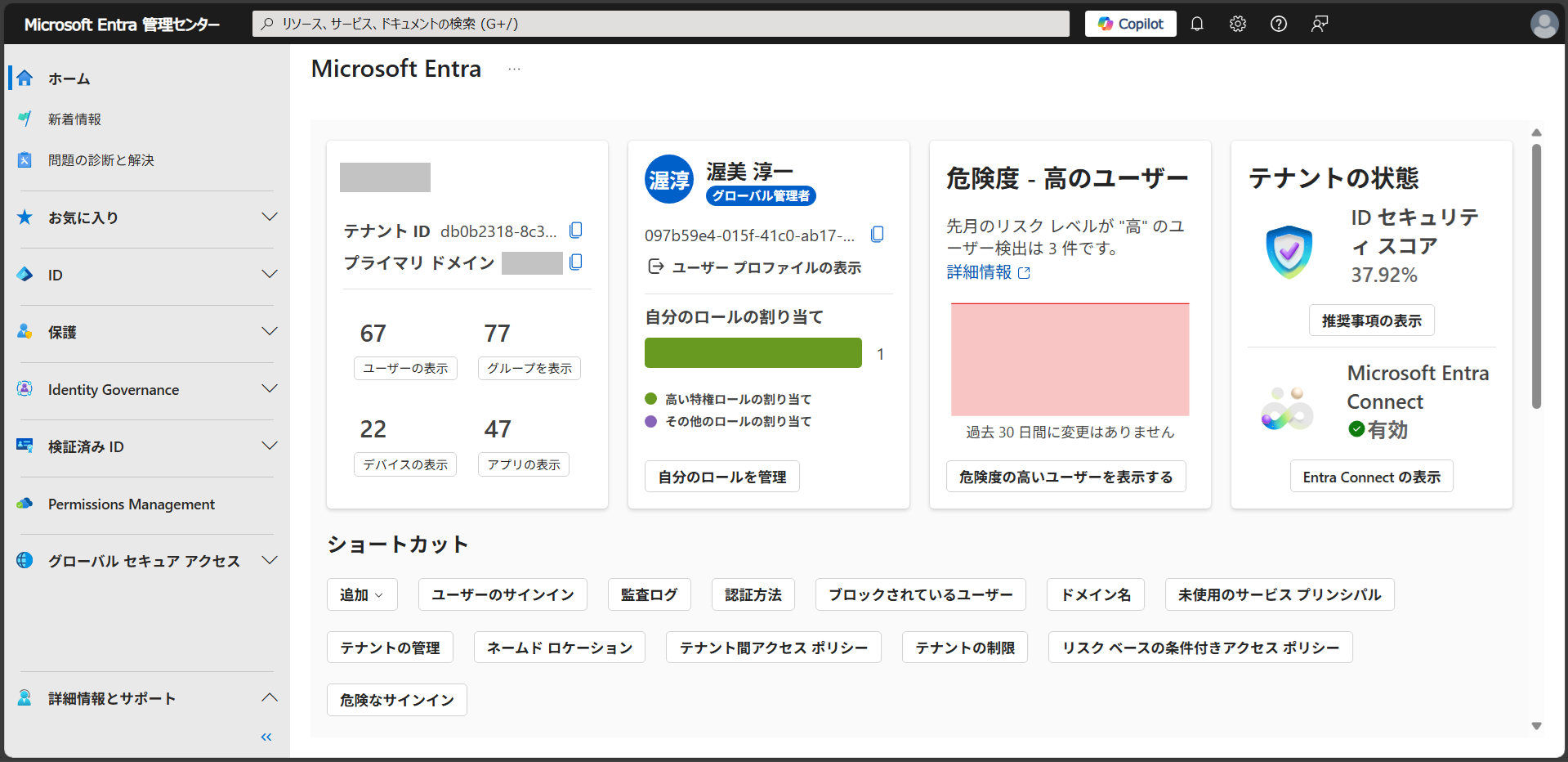

Entra ID は 認証基盤 のクラウドサービスです。無料の「Entra ID Free」、有料の「Entra ID P1」「Entra ID P2」があります。Microsoft 365 や Azure を購入した場合も使えるようになります。Entra 管理センターで設定、運用します。

Entra 管理センター

https://entra.microsoft.com

Entra ID の基本機能

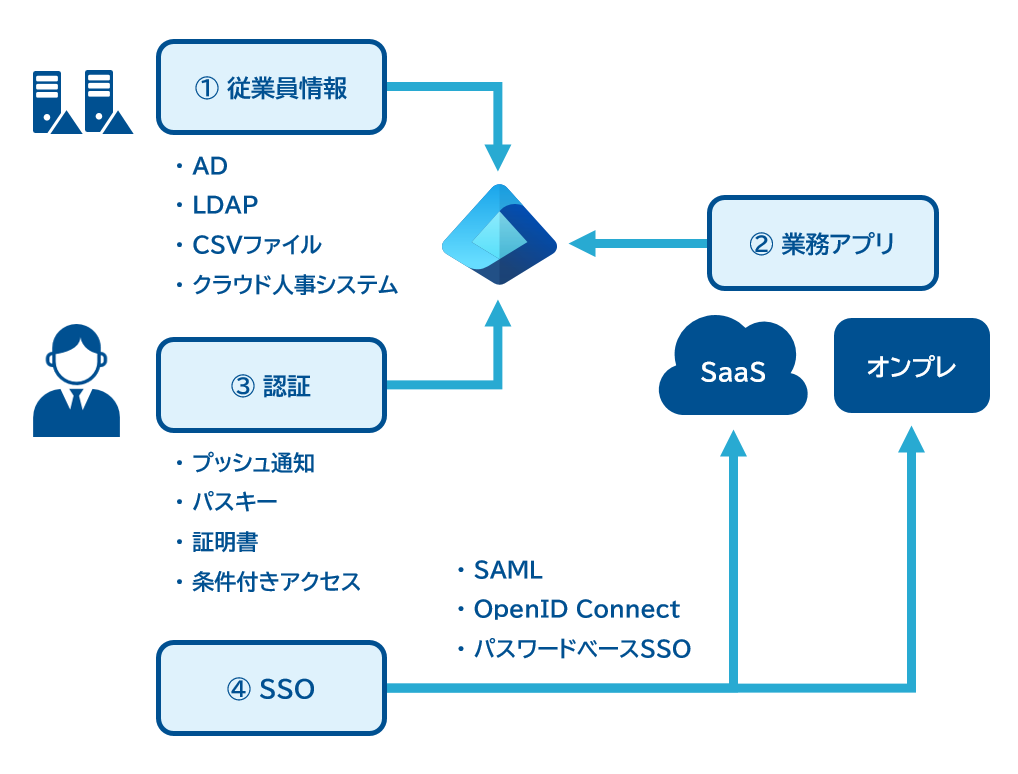

Entra ID は認証基盤として 4 つの基本機能を提供します。

① 従業員情報を登録

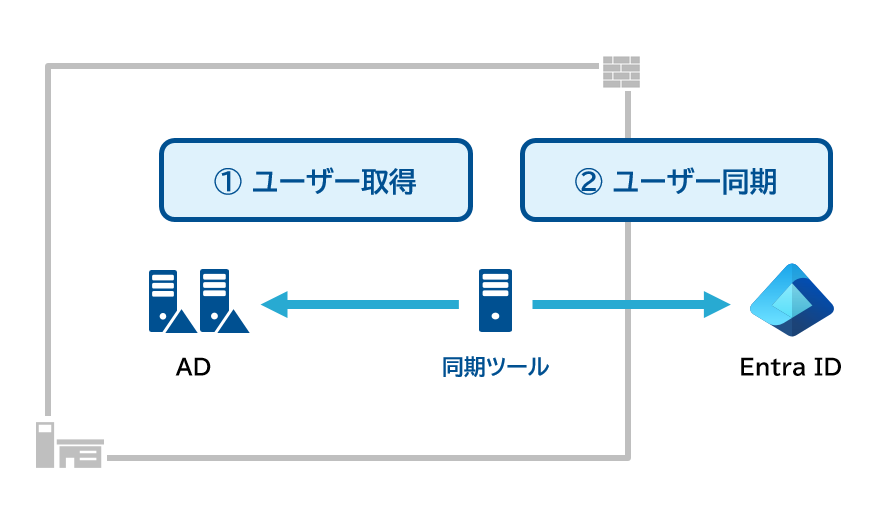

まず組織のドメイン名(例:netone.co.jp)を Entra ID に登録し、従業員を「Entra ID ユーザー」として作成します。または従業員情報を csv ファイルにまとめて Entra ID にインポートします。Active Directory ドメインサービス(以下 AD)をお使いの場合は同期ツールで AD ユーザーを Entra ID に同期できます。

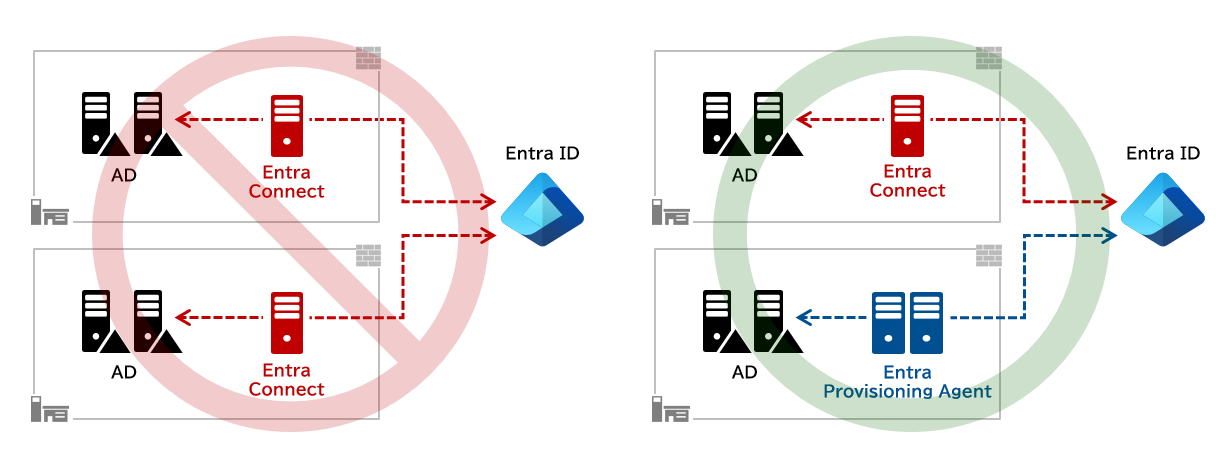

同期ツール

2 台以上を 1 つの Entra ID に接続できない Entra Connect と、それができる Entra Provisioning Agent の 2 種類があります。後者は冗長構成も可能です。

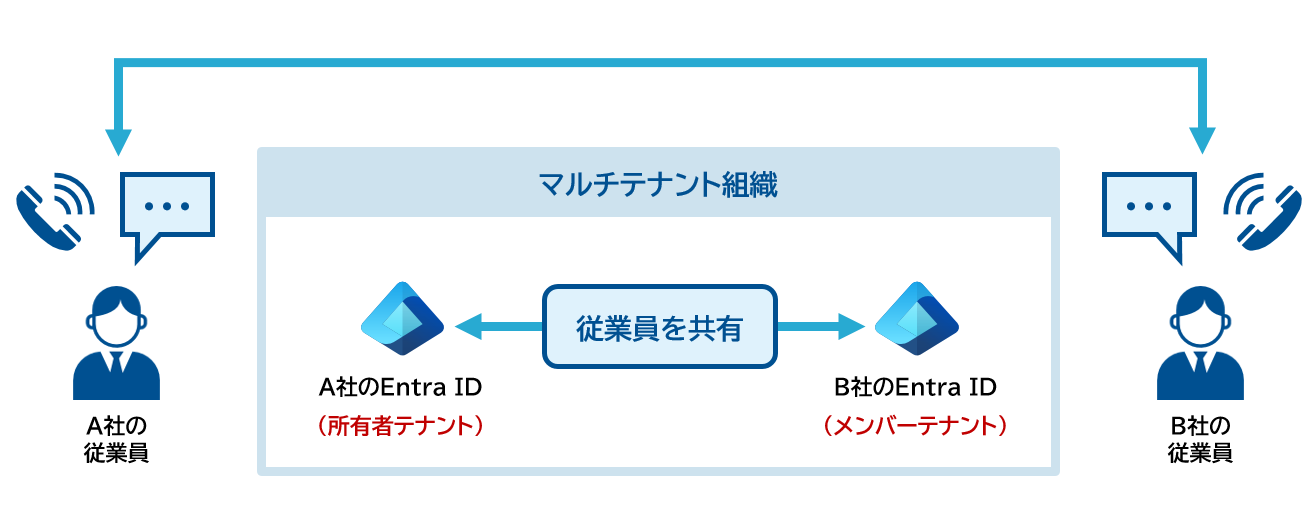

ほかの組織の従業員を登録したい場合

ゲストユーザーとして Entra ID に招待できます。またマルチテナント組織という機能により、複数の Entra ID 間で従業員情報を共有できます。例えばA社の従業員がB社の従業員を検索してチャット、通話、ミーティング、ファイル共有などできます。ほかの組織の Azure も利用できます。

こうして登録された従業員は Entra ID にログインできます。ライセンスを割り当てると Microsoft 365 を利用でき、アクセス権を割り当てると Azure を利用できます。

② 業務アプリを登録

ログインした従業員が使用する業務アプリを Entra ID に登録します。これをアプリ設定といい、業務アプリへのフェデレーションとプロビジョニングを提供します。

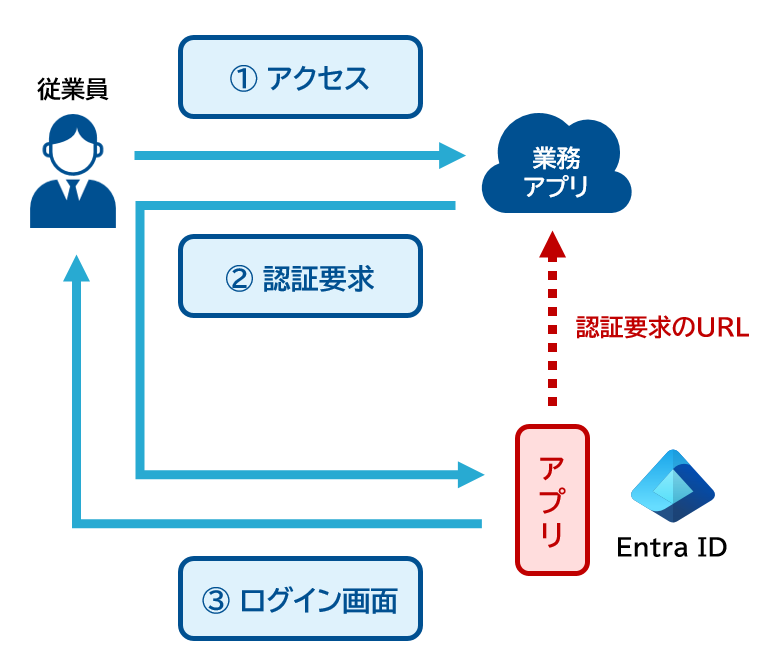

フェデレーション

アプリ設定は業務アプリに認証要求の URL を提供します。業務アプリはアクセスしてきた従業員に「ここで認証してきて」とその URL へ誘導し、Entra ID は従業員にログイン画面を提供します。

プロビジョニング

アプリ設定により Entra ID が持つ従業員情報を業務アプリへ同期できます。SCIM(System for Cross-domain Identity Management)というプロトコルが使われます。

③ 認証

アプリ設定により、従業員は Entra ID にログインしなければ業務アプリを利用できなくなります。Entra ID は従業員にパスワード、ワンタイムパスワード、プッシュ通知への応答、パスキー、証明書などを要求すると同時に、条件付きアクセス、テナント制限により正しいアクセス以外をブロックします。

パスワード

Entra ID は従業員にパスワードの入力を要求します。パスワードが正しくないログインはブロックされます。

ポイント

-

Entra ID ユーザーのパスワードは「8 文字以上 256 文字以下」「大文字、小文字、数字、記号のいずれか 3 種類」が必須(変更不可)

-

Entra ID に同期された AD ユーザーのパスワードは AD のポリシーに従う

-

Entra ID 経由で AD ユーザーのパスワード変更可能(同期ツールの「パスワードの書き戻し」と Entra ID の「パスワード リセットのセルフサービスが有効」が必要)

ワンタイムパスワード

Entra ID は従業員の Microsoft Authenticator アプリ(または Google Authenticator などのサードパーティ製アプリ)に表示されるワンタイムパスワードを要求します。入力したワンタイムパスワードが正しくないログインはブロックされます。

ポイント

-

本物のログインページに似せたフィッシングサイトに盗まれる恐れがある

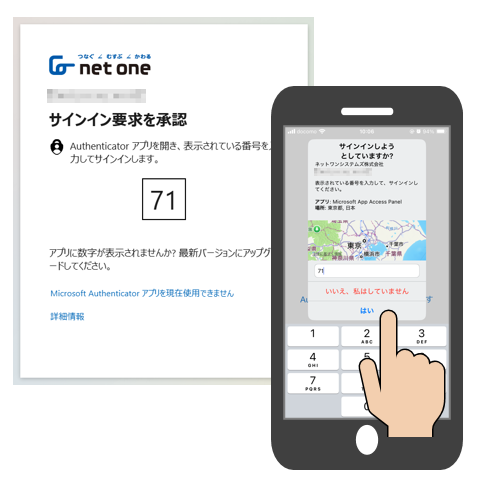

プッシュ通知

Entra ID は従業員の Microsoft Authenticator アプリにプッシュ通知を送信し、表示された番号の入力を要求します。番号が正しくないログインはブロックされます。

ポイント

-

多要素認証疲労攻撃 を防ぐ

- 多要素認証を回避する攻撃 は防げない

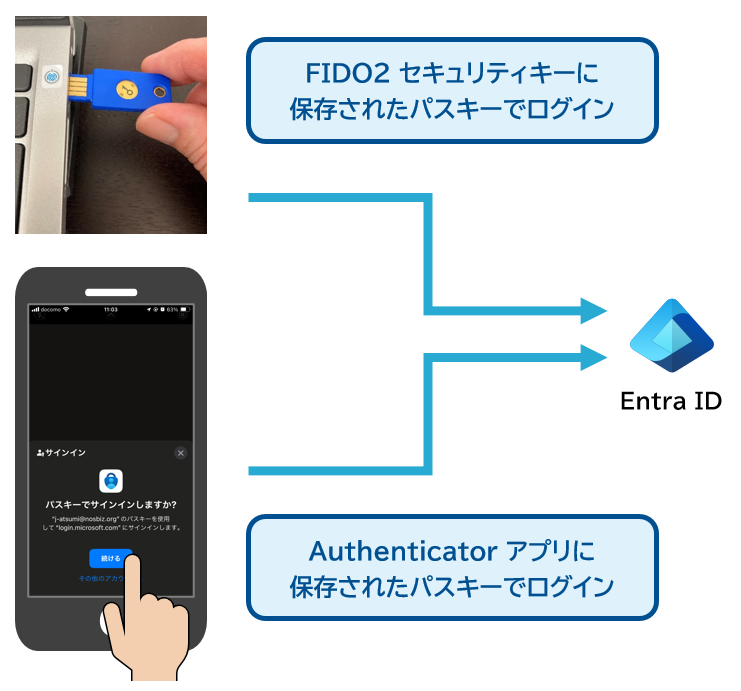

パスキー

Entra ID は従業員の認証デバイス(FIDO2 セキュリティキーまたは Microsoft Authenticator アプリ)に保存された パスキー でのログインを要求します。パスキーが正しくないログインはブロックされます。

ポイント

-

フィッシング攻撃や 多要素認証を回避する攻撃 に強い

-

認証デバイスが必要

(配布方法の検討や故障、紛失、盗難時の対応が必要) -

執筆時はその認証デバイスのみ使えるパスキーをサポート

(複数の認証デバイスで同期して使えるパスキーは対象外)

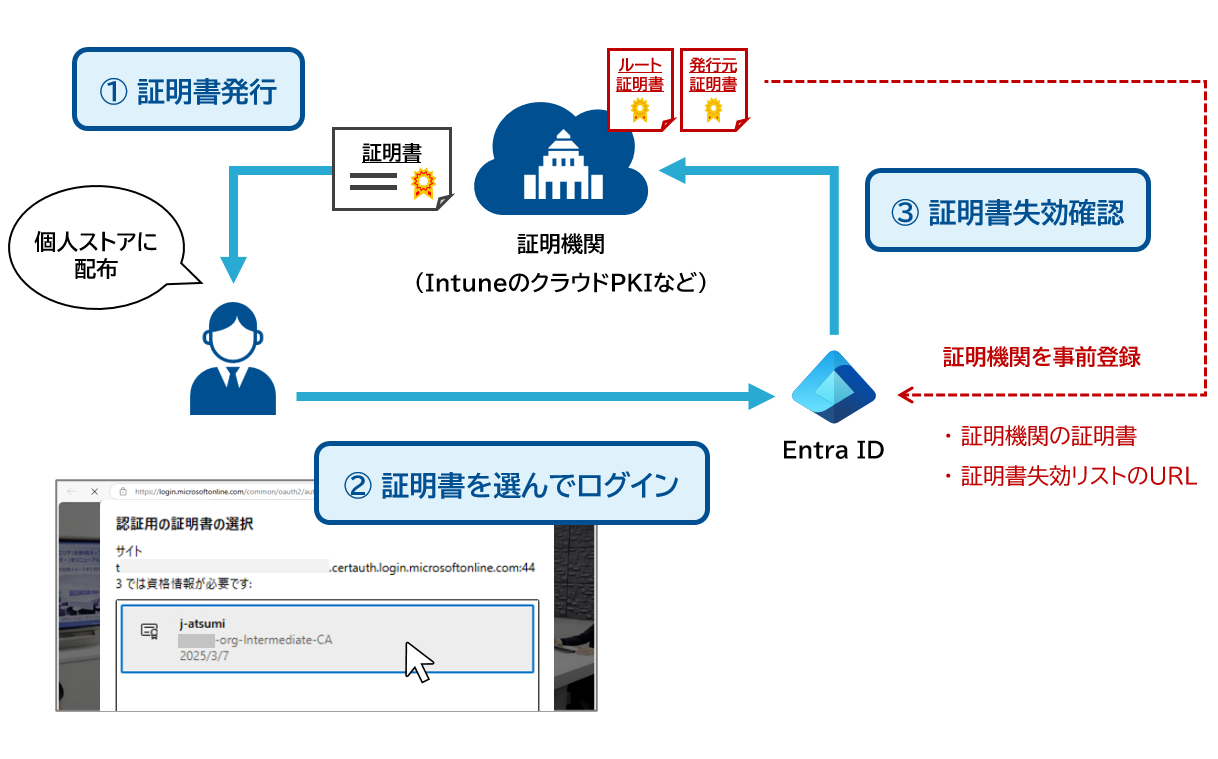

証明書ベースの認証

Entra ID は信頼する証明機関が発行した証明書を要求します。証明書が正しくないログインはブロックされます。

ポイント

-

フィッシング攻撃や 多要素認証を回避する攻撃 に強い

-

証明書を発行する証明機関が必要

-

証明書失効リストの URL は HTTP をサポート

証明機関として Intune のクラウド PKI を利用できます。Intune が管理するデバイスに SCEP(Simple Certificate Enrollment Protocol)証明書を自動で配布、更新できます。

QR コード認証

Entra ID は従業員に QR コードのスキャンと PIN(暗証番号)の入力を要求します。どちらかが正しくないログインはブロックされます。

ポイント

-

印刷して配布された自分専用の QR コードをカメラでスキャンし、PIN を入力するだけでログインできる

-

複数の従業員が共有デバイスからそれぞれの業務アプリにログインできる

-

QR コードと初期 PIN をどうやって配布するか?の検討が必要

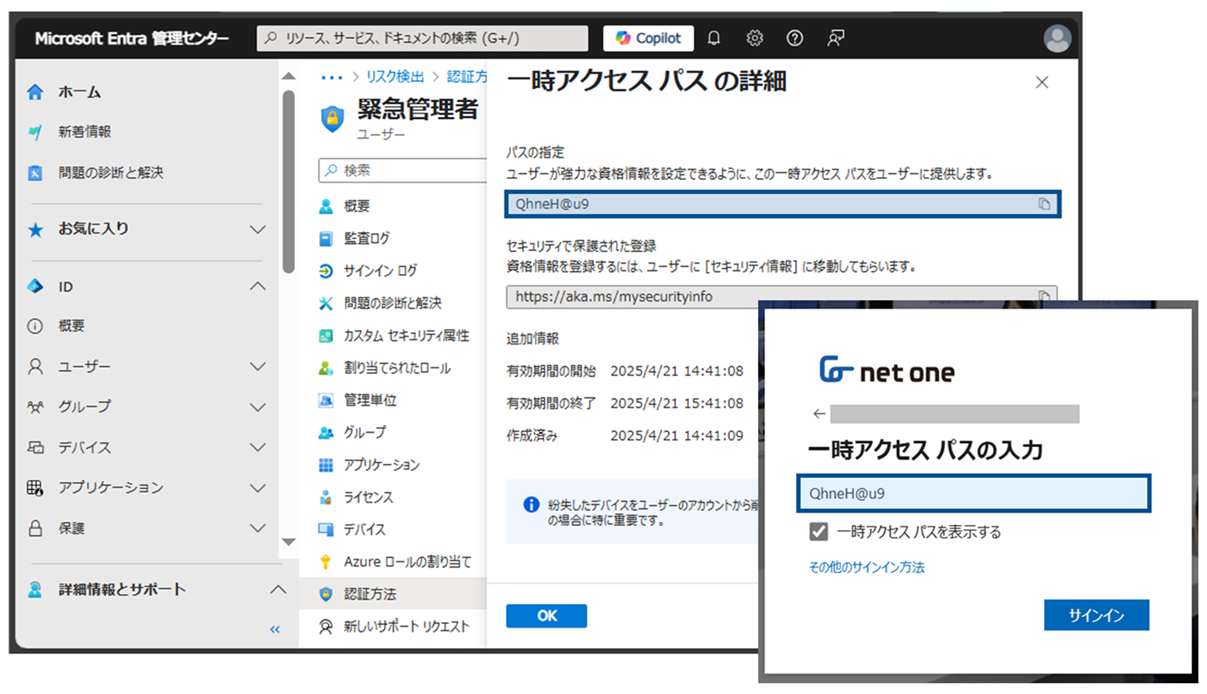

一時アクセス パス

従業員が認証デバイスを忘れたとき、Entra ID 管理者のみ発行できる「一時アクセス パス」を使ってログインできます。一時アクセス パスが正しくないログインはブロックされます。

ポイント

-

一時アクセス パスの長さは 8 文字から 48 文字まで指定できる

-

一時アクセス パスの有効期間は 10 分間から 30 日間まで指定できる

-

「1 回のみ使用可」か「有効期間内は複数回使用可」を選べる

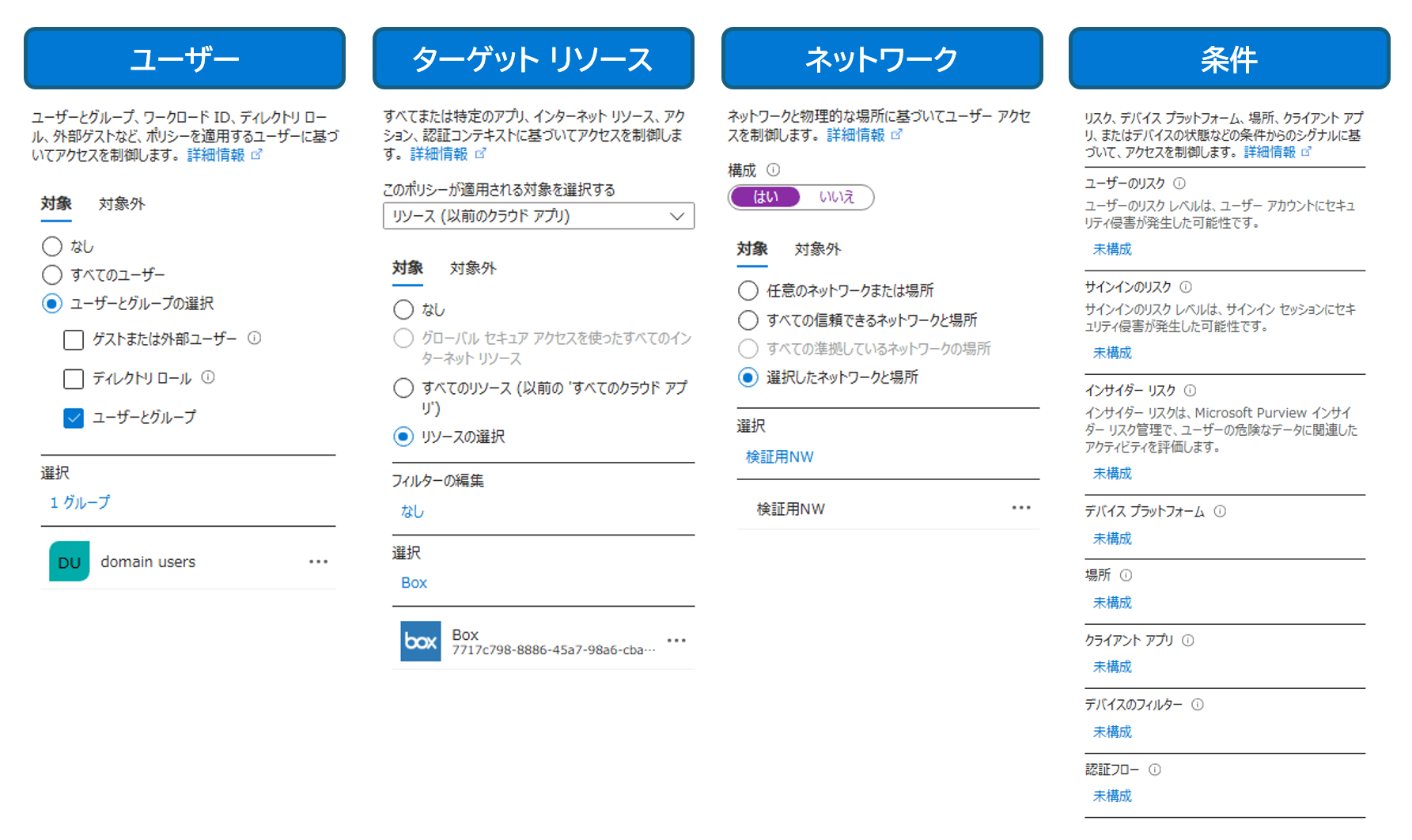

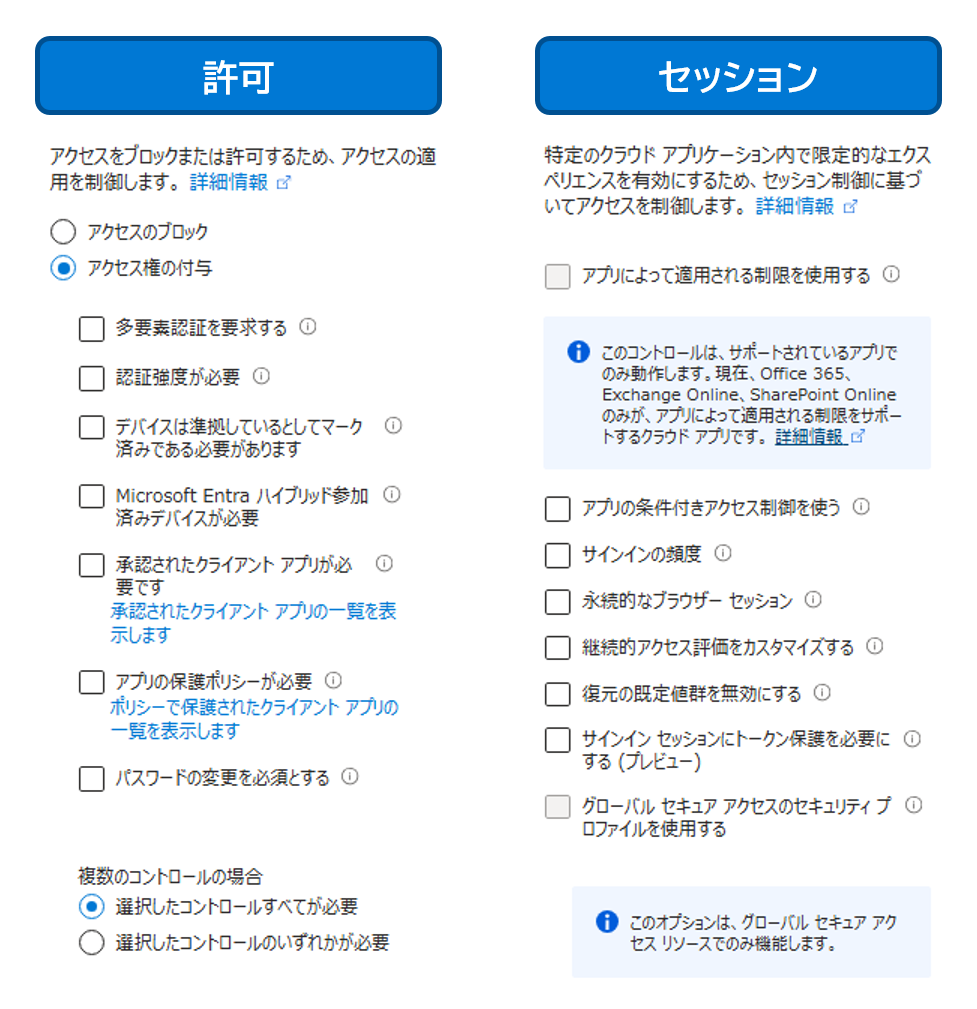

条件付きアクセス

Entra ID は従業員によるログインが条件(ユーザー、ターゲット リソース、ネットワーク、条件)に一致するか?をチェックします。

例)AD ユーザーが Box アプリを特定の IP アドレスから利用しようとした場合

そして条件に一致したログインは「許可」設定にしたがって多要素認証の要求やブロック、「セッション」設定にしたがってサインインの頻度(何時間おきに再ログインを要求するか)や 継続的アクセス評価(後述)を強制できます。

ポイント

-

認証強度が必要

フィッシング攻撃に強い認証(FIDO2 セキュリティキー、Windows Hello for Business、証明書ベースの認証)以外をブロックできる -

デバイスは準拠しているとしてマーク済みである必要があります

Intune によって管理され、組織のポリシーに準拠しているデバイス以外をブロックできる -

Microsoft Entra ハイブリッド参加済みデバイスが必要

AD 参加しているデバイス以外をブロックできる

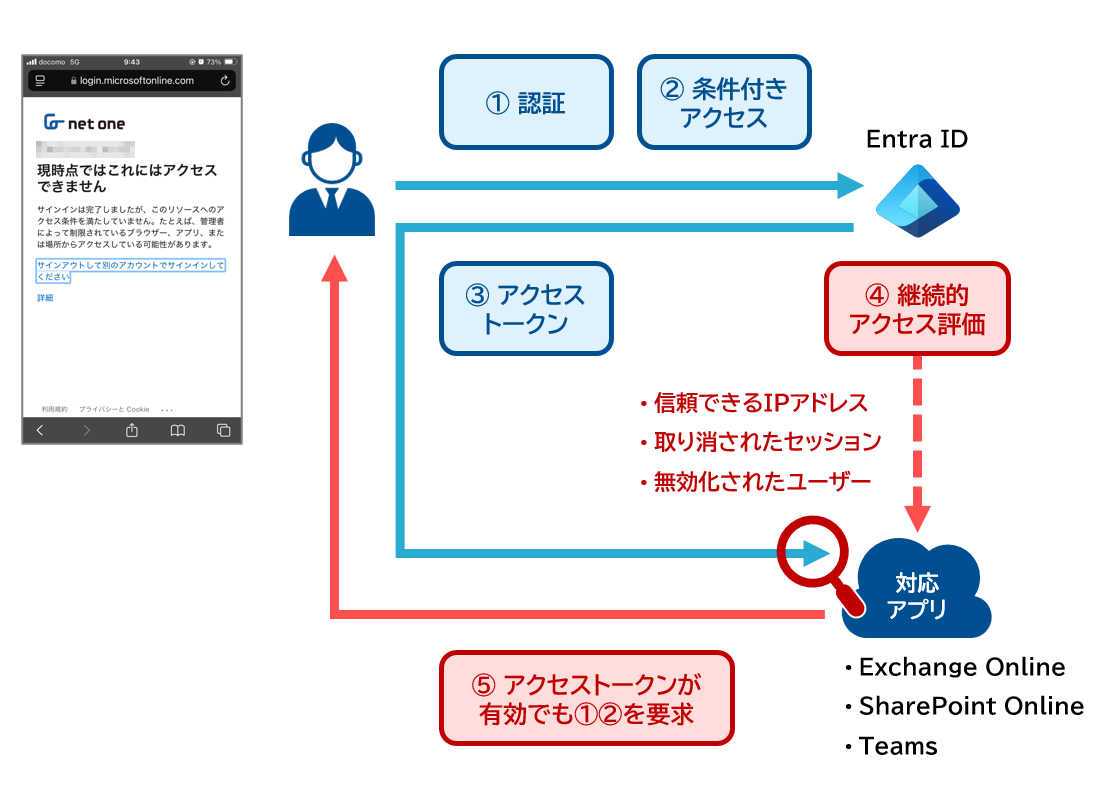

継続的アクセス評価

Entra ID にログインした従業員はアクセストークンをもらって Office 365 を利用します。このアクセストークンが悪用されたとき、継続的アクセス評価は「信頼できる IP アドレス以外」「取り消されたセッション」「無効化されたユーザー」を検知し、そのセッションの切断と再ログインを強制できます。

ポイント

- 執筆時の対応アプリは Exchange Online、SharePoint Online、Teams

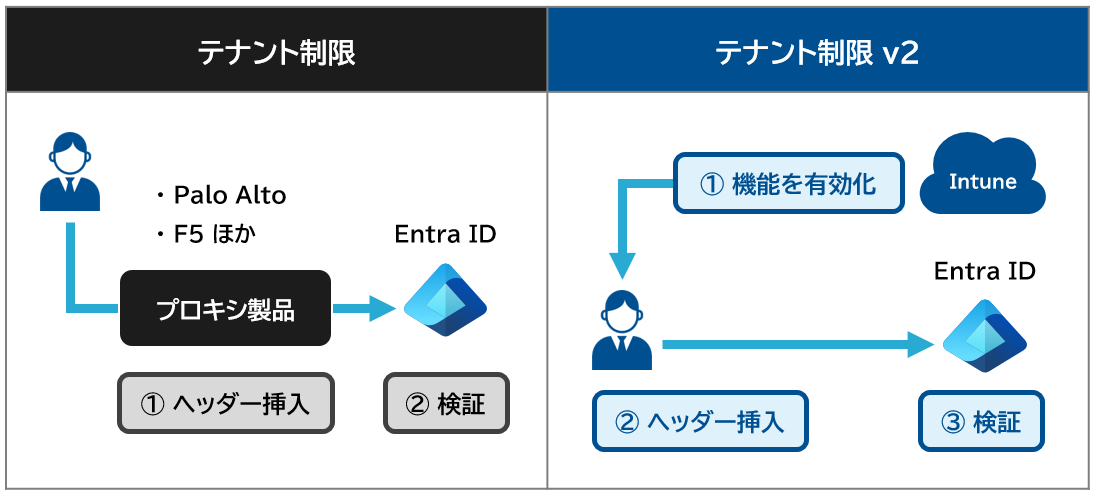

テナント制限

Entra ID は従業員のログイン(ヘッダー)を検証し、組織のテナント以外へのログインをブロックできます。これにより外部テナントへのデータ漏えいを防ぎます。

ポイント

-

テナント制限

プロキシ製品が Entra ID へのログイン要求に Restrict-Access-To-Tenants ヘッダーを挿入し、Entra ID はそのヘッダーに含まれるテナントへのログインのみ許可(プロキシ製品を経由する必要がある) -

テナント制限 v2

Intune またはグループポリシーが従業員のデバイスのヘッダー挿入機能を有効にし、Entra ID はそのヘッダーに含まれるテナントへのログインのみ許可(外からのアクセスもテナント制限できるが、Edge ブラウザーや Office アプリからのアクセスが対象)

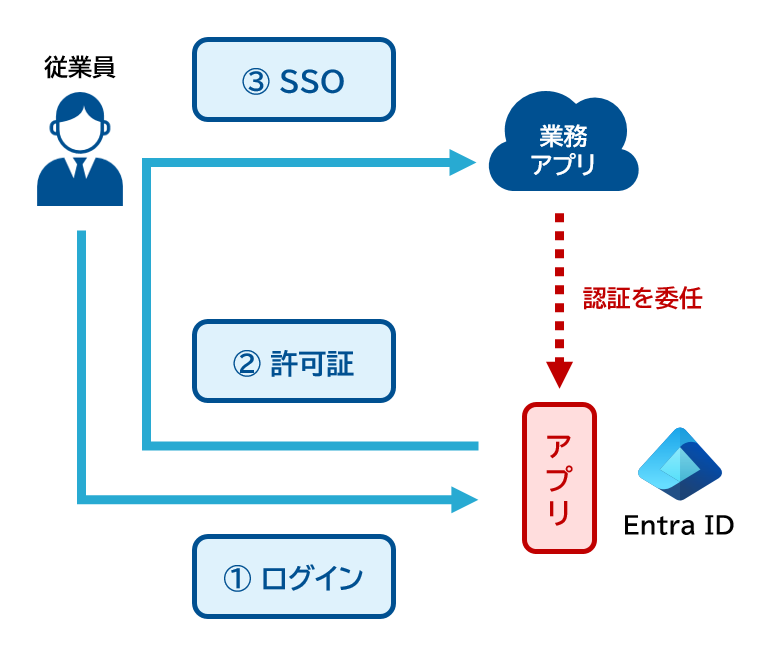

④ シングルサインオン

Entra ID にログインした従業員だけが業務アプリを利用(シングルサインオン、以下 SSO)できます。Entra ID は業務アプリへのフェデレーション SSO とパスワードベース SSO に対応しています。また Entra 参加により Entra ID に SSO できます。

フェデレーション SSO

アプリ設定によって業務アプリは認証を委任します。委任された Entra ID はログインした従業員に許可証を発行し、従業員はその許可証を提出することで業務アプリに SSO できます。これがフェデレーション SSO であり、プロトコルとしては SAML が多い(次いで OpenID Connect)です。SAML については こちら で解説します。

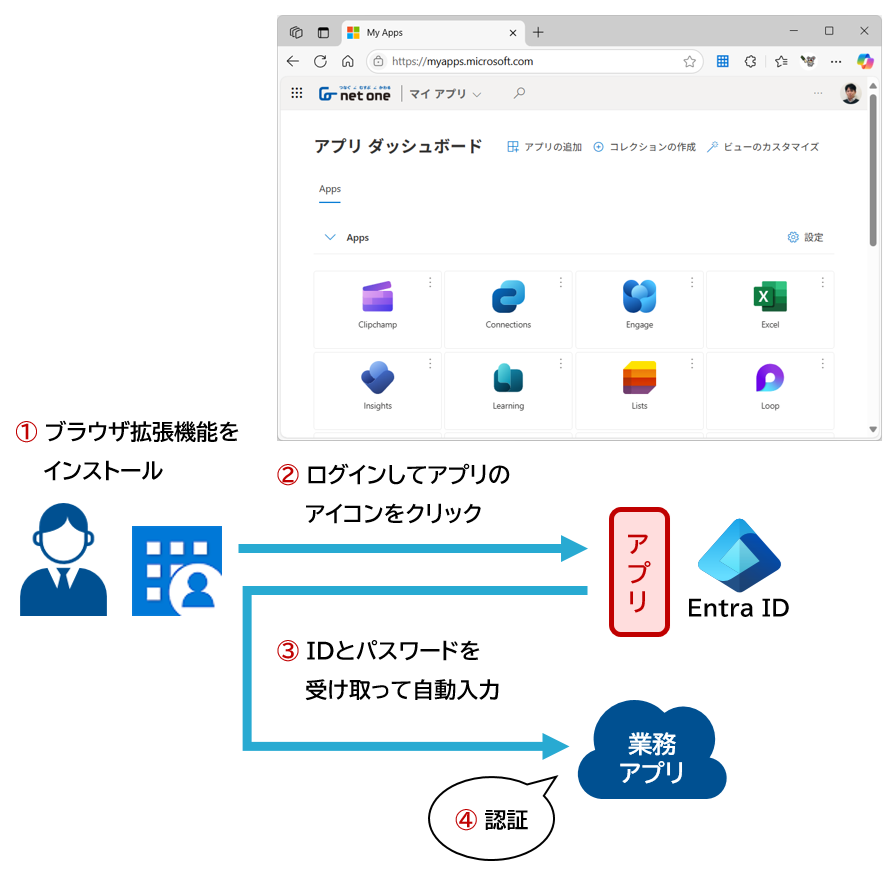

パスワードベース SSO

SAML や OpenID Connect に対応していない業務アプリにはパスワードベース SSO できます。従業員は Entra ID(マイ アプリ ポータル)にログインし、業務アプリのアイコンをクリックしますと、Entra ID に保存された ID とパスワードがその業務アプリのログイン画面に自動入力されます。結果的に SSO したようになります。

ポイント

-

Microsoft Edge または Google Chrome をサポート

-

ブラウザ拡張機能「My Apps Secure Sign-in Extension」を要インストール

-

業務アプリが ID とパスワードを管理し、認証する必要がある

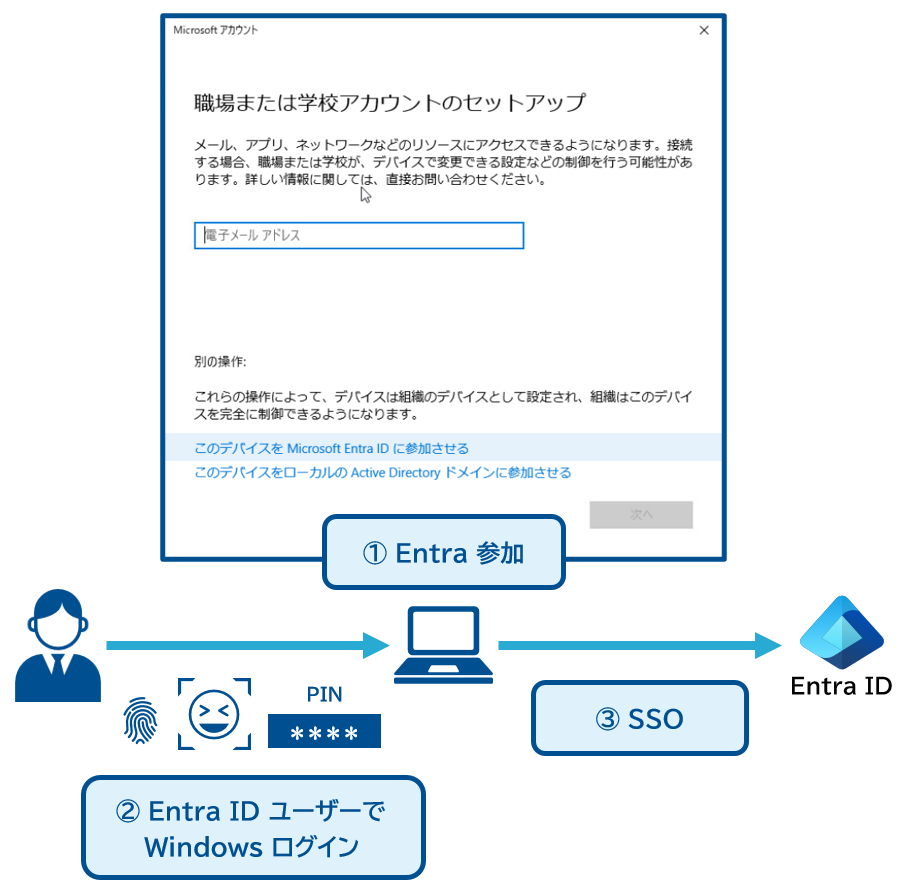

Entra 参加による SSO

Windows デバイスを Entra ID に参加させることができます。これにより従業員は Entra ID ユーザーで Windows ログインできます。このとき生体認証(または PIN 入力)で Windows ログインできます。Windows ログインしますと Entra ID に SSO でき、Entra ID に登録された業務アプリへも SSO できます。

Entra ハイブリッド参加との違い

-

Entra 参加

AD を使わず Entra ID を使う。

Entra ID ユーザーで Windows ログインして Entra ID に SSO できる。

Intune に登録すれば条件付きアクセスできる。 -

Entra ハイブリッド参加

AD を使いながら Entra ID も使う。

AD ユーザーで Windows ログインして Entra ID に SSO できる。

Intune に登録しなくても条件付きアクセスできる。

同期ツール(Entra Connect)が必要。

Entra ID の高度な機能

認証を狙うサイバー攻撃 や内部犯行などの脅威に対抗し、ゼロトラストを実現する Entra ID P2 ライセンスの機能をご紹介します。

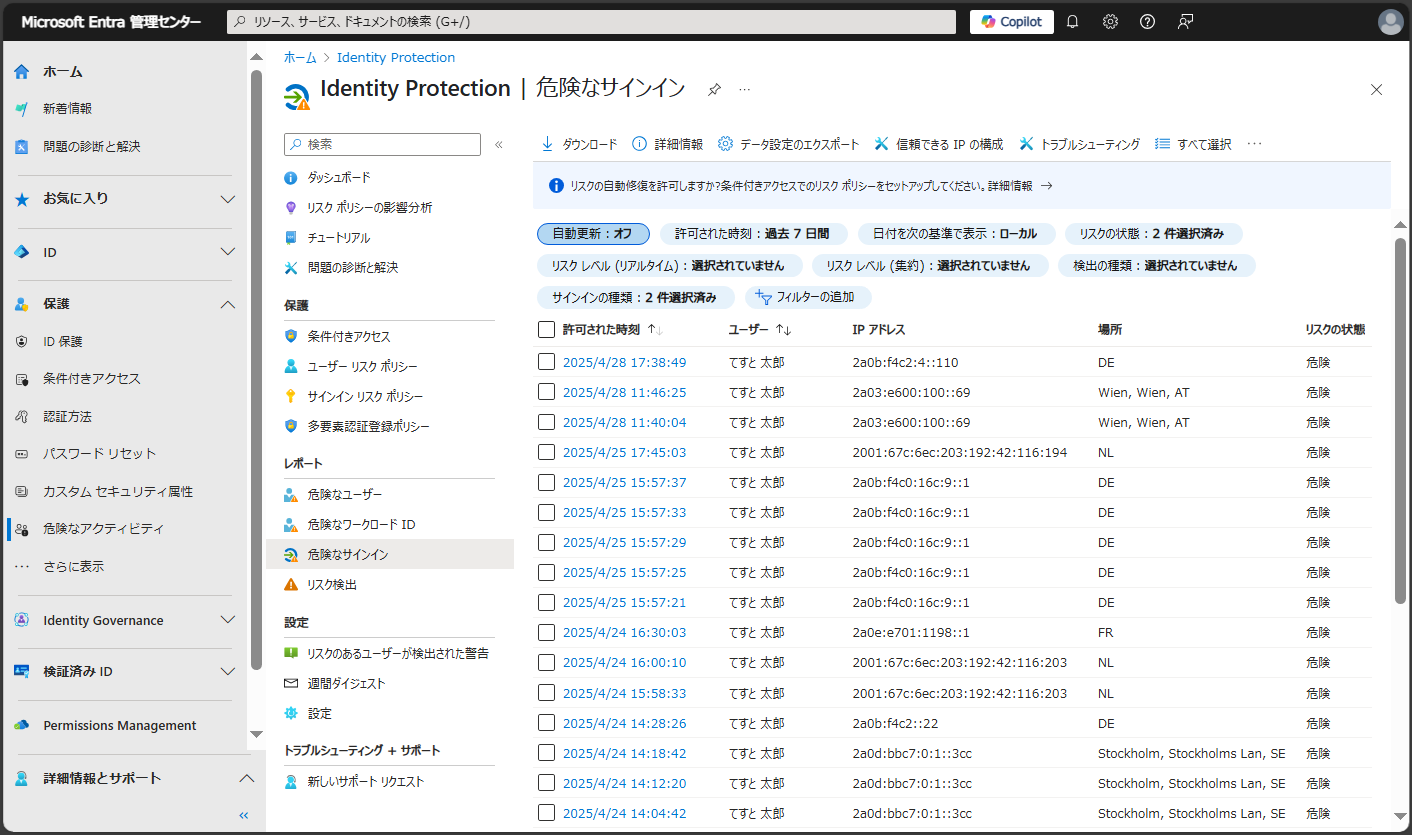

ID 保護

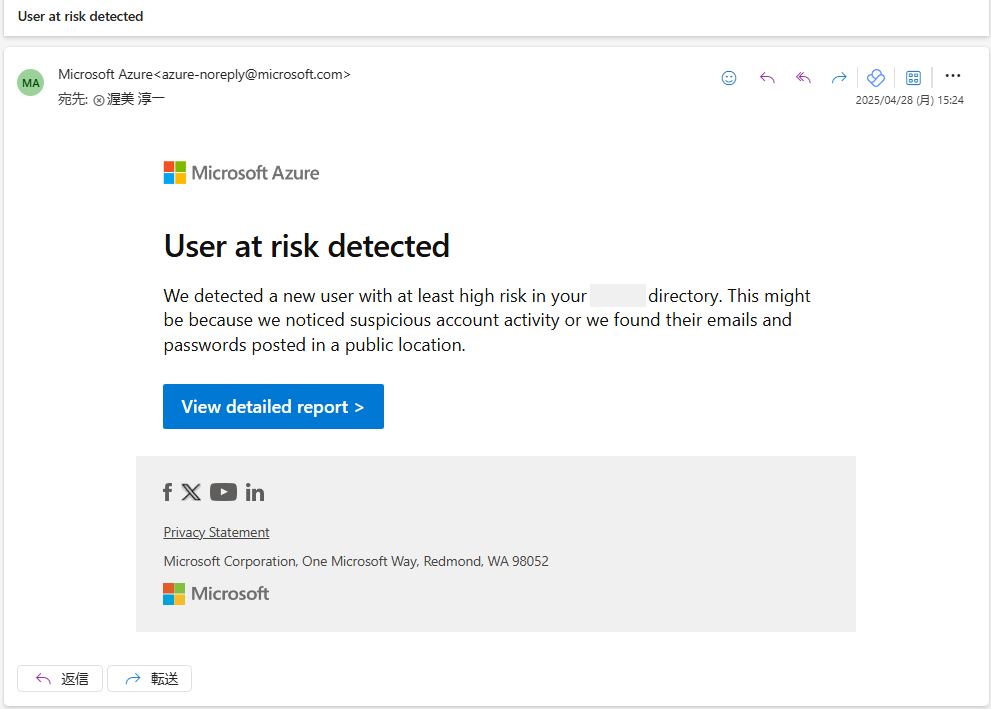

Entra ID Protection により、危険なログイン(パスワードスプレー攻撃、漏洩した資格情報でログイン、Tor ブラウザーなどを使った匿名ネットワークからのログイン)や攻撃を受けている従業員を検出できます。

攻撃を受けている従業員を検出したときは管理者にメール通知されます。

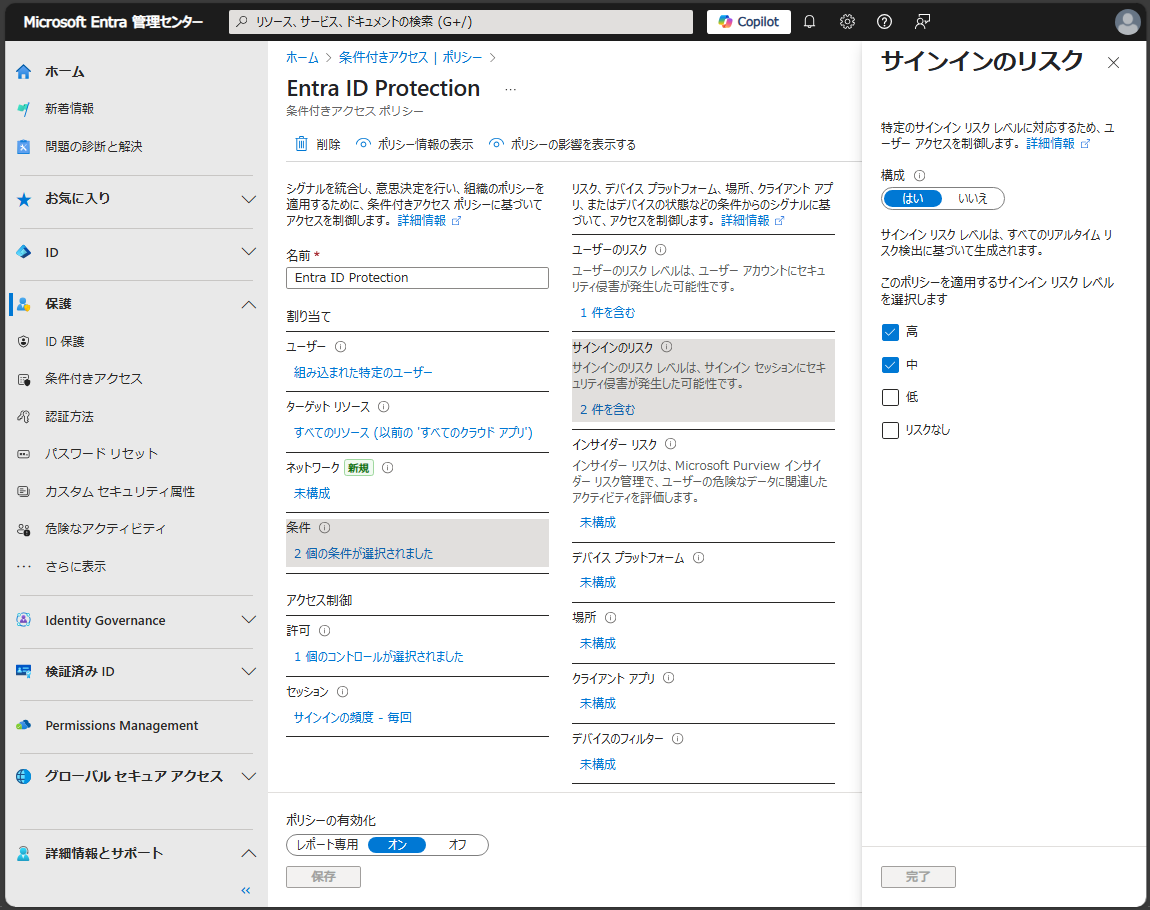

管理者の負担を軽減したい場合、条件付きアクセスで危険なログインをブロックまたは多要素認証を強制したり、攻撃を受けている従業員に多要素認証後のパスワード変更を強制したりできるため、「リスクベースの条件付きアクセス」とも呼ばれます。

ポイント

-

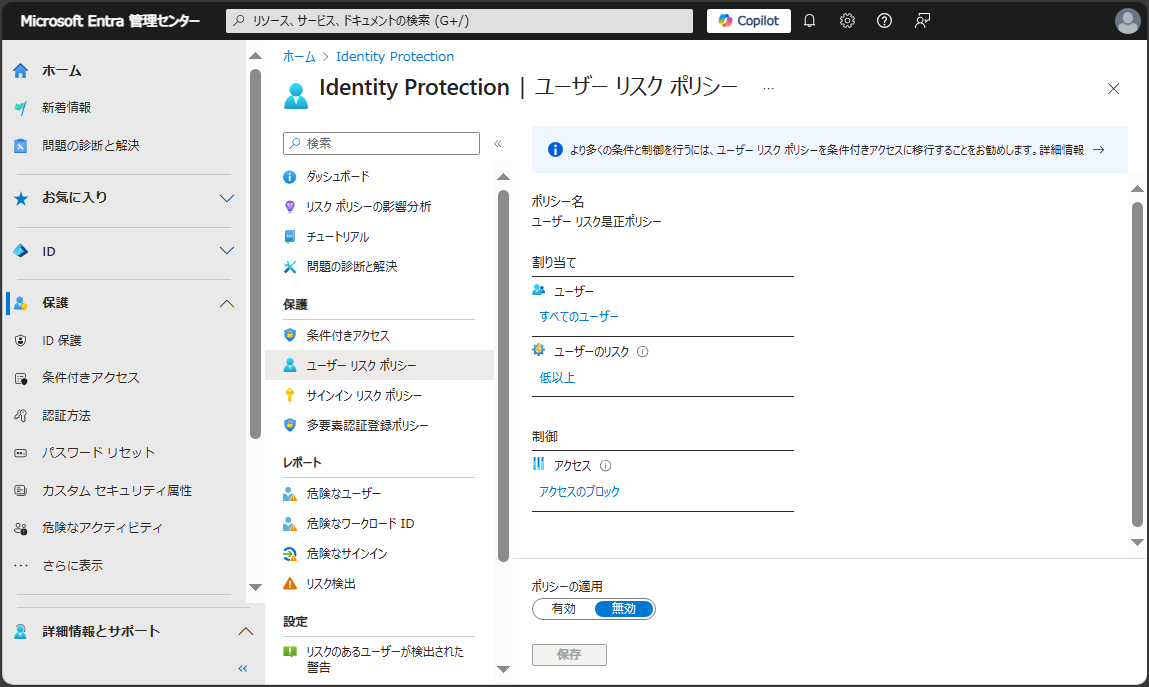

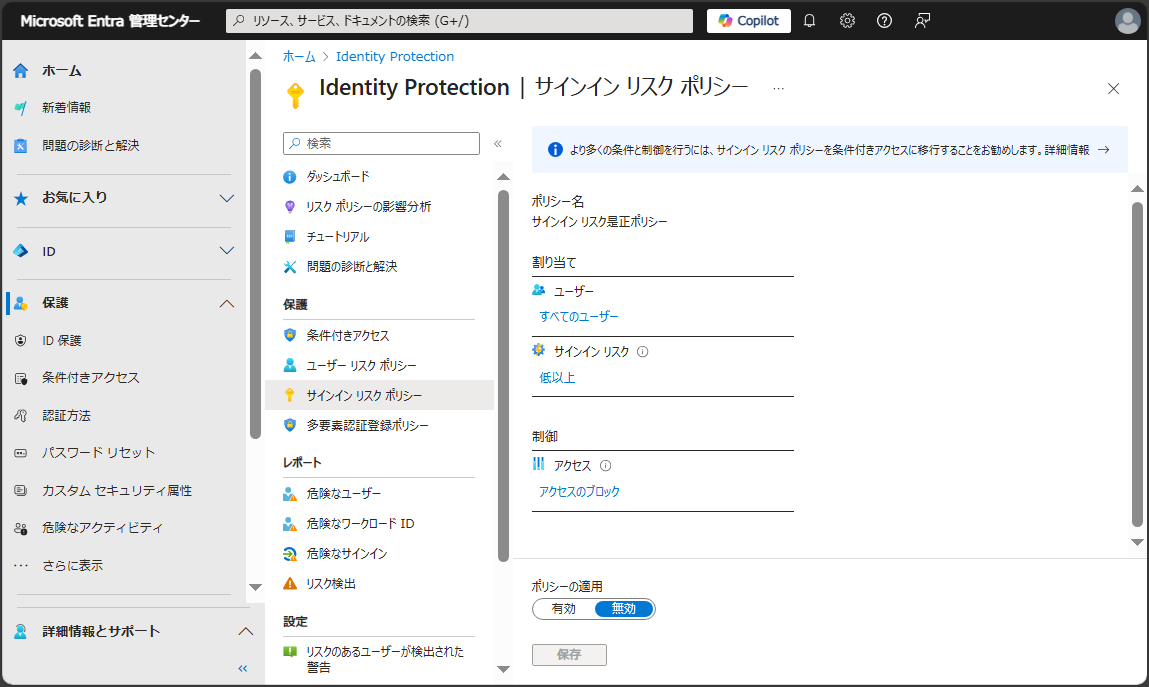

従来のユーザー リスク ポリシーとサインイン リスク ポリシー設定(下図)は 2026 年 10 月 1 日に廃止されるため、条件付きアクセスでの設定が推奨

ID ガバナンス

正しい従業員に、必要な期間のみ、適切なアクセス権を与えます。Entra ID は 特権 ID 管理、エンタイトルメント管理、アクセス レビュー によって ID ガバナンスを強化し、従業員も攻撃者もアクセス権を悪用できないようにします。

特権 ID 管理

担当者に一時的に管理者権限を与える機能です。特定の Azure リソースや Microsoft 365 の管理者権限を有効期間だけ利用できます。一時的にグループメンバーにすることでグループに与えられた管理者権限やアプリケーションも利用できます。

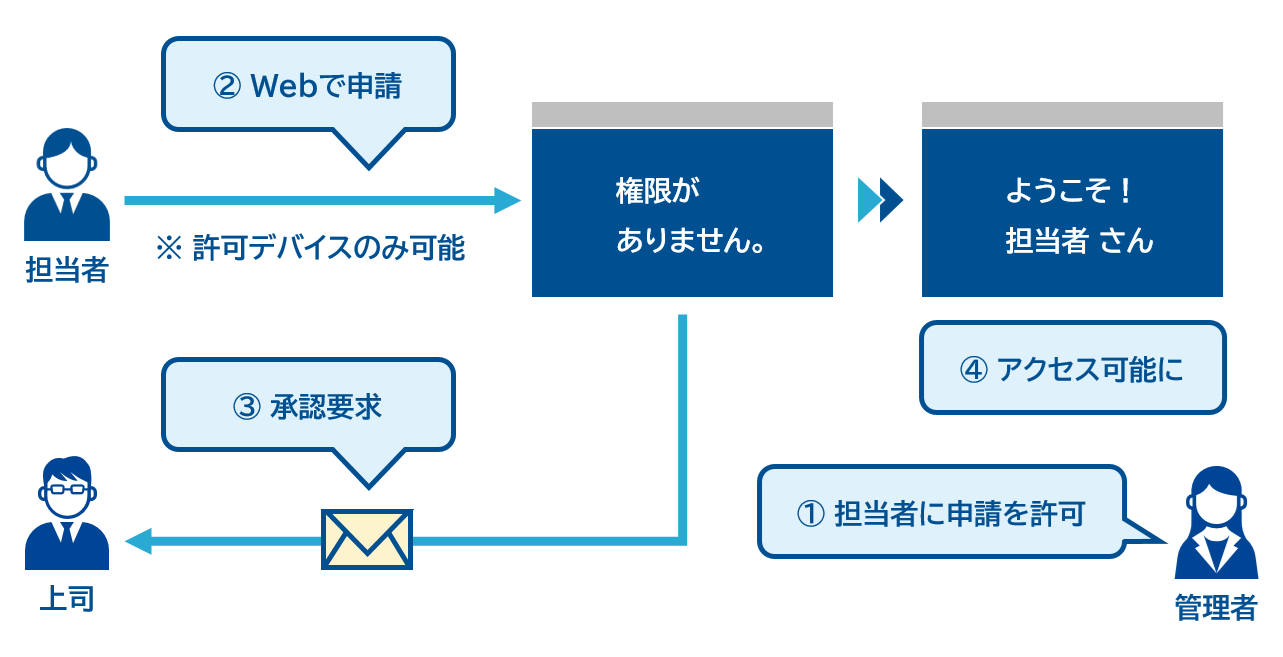

特権 ID 管理の流れ

-

管理者は担当者に管理者権限の申請を許可

(担当者に申請許可メールが届く) -

担当者は許可デバイスから管理者権限を Web で申請

(上司に承認要求メールが届く) -

上司は承認

(担当者に承認完了メールが届く) -

担当者は有効期限が切れるまで管理者権限でアクセスできる

(デフォルト 8 時間)

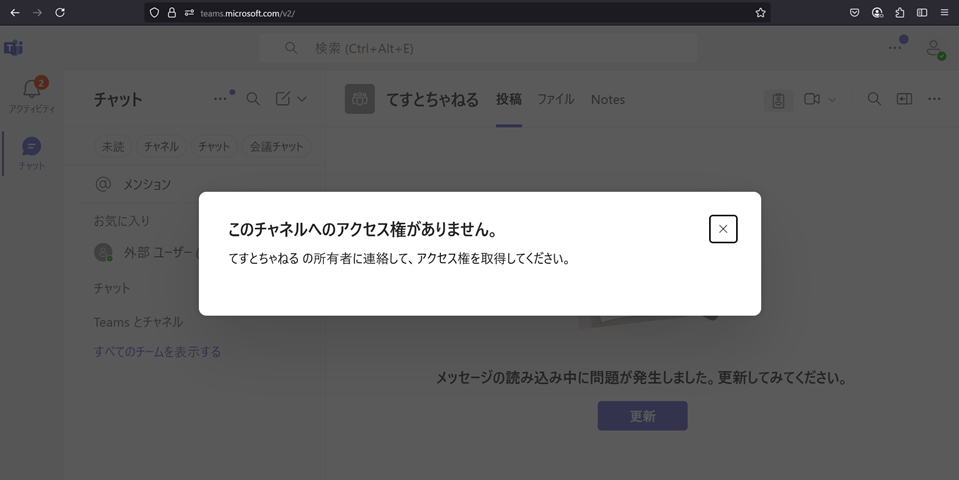

エンタイトルメント管理

従業員や外部ユーザーが申請し、承認されれば業務アプリ(例えば Microsoft Teams チャット)への期限付きアクセス権が与えられます。期限切れと同時にアクセス権が自動的にはく奪されます。

特権 ID 管理とエンタイトルメント管理の違い

-

特権 ID 管理

従業員に一時的に管理者権限を与える -

エンタイトルメント管理

外部ユーザーとチャットしたい場合に一時的に Microsoft Teams に招待するなど、業務アプリへの期限付きアクセス権を与える

アクセス レビュー

以下に該当する従業員や外部ユーザーを一覧表示できます。

- 管理者権限が与えられている

- 特定のグループのメンバーである

- 30 日以上サインインしていない

さらに表示されたユーザーの承認または拒否を定期的に上司に強制したり、アクセス権のはく奪を自動化したりできます。

ポイント

-

米国セキュリティ標準化団体 CIS は「45 日利用されていないユーザーの削除または無効化」を推奨

-

45 日を設定したい場合は Entra ID Governance ライセンスが必要

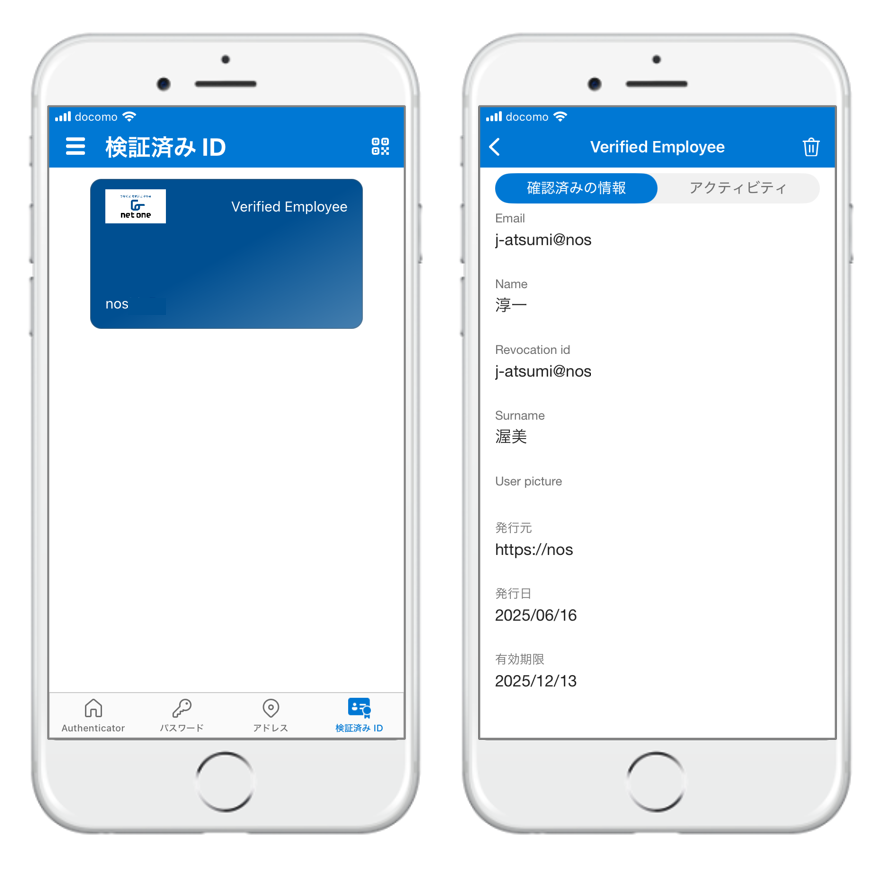

検証済み ID

従業員の ID を組織がまとめて管理する Entra ID に対し、組織が「検証済みです」と認めた ID を従業員がスマホで保持するのが Entra Verified ID(検証済み ID)です。

従業員は自分の検証済み ID を マイ アカウント ポータル から取得します。

取得した検証済み ID は Microsoft Authenticator アプリに保存されます。

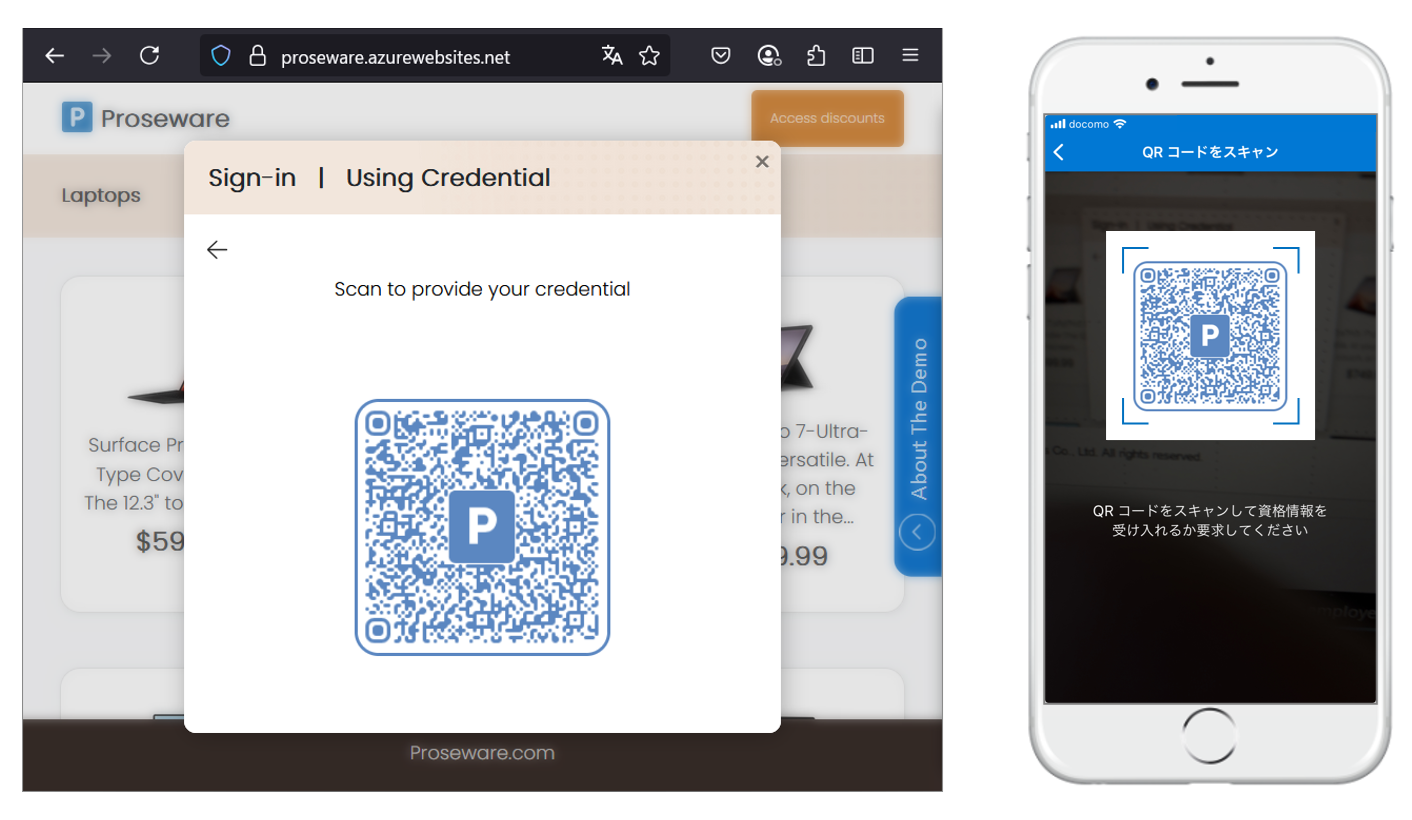

従業員はこの検証済み ID を使って業務アプリにサインインします。表示される QR コードを Microsoft Authenticator アプリでスキャンし、保存された検証済み ID を提示するだけでサインインできますのでユーザー名やパスワードの入力が不要になります。

ポイント

-

社員証をスマホに入れて利用するイメージ

-

検証済み ID は本人しか取得できない(管理者も不可)

-

サービス側は提示された検証済み ID が本物か?を検証できる(検証済み ID に含まれるデジタル署名を発行者 Web から取得した公開鍵で検証)

-

スマホの盗難・紛失時は管理者がその検証済み ID を取り消し可能

Entra ID による Azure セキュリティ強化

Azure を利用できるのは Entra ID に登録された従業員のみです。Entra ID は Azure への不正アクセスのリスクを低減し、重要なリソースを保護します。「認証基盤が Entra ID」は Azure の優れている点のひとつです。

Azure 仮想マシン

Azure 仮想マシンにつなぐ前に Entra ID によるセキュリティを強制できます。多要素認証、条件付きアクセス、Entra ID ユーザーの無効化、権限はく奪によりログインを制限できます。さらに仮想マシンのローカル管理者アカウントへの依存を最小限に抑えることで特権アクセスのリスクを軽減できます。Entra ID による一元的なアクセス制御とログ取得が可能となり、インシデント対応の迅速化にもつながります。

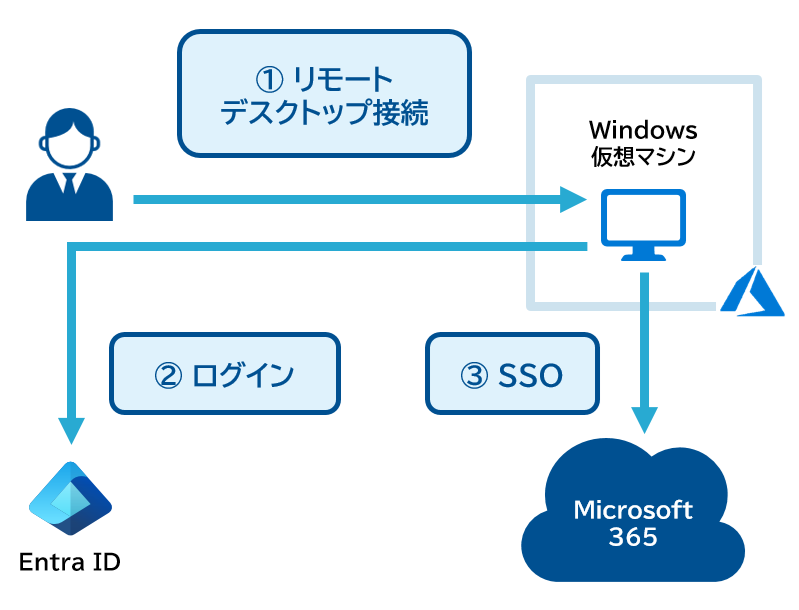

Windows

Entra ID の許可を得て Azure の Windows 仮想マシンにリモートデスクトップ接続できます。この仮想マシンは Entra 参加するため、仮想マシンから業務アプリに SSO できます。

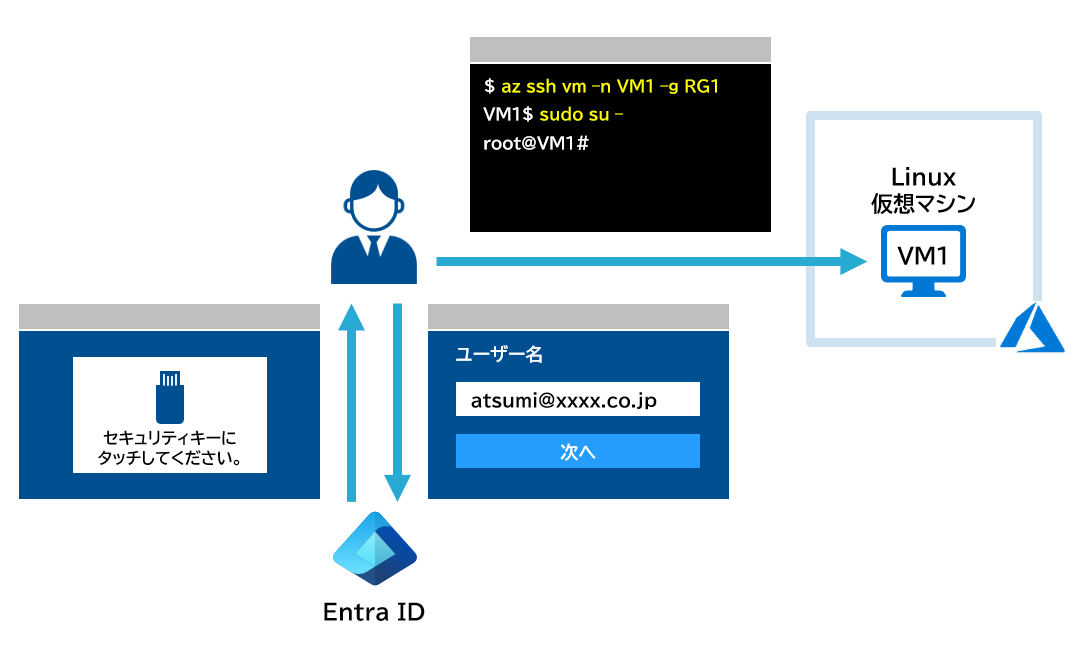

Linux

Entra ID の許可を得て Azure Cloud Shell に接続し、az ssh vm コマンドで Linux 仮想マシンに接続できます。「仮想マシンの管理者ログイン」権限を与えられた従業員は root 権限を利用できます。

Azure Cloud Shell

https://shell.azure.com

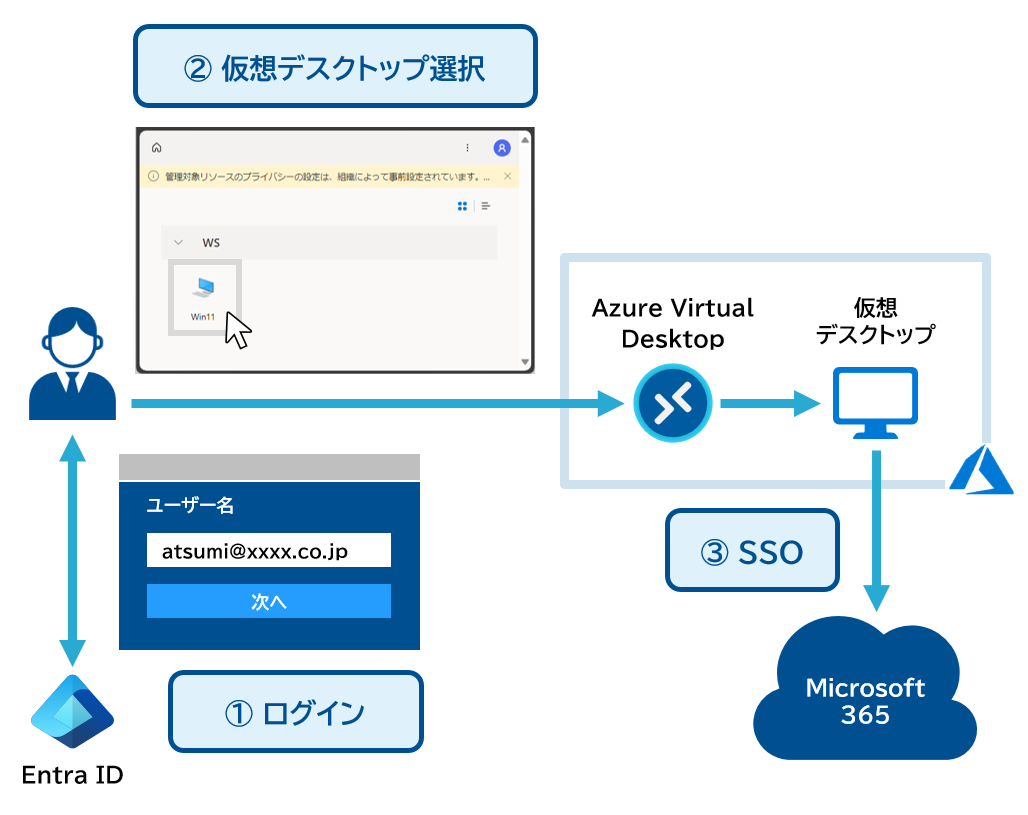

Azure 仮想デスクトップ

Entra ID の許可を得てクライアントアプリまたは Web ブラウザーから仮想デスクトップを利用できます。Entra 参加により仮想デスクトップから業務アプリに SSO できます。

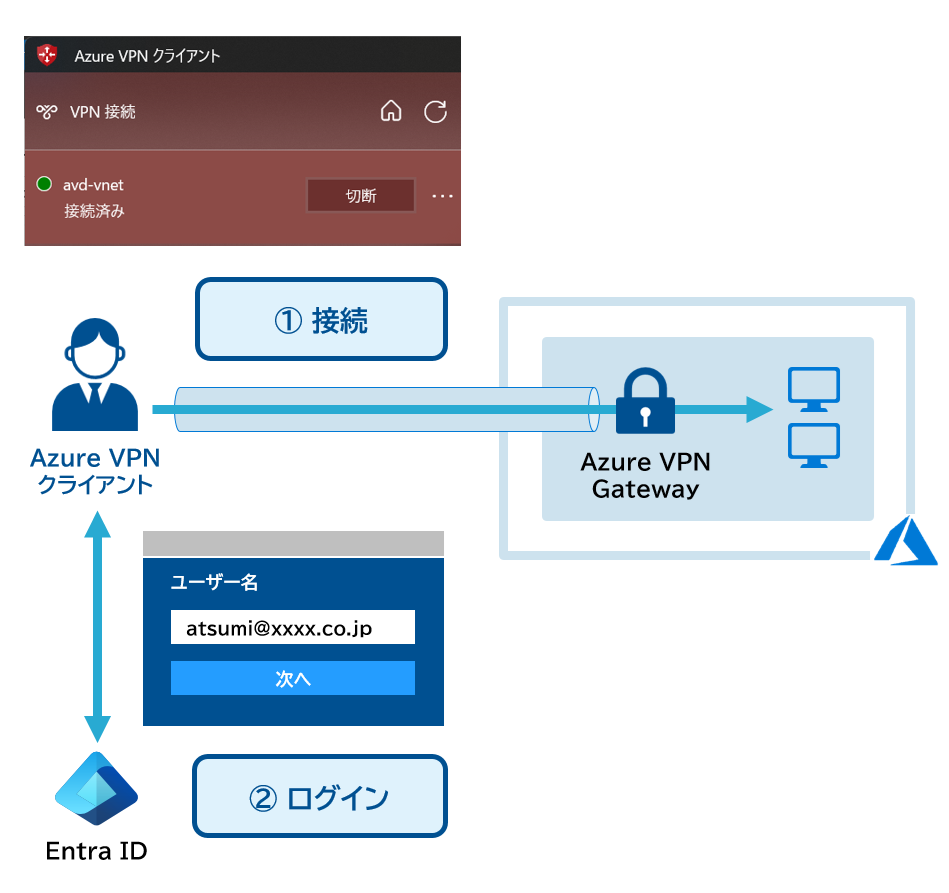

Azure VPN クライアント

Azure 仮想ネットワークに Azure VPN Gateway をデプロイし、PC から Azure 仮想ネットワークに VPN 接続できます。接続時に AD で認証したい場合は RADIUS サーバーが必要ですが、Entra ID で認証する場合は不要です。このとき多要素認証や条件付きアクセスを強制できます。

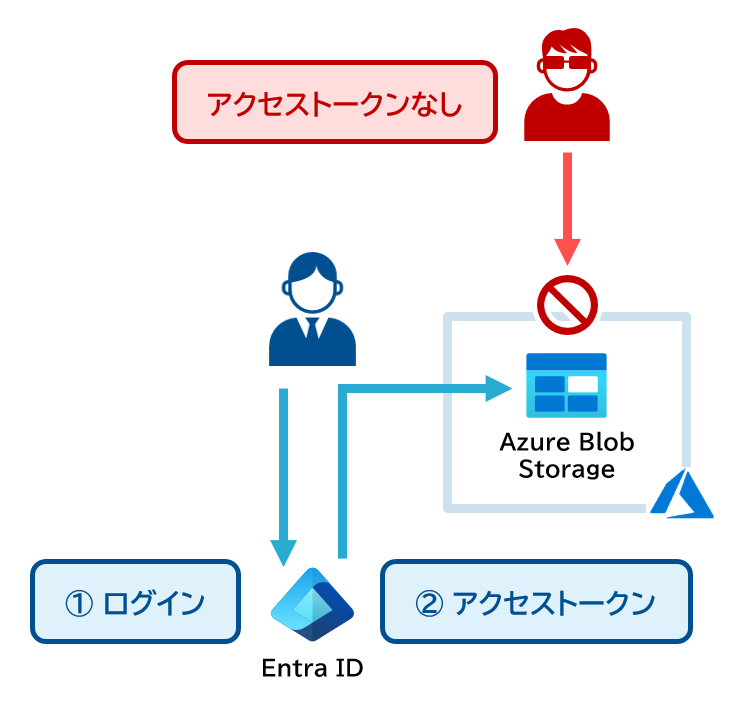

Azure ストレージ

設定ミスによりストレージが公開され、意図しないデータ漏えいが生じるリスクがあります。そこで Entra ID へのログインを必須とし、アクセストークンをもらった場合のみ Azure ストレージにアクセスできるようにします。

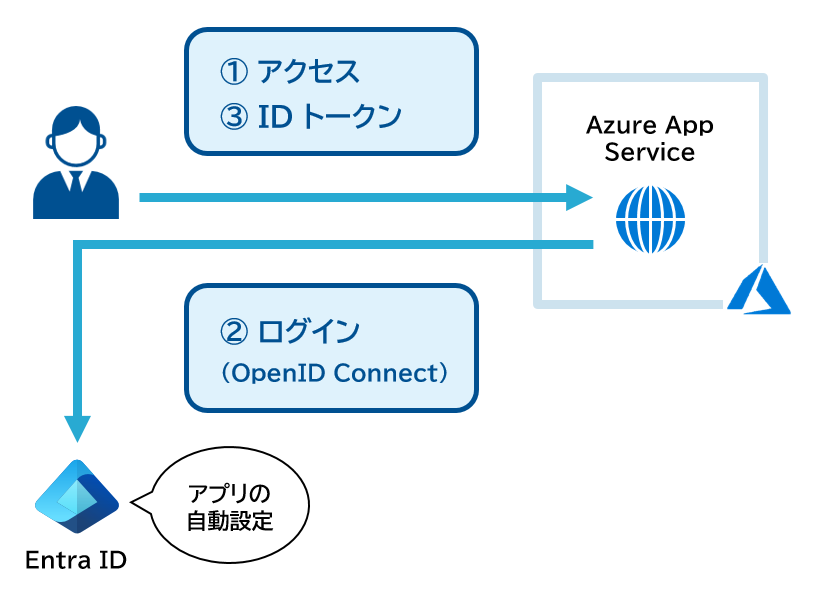

Azure アプリケーション

オンプレミスのアプリケーションを Azure App Service に移行し、Entra ID にログインしなければアクセスできないようにします。Entra ID に自動でアプリ設定(Entra ID と OpenID Connect 連携)が追加され、認証をアプリケーションに簡単に追加できます。

Entra ID のよくある質問

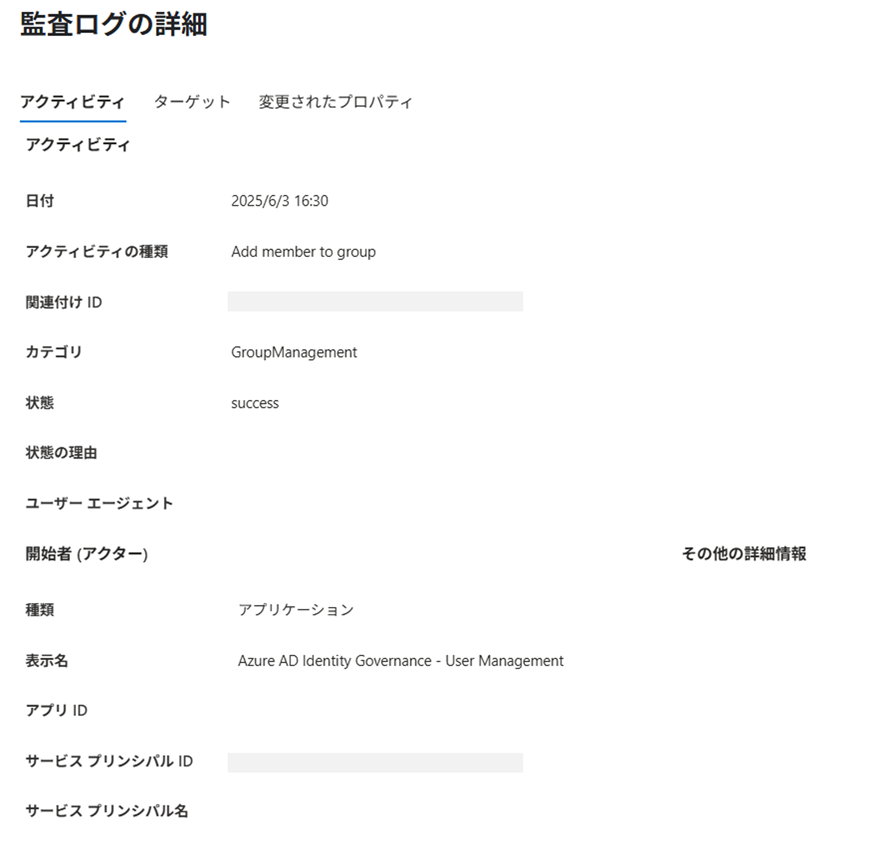

ログは保持される?

サインイン ログ(Entra ID にログインした従業員、日時、場所、デバイス情報、認証方法など)や監査ログ(設定変更の日時、変更内容など)を Entra ID が保持する期間は最大で 30 日間です。

ログを長期保存したい場合

-

Entra 管理センターからログを CSV または JSON 形式でダウンロードする

-

Microsoft Graph API にアクセスしてログを取得する PowerShell スクリプトを定期的に実行する

-

Microsoft Graph API にアクセスしてログを取得できる SIEM 製品を使う

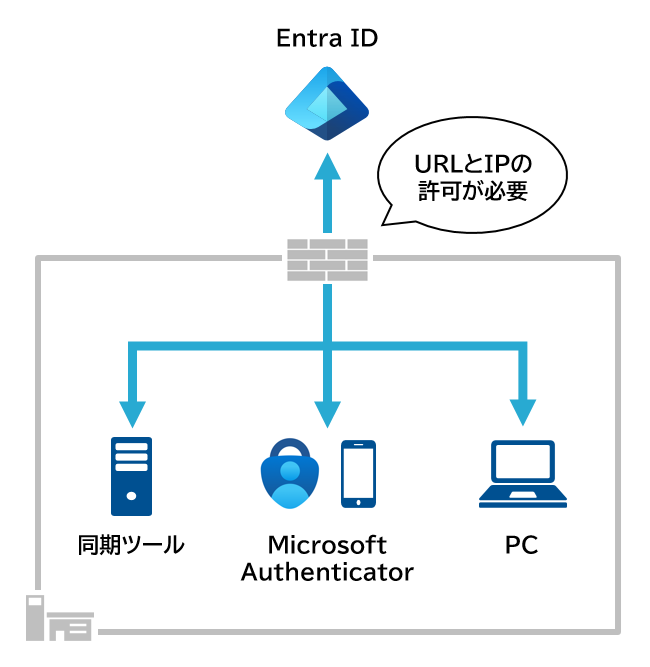

URL と IP アドレスは?

Entra ID は複数のサービス(50 を超える URL と IP アドレス)で構成されています。例えばログイン窓口となる login.microsoftonline.com や Microsoft Authenticator アプリへプッシュ通知する mobileappcommunicator.auth.microsoft.com など、Entra ID で基本的に利用される こちら の ID56,ID59,ID97,ID125 の許可が必要です。

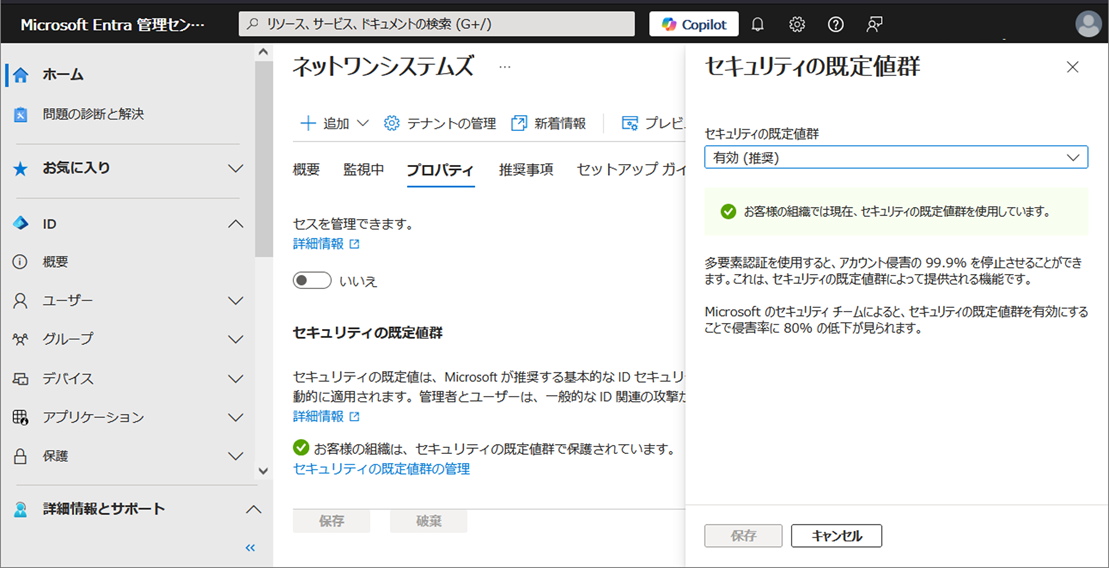

セキュリティの既定値群とは?

Entra ID Free(無料版)ではセキュリティの既定値群が有効になっています。これにより無料で多要素認証でき、セキュリティが心配なレガシー認証プロトコルをブロックできます。Entra ID P1 または P2 で条件付きアクセスを使う場合はこちらを無効にする必要があります。

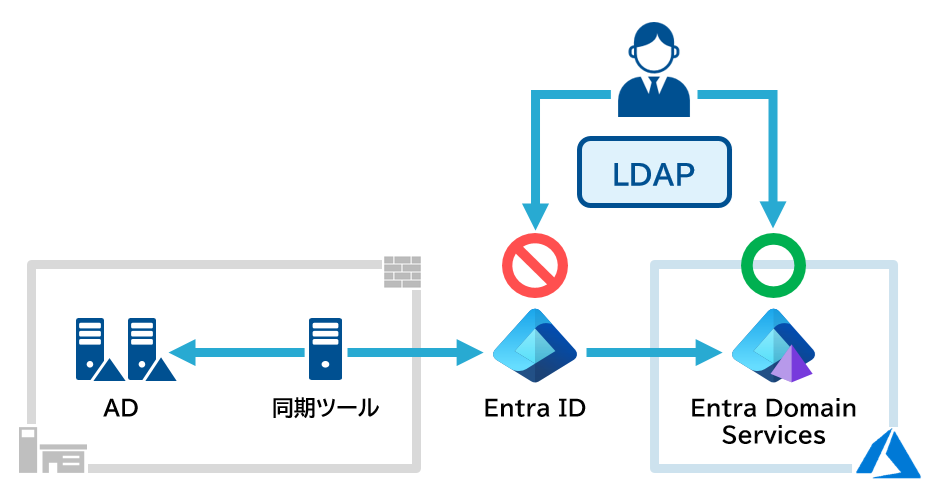

LDAP できる?

Entra ID は直接 LDAP をサポートしません。Entra ID は Entra Domain Services を介して LDAP をサポートします。ただし読み取り専用です。Entra Domain Services とは Entra ID の従業員情報をもとに AD ドメインコントローラーを 2 台、Azure 仮想ネットワークに自動構築するサービスです。

ポイント

-

Entra ID と同じテナントに Azure サブスクリプションが必要

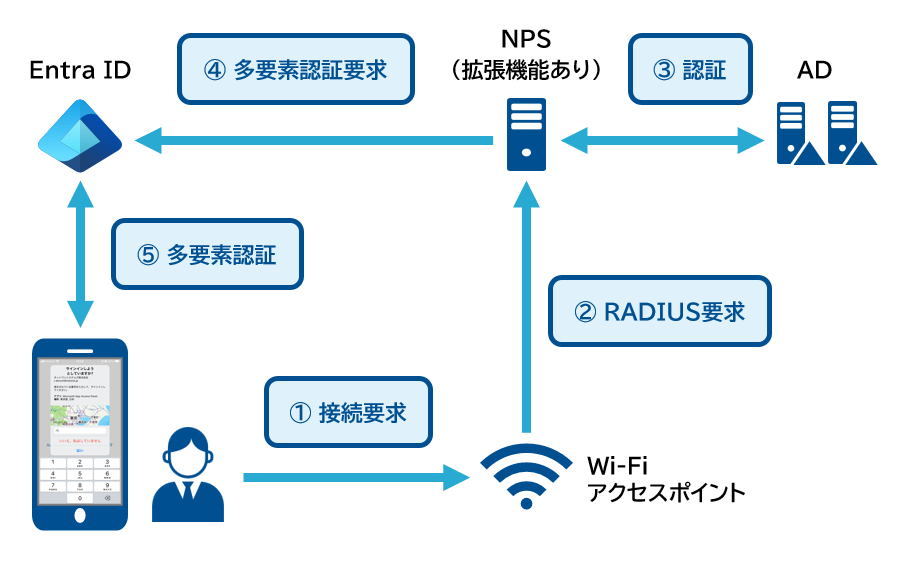

RADIUS できる?

Entra ID は直接 RADIUS をサポートしません。Wi-Fi などネットワーク接続時に Entra ID で認証したい場合、Windows Server の RADIUS サーバー機能である Network Policy Server(以下 NPS)を中継すれば AD で認証、Entra ID で多要素認証できます。

ポイント

-

NPS に拡張機能「Entra 多要素認証」を要インストール

-

VPN の場合は SAML が推奨

(Entra ID で多要素認証、条件付きアクセスほか完全保護できるため)

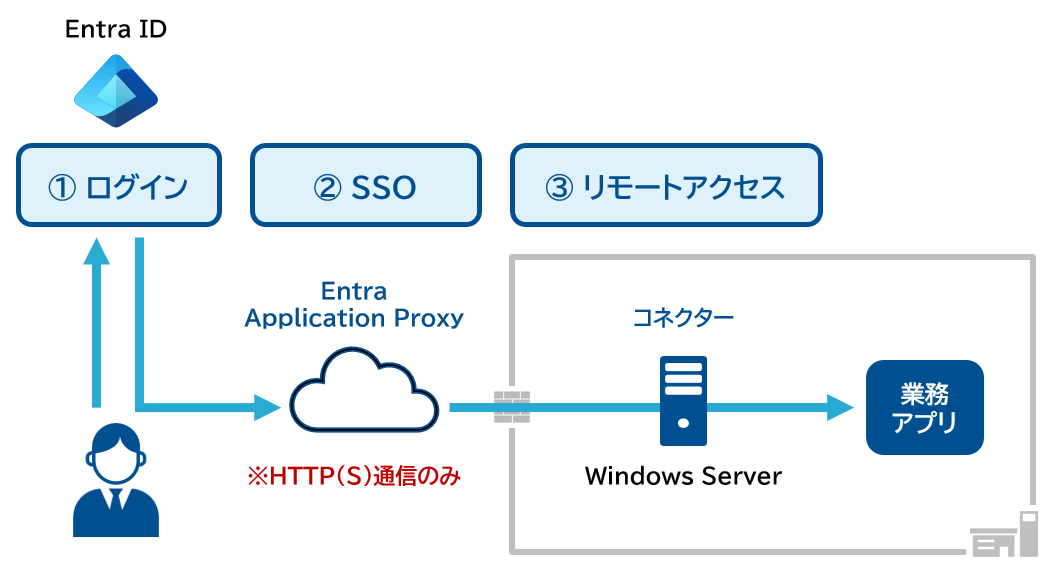

ZTNA できる?

Entra ID と Entra Application Proxy により VPN を使わずにオンプレミスの業務アプリにアクセスできます。ただし HTTP(S) 通信のみ対応です。

ポイント

-

Entra Suite であれば HTTP(S) 以外の通信にも対応

条件付きアクセスの設定はややこしい?

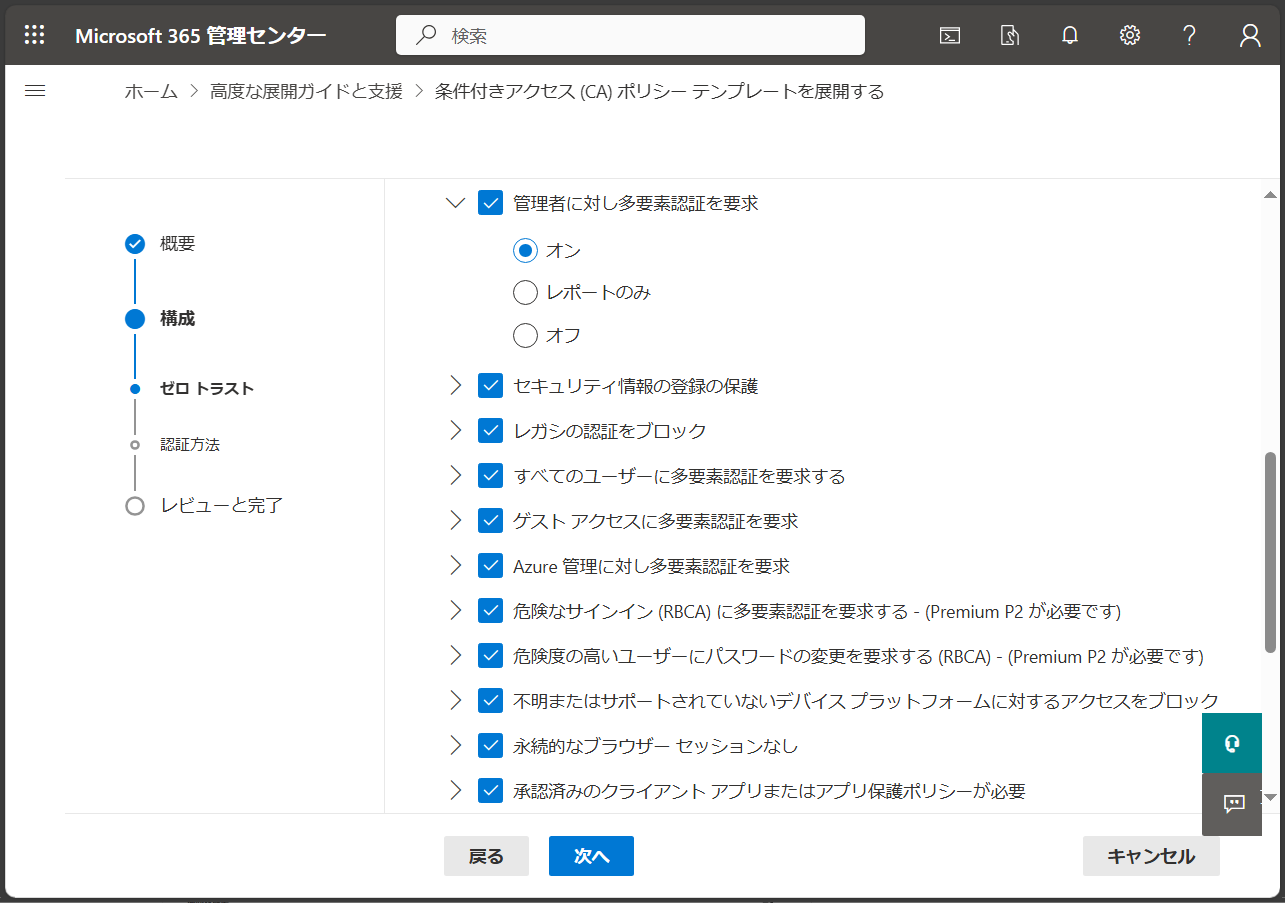

複数の条件を組み合わせる必要があるため、誤った設定をしやすいです。そこで条件付きアクセスの設定を支援するガイドが Microsoft 365 管理センター で提供され、Microsoft が推奨する条件付きアクセスの設定を自動化できます。例えばゼロトラストに推奨される項目を選ぶだけで自動的に条件付きアクセスポリシーが作成されます。

ポイント

-

条件付きアクセスの難しさを軽減し、設定ミスを減らすことができる

-

条件付きアクセスの設定方法について学びたい人の参考になる

Azure AD PowerShell はもう使えない?

Azure AD PowerShell コマンドはサポート終了し、今後は Entra PowerShell コマンドになります。ただし、以下の手順で Azure AD PowerShell コマンドも実行できます。

- Install-Module コマンドで Entra PowerShell をインストール

- Connect-Entra コマンドで Entra ID に接続

- Enable-EntraAzureADAlias コマンドを実行

- Azure AD PowerShell コマンド(Get-AzureADUser など)も実行可能に

PS C:\> Install-Module -Name Microsoft.Entra -Repository PSGallery -Scope CurrentUser -Force -AllowClobber

続行するには NuGet プロバイダーが必要です # 中略 # 今すぐ PowerShellGet で NuGet プロバイダーをインストールしてインポートしますか? [Y] はい(Y) [N] いいえ(N) [S] 中断(S) [?] ヘルプ (既定値は "Y"): Y

PS C:\> Connect-Entra Welcome to Microsoft Graph!

Connected via delegated access using 14d82eec-xxxx-xxxx-xxxx-296a70dab67e Readme: https://aka.ms/graph/sdk/powershell SDK Docs: https://aka.ms/graph/sdk/powershell/docs API Docs: https://aka.ms/graph/docs

NOTE: You can use the -NoWelcome parameter to suppress this message.

PS C:\> Enable-EntraAzureADAlias

PS C:\> Get-AzureADUser

DisplayName Id Mail ----------- -- ---- てすと 太郎 ee1dfd5a-xxxx-xxxx-xxxx-1c4e6c5a1c71 testtaro@xxx.org てすと 次郎 f34cc734-xxxx-xxxx-xxxx-b0de95aac92b testjiro@xxx.org

PS C:\>

ポイント

-

Microsoft Graph PowerShell コマンドでも Entra ID(を含む Microsoft 365)を操作できる

-

Entra PowerShell コマンドか Microsoft Graph PowerShell コマンドのどちらか好きなほうを使えば問題ない

AD はクラウド移行すべき?

高度な専門スキルが要求される AD 技術者は今後減少し、AD の運用管理、セキュリティ対策、システム更改が重荷になることが予想されます。AD のクラウド移行は検討すべきです。しかし「AD 証明書サービスやグループポリシーの移行には Intune が必要」「DNS やファイルサーバーの移行には別のサービスが必要」など容易ではありません。まずは AD と Entra ID の共存(ハイブリッド構成)からはじめ、業務アプリとデバイスを徐々に Entra ID へ移行します。

- 従業員情報を AD から Entra ID に同期

- 移行できる業務アプリを Entra ID に登録

- AD 参加デバイスは Entra ハイブリッド参加により Entra ID へ SSO

- ほかのデバイスは Entra 参加により Entra ID へ SSO

- ほかのデバイスは Intune 登録により組織のポリシーを適用

- 業務アプリへ SSO

- AD 参加デバイスをリプレースして Entra 参加と Intune 登録

- AD 連携している業務アプリをリプレースして Entra ID に登録

最後に

「ID を盗む」という行為は、最も簡単に実行できる攻撃かもしれません。ID が盗まれると、その ID を持つ従業員ができることは、すべて攻撃者にも可能になります。もしその従業員に管理者権限が与えられていた場合、被害は甚大です。だからこそ、ID は最優先で保護されるべき資産です。

同時に、セキュリティ対策が従業員の負担にならないようにすることも重要です。働く場所や状況に応じて、最適な認証方法を選び、スムーズにログインできる環境が理想です。Entra ID は理想を実現できる認証基盤のひとつです。

このブログが微力ながら皆さまの一助となりましたら幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。