NetOne-SOCで2024年度第4四半期(2025年1月~3月)に検知したセキュリティイベントの傾向を振り返るとともに、今年度全体で検知したセキュリティイベントのうち、IPS・IDSによって重要度が「重大(Critical)」と判定された危険度の高い攻撃、および2023年以降に公開された脆弱性を狙った攻撃について検知件数順にランキング形式でご紹介します。

- ライター:榊原 諒

- NetOne-SOC セキュリティアナリスト。

2020年にネットワンシステムズ入社後より、SOCアナリストとして従事。

目次

はじめに

2024年度を通じて、NetOne-SOCでは様々なセキュリティイベントを観測してきました。そこで本記事では、NetOne-SOCで2024年度第4四半期(2025年1月~3月)に検知したセキュリティイベントの傾向を振り返るとともに、今年度全体で検知したセキュリティイベントのうち、IPS・IDSによって重要度が「重大(Critical)」と判定された危険度の高い攻撃、および2023年以降に公開された脆弱性を狙った攻撃について検知件数順にランキング形式でご紹介します。

- 2024年度第4四半期 セキュリティイベントの検知傾向

- 危険度の高い攻撃の検知件数 Top 10

- 2023年以降に公開された脆弱性を狙った攻撃の検知件数 Top 10

2024年度第4四半期 セキュリティイベントの検知傾向

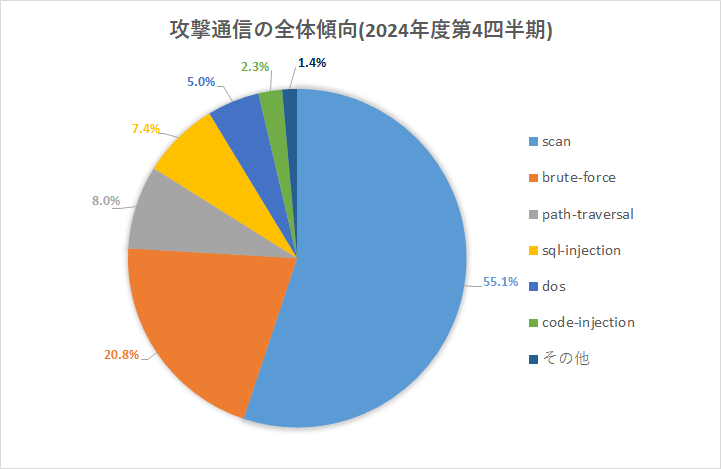

以下の図は、2024年度第4四半期にNetOne-SOCで検知した攻撃通信を分類し、カテゴリー別の検知数の割合を示したグラフです。

図1 攻撃通信の全体傾向(2024年度第4四半期)

検知された通信の多くは、攻撃対象の情報収集や調査など、偵察行為を目的としたscanカテゴリーに分類されるものでした。中でも特に検知数が多かったのは、SIPスキャナ「SIPVicious」による通信です。広域なIPレンジを無差別的にスキャンしていると考えられ、NetOne-SOCでも常に上位の検知数を記録しています。

次に検知数が多かったのはbrute-forceカテゴリーの攻撃です。特にリモートユーザがVPN接続時に利用するWeb上の認証画面や、SCADAシステム(産業設備やインフラ施設向けの制御システム)に対するログイン試行が目立ちました。

3番目に多く検知されたのはpath-traversalカテゴリーの攻撃でした。これは ファイルのユーザーアカウント情報や、WordPressのwp-config.phpといった設定ファイルを狙った通信が中心で、通信パケットを確認すると、いずれも特定の攻撃パターンを繰り返しており、自動化されたツールによる攻撃試行と考えられます。

全体的な傾向として、スキャンツールを用いた偵察行為を中心とした、攻撃の初期フェーズに該当する通信が多く観測されており、特にWebアプリケーションやミドルウェア、IoT機器に存在する既知の脆弱性を探索する通信が目立ちました。また、VPNやメールサーバ、特定のポートなど幅広いサービスに対するブルートフォース攻撃も継続的に検知しており、初期侵入を目的とした攻撃が継続していることが分かります。こうした攻撃に備えるために、サービスの公開範囲や不要なポートの見直し、CAPTCHAやreCAPTCHAの利用、強固なパスワードポリシーの設定、多要素認証による認証の強化など、基本的な対策が有効な手段となります。

危険度の高い攻撃の検知件数Top 10

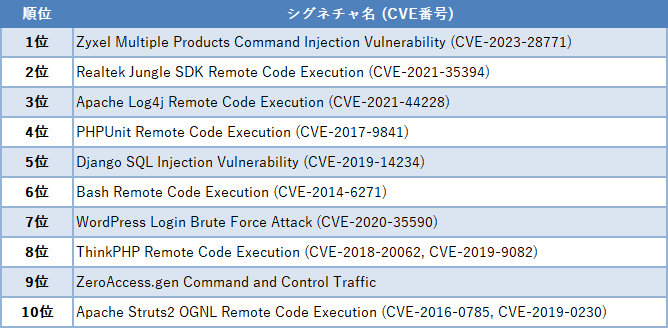

本ランキングでは、NetOne-SOCで2024年度(2024年4月~2025年3月)に検知したセキュリティイベントのうち、IPS・IDSにより重要度が「重大(Critical)」と判定された攻撃を対象として検知件数の多い順に上位10件を抽出しました。危険度の高い攻撃の検知件数 Top 10は以下の通りです。

表1 危険度の高い攻撃の検知件数 Top 10

ⅰ. RCE(リモートコード実行)攻撃の多発

Top 10のうち7件がRCE脆弱性に関するシグネチャでした。比較的古い脆弱性が多くみられますが、これらはいずれも悪用された場合の影響が大きい重大な脆弱性であり、ボットネットやスキャンツールにより自動化された攻撃が頻繁に行われていることが検知件数の多い理由であると考えられます。

ⅱ. Webアプリケーションの脆弱性を狙った攻撃

PHPUnit、Django、WordPress、ThinkPHPなど、Webアプリケーションに関するフレームワークやCMSへの攻撃も多数検知しました。日本国内ではあまり使われていないようなものも含まれていますが、これらのアプリケーションが修正パッチを未適用なまま公開されていることを前提に、継続的に攻撃を実施しているものと考えられます。また、WordPressに関しては、プラグインの脆弱性を悪用することで、ログイン試行の最大許容回数をバイパスし、管理者アカウント(adminユーザ)でのログインを狙った攻撃が行われていました。

対策と考察

ランキングから、比較的古くから存在する脆弱性を狙った攻撃が多いことが分かります。これらは、パッチ未適用による脆弱性の放置や管理対象の見落としにより、古い脆弱性であってもリスクになり得ることを示しています。攻撃の被害を受けた場合、ランサムウェアへの感染やボット化、機密ファイルの盗取など甚大な被害を受ける可能性があります。脆弱性管理の徹底や不要なサービス・機能の定期的な見直しなどが有効かつ重要な対策となります。

2023年以降に公開された脆弱性を狙った攻撃の検知件数 Top 10

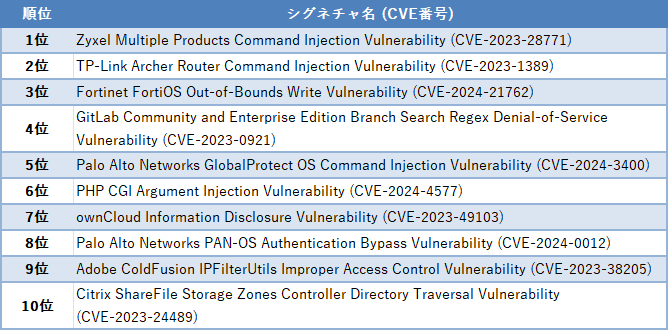

本ランキングでは、NetOne-SOCで2024年度(2024年4月~2025年3月)に検知したセキュリティイベントのうち、2023年以降に公開された脆弱性を狙った攻撃を対象に検知件数の多い順に上位10件を抽出しました。検知件数Top 10は以下の通りです。

表2 2023年以降に公開された脆弱性を狙った攻撃の検知件数 Top 10

ⅰ. 多様な環境を狙う攻撃対象の拡大

Zyxel社やTP-Link社製のネットワーク機器を対象とした攻撃はこちらのランキングでも上位に位置する一方で、GitLabやownCloudといった開発基盤やクラウドストレージに利用されるソフトウェアに対する攻撃も含まれていました。これらの製品は、構成によっては外部公開されるケースもあり、管理状況を把握していない場合、意図せず攻撃対象となるリスクがあります。

ⅱ. NGFWを狙った攻撃の増加

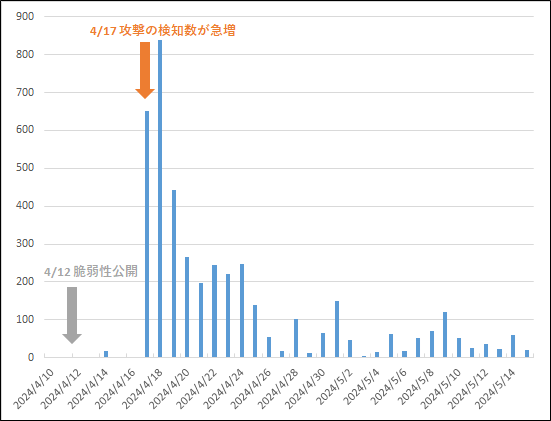

Palo Alto Networks社やFortinet社のNGFW製品に対する攻撃が、検知数の上位に見られました。特にCVE-2024-21762やCVE-2024-3400などNGFW製品のSSL-VPN機能に存在する脆弱性を狙った攻撃の検知が目立ち、いずれも認証を伴わずにリモートから任意のコマンドを実行できる恐れがあり、重大な影響を及ぼすものでした。SSL-VPNは特性上インターネット上に公開されているため攻撃を受けやすく、PoC(概念実証)が公開された直後より、攻撃の試行や脆弱性の有無を確認する調査通信が急激に行われました(図2)。そのため、被害状況の確認やパッチ適用など迅速な対応が求められることになりました。

図2 CVE-2024-3400を狙った攻撃の検知数推移

対策と考察

VPNやFW製品、クラウドストレージ、開発環境など企業の業務基盤となる製品・サービスが攻撃対象となっていることが分かりました。特に脆弱性の公開直後から攻撃が観測されるケースが多く、初動対応のスピードが被害の有無を左右する重要な要素となっています。また、現在の企業環境では利用されるサービス・ツールが多岐にわたり、管理者がすべてを把握・管理することが難しい状況にあります。その結果、攻撃者に意図しない抜け道を見つけられ、悪用される可能性があります。既知の脆弱性対策に加え、ゼロデイや公開直後の脆弱性についても対応できるよう、公開情報の迅速な確認・影響調査・初動対応のルール化などが重要となります。

まとめ

今回は、2024年度第4四半期にNetOne-SOCにて検知したセキュリティイベントの傾向と年間を通して検知数が多かった危険度の高い攻撃、および2023年以降に公開された脆弱性を狙った攻撃の検知傾向について振り返りました。ビジネス環境の変化とともに求められるセキュリティ対策も大きく変化し、従来とは異なる管理領域も含めた資産の棚卸と監視強化が対策の鍵となります。

今回ご紹介した内容はあくまでNetOne-SOCで検知したセキュリティイベントの傾向であり、インターネット全体の傾向とは乖離があるかもしれませんが、1つの情報として参考にしていただけると幸いです。

NetOne-SOCではセキュリティアナリストが24時間・365日体制で分析を行っています。弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。

セキュリティサービス

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。