テレワークや取引先での業務などのために社外で使用される端末の保護や監視にお困りではないでしょうか。今回はそうした課題に対する解決策の一つとして、Fortinet社が展開するクラウド配信型のソフトウェアサービスであるFortiSASEをご紹介します。FortiSASEは端末の場所に関係なく、インターネット向けトラフィックの制御・監視やシャドウIT・情報漏洩対策、LANへのアクセス制御、端末のウイルス対策・脆弱性スキャンなどを行うことができます。今回はFortiSASE の導入から、テレワーク利用を想定した端末に対する初歩的な制御・監視までを実際に試してみた結果をお伝えします。

- ライター:佐藤 周磨

- ネットワンシステムズに入社以来、セキュリティエンジニアとしてファイアウォールを中心に各メーカ製品の評価・検証・技術サポート業務に従事。

目次

はじめに、FortiSASEとは?

社内LANではファイアウォールなどのセキュリティアプライアンスによって、端末のマルウェアダウンロードのブロックやURLフィルタによるフィッシング対策、SaaSアプリケーションの利用制限などが可能です。しかし、テレワークや取引先での業務などのために社外で端末を使用する際には、通常こうした対策は取れず、管理が困難になります。FortiSASEは、Fortinet社が展開するクラウド配信型のソフトウェアサービスであり、主に社内LANの外にいるクライアントに対して以下の機能を提供します。

- インターネットアクセスの制御・監視

- シャドウIT対策

- 情報漏洩対策

- LANへのアクセス制御

- 端末のウイルス対策・脆弱性スキャン・・・など

FortiSASEがユーザのゲートウェイとして機能し、点在する社外の端末をまるで一つのオフィス内に集約したように管理することが可能であり、端末の場所に関係なく一貫したセキュリティポリシーの適用をサポートします。今回はFortiSASEの導入から、テレワーク利用を想定した端末に対する初歩的な制御・監視までを実際に試してみた結果をお伝えします。なお、本ブログの内容はFortiSASE v25.1.51, FortiClient v.7.0.13.0577を基に作成しています。GUIの見え方や機能はバージョンによって異なる可能性があります。

エージェントソフト(FortiClient)をインストールしてみる

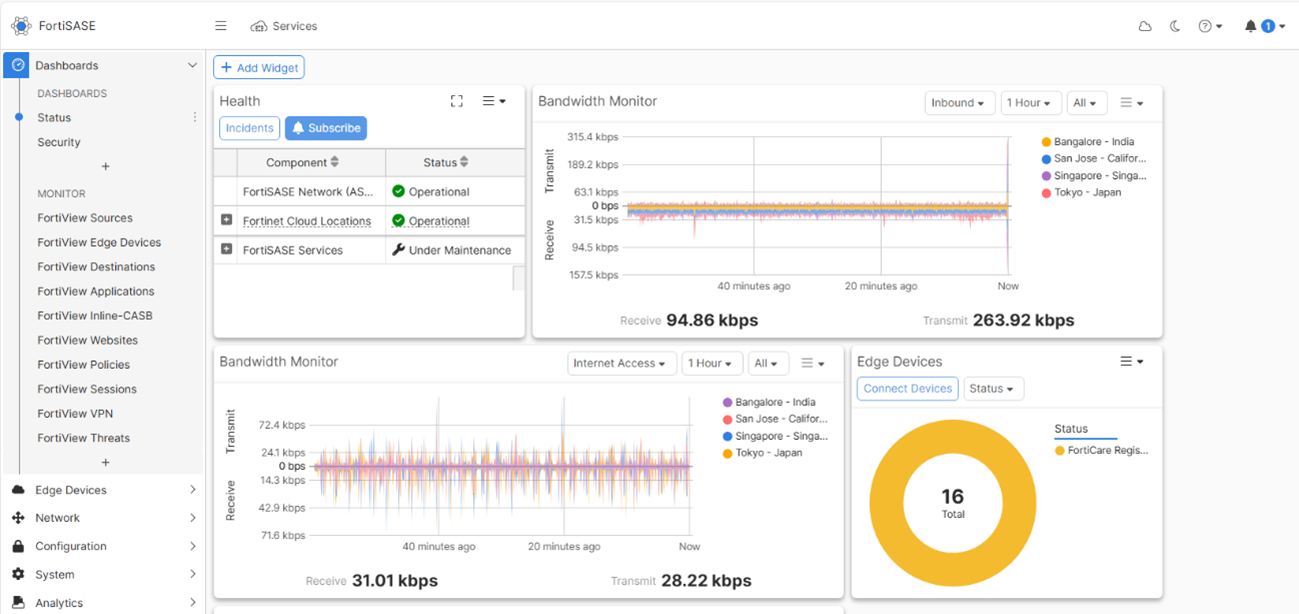

FortiSASEのGUIを見てみましょう。Fortinet社の基本OSであるFortiOSがソフトウェアのベースになっており、FortiGateを触ったことがある方であれば馴染みのある画面ではないでしょうか。(図 1)

図 1:ダッシュボード

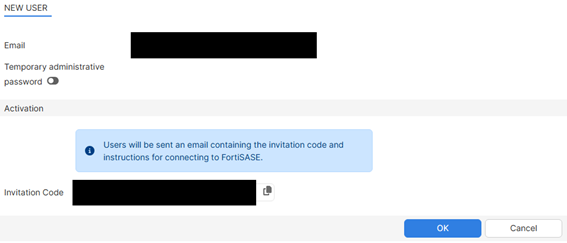

まずは、【Configuration >> Users & Groups】から管理対象のユーザを定義してみます。LDAPやRADIUSなどの認証プロトコルを通じて外部サーバと連携することも可能ですが、今回はローカルでユーザを定義します。(図 2)

図 2:ユーザ定義

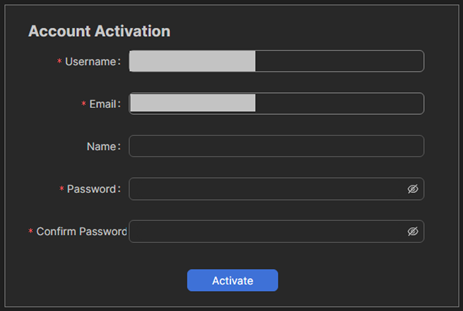

メールアドレスを指定するとインビテーションコードが送られるので、メールを受け取ったユーザはメールに記載のURLからパスワードを設定し、自身のユーザアカウントをアクティベートします。(図 3)

図 3:アカウントアクティベーション

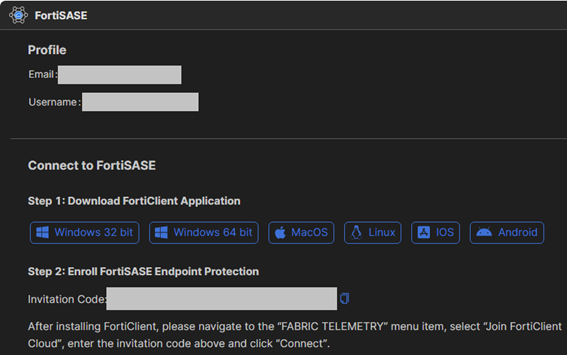

同じメールにFortiClientインストーラのダウンロードサイトのURLが記載されているので、作成したアカウントでサイトにログインしてインストーラを取得します。(図 4)

図 4:インストーラの取得

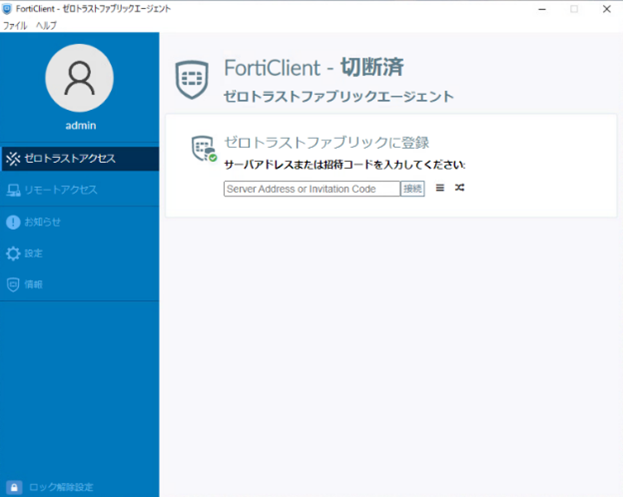

インストーラに従って、FortiClientをインストール後にインビテーションコードを入力することで管理コネクションが確立し、FortiSASEによる端末の管理が可能になりました。(図 5)ただし、この時点では端末とFortiSASEの間でVPN接続はしていません。

図 5:FortiSASEへの接続

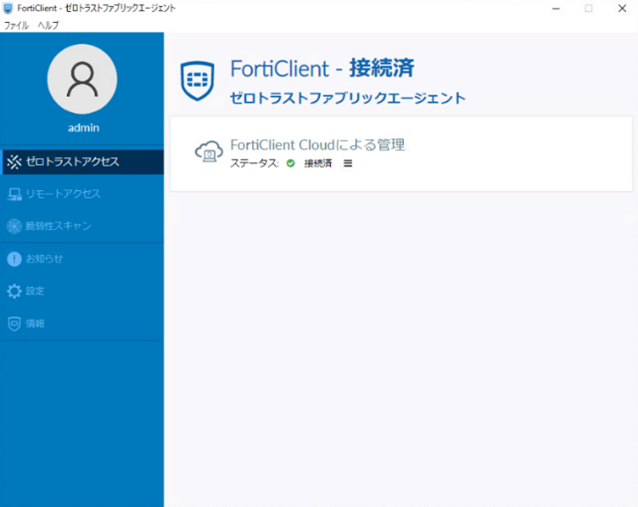

FortiSASEのGUIからは端末にインストールされているソフトウェアの一覧やハードウェア情報などを確認できます。(図 6)

図 6:端末の詳細情報

端末を遠隔で制御してみる

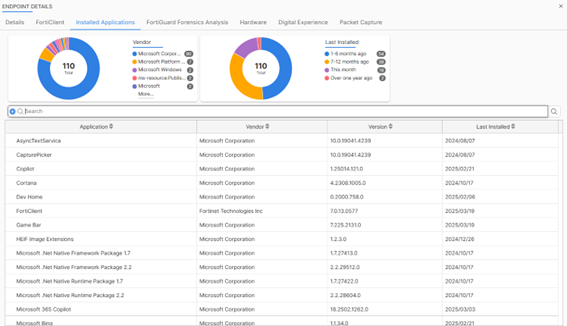

【Configuration >> Profiles】からエンドポイントプロファイルを作成します。エンドポイントプロファイルによって、FortiClientを通じて端末に対してさまざまな制御を行うことができます。「Test Endpoint Profile」というプロファイルを作成してみます。まずは【Groups & AD Users】タブで「Test Endpoint Profile」を適用するユーザグループを指定します。(図 7)ここでどのエンドポイントプロファイルにも所属していない端末には「Default」というプロファイルが適用されます。「Default」の設定内容も確認しておくようにしましょう。

図 7:ユーザグループの指定

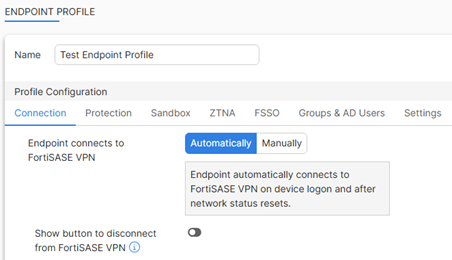

次に【Connection】タブで端末とFortiSASEのVPN接続に関する設定を行います。デバイス起動時に自動的にFortiSASEにVPN接続し、ユーザ側からはVPN接続を切断できないように設定してみます。(図 8)

図 8:VPN接続設定

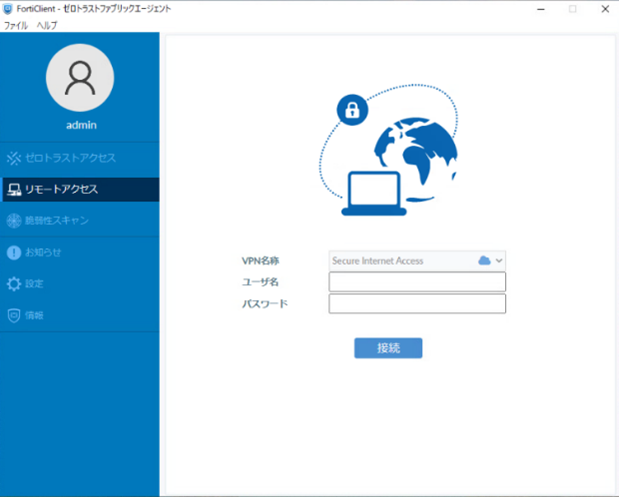

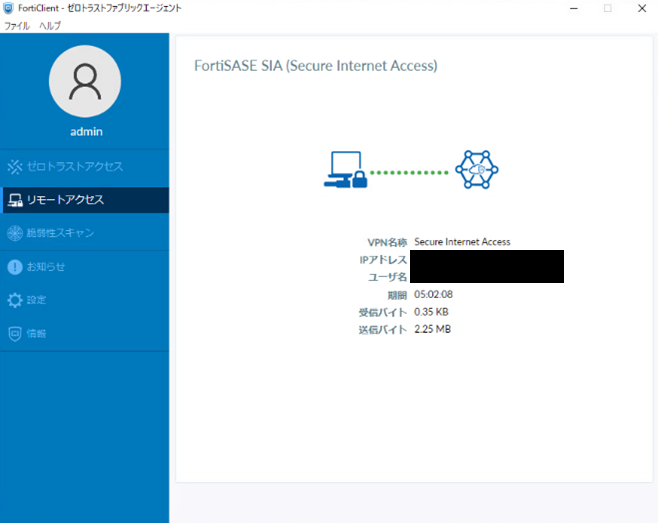

端末を見てみましょう。この時点ではVPN接続しておらず、最初のVPN接続は端末から手動で行う必要があります。ユーザ設定のユーザ名とパスワードでFortiSASEとVPN接続を行います。VPN接続が確立しました。(図 9)ここからはユーザは自分でVPN接続を解除することはできません。試しに端末を再起動してみましたが、再起動後も自動でVPN接続されました。この時点でインターネット向け通信などの各トラフィックに対してFortiSASEで設定しているセキュリティポリシーが適用されます。

図 9:FortiSASEへのVPN接続

【Connection】タブでのその他の設定項目ですが、VPN切断時にインターネット通信を制限する設定も可能です。この設定によって、FortiSASEのセキュリティポリシーで保護されていない状態でのインターネット向け通信を防ぐことができます。また、一部の宛先についてはFortiSASEを経由せずに端末から直接通信させる設定も可能です。さらに、端末が社内ネットワークに存在することを検知させて、その場合はFortiSASEへVPN接続しないように制御することも可能です。この設定は、同じ端末を社内外で利用するケースで有用です。

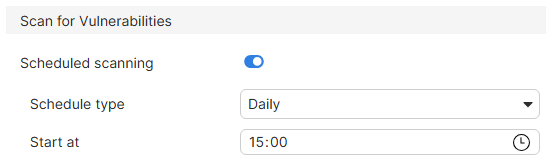

【Protection】タブで、脆弱性スキャンのスケジューリング設定を行ってみます。(図 10)

図 10:脆弱性スキャンのスケジューリング

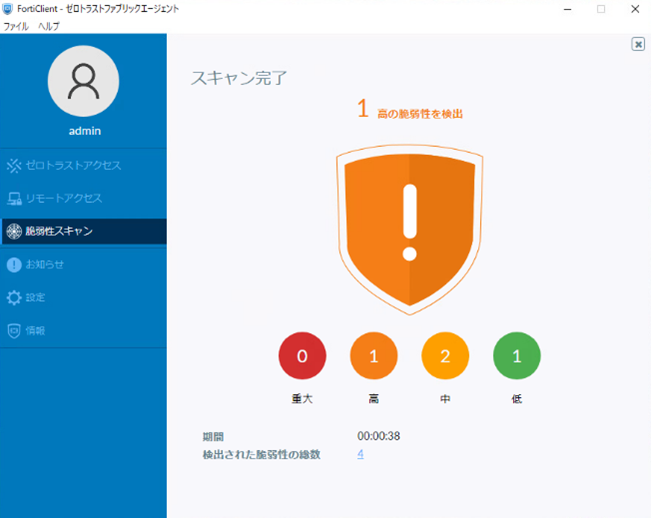

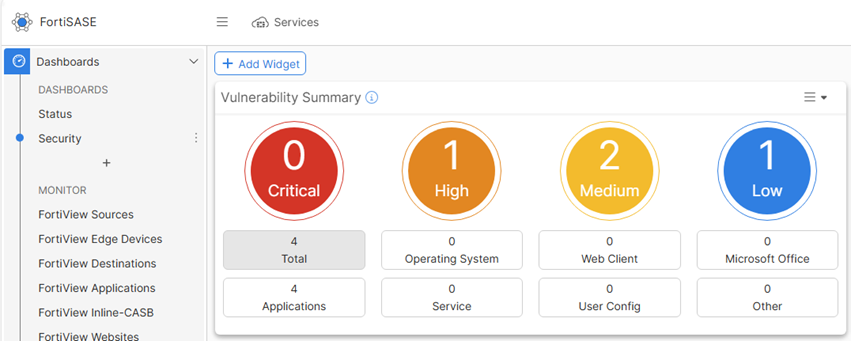

スケジュールされた時間に端末側でFortiClientによる脆弱性スキャンが実施されました。結果はFortiClientおよびFortiSASEのGUIで確認できました。(図 11)【Protection】タブでは他にもランサムウェアへの対策やUSBやBluetoothなどの外付けメディアへのアクセス制御などが設定可能です。

図 11:脆弱性スキャン結果の確認

インターネットアクセスを制御してみる

【Configuration >> Security】からセキュリティプロファイルを確認します。ここでは、クライアントからFortiSASEを経由する通信に対して実行するセキュリティ機能を設定します。利用できるセキュリティ機能は以下です。

- アンチウイルス

- Webフィルタリング

- 侵入防御(IPS)

- ファイルフィルタリング

- データ損失防止(DLP)

- DNSフィルタリング

- アプリケーション制御

- ビデオフィルタリング

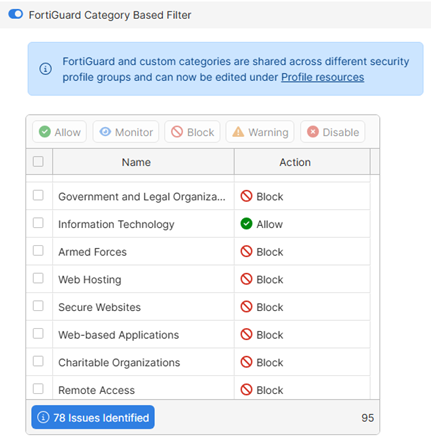

今回は試しに「Test Security Profile」というプロファイルを作成し、Webフィルタリングで”Information Technology”というカテゴリのサイトへのアクセスのみ許可し、その他のサイトへのアクセスを拒否してみます。(図 12)

図 12:Webフィルタリングの設定

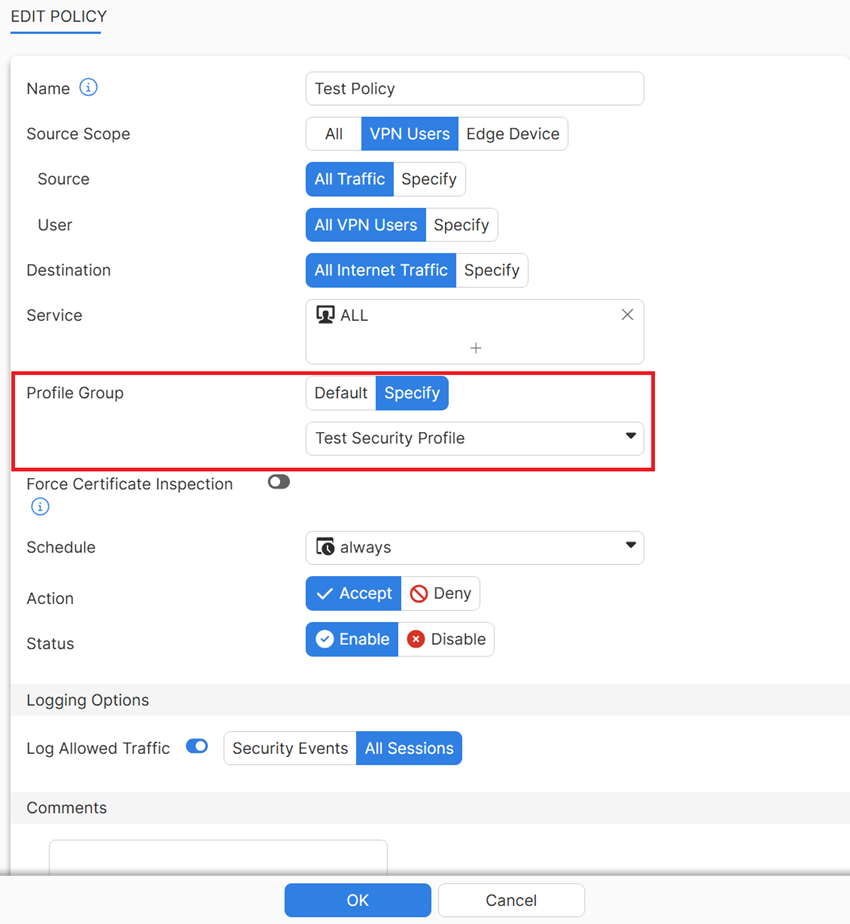

【Configuration >> Policies】から「Test Policy」という名前でVPNユーザからのインターネット通信を許可するポリシーを作成し、セキュリティプロファイルとして先ほど作成した「Test Security Profile」を指定します。(図 13)

図 13:セキュリティポリシーの設定

これで端末からのトラフィックに対してセキュリティ機能が適用されるようになりました。端末のブラウザから弊社ブログサイトにアクセスができました。(図 14)これは、弊社のブログサイトのURLが”Information Technology”というカテゴリに分類されているためです。

図 14:アクセス許可

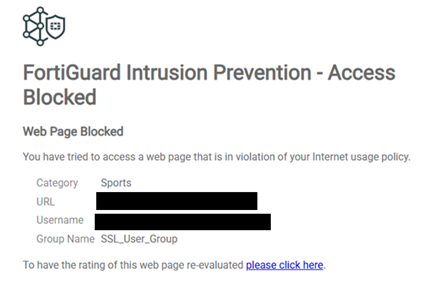

その他のカテゴリのサイトにアクセスすると、次のような画面が表示され通信がブロックされました。(図 15)

図 15:アクセスブロック

まとめ

今回はFortiSASEの導入から、テレワーク利用を想定した端末に対する初歩的な制御・監視を試してみました。その結果、社内LANの外に点在する端末の保護や監視に関する課題に対してFortiSASEを導入する効果を体験することができました。実際の設定画面を触ってみて、Webインターフェースが非常に使いやすいという印象でした。特に私は、これまでFortiGateやFortiManager, FortiAnalyzerなど他のFortinet製品に触れてきた経験があるため、今までと同じような感覚で設定、導入することができました。今回の設定はあくまで一例であり、ご紹介した機能以外にもさまざまな制御に対応していますので、さらに細かい内容はまたの機会にお伝えできればと思います。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。