Cisco Duoの新機能、Duo PassportとIdentity Intelligenceを徹底解説!認証の負担を軽減し、強固なIDセキュリティを実現する最新技術を詳しく紹介。検証結果を交えながら、利便性とセキュリティを両立するポイントを解説します。

- ライター:尾山 和宏

- ネットワン入社以来、セキュリティ製品の担当として、ベンダー製品の評価・検証・技術サポート業務に従事。CISSP#502642、CCIE Security#64214。第3回 シスコテクノロジー論文コンテスト 最優秀賞。

目次

はじめに

Cisco Secure Access by Duo(Cisco Duo)はゼロトラストをもとに、アプリケーションにアクセスするユーザーとデバイスの信頼性を評価し、安全なアクセスのみを許可するクラウド型のセキュリティサービスです。Cisco Duoの基本的な機能については過去に執筆したこちらのブログを参照ください。

Cisco Secure Access by Duo ~ゼロトラストセキュリティの実現へ~ | ネットワンシステムズ

今回は、Duoの新機能であるDuo PassportとCisco Identity Intelligence について検証結果も踏まえて紹介します。

Duo Passport

現在、アプリケーションにアクセスする際にMFA(多要素認証)を使うことはほぼ必須となっています。一方でMFAを突破するサイバー攻撃やそれに対する更なるセキュリティ対策(例:verify push)により認証に対して煩わしさを感じるケースも多くなっています。このような状況下で認証リクエストが頻繁に発生すると「生産性の低下」、「MFA疲労攻撃に対して脆弱になる」といった問題が発生します。

上記の問題に対してDuo Passportは利便性とセキュリティの両立を実現します。具体的には、Duo Passportはブラウザまたはデスクトップクライアントからアクセスしたときに、記憶されているデバイスセッションをアプリケーション間で共有することで、アプリケーションへのアクセスを簡素化し、ログオン時の負担を軽減します。

今回、Windowsの環境でSecure Access、Webex、各種アプリケーションに対してシームレスにアクセスできるかを検証しました。Duo Passportによる認証の流れは以下の通りとなります。

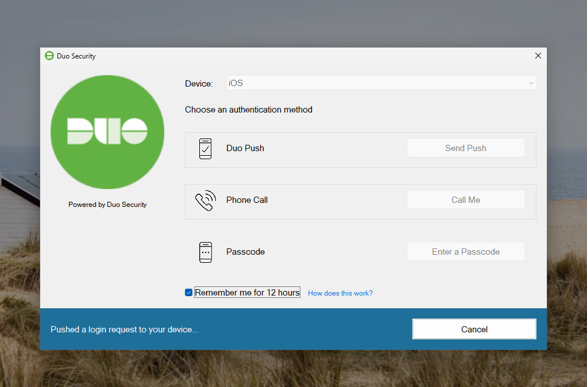

まず最初に利用者はWindowsにサインインします。サインインパスワードを入力するとMFAを求めるポップアップが表示されます。Duo Pushなど任意のMFA方法で認証します。(図1)

(図1)

Windowsにサインインした後、Secure AccessにVPN接続を試みるとパスワード入力やMFA無しでシームレスにVPN接続できます。(図2)また、Secure Access以外のアプリケーションも同様にシームレスにアクセスすることが可能です。

(図2)

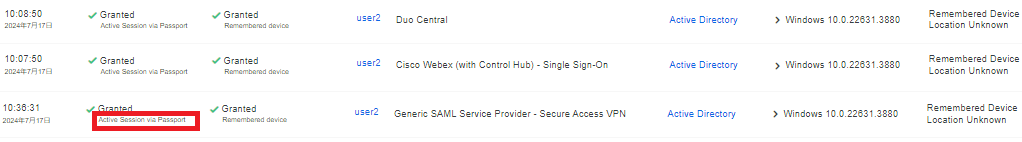

Duo Admin Panelから認証ログを確認すると、Active Session via Passportと表記されています。Duo Passportが使われていることや、Duo Passportでシームレスにアクセスした際もアクセスログはしっかり記録されることが確認できます。(図3)

(図3)

所感:Duo Passportを用いることで認証回数を最初のサインインの1回に減らすことできました。他のシングルサインオンソリューションと比べて、Windowsサインイン時からDuoの豊富なMFA方法が利用できる点、ブラウザを切り替えても問題ない点、Windows以外にMacにも対応できる点などで優れていると感じました。さらに、Duoがもつ豊富なセキュリティ機能と適合型ポリシーを組み合わせて利用することで、よりセキュリティ強度や柔軟性を高めることができます。注意点として、現在のところDuo Passportを使う際の認証ソースがオンプレミスのActive Directoryに限定されます。Entra IDやOktaなどを認証ソースに使うケースも多いため今後、他の認証ソースでも使えるような機能拡張が期待されます。

Cisco Identity Intelligence

Cisco Identity IntelligenceはITDR(Identity Threat Detection and Response)、Identity Security Posture Management(ISPM)に属するIdentityセキュリティソリューションで、Duo AdvantageもしくはDuo Premierライセンスに包含されています。他のITDRと比べた優位点としてDuoだけではなくAuth0、Microsoft、Okta、Google、AWS、Salesforceなど様々なIdentity Providerと連携することができます。

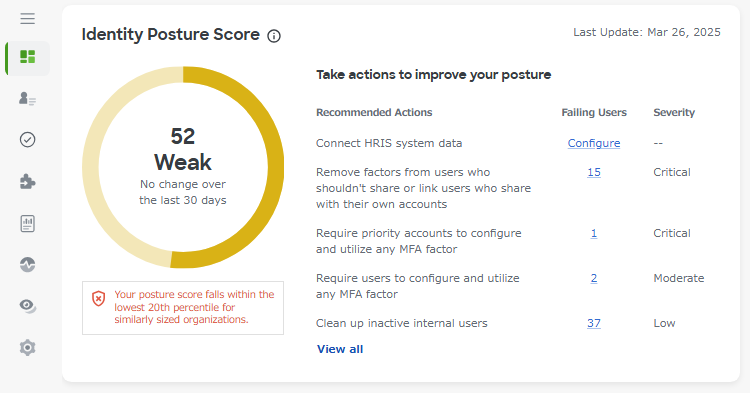

検証してみたところ、Identity Provider(Duo、Entra ID等)との連携はAPIキーの投入など数分から数十分で完了しました。連携が完了するとダッシュボードに連携している様々な情報が表示されます。その中でも特徴的なのはIdentity Posture Scoreです。本機能は組織のおけるIdentity Securityの点数を示しており、同規模の他組織と比べてどうなのか、優先して対応すべき検疫結果などが表示されるため、組織のIdentityの問題点を一目で把握することが可能となります。(図4)

(図4)

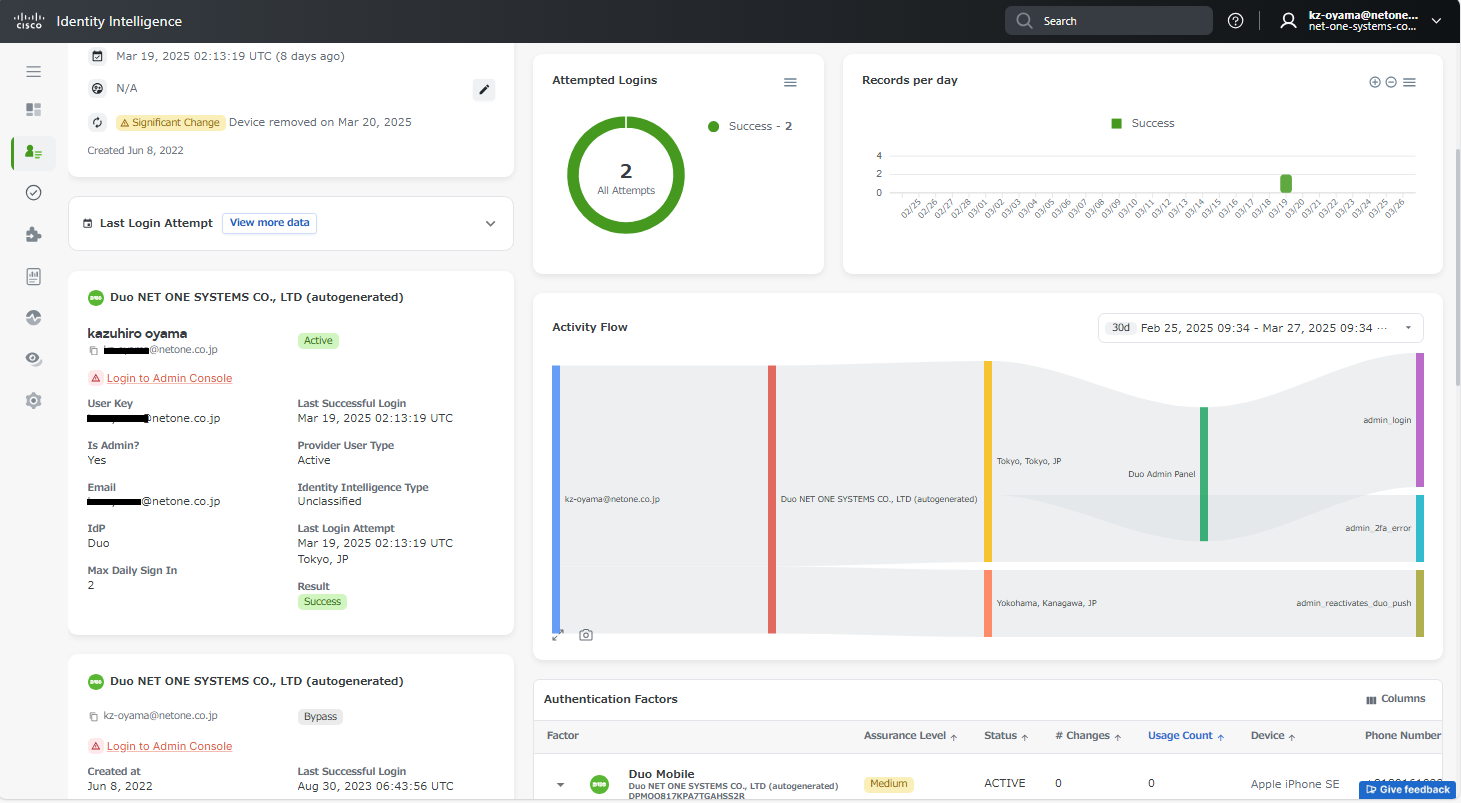

ユーザーの画面ではアイデンティティ関連のセキュリティ、アクティビティ、その他の重要なプロパティが表示されます。どのような認証方式を使っているのか、どんなアプリケーションにアクセスしているのか、認証成功や失敗のアクティビティなどが表示されます。(図5)

(図5)

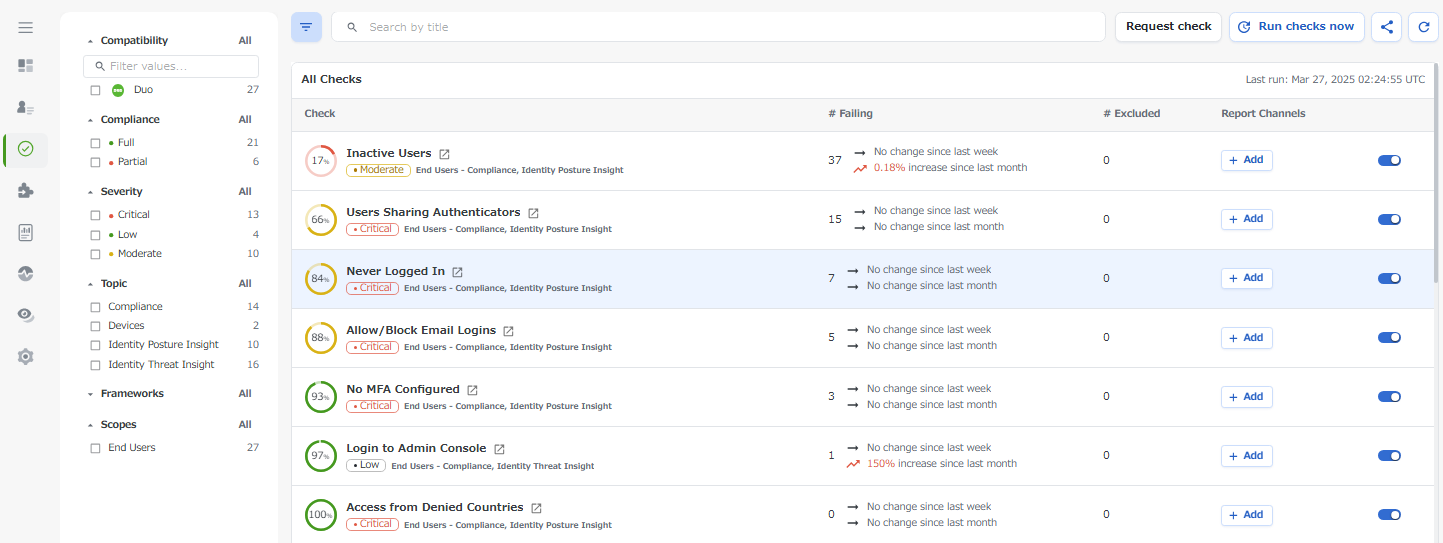

Checkの画面では50以上の様々なチェックの結果が表示されます。(例)MFAが設定されていないユーザー、使われていないユーザー、認証システムを共有するユーザー、不審なアクティビティ等。(図6)

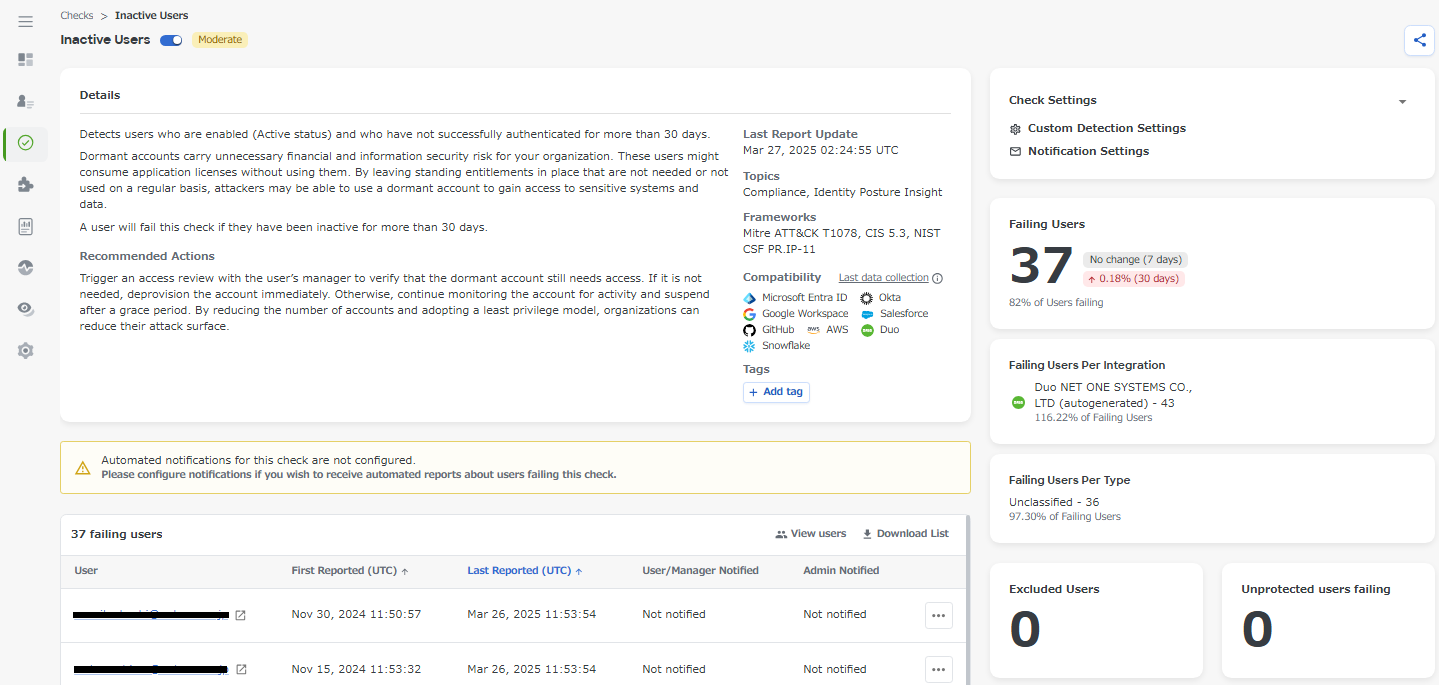

さらに詳細を表示すると、推奨されるアクションや該当ユーザーが表示されます。Identity Providerによって対応しているCheckが異なる点には留意が必要です。該当のCheckが対象のIdentity Providerにおいて対応しているかはCompatibilityの部分に表示されます。(図7)

(図6)

(図7)

ここまで説明した以外の機能として、レポート生成、アラートの通知、MFAリセットなどが可能です。(MFAリセットは一部のIdentity Providerのみ対応)

所感:ITDRはサイバー攻撃において最も狙われやすいIdentityに対する脅威に対して深い洞察を与えてくれると感じました。一方でサイバー攻撃の全体像を把握するにはネットワークやエンドポイントなど他のセキュリティログとも突き合わせる必要があるためSIEMや XDRと連携できることが重要となると感じました。Cisco XDRとDuo自体は既に連携可能ですがIdentity Intelligenceを含めたインシデントの相関分析など更なる連携が進むことが期待されます。

まとめ

今回は、Duo PassportとIdentity Intelligenceを紹介しました。Duo Passportは認証負担の軽減に貢献し、Cisco Identity Intelligenceは多様なIdentity Providerにおける脅威検知を可能にします。2つの機能を合わせて使うことで認証における利便性とセキュリティを両立することが可能となります。本記事が参考となれば幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。