目次

Nothing is constant but change - Heraclitus

万物は流転する - ヘラクレイトス

はじめに

2500年前のヘラクレイトスの言葉「万物は流転する」はネットワークにおいても同じで、設計時のネットワークは変更・拡張を経て日々スガタを変え続けているといえます。ネットワークの規模が大きくなればなるにつれて、変更・拡張の頻度が高くなり、超巨大(Hyper Scale)な DC を運用されているクラウドプレイヤーであれば、一日あたり1000件以上の設定変更が一般的です。グローバルの中規模の企業でもこの設定変更の回数は一ヶ月あたり数回~数十回に及びます。

組織変更、セキュリティリスク対策、新規ビジネス(サービス)の展開、エンドユーザの上下(新規契約や解約)、M&A、上げていくとキリがないほどネットワークに変化をもたらすイベントはたくさんあります。そこでできることは一つで”Adapt”、どうやってその変化に”順応”していくかです。

順応できない場合の影響(ビジネスインパクト)も膨大で、下記にある通りの影響が確認されています。

クラウドセキュリティインシデントの23%は設定ミスが起因

インターネットから到達できるデバイスの把握、セキュリティリスクの分析ができている企業は全体の4%程度

17分に一回、新しい脆弱性が発表されている

構成情報の活用

構成情報の例として、デバイスの管理(シリアル管理、OS 管理、型番/モデル管理など)、インターフェース管理、VLAN 管理、VRF 管理、IP 管理、など”点”の管理もあれば、ネットワーク上の経路(パス)管理という”線”の管理も必要です。併せてセキュリティポリシ、エンドツーエンドの帯域確保、脆弱性対策といったネットワーク全体に求められる要件という”面”の管理も必要です。

今回からの連載で、Forward Networks 社のツールが上記の”点””線””面”の管理においてどういった効果をもたらすかを紹介していきます。一回目の今回の記事では、いくつかの例を紹介しながら、次回以降では更なる活用方法を紹介させていただきます。

- "点"の管理と活用

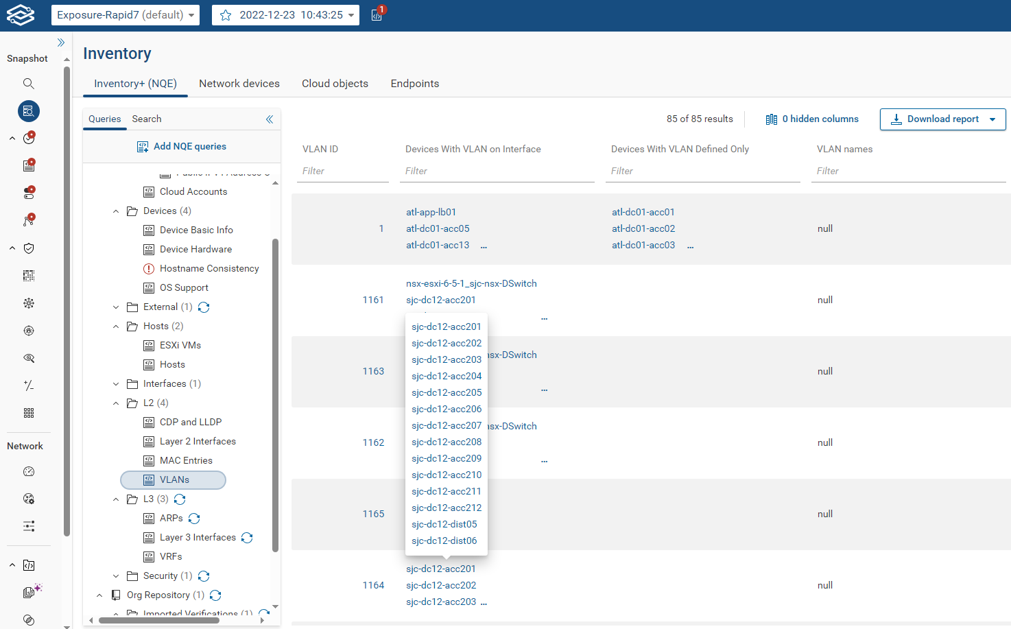

ネットワークにおいて頻繁に変更が加えられるポイントの一つが VLAN 設定の追加・削除です。設定済みの VLAN 一覧の管理は、多くのケースでは Excel 管理になっています。Forward Networks の Forward Enterprise というソフトウェアでは(以下 FWD)機器からの取得した情報(エージェントレス)を自動的に整理し、表形式の表示や、ネットワークのつながりを表すトポロジー表示をしてくれます。

vlan inventory - ネットワーク全体で85個設定されている情報や、該当の vlan が設定されているデバイス情報を自動で表示

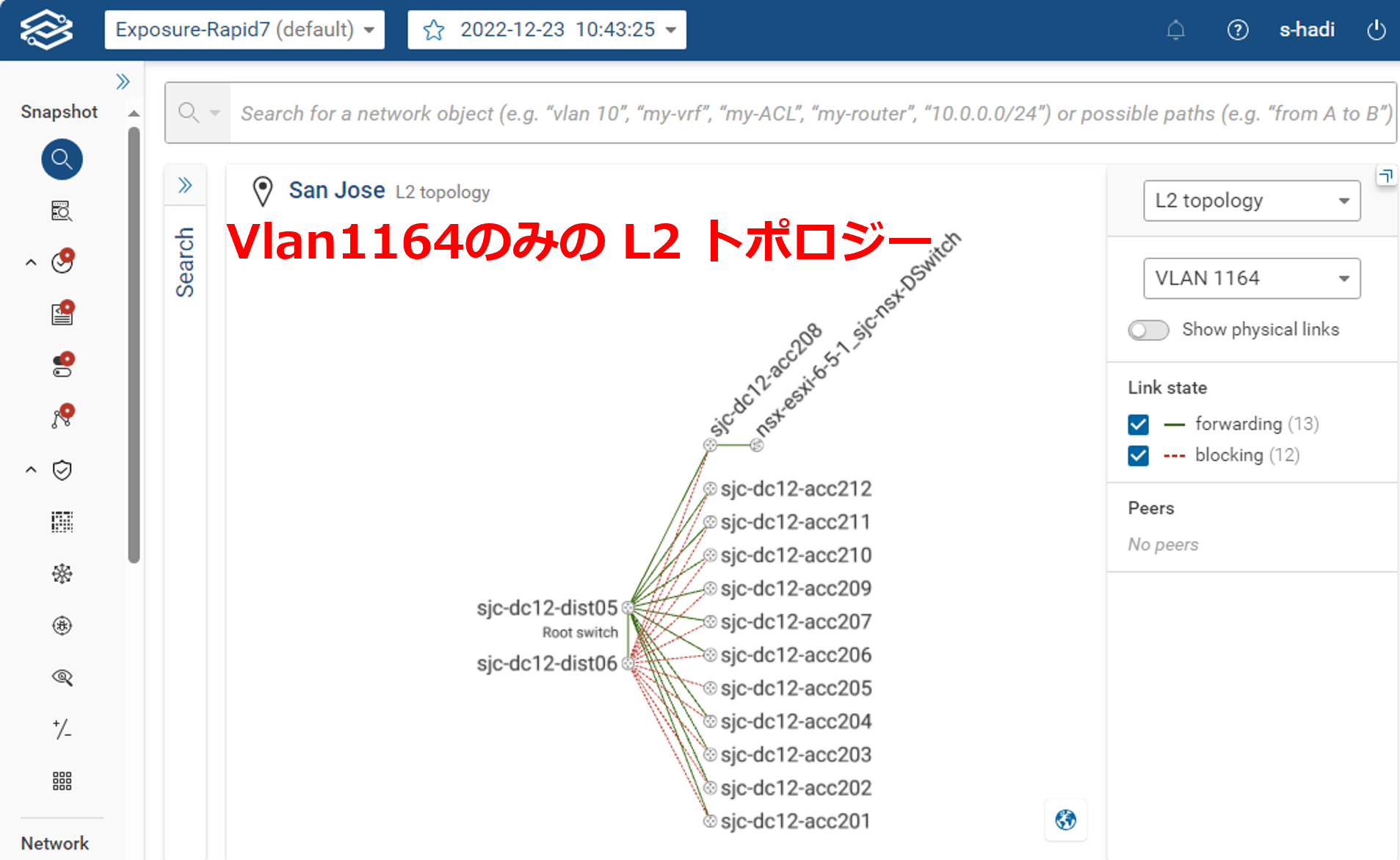

VLAN 1164のみのトポロジー表示。スパニングツリーが有効であることや、

Root Switch の位置、ブロッキングポイントの赤点線表示など、様々な情報が確認可能

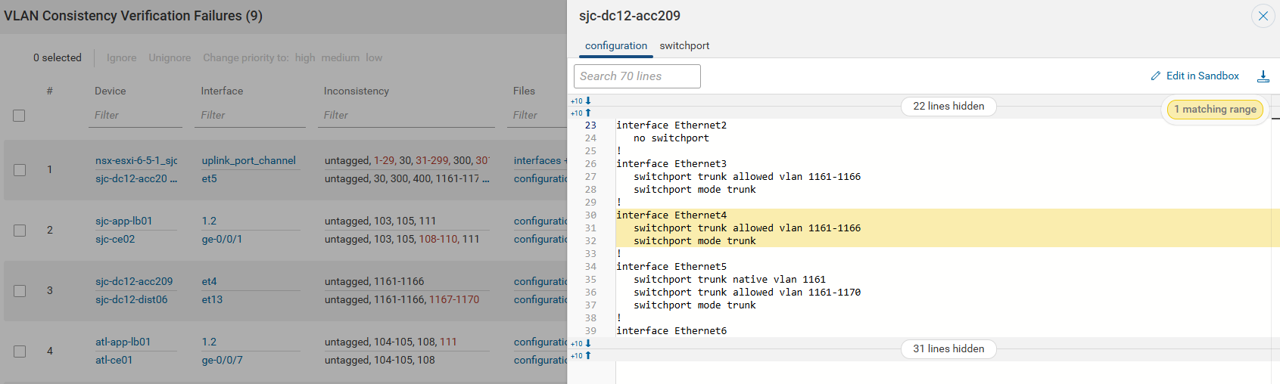

その上で、VLAN mismatch (片側の装置にしか VLAN 開通が行われていないケース)も洗い出され、抜けモレ防止につながる機能を実装されています。

- ”線”の管理と活用

こちらはネットワーク経路をイメージしていただくとわかりやすいですが、ほとんどのネットワークでは様々なポイントで冗長化構成を採用しています。データセンタの入口(出口の役割も果たしますが)の冗長化、コアスイッチの冗長化、アクセススイッチの冗長化、FWの冗長化等々です。

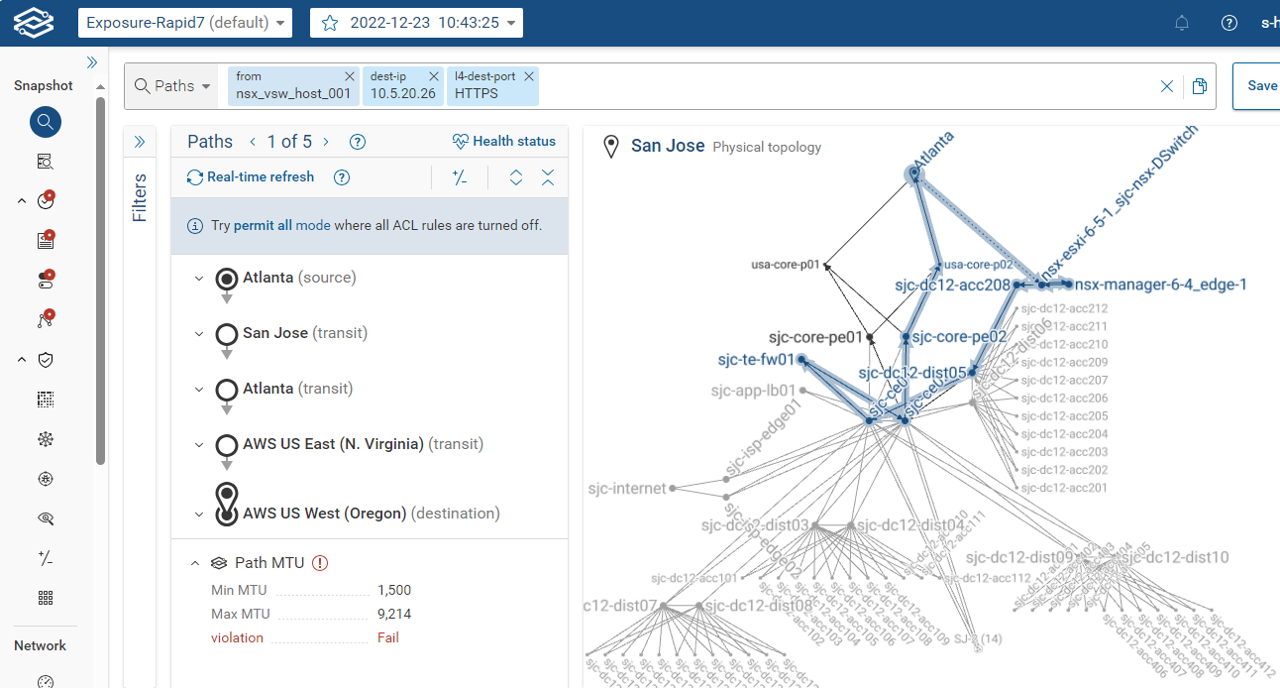

このような構成において、A から B 宛の通信のパスは複数の経路を通ることになります。一つのパスを1つの線として考えた場合、パケットの通り道の一覧化、及び管理はほとんどの企業では管理されていません。設計時は考慮されますが、日々の変化の影響で現在のパスは?という問いに対して正確に回答できる管理者はいません。FWD ではこのパスの一覧化(グラフィカルな表示)することによって状態の視認性向上はもちろん、実態にあった形で管理ができるため、”通ると思います”、”通るであろう”といった曖昧な想定に基づいた判断をしなくても済みます。

A から B に到達できる経路の数(上記では5)、特定の経路におけるネットワークのつながり(Atlanta、San Jose、AWS の複数リージョン)を描画。併せて転送可能なパケットサイズ(MTU)の整合性を設定情報から抜き取り、エンドツーエンドにおける MTU の最大値、最小値を表示(違反があれば Violation としても表示)

- ”面”の管理と活用

前述の通り”面”の管理も重要なポイントです。インテント(ネットワークが果たす役割)の管理もあれば、ほぼ同義になりますがネットワークの転送ポリシーの管理、脆弱性管理と様々な管理が必要になります。上記の”点”と”線”の中でもお気づきの方がいらっしゃるかと思いますが、MTU の Violation も面管理の一つです。また、VLAN となれば、対で存在すべきものであり、VLAN ミスマッチの洗い出し、正しい状態で保持するのも、冒頭で触れた設定ミスの撲滅、結果的には健全なネットワーク運用(ビジネスインパクトの最小化)につながっていくと考えています。

絵の背面に隠れているエリアの赤色は VLAN ミスマッチが起きている箇所を表しており、この画面から該当するコンフィグ部分も自動的に抽出

まとめ

今回紹介させていただいたのは構成管理側面の利点のみですが、FWD を利用されているユーザ企業ではこの記事にあります通り $6M(年間) の効果があったと確認されています。企業の規模感でこの数字は上下しますが、日々のオペレーションで今回紹介しきれなかった様々な効果を発揮するツールです。弊社では複数(製造業、非製造業、社会インフラ、金融業など)のお客様と PoC を実施させていただいております。デモを確認されたい等ございましたら弊社の担当営業にご一報いただけますと幸いです。

参考リンク

- Enterprises Use NQE's Dynamic Inventory To Better Track and Understand Network Devices_Forward Networks

- $6 Million Savings: How Rapid Insights Led To Valuable Network Upgrades_Forward Networks

- Key Cyber Security Statistics for 2025

- ROI of a Digital Twin ebook_Forward Networks

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。