- ライター:川原 尚人

- ネットワンシステムズに入社以来、インフラSEとしてコラボレーション製品、仮想デスクトップ製品の設計構築に従事。最近では、エンドポイント領域とハイブリッドクラウド領域のセキュリティのあるべき姿を追い求める日々に奮闘している。

【保有資格/認定】

CISSP #653099

CCSP #653099

Palo Alto Networks CYBERFORCE Hero #447

AWS All Certifications Engineers

目次

はじめに

過去5回のブログでCortex XDRについて熱く語ってきました!大変嬉しいことに、お客様からCortex XDRのご相談をいただく機会が増加し、「継続は力なり」だと改めて感じました。

さて、今回お届けする内容は、Cortex XDRのPoCについてです。先日、お客様の環境でPoCを実施しましたので、得られた内容を一部お届けしたいと思います。

過去の記事については下部にある「関連ページ」をご参照ください。

先日、当社とお付き合いのあるお客様とミーティングをしていると、セキュリティ対策について悩まれている様子でした。お客様が持たれている課題をヒアリングしていくと、ランサムウェアの猛威に対してどのようなセキュリティ対策を施すべきかを悩まれていました。

いくつかの案を提示したのですが、まずは即効性があり高い導入効果が見込めるネットワークセキュリティ対策であるNDRで検討することが決まりました。

お客様により安心してもらうために、「導入効果の見極め」、「既存インフラへの影響」を確認する意味でPoCを実施することに至りました。

以下はお客様の要件の一部です。

- エージェント型のセキュリティソフトの導入が困難な環境も多数あり、ネットワークレイヤーでセキュリティ対策を強めたい。

- 既存環境にPalo Alto Networks社 Next Generation Firewall(以降はNGFWと記載)が導入されているので、効果的に利用してインフラ全体のセキュリティレベルを向上させたい。

PoCは大事!

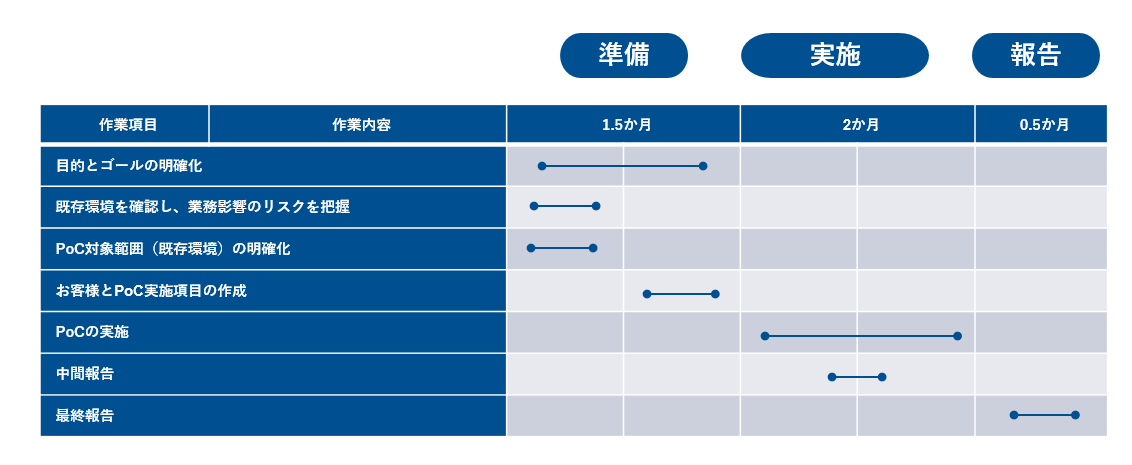

PoCを実施することをゴールにするのではなく、「Cortex XDRの導入後にセキュリティレベルが向上できるのか?」を念頭に置き、PoCのスケジュールや目的、項目、最終報告書にどのような内容を含めるかなど、お客様が納得されるまで検討を続けました。この進め方にしたおかげで、お客様からの安心感を獲得できました!以下がお客様とのスケジュールのサマリです。

図1. PoCスケジュール

今回のPoCでは、当社のSOCアナリストも参画し、最近のセキュリティ脅威の動向や、SOCアナリストがCortex XDRの管理コンソールを用いて、どのように調査や解析を実施するのかという説明も行いました。

本ブログ内では最終報告で利用したレポートまでは掲載できないのですが、PoCを実施する中で、既存環境から「crypto miner」や「ランサムウェア」、「フィッシング」などいくつかの脅威が発生していました。

幸いにして重度のインシデントが発生していないものの、「リスクが内在しているのが知れたことは良かった」と、お客様からコメントをいただきました。

図2. Cortex XDRから発生するインシデント画面

PoC環境を検討

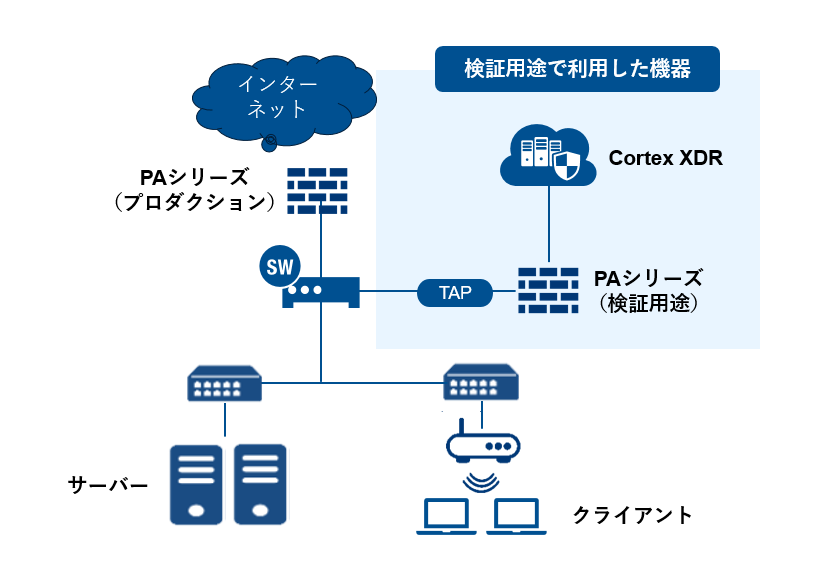

NDRは、企業内に流れる全てのネットワークトラフィックを集めることで本領を発揮します。そのため、全てのトラフィックを対象としてPoCを検討しましたが、お客様の要望で、PoCの段階で個人情報などの機微な情報が含まれるセグメントはPoCから除外することにしました。

Cortex XDR は日本リージョンに展開されるクラウド型(SaaS モデル)の製品であり、NGFWを通過したトラフィックログがクラウドに保存されます。なお、業務影響が発生するリスクを低減させるために、以下のような工夫しています。

- 現在のLANとWANで消費しているトラフィック量を調査

- 既存の機器(NGFW)ではなく、PoC用途のNGFWを準備

- インラインモードではなく、TAP(ミラー)モードで環境を実装

図3. PoC構成図

ネットワンシステムズが提供するMDR(NDR)サービス

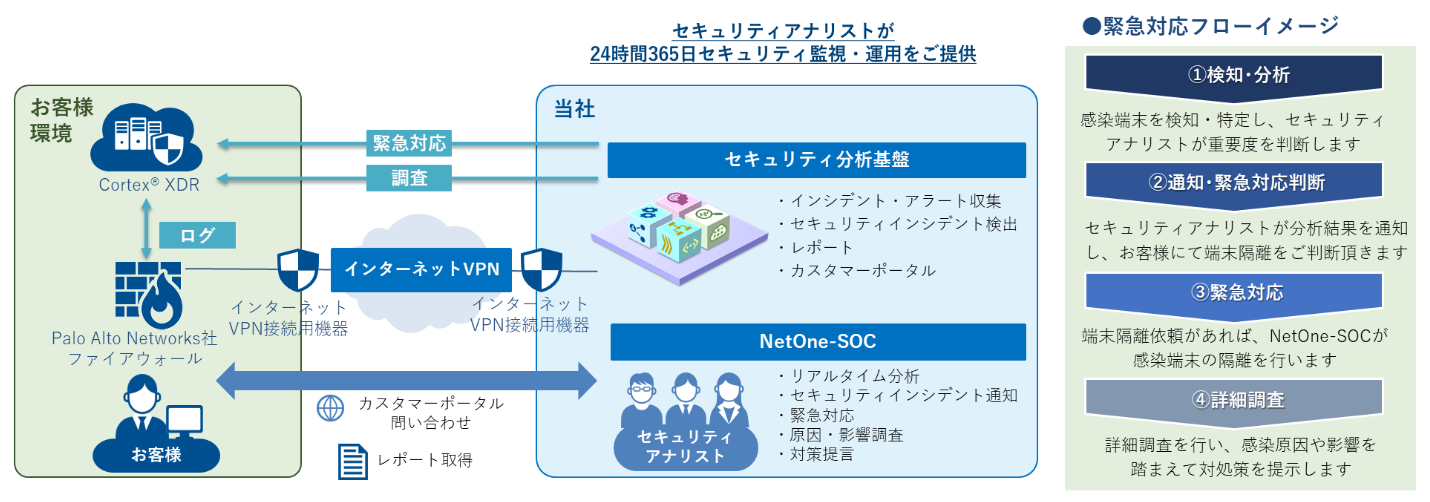

セキュリティ運用の体制面について悩まれるお客様は数多くいます。著者自身、いくつかのお客様の環境でPoCの経験をしていますが、NDRのPoCを実施すると想像以上のアラートが生成されます。

ネガティブに聞こえますが、今まで見えていなかったものが見えてきているので、セキュリティレベルを向上させる目的で考えると良いことです。しかし、生成される1つ1つのアラートに対して、対応策を検討するとなると、情報システム部門としては頭を抱えますよね・・・。

アラートを解析できるアナリスト(SOC)がいれば解決できるかと言うと、それほど簡単な問題ではありません。SOCアナリストがアラートを基に原因追究・解明をできたとしても、SOCアナリストはお客様のインフラ全体を理解しているわけではないので、情報システム部門が修復することになります。

理想的なのは、「セキュリティを意識し、どのポイントでも制御ができるインフラ設計になっている」、「SOCアナリストがお客様環境を把握し、制御ポイントを理解していること」。このような状態を作ることが重要だと考えています。

当社では過去の経験を基にインフラ全体の設計をご提供できますし、経験豊富なアナリストが在籍するSOCも提供しています。

図4. MDRサービス

(MDRサービスのご紹介はこちら)

当社はPalo Alto Networks社製品の導入実績国内No.1のパートナーで、7年連続でアワードを受賞しており、Cortex XDRを構築した経験値やNext Generation Firewall、Prisma Accessの豊富な導入実績があります。

Cortex XDRにご興味、検討されているお客様は、当社営業担当までお問い合わせください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。