昨今、医療機関を標的としたランサムウェアの攻撃が後をたたない!

診療系は外部と分離しているから安心という考え方を見直し、

外部接続からの侵入経路と、そこに潜む脆弱性と対策を解説致します。

- ライター:今野 大地

- ヘルスケア業界向けに、デジタル化の推進とセキュリティ対策について発信しています。

目次

医療機関における外部回線のセキュリティ

前回のブログでは、ランサムウェア攻撃で院内に侵入されてしまった際、ウイルスを拡散される前に、いかに早く検知するか?早期検知の重要性とNDRについて解説しました。今回はランサムウェア攻撃がどのような経路で院内に侵入してくるのかを整理し、その侵入経路において現状の課題と対策についてご説明いたします。

代表的なランサムウェアの侵入経路

代表的なランサムウェアの侵入経路3つを紹介いたします。

リモートデスクトップを狙った侵入

リモートからPCやサーバーを遠隔操作するために使われているRDP(Remote Desktop Protocol)は、リモート保守やリモート業務で幅広く使われています。このRDP接続の際に、不適切な設定や弱いパスワードがあると容易に侵入を許してしまいます。また、RDPはWindowsの標準機能であり、多くの人が利用しているので攻撃者のターゲットになりやすいとされています。

ネットワーク機器の脆弱性から侵入

外部との接続点にVPN(Virtual Private Networks)機器を設置し、インターネット上でプライベートな通信網を構築し、保守事業者や関係機関との間で通信する事が多くあります。このVPN機器には脆弱性が発見される事があり、その脆弱性を放置していると悪用され、攻撃者に侵入されてしまいます。

サプライチェーンからの侵入

関係機関や取引先の中から、セキュリティ対策が不十分な組織を踏み台(サーバーやネットワーク機器を乗っ取り)にされ、正常な通信を装い侵入されてしまいます。

警視庁の調査資料でも、ランサムウェアの感染経路の70%はVPN機器からの侵入で、次にリモートデスクトップからの侵入が10%となっています。ここで共通している事は、手口が異なっていても、“外部接続から侵入されている事”であり、外部接続へのセキュリティ対策が重要であると言えます。

□警視庁 令和5年度上半期におけるサイバー空間をめぐる脅威の情勢等について

医療機関における外部回線の現状と脆弱性

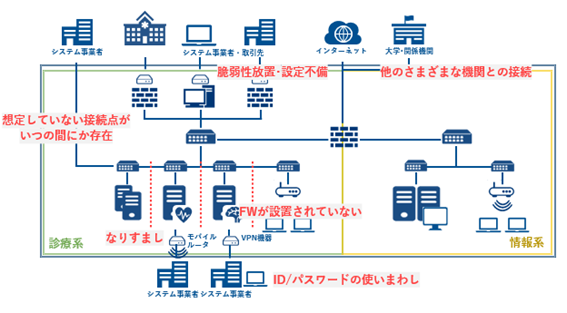

下記の図が一般的な病院のネットワーク構成例とそこに潜む課題になります。

ここで注目頂きたいのは、保守回線が事業者ごとに数多く接続され、その経路にはセキュリティ機器が設置されていません。また、接続方式もさまざまでモバイルルータなども散見されますし、VPN機器が保守事業者の資産である事もあります。さらに、保守回線だけでなく、インターネットや関係機関との接続の為にもVPN装置やファイアウォール(以下、FW)が設置されています。これら全てがランサムウェアの侵入経路であり、全機器の脆弱性や、接続元のID・パスワードなどを管理していく事が困難であるというのが現状の課題であると思われます。

医療機関における外部回線対策

上記、課題を大枠で整理すると、“保守回線のセキュリティ管理が困難である事”、“外部接続機器(VPN装置・FW)が多すぎて管理できない”の2点だと思います。

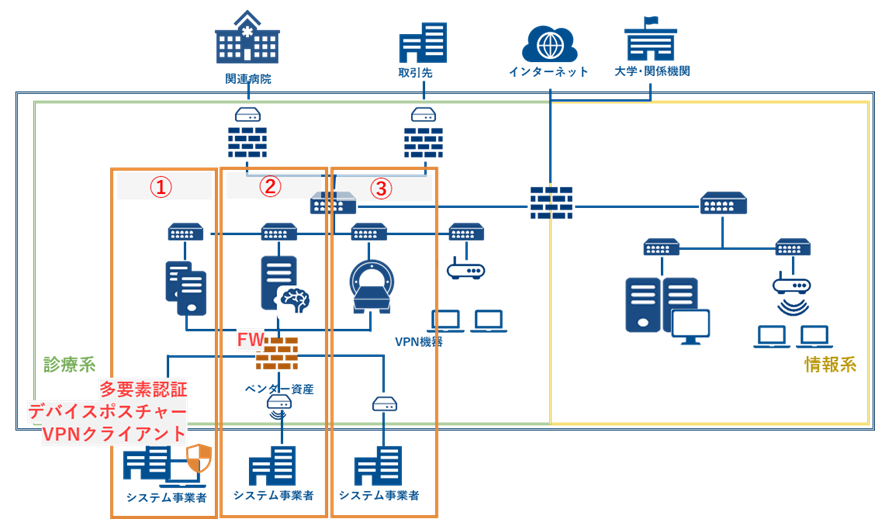

前者の保守回線については、3つの接続パターンに分けて考えてみたいと思います。

①リモート保守(例:保守員が、PCからサーバーや医療機器に接続する)

②常時接続(例:医療機器の状態監視など、ベンダーの監視センターと常時接続する)

③ベンダーの接続仕様(例:病院側で構成を決められず、ベンダー資産の機器である)

①のリモート保守に関しては、院内への接続ポリシーを統一する事が重要です。具体的には、接続申請と承認を前提として申請時間外は接続できないようにし、接続する際はPCに決められたエージェント(VPNクライアント)を入れ、Windowsセキュリティのチェックなど端末の正常状態を確認します。(デバイスポスチャ)そして認証方式は、IDとパスワードの他に、多要素認証を利用するのが有効です。この時、保守担当者の定期的なメンテナンスを実施し、不要なIDを残さないようにする事も重要です。

②③については、①のように決められたポリシーで認証ができません。但し、できないからと言ってそのままにしていては、攻撃者の恰好の的になってしまいます。この場合は、保守対象機器までのネットワーク経路にFWを設置する事が必要です。FWを設置すれば、IDやパスワードを盗み取る攻撃(RDP Brute Force)等の攻撃を、IPS(※)で検知防御する事が可能になります。

(※)通信を監視し侵入の兆候を検知・遮断する機能で、FWに実装されている。

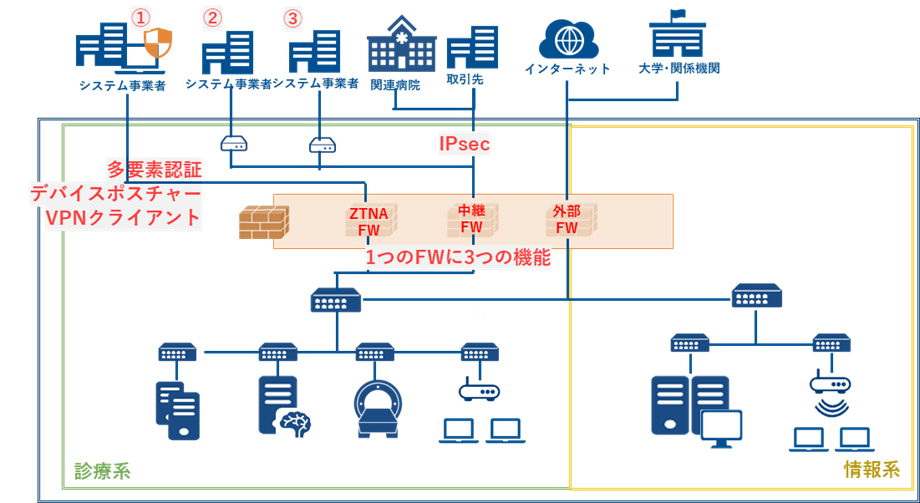

しかし、大切な事を忘れてはなりません。FWは悪意ある通信から守ってくれるセキュリティ機器ですが、脆弱性を放置していれば意味がありません。では、どうして脆弱性の管理が難しいのでしょうか?考えらえる理由の一つとして、対象機器が多く管理が複雑になっている点が挙げられます。その解決策としては、単純に対象機器を少なくする。即ち、FWを統合する事です。これが、冒頭の大枠で整理した2つ目の課題に対する解決策に繋がります。

FWを統合するといっても、院内のネットワークは情報系と診療系が分離され、部門システムと電子カルテ系でネットワークが分かれている事もあります。なので、FWを統合できないのではないか?と思われるかもしれませんが、物理的なFWは一つにまとめ、その中に仮想FWを作る事ができます。要するに、1つのFWの中に目的ごとに、複数のFWを機能として持たせるという事です。

では、複数のFW機能とは?どのような用途で作るべきでしょうか?弊社では3つの機能に分けて説明をしています。

- ZTNA FW機能:リモート保守等、VPN接続において、二要素認証やデバイスポスチャを提供するFW

- 中継FW機能:常時接続やVPN装置がベンダー資産である場合のネットワーク経路に設置するFW、拠点からのインターネットVPN(IPsec)を集約するFW

- 外部FW機能:インターネットへの通信制御を行うFW

これらの機能を持ったFWに統合すると、以下の図の構成になり、管理対象の機器が大幅に削減される事で、脆弱性の管理が容易になってくるのではないでしょうか。

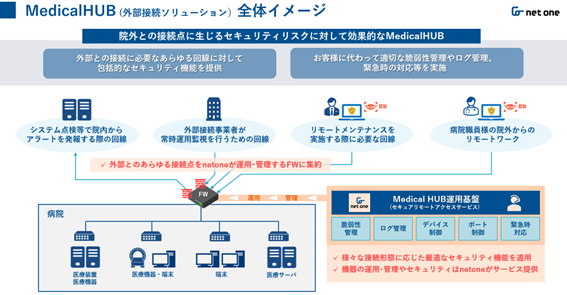

以上が医療機関における外部接続のセキュリティ対策ですが、それでも日々の運用や、脆弱性の管理に不安が残るというお客様に対して、弊社では外部接続の運用サービスを提供しております。

外部接続のセキュリティ対策を提供するMedical HUBサービス

弊社が提供するMedical HUBサービスは、院内に設置した統合FWの管理と外部接続に必要なセキュリティ機能を、弊社のMedical HUB運用基盤がお客様に代わって対応するサービスです。具体的には以下の機能と運用を提供します。

FWの運用サービス

- FWの設定変更(FWポリシー設定変更、URLフィルタリングルールの設定変更、SSL複合化除外設定変更、IDS/IPSポリシーチューニング、質問対応)

- セキュリティインシデント対応(リモート接続の停止・再開の設定)

- 機器の障害対応

- 脆弱性対応(パッチ適応(適応前に事前検証を実施)、Version UPやEoS管理)

- 設定管理(設定状況の管理やログ分析、レポート機能)

- ポート制御設定(申請時間外に接続ができないように設定)

ZTNA提供サービス

- 多要素認証機能(メール・ソフトウェアトークン・FIDO)

- 証明書認証機能

- デバイスポスチャ機能(Windowsセキュリティ等、端末の正常性をチェックする機能)

- IDストア機能と運用(保守員やリモート接続者のID管理機能、IDの追加・削除・変更作業の対応)

上記機能と運用を、お客様ごとに作成するポータルサイトを通じてサービス提供致します。

おわりに

今回は外部接続に必要なセキュリティ対策と、それを実現する弊社Medical HUBサービスをご紹介致しました。

セキュリティ対策では、これをすれば100%防げますという製品や機能はありません。多層防御の考え方と、侵入される事を前提として、いかに早期復旧を可能にするかを考える必要があります。セキュリティガイドラインや診療報酬への対応を含め、より詳細な内容や製品の情報もご提供しておりますので、ぜひお問い合わせください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。