- ライター:吉澤 祐吾

- サイバーセキュリティに関わるプリセールスやコンサルティングに従事し、現在はBDMとしてヘルスケア市場のマーケティングやソリューション開発を中心に活動。Webinarでの講演やビジネス戦略の策定などにも携わる。

目次

はじめに

近年、さまざまな業界で増加傾向にあるサイバー攻撃ですが、医療においてもそれは例外ではありません。特にランサムウェアと呼ばれる攻撃により、規模や地域を問わず、さまざまな病院が診療の縮小や休診を余儀なくされています。そこで今回は、その攻撃の実態と効果的な対策について、前回ご紹介した医療情報システムの安全管理に関するガイドラインも交えながらご紹介します。

サイバー攻撃の実情

これまでのサイバー攻撃は、不特定多数を標的とした大規模且つランダムな攻撃が主流でしたが、最近ではよりターゲットを絞った精密な攻撃が増えています。また、ランサムウェア攻撃を簡単に実行できるよう、攻撃ツールやインフラをダークウェブ上で公開し、提供するRaaS(Ransomware as a Service)が増加しているのも最近のトレンドの一つです。

このように、技術的なスキルを持たない人でもランサムウェア攻撃を実行できるような実情に加え、インターネット接続されたデバイスやクラウドサービスの利用も増加しているため、より攻撃の対象は広がり、セキュリティの重要性が高まってきています。

医療機関に対するランサムウェア攻撃の脅威

初回のブログでもお伝えしましたが、医療機関のネットワーク、特に電子カルテや各種医療機器が繋がれた診療系ネットワークにおいては、基本的にインターネットと接続していないクローズド環境のため、外部からの攻撃となるサイバー攻撃に関しては無縁とされていました。しかし、各種医療機器のメンテナンス回線や関連企業との連携用の回線等、外部との接続は残存しており、それらの接続点から攻撃者は侵入を試みます。

特に昨今の攻撃ルートは“なりすまし”によって、あたかも通常の通信と同じように装い、攻撃対象の環境に侵入することからファイアウォール等のセキュリティ機器では気づけないケースがあります。攻撃者は対象環境に繋がれた機器の脆弱性や入り込むためのパスワード等を長期間にわたって偵察し、入念に攻撃の準備を行うことがその主な理由として挙げられます。

そして、このような攻撃によって侵入を許し、重要情報を暗号化されることで、復旧まで長期間に渡り、通常通りの診療や業務を継続できないといった状況に陥ります。

ランサムウェア攻撃に有効なセキュリティ対策

では、こうした攻撃に対し、どのような対策が有効なのかについても触れていきたいと思います。

マルウェア※1は大きく、既知と未知の2種類に分けられます。そしてセキュリティ対策はこれらの種類を意識して対応していくことが求められます。

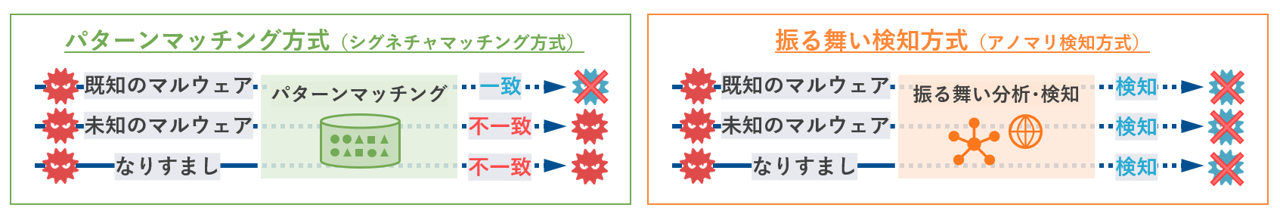

まず、既知のマルウェアに関して、こちらは多くのセキュリティ製品で防ぐことが可能です。仕組みとしては、既知のマルウェアの特徴をパターンとしてセキュリティ製品に登録させることで、その形式に当てはまるファイルは利用させないようにします。これはパターンマッチングやシグネチャマッチング方式と呼ばれます。ただし、この方法はゼロデイ攻撃※2に弱く、新たな脅威に対応するためには常にパターン(シグネチャ)を更新する必要があります。

一方で、未知のマルウェアに関しては、まだセキュリティ製品にはパターンが登録されていないため、既知と同じような方法では検知できません。また、なりすまし等により、アカウントを悪用された場合も、通信自体は正規の利用者と違いがないため、検知することは難しいです。

そのため、通信の“振る舞い”を監視し、通常とは異なる不審な動きから見つけ出す方法が有効です。具体的には、直近1週間から4週間ほどの通信状況を常時ベースラインとして記憶し、そのベースラインから逸脱する行為(新たな機器の接続、通常とは異なる宛先への通信/サービス利用/通信頻度/データ量 等)を分析する仕組みです。

【パターンマッチング方式と振る舞い検知方式の違い】

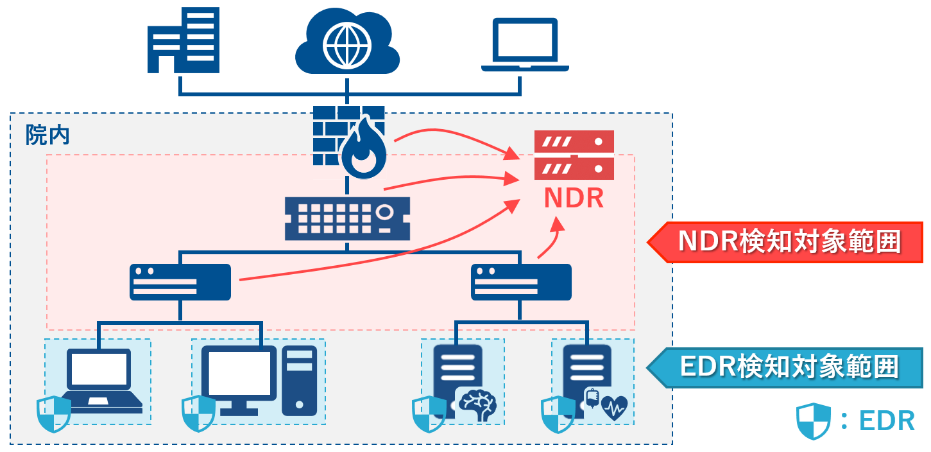

そして、この“振る舞い検知”の仕組みを用いたセキュリティ製品がNDR(Network Detection and Response)と呼ばれます。似たような製品に厚労省のガイドライン※3にも記載されているEDR(Endpoint Detection and Response)というものがありますが、両者の違いはネットワーク内の通信を監視するか、エンドポイントの端末を監視するかという部分です。

EDRでは端末内にエージェントと呼ばれるソフトウェアを導入する必要がありますが、医療機器の中にはそもそも導入できないシステムもあります。また、導入することで動作に不具合が生じることもあり、すべてのシステムに入れられないケースも多いというところが実情です。一方で、NDRは端末にソフトウェアを導入する必要はなく、ネットワーク機器等から収集した情報をもとに分析するため、基本的に既存環境の構成を変える必要がありません。そのため、導入の敷居が低い点がメリットとして挙げられます。また、構成によってはネットワーク全体を監視対象とすることができ、網羅性が高い点もNDRの優位性と言えるでしょう。

【NDRとEDRの対象範囲(※製品により構成や収集方法は異なる)】

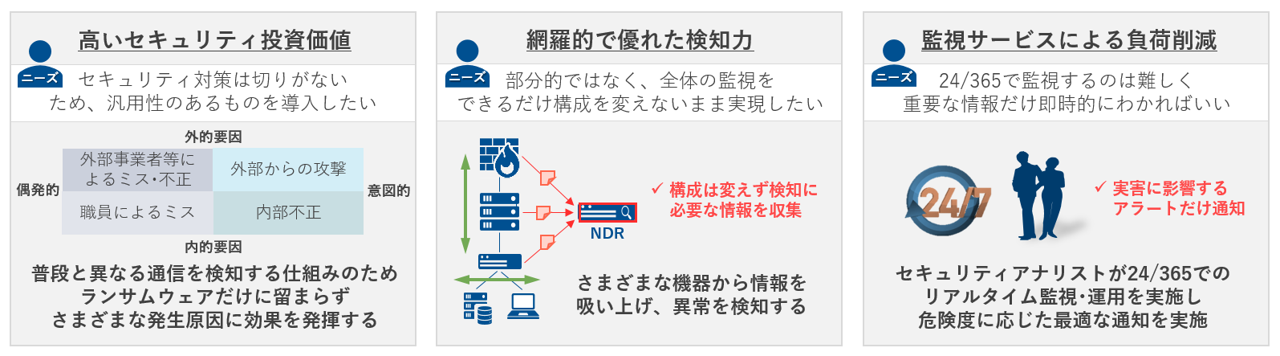

セキュリティ投資価値の高いNDR

こうした特徴を持つNDRはランサムウェアだけでなく、設定ミスや内部不正等に起因したインシデントにも効果を発揮します。それは先述でもお伝えした通り、この製品が「普段と違った挙動を検知する」という仕組みだからです。住宅やオフィス等の建物内に防犯カメラを設置しているように、ネットワーク全体をカメラで常に監視しているようなイメージが近いのかもしれません。また、シグネチャ(パターン)の更新も必要なく、ゼロデイ攻撃も検知できるといった面も投資価値の高い理由の一つと言えます。終わりがないセキュリティ対策だからこそ、こうした観点でいかに汎用性のある方法を取るかということが重要となります。

ただ、NDRの仕組み上、“普段とは異なるもののインシデントではない通信”まで検知してしまう、いわゆる“誤検知”も発生する可能性があります。誤検知の件数が多い場合、紛れ込んだ攻撃を見逃すことになりかねません。

そのため、こうした事象はNDR導入時に一定期間、自動で環境を学習させ、個別にルールを追加するチューニング作業によって抑制していきますが、NDRの運用監視サービス(SOC)を用いることで、最小限に抑えることも可能です。

NDR運用監視サービス “SOC” の重要性

一般的にセキュリティ製品は導入して終わりではなく、その後も適切な運用やメンテナンスが必要です。これはNDRに関しても例外ではありません。特にNDRが通知するアラートにすぐに気が付ける体制がなければ、その間インシデントの影響範囲は広がり、被害も深刻化する恐れがあります。

そこで、24時間365日、セキュリティに精通したアナリストが常にNDRを用いて監視し、インシデントの通知や緊急対応を行うSOC(Security Operation Center)が重要な役割を担います。ここでは、弊社のSOCをベースにご紹介しますが、NDRから通知されるアラートが実環境(お客様環境)にどの程度影響があるかについて、最終的にアナリストが重大性をレベル分けし、その緊急度に応じて連絡や対応を行います。また、必要に応じてチューニングも実施することで、NDRを実環境に最適化させます。

これにより、お客様は先述の誤検知に捉われることなく、本当に危険なアラートだけリアルタイムに把握でき、監視やチューニングといった運用負荷の低減にも繋がります。

【NDRの優位性とSOCの価値(まとめ)】

おわりに

今回は院内セキュリティ強化策としてNDRをご紹介しました。

医療の現場にマッチした特徴ということもあり、直近でも規模を問わず多くの病院様で引き合いを頂いております。より詳細な内容やその他の製品の情報もご提供しておりますので、ぜひお問い合わせください。

次回はランサムウェアの発生原因の一つとされる外部接続回線に焦点を当てたセキュリティについてご紹介します。

※1)マルウェア:不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称。コンピュータウイルスやワーム等が含まれる。

※2)ゼロデイ攻撃:製品やシステム提供者が認知していない状況の脆弱性、もしくは脆弱性を解消する修正プログラムを提供する前に行われる攻撃のこと。

※3)厚労省のガイドライン:医療情報システムの安全管理に関するガイドライン第6.0版

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。