2023 年、Microsoft 社の Azure AD は Entra ID に名前を変えました。

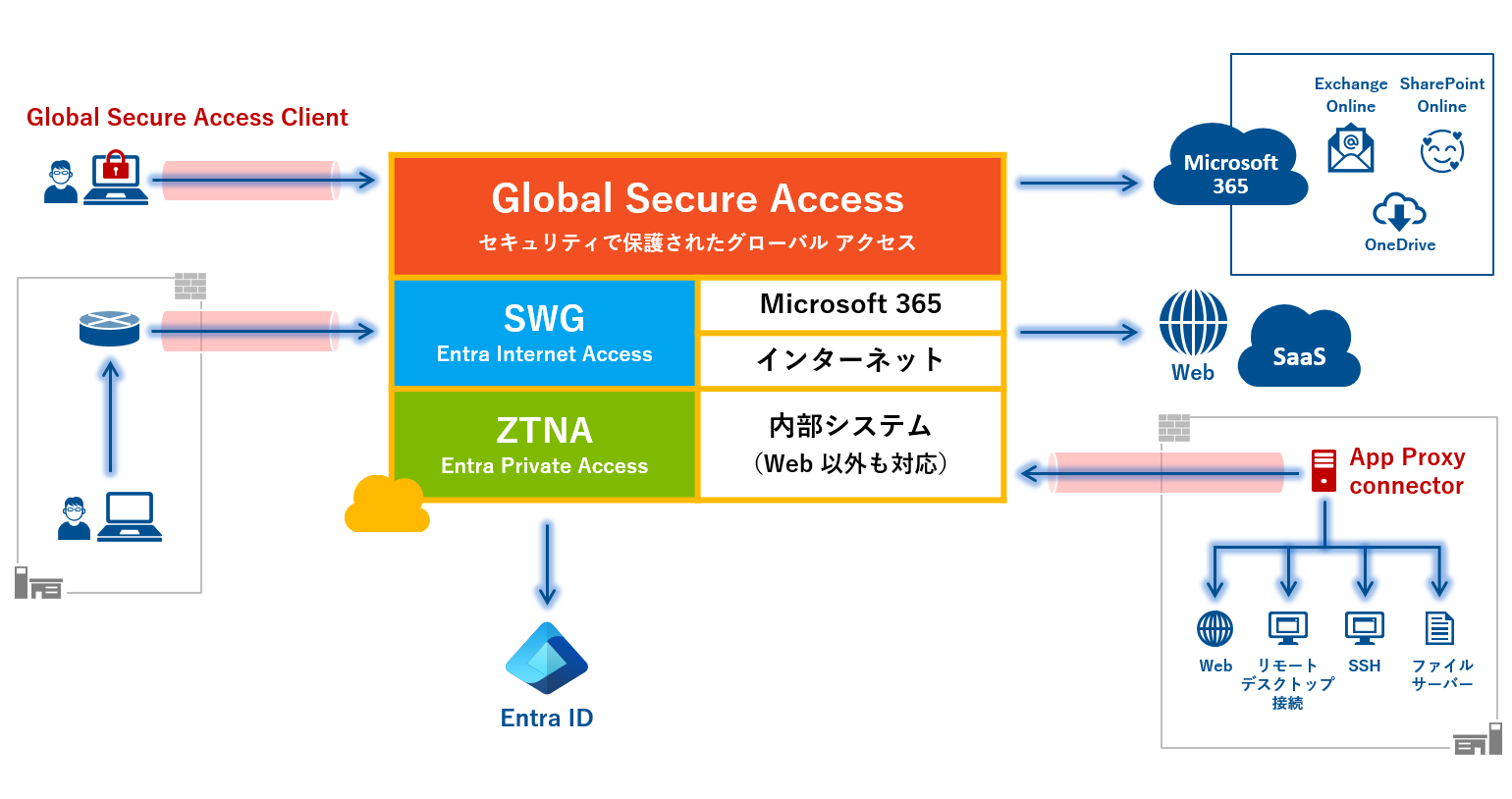

2024 年、セキュア Web ゲートウェイ(SWG)とゼロトラストネットワークアクセス(ZTNA)を含む Entra Suite の一般提供が開始されました。

これにより Microsoft 365 や SaaS を含むインターネット、内部システムへのあらゆるアクセスを検証し、ユーザーごとに制御、不正アクセス対策できるようになります。

- ライター:渥美 淳一

- セキュリティアーキテクトとして活動。「ID で守り、ID を守る」がセキュリティの本質であり、未来への入口だと考えている。

目次

Entra とは?

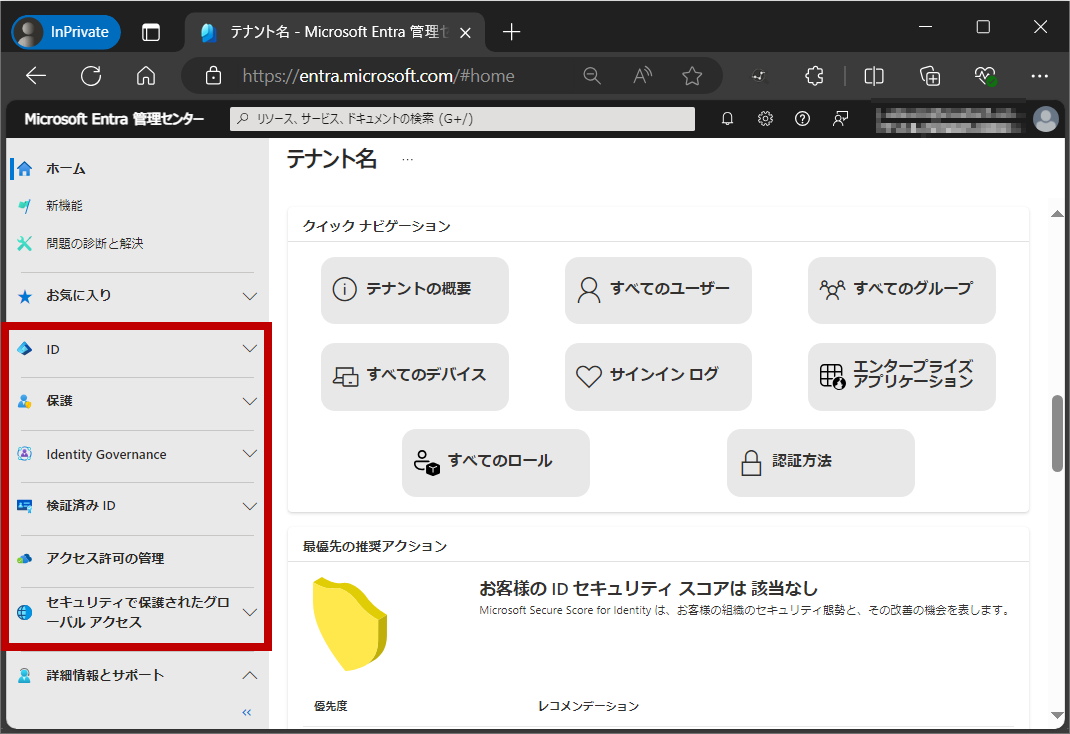

従業員のためのセキュリティ機能を集めたものが Microsoft Entra です。ユーザーやグループを管理し、業務アプリへのアクセスを制御する Entra ID をはじめ、ゼロトラストに必要な機能を提供します。Entra 管理センターで設定、運用します。

Entra 管理センター

https://entra.microsoft.com

主な機能

| Entra ID | ID およびアクセス管理 |

| ID 保護 | 攻撃者による ID の乗っ取りを防ぐ |

| ID ガバナンス | ID の作成 / 削除などを自動化 |

| 検証済み ID | デジタルの世界で使える身分証明書 |

|

Permissions Management(廃止) |

Azure / AWS などの権限を一元管理 |

| グローバル セキュア アクセス |

セキュア Web ゲートウェイ |

これまでは特権を含む ID とアクセスの管理が Entra の強みでしたが、さらにネットワークセキュリティが加わりました。それが「グローバル セキュア アクセス」(以下 Global Secure Access)です。

Entra Suite とは?

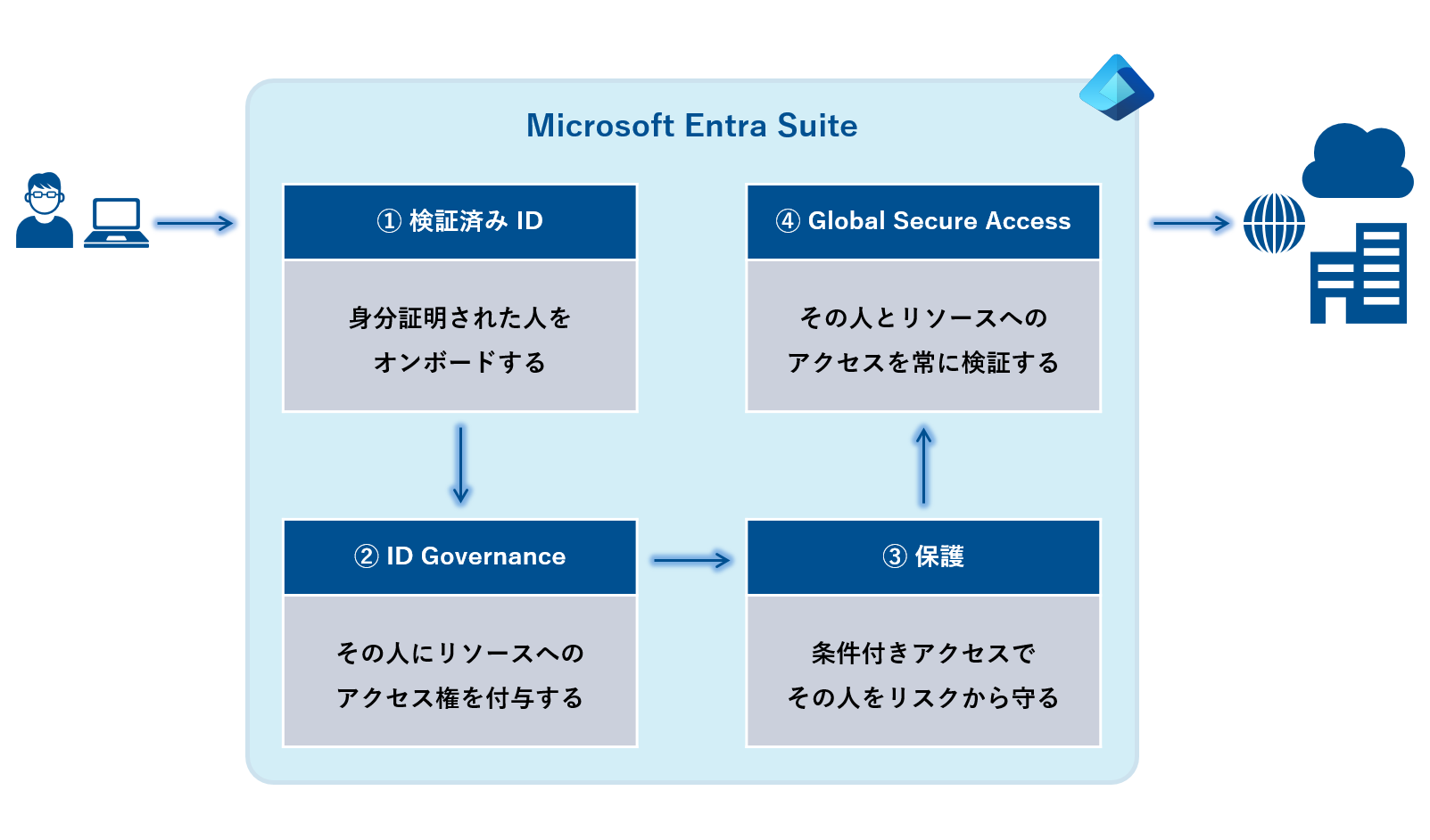

Entra Suite は「検証済み ID」「ID ガバナンス」「ID 保護」「Global Secure Access」を提供します。Entra Suite を利用するためには Entra ID の P1 または P2 ライセンスと Entra Suite ライセンスが必要です。Entra Suite により以下のシナリオを実現できます。

Microsoft の SSE(Security Service Edge)として注目される ④ Global Secure Access は Entra ID と連携し、あらゆるリソースへのアクセスを条件付きアクセスポリシーとトラフィック転送プロファイルにより常に検証します。

ここがポイント!

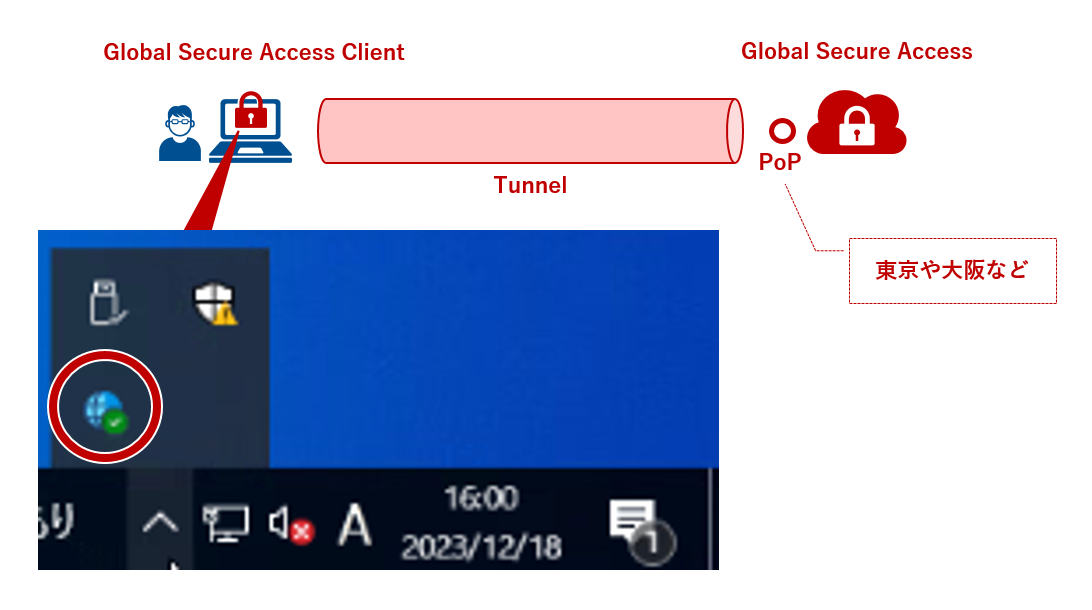

ユーザーはあらゆる場所から近くの Global Secure Access を経由して、さまざまなアプリケーションへ安全にアクセスできるようになります。日本の場合、東京と大阪で提供されています。

利用までの流れ

Windows から Global Secure Access を利用する場合、まず以下を実施します。

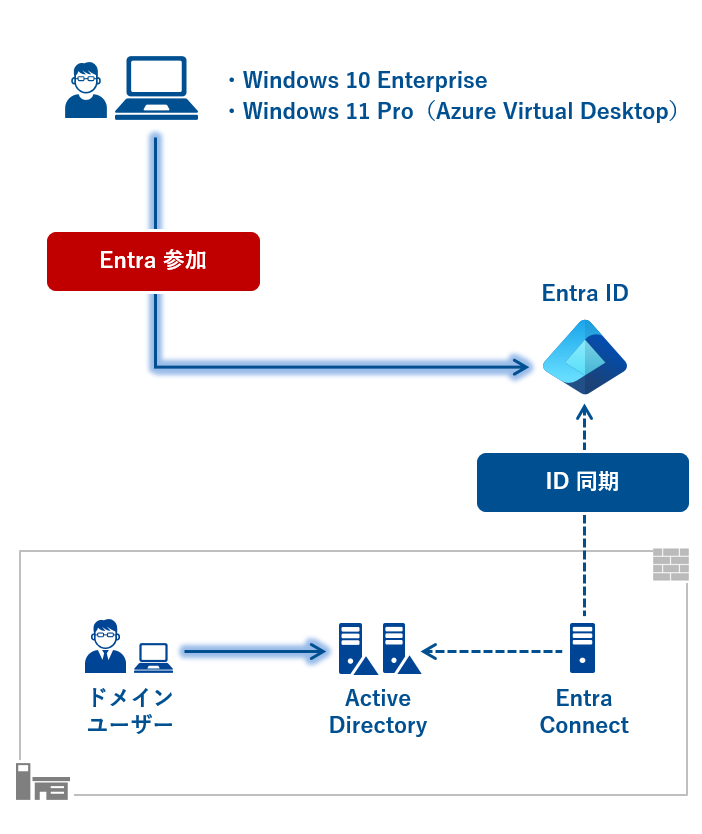

- Entra ID ユーザーを作成(または同期)

- Windows を Entra 参加(または Entra ハイブリッド参加)

- Windows に Global Secure Access Client をインストール

- Windows と Global Secure Access を接続

弊社の動作確認では、まず Active Directory ドメインコントローラーが管理するユーザーを Entra Connect を使って Entra ID へ同期しました。

次に 2 種類の Windows(1 つは人気のある仮想デスクトップサービス「Azure Virtual Desktop」のシングルセッション)を Entra 参加させました。

ここがポイント!

Windows の Entra 参加(または Entra ハイブリッド参加)により常にユーザーとデバイスが識別されるため、不正アクセスを抑止する効果があります。

各 Windows の所有者、Entra 参加済みデバイスか否かは Entra 管理センターで確認できます。

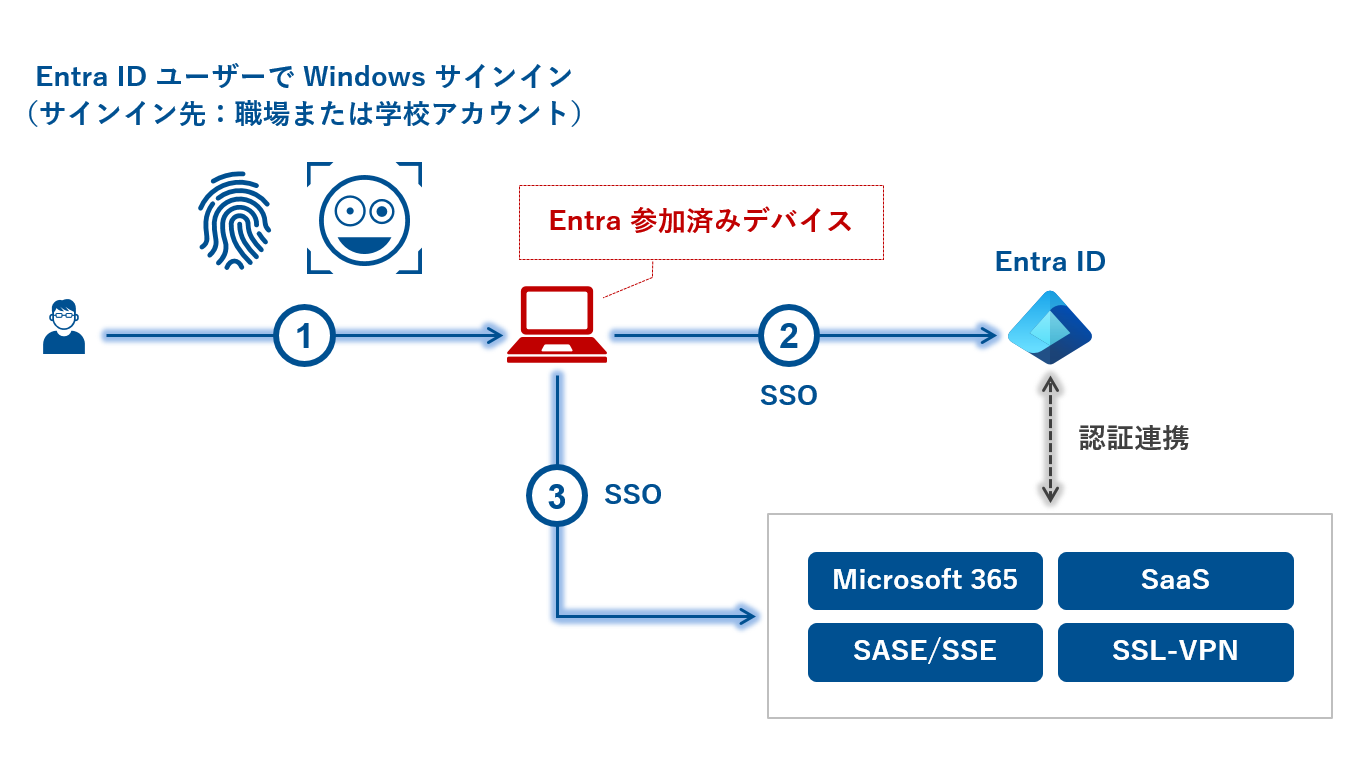

Windows を Entra 参加済みデバイスにすることで、ユーザーは生体認証または PIN で Windows にサインインするだけで Entra ID および Entra ID と認証連携するアプリケーションを利用(SSO)できます。

ここがポイント!

生体認証はパスワードの「リスク」と「煩わしさ」からユーザーを解放し、かつユーザーの IT リテラシーに左右されない強力なセキュリティ対策です。生体認証による一回の Windows サインインだけで各アプリケーションへのサインインが不要になるため、利便性が向上し、ストレスが緩和されます。

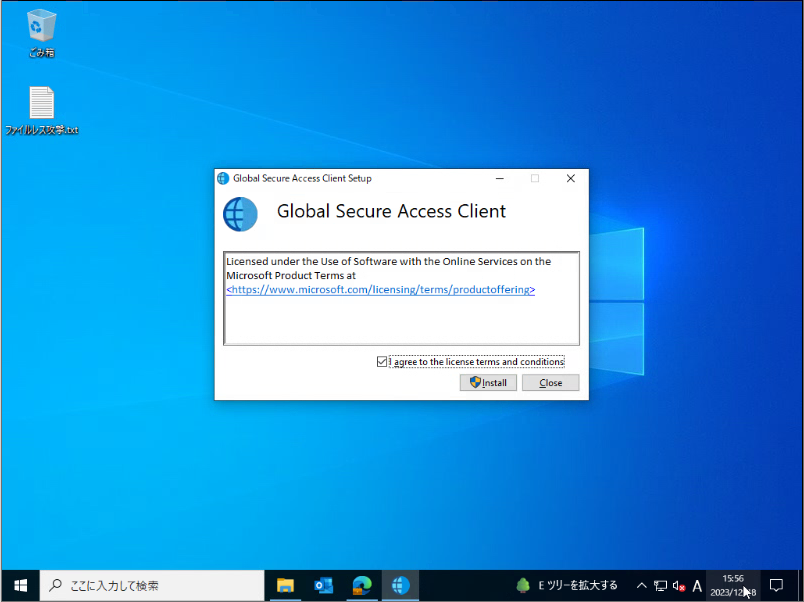

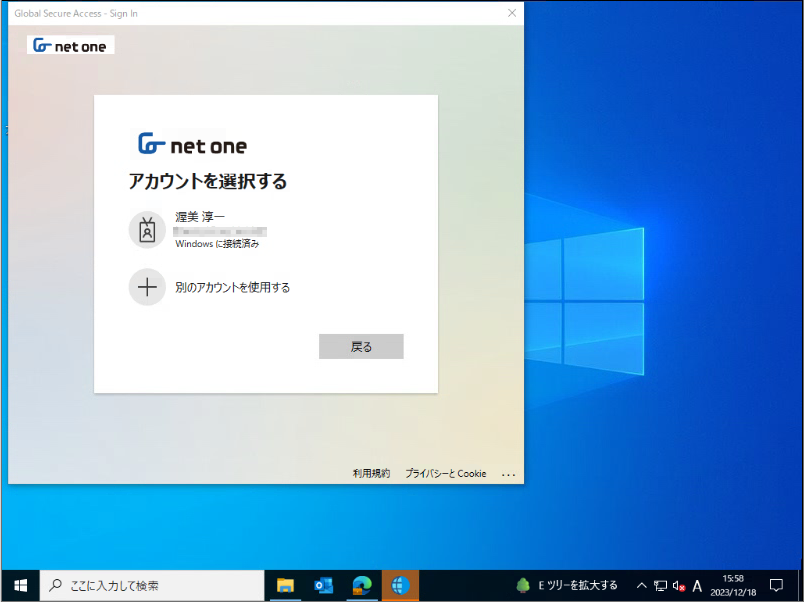

次に Windows と Global Secure Access を接続するための Global Secure Access Client をインストールします。

Global Secure Access Client のインストール後、Global Secure Access へのサインインが要求されます。既に Entra 参加しているため、そのユーザーを選択するだけで Global Secure Access へのサインインに成功しました。

Global Secure Access との間で Tunnel が確立されました。

従来の VPN クライアントは VPN 装置に接続後、プライベート IP アドレスをもらって通信する IP ベースのルーティングを行います。一方、Global Secure Access Client は軽量のフィルタードライバーにより取得したトラフィックを Tunnel 経由で Global Secure Access へ転送しますので、動作が異なります。

ここがポイント!

動作が異なるため、Global Secure Access Client と他社 SASE/SSE の VPN クライアントは共存できます。つまり目的に応じて Global Secure Access と他社 SASE/SSE を併用可能です。Global Secure Access Client は VPN クライアントより前に必要なトラフィックを取得します。

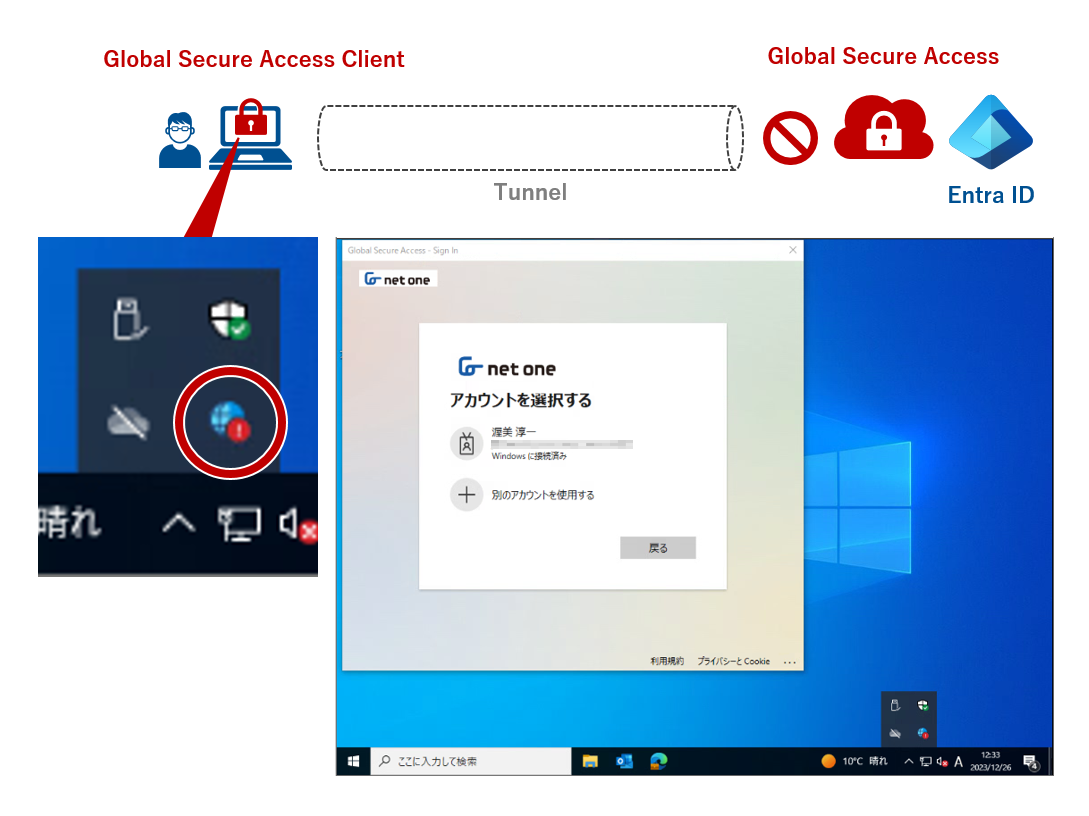

Global Secure Access は Entra ID と連携し、ユーザーが条件(ポリシー)を満たさない場合は Tunnel が自動的に切断され、再認証が要求されました。再認証してもユーザーが条件を満たさない限りブロックされ、Tunnel は復旧しませんでした。正常な状態に戻ると Tunnel も自動的に復旧することを確認しました。

ここがポイント!

先に Entra ID 認証に合格しなければ接続できない Global Secure Access は、ゼロトラストの原則「決して信頼せず、常に検証せよ。」(Never Trust, Always Verify.)を実現する ID ベースの SWG / ZTNA といえます。

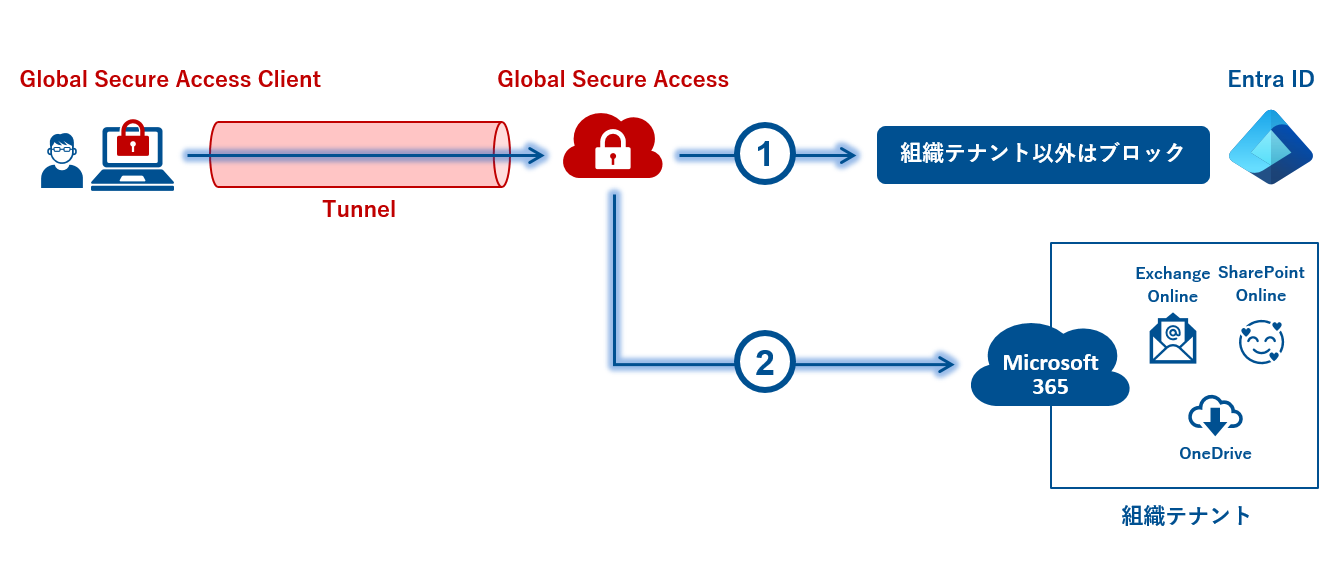

Microsoft 365 へのアクセス

各 Windows から Global Secure Access 経由で Microsoft 365 へアクセスします。Global Secure Access はそのトラフィックログ(後述)を取得します。またテナント制限ヘッダーを挿入できるため、ユーザーが組織テナント以外にアクセスしようとしたときに Entra ID がそのヘッダーを確認してブロックできました。

通信フロー ② で Global Secure Access はクライアント IP アドレスを変換(SNAT)しますが、その前に通信フロー ① で変換前のクライアント IP アドレスを Entra ID は利用できます。そのためクライアント IP アドレスによる条件付きアクセスも可能でした。

ここがポイント!

組織テナント以外をブロックするために、以前はテナント制限ヘッダーを挿入する機器(プロキシサーバーなど)が必要でした。外部のユーザーもオンプレミスのその機器を経由しなければならなかったため、インターネット回線や機器の負荷増とそれに伴う Microsoft 365 通信の遅延が課題でした。

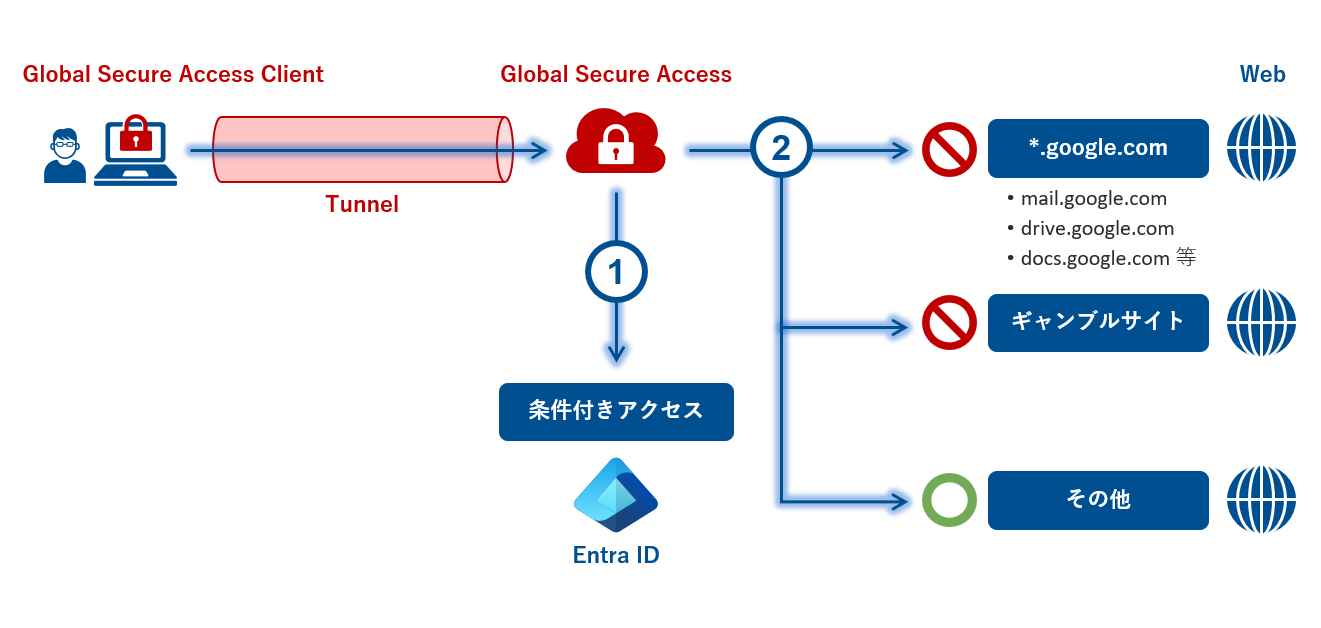

インターネットへのアクセス

各 Windows から Global Secure Access 経由でインターネットへアクセスします。Global Secure Access はそのトラフィックログ(後述)を取得し、設定した FQDN(*.google.com など)や Web カテゴリ(ギャンブルサイトなど)に従って許可またはブロックできました。

Entra ID と連携し、条件付きアクセスにより特定のユーザーやグループのみ許可またはブロックすることも可能でした。

ここがポイント!

Global Secure Access は近い将来、IP/ポート/プロトコルでのトラフィック制限、侵入検知/防御システム(IDS/IPS)と脅威インテリジェンスによる悪意のある IP/FQDN/URL のブロック、暗号化された TLS トラフィックの検査も可能になるとのことです。

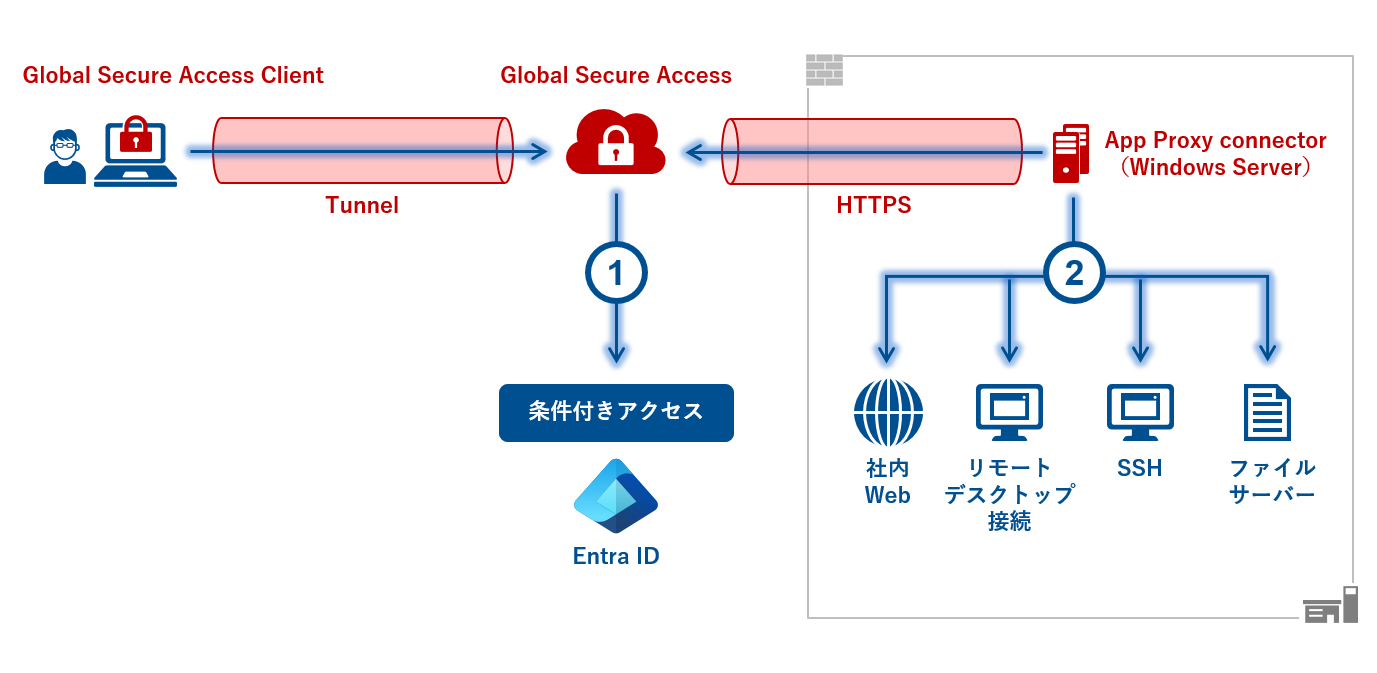

内部システムへのアクセス

レガシー VPN に代わって組織の内部システムへのリモートアクセスをより安全に、シームレスにします。Global Secure Access はそのトラフィックログ(後述)を取得します。Web アプリ、リモートデスクトップ接続、SSH、ファイルサーバーに簡単にリモートアクセスできるようになりました。他にも FTP、プリンター、Kerberos 認証など、TCP または UDP を使用するあらゆるポートやプロトコルの内部システムに対応します。

内部システムごとにアクセスさせたいユーザーを設定したり、Entra ID の条件付きアクセスにより制限をかけたりできましたので、仮にユーザーやデバイスが乗っ取られても許可されていない他の内部システムへの攻撃(ラテラルムーブメント)はできません。Global Secure Access と内部システムをつなぐ App Proxy connector はレガシー VPN と違って外部に公開されませんので、外部から攻撃を仕掛けることは困難です。2 台目の App Proxy connector を追加するだけで動的な冗長化が可能(ロードバランサーは不要)でした。App Proxy connector は自動更新が提供されるため、バージョンアップの負担も軽減されます。

ここがポイント!

VPN 脆弱性が狙われる今、レガシー VPN の課題(外部から攻撃できてしまう)を Global Secure Access は解決します。さらに従来の ZTNA の課題(Web など特定アプリケーションしか対応していない製品の場合、レガシー VPN を置き換えることはできない)も Global Secure Access は解決します。

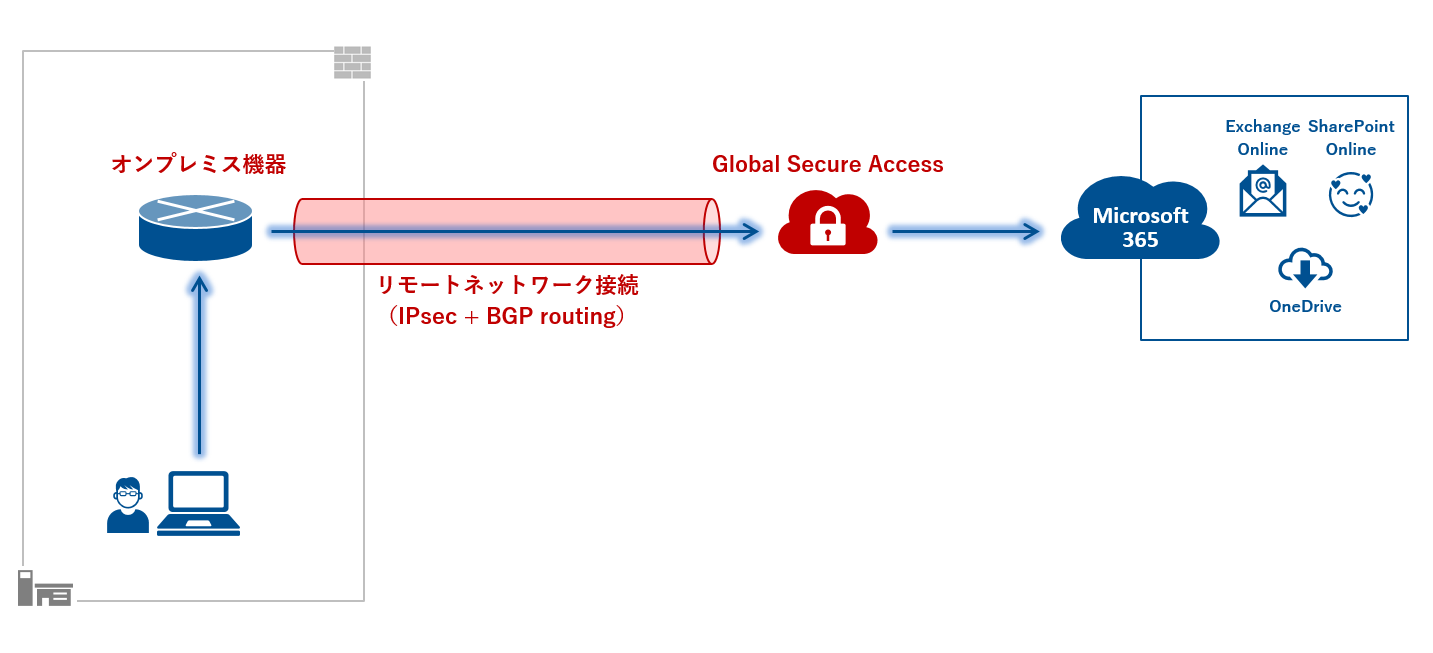

リモートネットワーク接続

Global Secure Access Client をインストールできない場合があります。

例)

・オンプレミスにある多数デバイスにクライアントをインストールしたくない

・Linux など Global Secure Access Client が対応していないデバイスがある

・ゲストのデバイスがネットワーク上に存在する

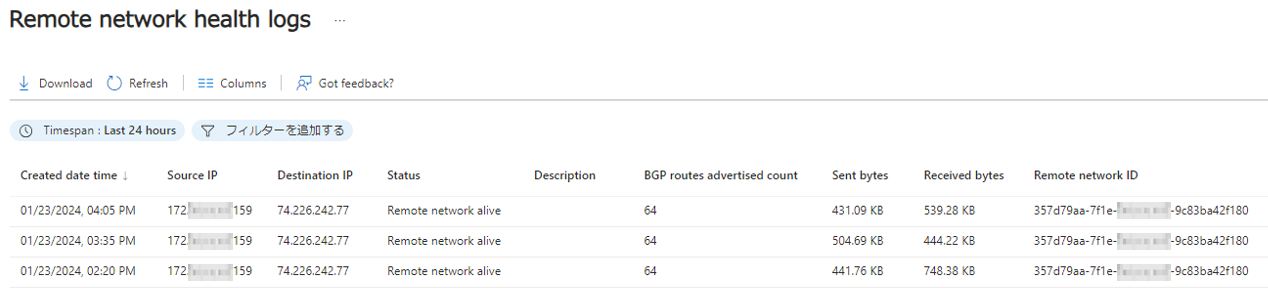

その場合は「リモートネットワーク接続」が可能でした。これはオンプレミス機器と Global Secure Access 間を IPsec で接続し、オンプレミス機器は BGP により Microsoft 365 へのルートを学習します。Global Secure Access Client をインストールしていないデバイスからオンプレミス機器を経由し、Global Secure Access を経由して Microsoft 365 へアクセス、および、トラフィックログ(後述)を取得できました。今回は検証していませんが IPSec トンネルの冗長設定も可能でした。

リモートネットワーク接続の正常性ログにより、IPSec トンネルと BGP ルートアドバタイズの正常性を確認できました。

ここがポイント!

一般提供前(プレビュー)はリモートネットワーク接続による Microsoft 365 へのアクセスが可能でした。ユーザー/デバイス情報のログを取得したい場合や条件付きアクセスを利用したい場合は Global Secure Access Client が必要でした。

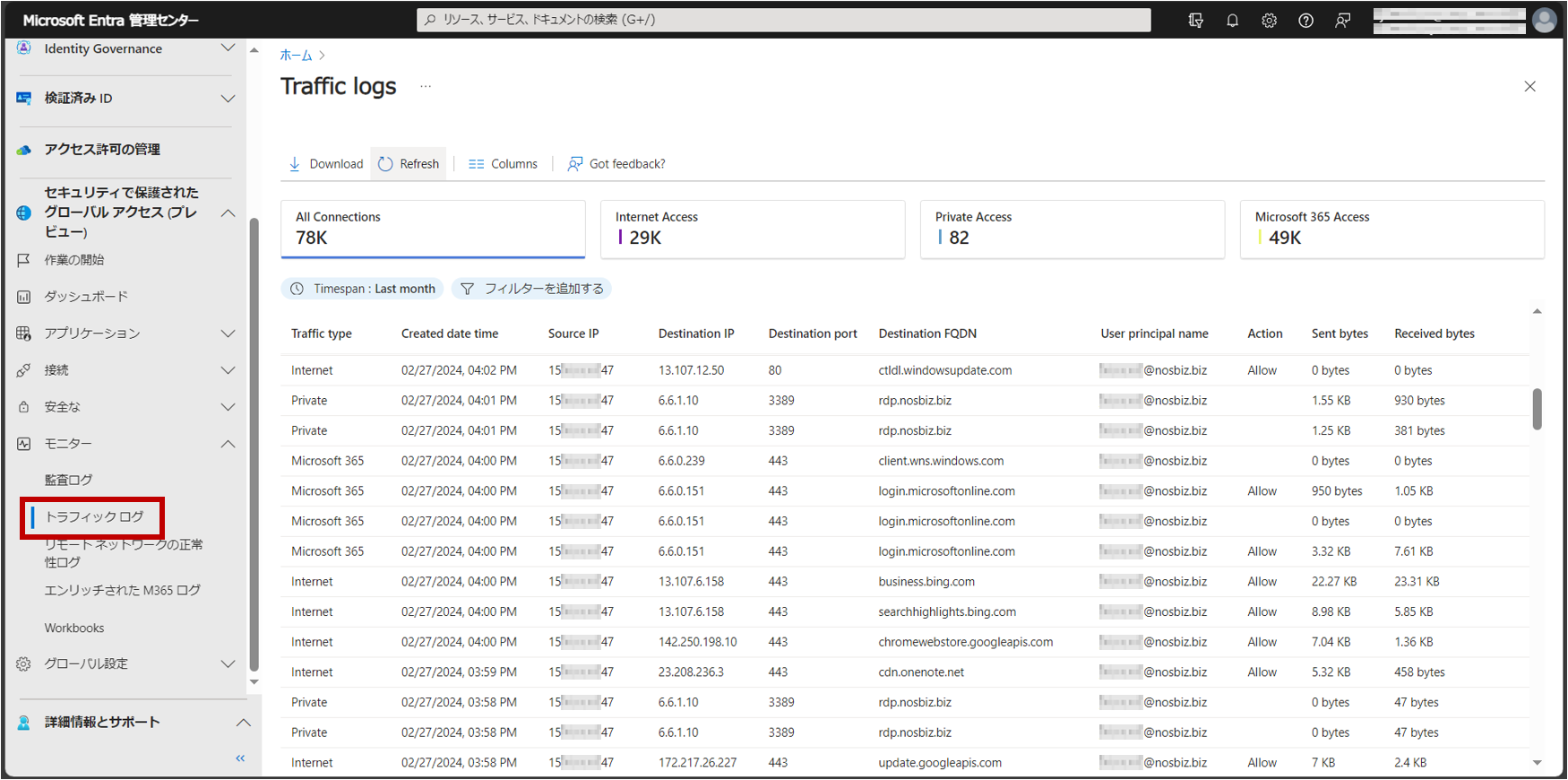

トラフィックログ

Global Secure Access のトラフィックログにより、いつ、どの IP/ポート/ユーザーから、どの IP/ポート/FQDN への通信を許可したかを確認できました。デバイスから収集した情報(デバイス ID や OS バージョンなど)も確認できました。

Traffic type(Internet、Private、Microsoft 365)によるログのフィルタリングや JSON または CSV 形式でのログのダウンロードが可能でした。

ここがポイント!

トラフィックログは Log Analytics ワークスペースやストレージアカウントなどにエクスポートできます。Log Analytics クエリを使用すれば特定の条件に一致するログを抽出・分析できます。

セキュリティ連携

他にも Microsoft はゼロトラストに求められるセキュリティサービス(下表)を提供しています。これらを連携させることにより、ユーザーとネットワークに加えてデバイス、アプリケーション、データに基づく制御が可能です。

|

Microsoft Entra |

前述 |

|

Microsoft Intune |

デバイス管理 / コンプライアンスポリシー |

|

Microsoft Defender for Endpoint |

デバイスを保護(EDR / XDR) |

|

Microsoft Defender for Cloud Apps |

アプリ操作を制限(CASB) |

|

Microsoft Purview |

データ損失防止(DLP) |

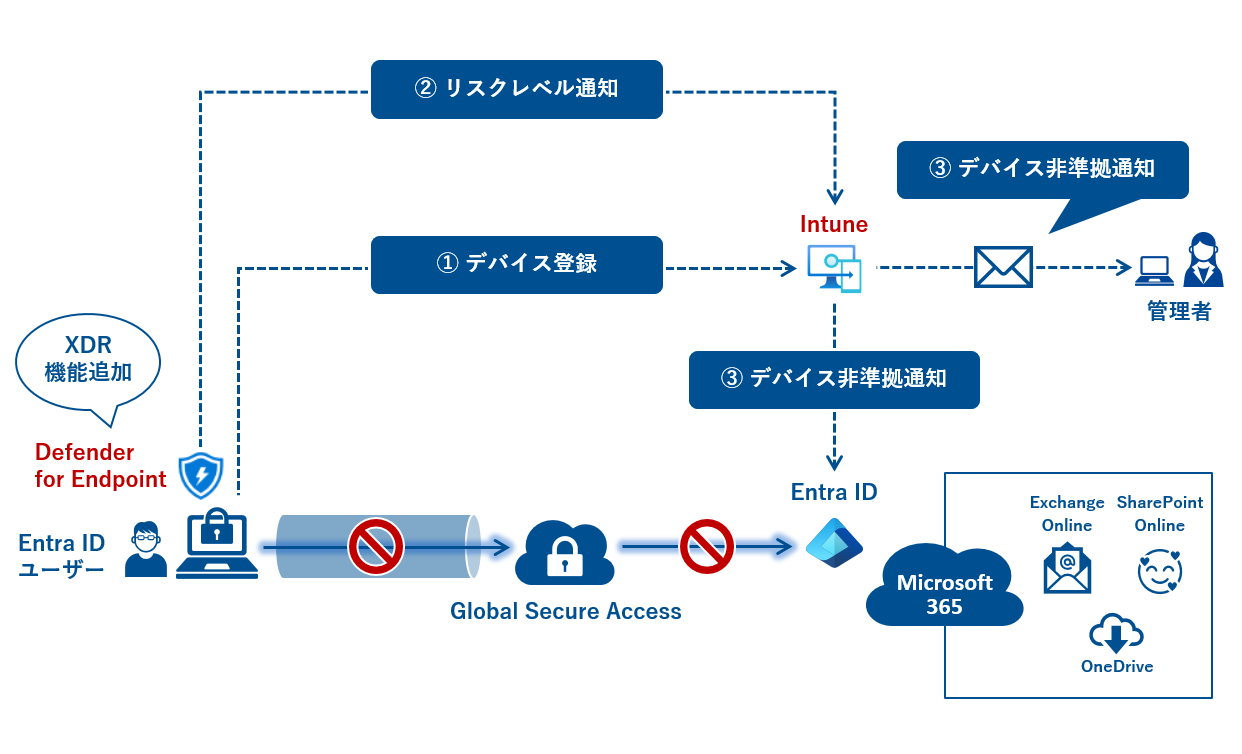

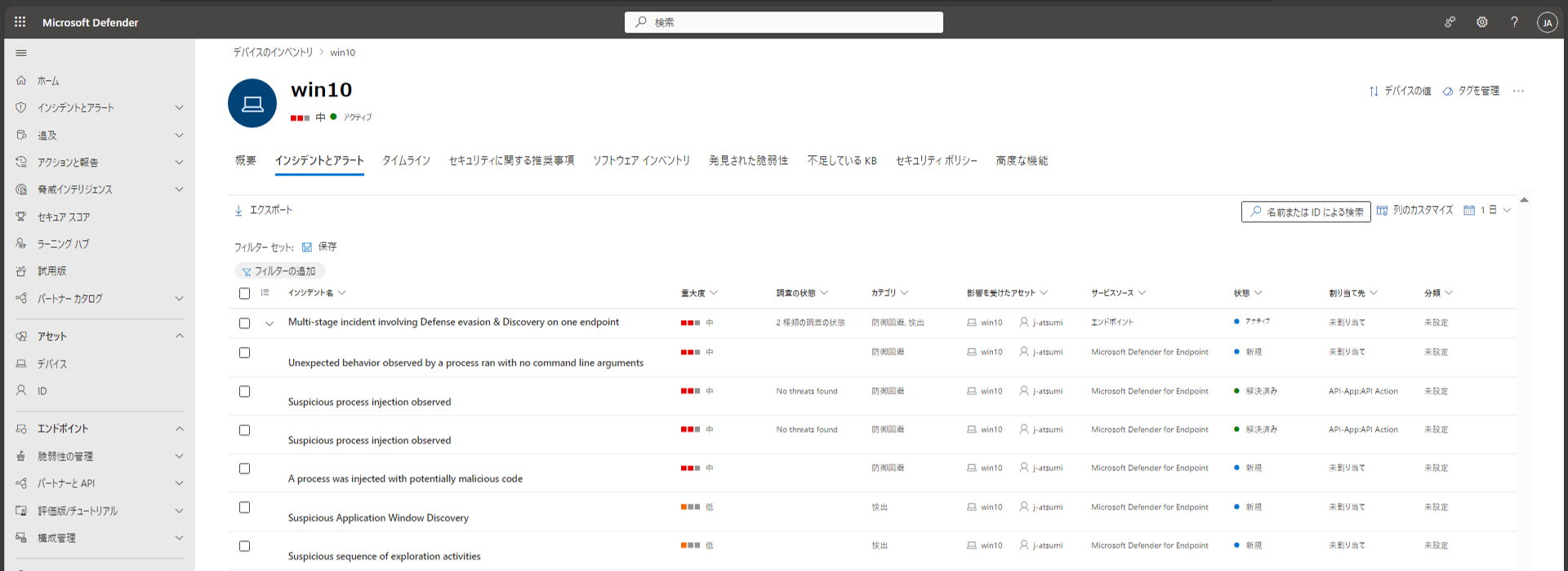

リスクのあるデバイスからのアクセス禁止

Entra 参加済みデバイスだけが Microsoft 365 を利用できるようにします。そのためには Intune に各デバイスを登録し、Intune に準拠しているデバイスのみを許可する条件付きアクセスを設定します。さらに Intune のコンプライアンスポリシーにより、ファイアウォールやウイルス対策を有効にしていないデバイス、指定したバージョン以上の OS を使っていないデバイス、ディスクを暗号化していないデバイスなどを「非準拠」と判定して Entra ID に通知することで Global Secure Access や Microsoft 365 へのアクセスをブロックできました。

次に Intune と Defender for Endpoint を接続し、デバイスにファイルレス攻撃を仕掛けてみました。Defender for Endpoint によりリスクが検出され、そのリスクレベル(高・中・低)が Intune に通知されました。

Intune がそのデバイスを「非準拠」と判定して Entra ID に通知することで Global Secure Access や Microsoft 365 へのアクセスをブロックできました。

そのときに解決を促すメッセージを作成し、管理者やそのデバイスのユーザーに対して電子メールにて通知できました。デバイスのリスクが解決しますと Global Secure Accessや Microsoft 365 へのアクセスが自動的に復旧することを確認できました。

ここがポイント!

Defender for Endpoint は Windows に標準搭載されており、エージェントをインストールする作業は不要でした。Intune を使用して Windows デバイスを Defender for Endpoint に接続し、「エンドポイントの検出および応答」ポリシーを作成するだけで使えるようになりました。

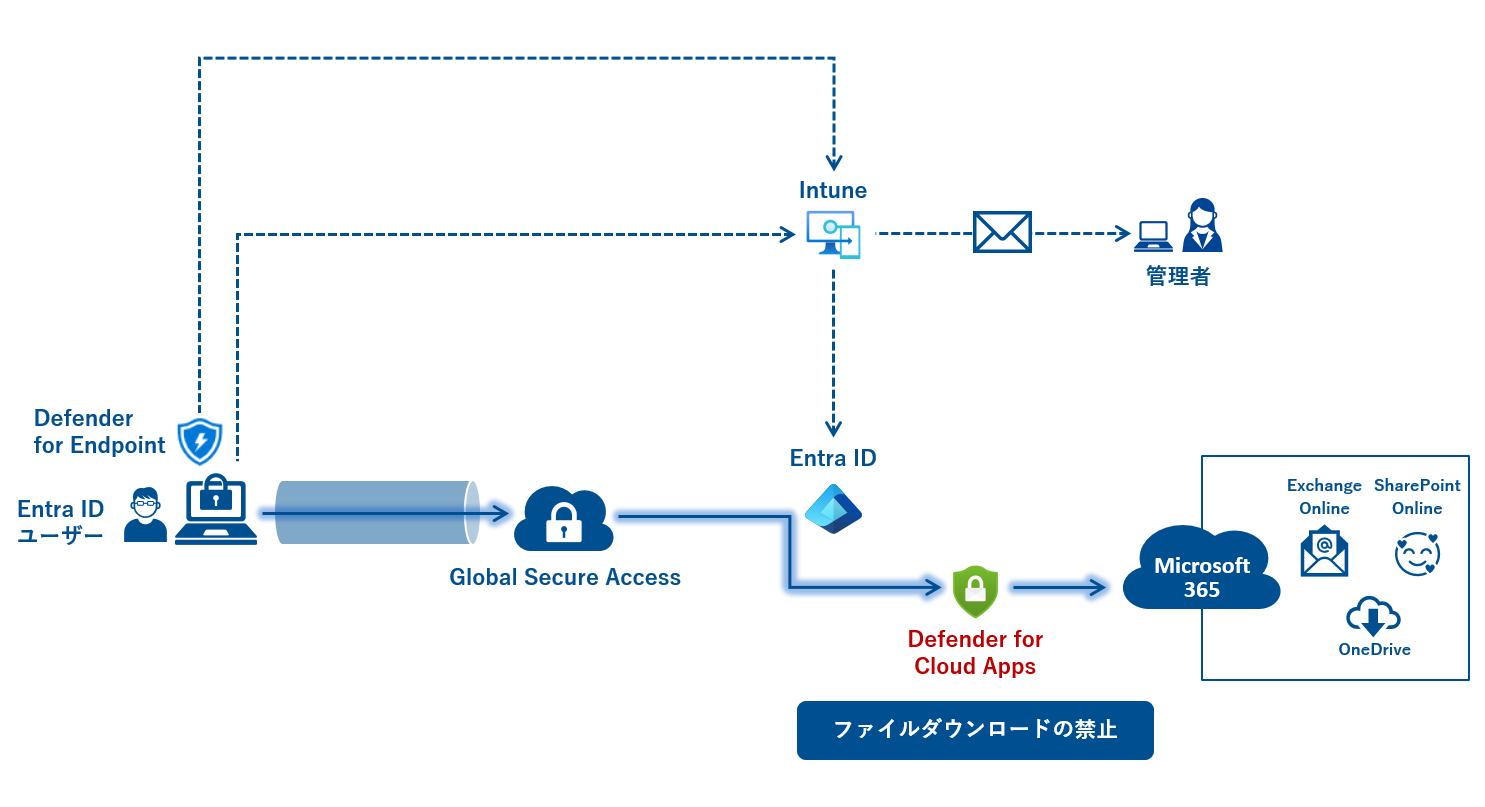

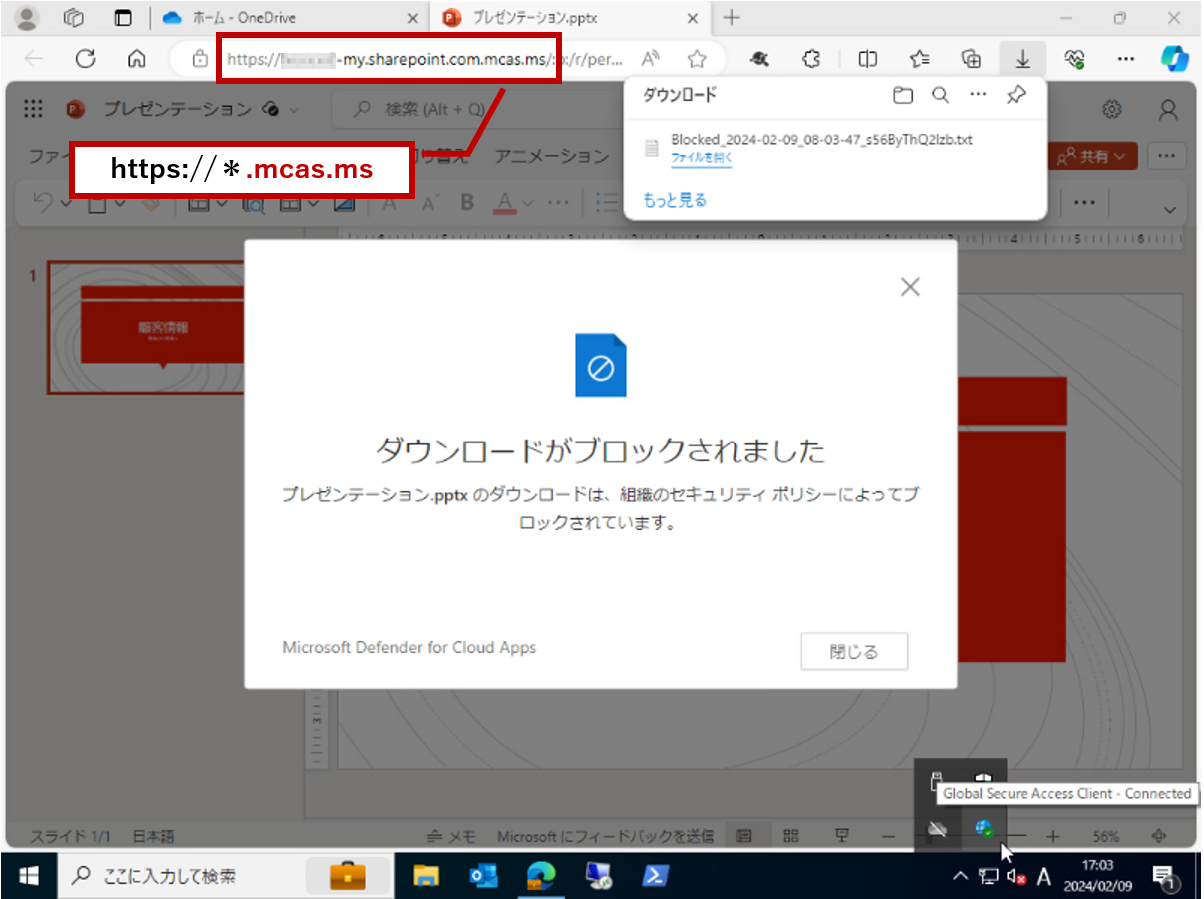

ファイルのダウンロード禁止

さらに Entra ID と Defender for Cloud Apps を連携させることで「Microsoft 365 ファイルダウンロードの禁止」を実装できました。ユーザーが Microsoft 365 へアクセスしますと Entra ID によって強制的に Defender for Cloud Apps 経由になります。Defender for Cloud Apps は Microsoft 365 ファイルダウンロードの要求をブロックし、それ以外を許可します。

Web ブラウザーから Microsoft 365 アクセスしますと URL が https://*.mcas.ms(Defender for Cloud Apps の URL)になります。Defender for Cloud Apps は Microsoft 365 に置かれたファイルの閲覧や編集を許可しつつ、ファイルのダウンロード(ローカル保存)はブロックできました。

ここがポイント!

指定した拡張子(例えば pptx)のファイルダウンロードのみブロックしたり、ファイルアップロードを制御したりできました。ただし Web ブラウザーからのアクセスが前提でした。

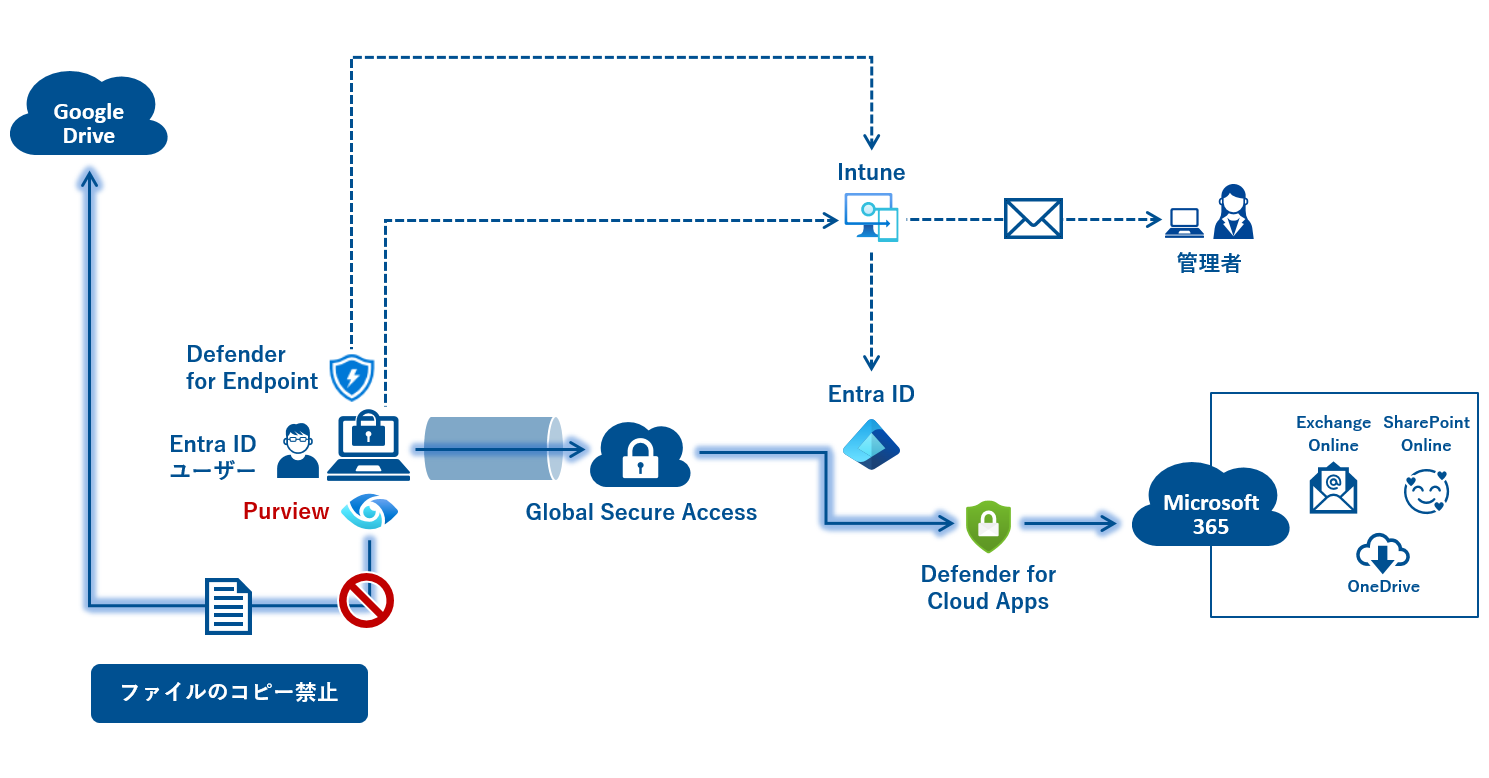

エンドポイントのデータ損失防止

さらに Purview の「エンドポイント データ損失防止」を連携させます。これによりデバイスに保存されたファイルを Google Drive などのクラウドストレージにコピーする行為をブロックできます。

クラウドストレージに加えて、クリップボードや USB デバイス、リモードデスクトップ接続先へのファイルのコピーも禁止できます。さらにファイルの編集やファイル名の変更など、どのユーザーがどのデバイスで実行したアクティビティか?を確認できました。

ファイルのコピー禁止などのデータ損失防止ポリシーに違反すると「流出」と判定され、そのデバイスのリスクレベルが上がりました。Intune に通知され、リスクのあるデバイスからのアクセス禁止 が実行されました。

ここがポイント!

デバイスを Purview コンプライアンスポータルでオンボードする必要がありますが、今回は Entra 参加済みで Defender for Endpoint にオンボード済みのデバイスでしたので追加の手順は不要でした。Defender for Endpoint のエージェントによりデバイスのテレメトリーが Purview に送信され、アクティビティを監視可能になります。

最後に

今回は弊社にて実証した内容をもとにお届けしました。検証を経て、ID を軸にさまざまなセキュリティと連携できる Microsoft Entra は「ポテンシャルが高い」と感じました。

Azure Virtual Desktop においては Global Secure Access の利用により Azure Firewall ほか Azure ネイティブな機能よりもセキュリティ設計がシンプルで、セキュリティ監視を Entra 管理センターに集約できるため運用もしやすく、さらに仮想デスクトップからの Microsoft 365 通信において Microsoft 高速ネットワークの恩恵を受けられるなど、相性の良さを感じました。

これからのセキュリティはこれまで以上に ID 中心に変わっていくと思います。デバイス、アプリケーション、データ、そしてそれらをつなぐネットワーク。「点」だったセキュリティが ID によって結ばれて「線」になります。だからこそ、他人による ID の乗っ取りを防ぐ必要があります。ID には正しい権限が付与される必要があります。そして何があったか?を ID で追跡できる必要があります。

このブログが微力ながら皆さまの一助となりましたら幸いです。ID 中心のセキュリティを検討される際は弊社までご相談ください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。