- ライター:川原 尚人

- ネットワンシステムズに入社以来、インフラSEとしてコラボレーション製品、仮想デスクトップ製品の設計構築に従事。最近では、エンドポイント領域とハイブリッドクラウド領域のセキュリティのあるべき姿を追い求める日々に奮闘している。

【保有資格/認定】

CISSP #653099

CCSP #653099

Palo Alto Networks CYBERFORCE Hero #447

AWS All Certifications Engineers

目次

はじめに

過去のブログでは、VMware社の仮想化基盤のVMware vSphere® や、VDI基盤のVMware Horizon®でVMware Carbon Black CloudTMを利用することで得られる良い点をお伝えしました。

今回はパブリッククラウド(以下、クラウド)の代表的なAmazon Web Service(以下、AWS)で「Carbon Black Cloud」を利用する場合の良い点をお伝えしたいと思います。

過去のブログはこちらをご参考ください。

仮想基盤に最適なエンドポイント対策 | ネットワンシステムズ

改めて考える、VDIのエンドポイント対策 | ネットワンシステムズ

クラウドの利活用が進み、Amazon AWSやMicrosoft Azure、Google Cloud Platformなどのメガクラウドに業務システムを移行する企業が増えています。一方で、業務システムのクラウド移行時にクラウド側のセキュリティ設定(認証やログ取得)は施されるが、基盤とアプリケーション側のセキュリティ検討が従来通りのままで疎かになっているケースが散見されます。読者の皆さんはいかがですか?

クラウドに業務システムを移行したからといって、クラウドのセキュリティモデル上アプリケーションと、それを動かす基盤側のセキュリティ対策の検討が無くなることはありません。つまり、インターネットから直接利用できるクラウドの特性を考えると、オンプレミスが主だった時代よりも多くのセキュリティ対策を検討、施す必要があるということです。インターネットで『クラウド+セキュリティ』を検索すると、CNAPP、CASB、CSPM、SSPM、CWPPなど、難しいテクノロジーの用語が表示されますが、今回のブログでは、CWPPについてお伝えします。CWPP(Cloud Workload Protection Platform)のことで、VMware Carbon Black Cloud のエンドポイントセキュリティ機能はこの概念に含まれます。

読者の中にはAWSでエンドポイントセキュリティのサービスも提供しているのでは?と考えられている方もいるかもしれませんが、AWSではエンドポイントセキュリティのサービスは提供していないです。(2023年7月時点)そのため、VMware Carbon Black Cloud のようなサードパーティのエンドポイントセキュリティ製品の必要になります。

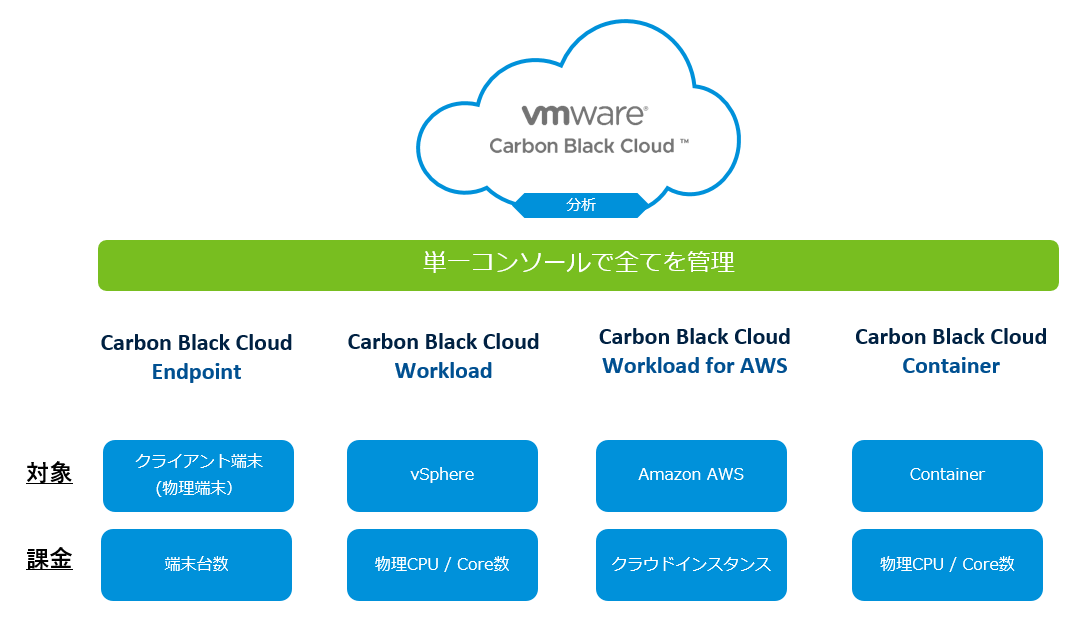

2022年の夏に、VMware Carbon Black Cloud はAWSでも利用できる新しい機能を発表しました (AWS support for VMware Carbon Black Cloud Workload, 以降 AWS support for CBCWL)。すなわち、VMware Carbon Black Cloudを選択することで、物理環境、仮想環境(vSphereやVMC on AWS)、コンテナ環境、クラウド環境(AWS)の全てのインフラを管理できようになりました。

VMware社が提供する以下のリンクには7分程度の動画が埋め込まれており、仕組みを整理するには有益な情報です。

Carbon Black Cloud Workload による AWS EC2 インスタンスサポート開始 | IT価値創造塾

図1. 1つの管理コンソールで全ての環境を管理

AWS support for CBCWL のアーキテクチャ

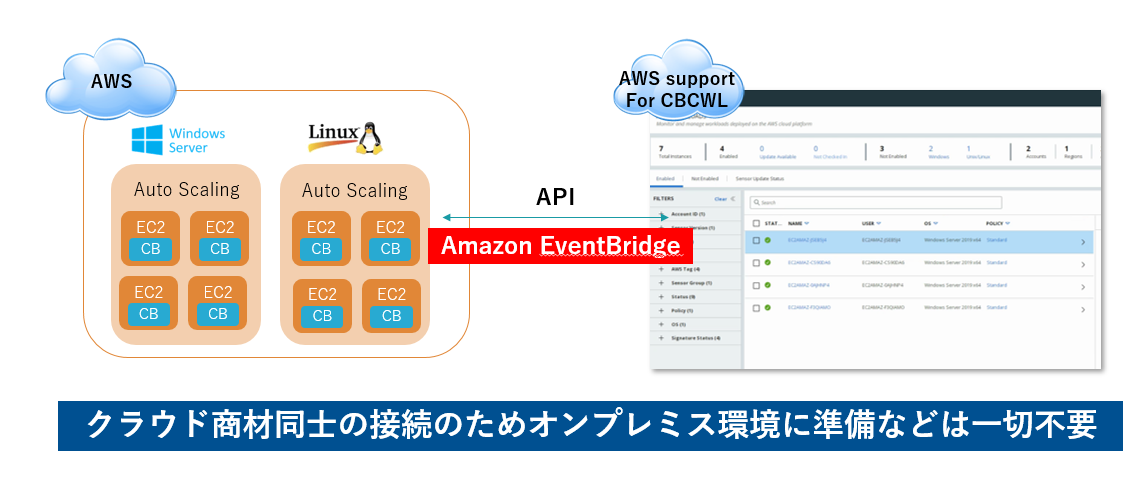

AWS support for CBCWLとAWSとの間はAPIで接続します。クラウドやオンプレミスに中継サーバなどの追加のコンポーネントは不要です。難しい設定はなく、VMware Carbon Black CloudとAWSを少しでも触れたことのある方でしたら、簡単に設定することができます。

図2. AWS support for CBCWLとAWSとの接続イメージ

AWS support for CBCWLの強み

普通に考えれば、Amazon Elastic Compute Cloud (以降はEC2と記載)にVMware Carbon Black Cloud のエージェントをインストールすることと何か違うのか?と思われる方がいると思います。私もその一人でした。エージェントをインストール後の「高度なマルウェアからEC2を保護」するという観点では同一と言えます。しかし、クラウドは「Agility(俊敏性」)という特性があります。最も簡単な例は、日中帯は数多くのEC2を並列で動かして、夜間になるとEC2を縮小させるといったことをAuto Scaling機能で自動的に行い、コストの最適化、可用性の向上を実現しています。AWS support for CBCWLは、Auto Scalingに対応しています。仕組みとしては、AWS EventBridge(Cloud Watch Events)を利用し、EC2の増減が発生したことをリアルタイムに把握しています。

また、仮想基盤と同様ですが、EC2のようなクラウドインスタンスをスキャニングする製品だとEC2にリソース負荷が掛かってしまいます。AWS support for CBCWLはマルウェアをスキャニングする製品では無く、実行したプロセスの振舞を見て良し悪しを判定する仕組みを採用しているため、EC2へのリソース負荷を考える必要が無いという部分もクラウドと相性が良いです。

AWS support for CBCWLの動作

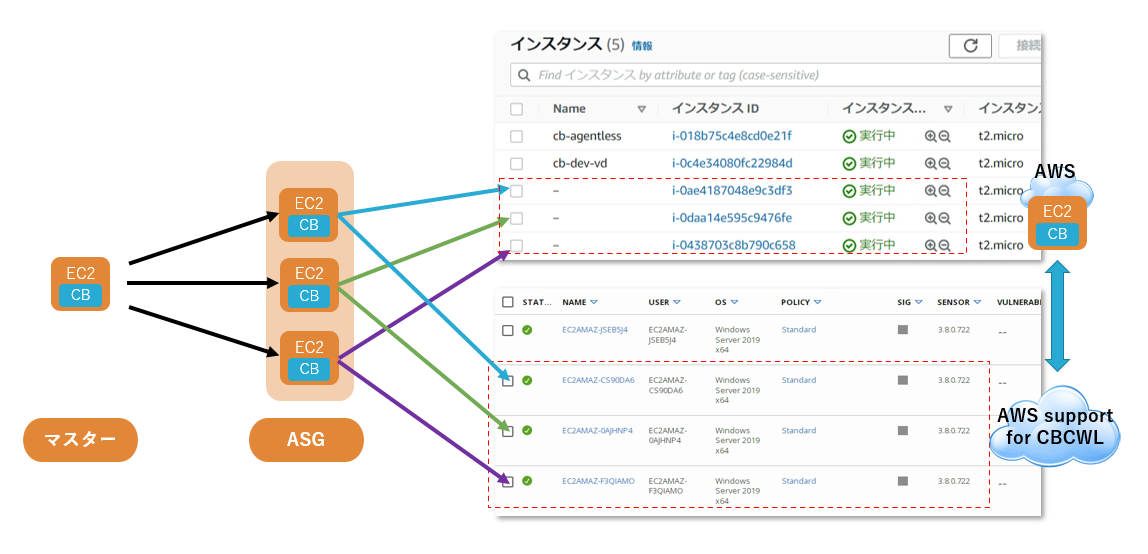

シンプルな動作確認ですが、VMware Carbon Black Cloudのエージェントを入れた3台のEC2をAuto Scalingで展開しました。

図3の上の画像がAWSの管理コンソールです。下の画像がAWS support for CBCWLの管理コンソールです。

EC2を3台展開するとAWSの管理コンソールに3台のEC2が登録されました。インスタンスID(i-0・・・)も別々に表示され、3台EC2が別々のマシンだと分かります。

AWSの管理コンソールにEC2が表示されてから数秒待った後、AWS support for CBCWLの管理コンソールにも3台のEC2が表示されました。正常にVMware Carbon Black Cloud エージェントが導入された結果です。

デフォルトは、EC2のマシン名(EC2AMAZ-・・・)が表示されますが、プロパティにはインスタンスIDが表示されますので、AWS管理コンソールに表示された3台のEC2と同一のクラウドインスタンスだと分かります。正常にAuto ScalingでEC2が展開できたこと確認できました。

図3. EC2のAuto Scaling展開のイメージ

セキュリティ運用の重要性

AWS support for CBCWLを利用してもEC2にエージェントが入ります。マルウェアの侵入などが発生した場合はセキュリティアラートが生成されます。物理マシンや仮想マシン同様で、クラウドインスタンスにもセキュリティアラートの解析や調査などのセキュリティ運用が必要になりますので、セキュリティサービスの導入をご検討ください。

マネージド・ディテクション&レスポンス(MDR)サービス | ネットワンシステムズ (netone.co.jp)

最後に

今回、AWSを題材にAWS support for CBCWLをご紹介いたしました。AWSとシームレスな連携ができることは非常に大きな一歩だと思います。

弊社では、大規模環境のAWSの導入実績で得られた知見をフルに活用し、お客様の要件に合う検証を実施しています。本ブログを一読し、VMware Carbon Black Cloud にご興味をお持ちいただけましたら、弊社営業担当までご連絡ください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。