- ライター:榎本 真弓

- Broadcom 及びNutanix の仮想化製品の導入を推進しております。各製品の技術Updateや使い方など、有益な情報をお届けできればと思っています。

・vExpert 2020-2026、vExpert VCF 2025

・Nutanix Partner Elite Member

目次

企業ICTのネットワーク領域における VMware NSXの利用の浸透

昨今、企業のICT環境において、ネットワークのソフトウェア化による迅速なセキュリティ基盤の構築を目的とした、ネットワーク仮想化製品 VMware NSX® の導入が急速に浸透しております。本製品の特徴としては、企業内のオンプレミスの環境のみでなく、VMware Cloud™ on AWS 等を始めとしたパブリッククラウドの環境においても動作する点が挙げられます。オンプレミスとパブリッククラウド双方の環境において親和性があり、かつ移行機能も提供する事から、システム設計における柔軟性の向上につながり、導入が進んでいる形となります。

VMware NSXは、ご要望に即した形で様々な機能拡張が図られておりますが、今回はNSX 4.1 において登場した「マルチテナント機能」の使い方について、ご紹介をさせていただきます。

VMware NSX 4.1:マルチテナント機能とは

VMware NSX 4.1 で登場した「マルチテナント」(4.0.1.1はAPIのみでの提供でした)は、単一のNSXの環境で複数のテナントを構成出来る機能となり、テナント間でセキュリティとネットワーク構成を分離する事が可能となります。

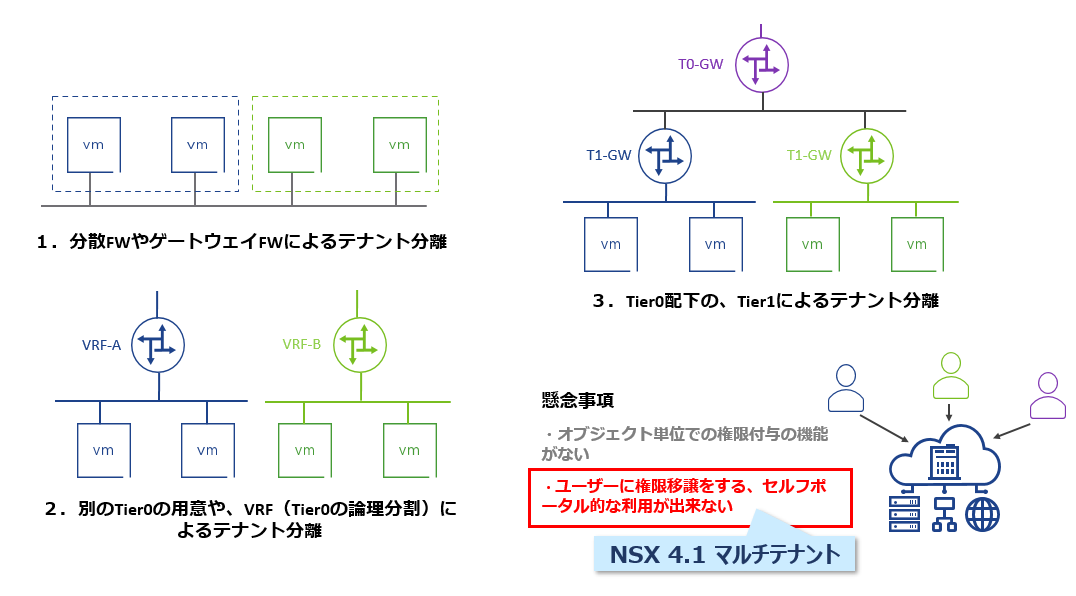

一方で、VMware NSXにおける「マルチテナント」の考え方は、4.1以前にも存在しました。

例えば上図の左上の「1. 分散FirewallやゲートウェイFirewallによるテナントの分離」の方法も存在しましたし、左下「2. 別のTier0の用意や、VRF(Tier0の論理分割)によるテナントの分離」方法も存在し、かつ一般的な所ですと右上の「3. Tier0配下に、個別のTier1を用意する事によるテナントの分離」方法が存在しました。

ただし懸念事項にもある通り、「ユーザーに権限を移譲をする、セルフポータル的な利用が出来ない」といった課題が存在しましたが、こちらに対応する機能が、今回ご紹介するNSX 4.1 のマルチテナント機能となります。(※なお、懸念事項における「オブジェクト単位での権限付与」については、本機能の対象外となります)

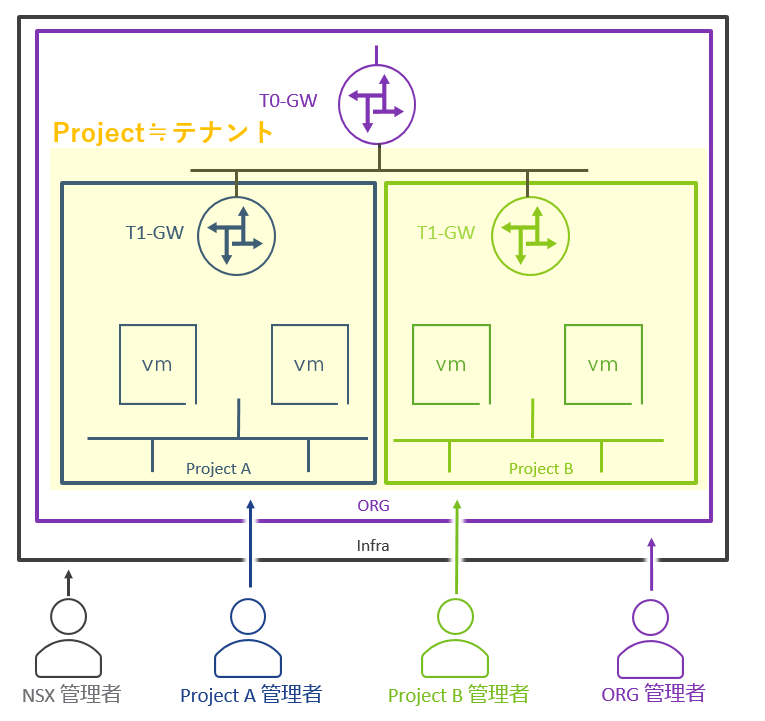

NSX 4.1 マルチテナントにおいて権限の付与は、基盤全体(Infra)、組織(ORG)、プロジェクト(Project)の3階層で行われます。各プロジェクト(テナント相当)の管理者は、該当プロジェクトの内部でのみ、Tier-1 ゲートウェイ等のオブジェクトの作成が可能となります。また4.1.0 時点では、組織は「デフォルト」の1つのみ存在します。

VMware NSX 4.1:マルチテナントの設定

- 新規プロジェクトの追加 : VMware NSX® Manager™ 管理UI の左上部の、[プロジェクト切り替えメニュー](デフォルト)を選択の上 > [管理] を選択します。

プロジェクト名(Project-1)を入力し、接続先のTier-0ゲートウェイ及び、Edgeクラスタを選択の上、保存します。

- プロジェクトへのユーザーの割り当て: [システム] > [ユーザー管理] (ローカルユーザー等を事前に作成の上:例 guestuser1)> [ユーザー ロールの割り当て] にて該当のユーザーに、対象のプロジェクト(Project-1)のプロジェクト管理者の権限を付与します。

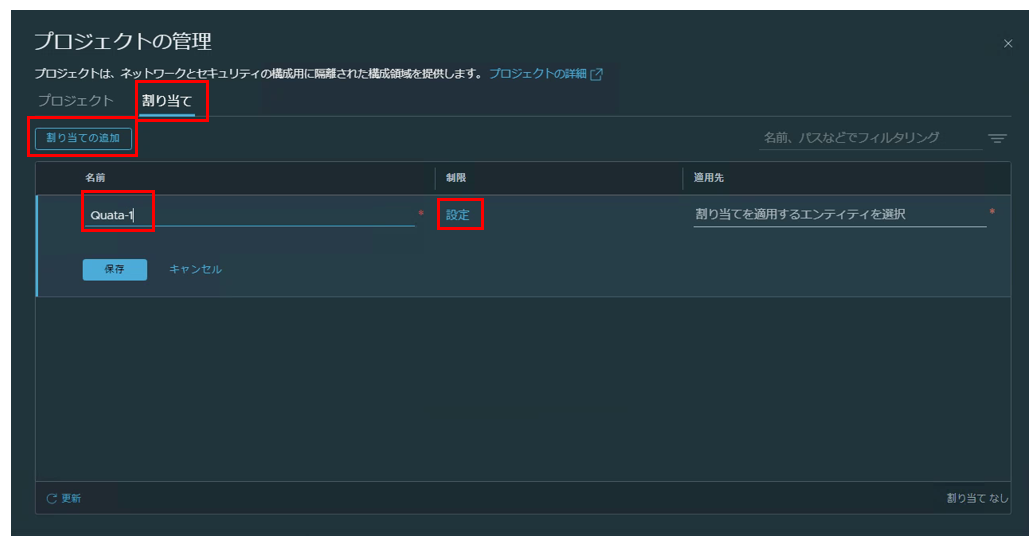

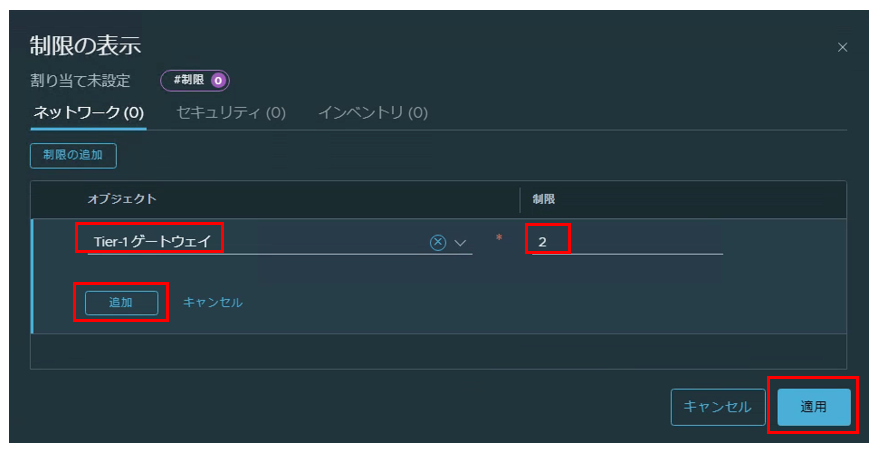

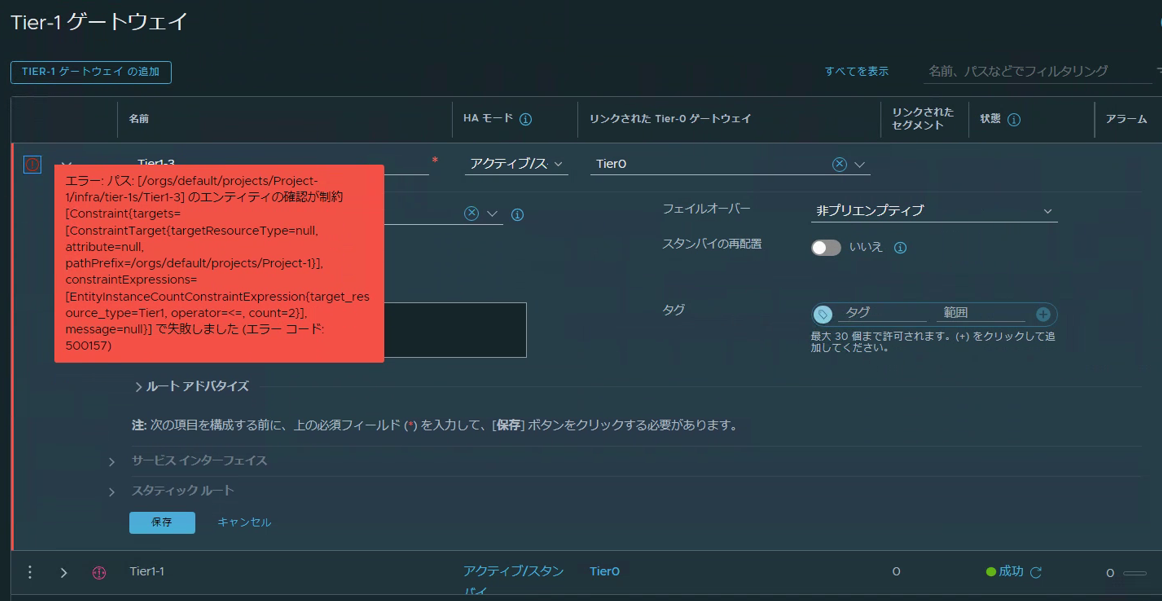

- プロジェクトへの「割り当て」の設定: プロジェクトへの割り当て機能を確認する為、[プロジェクト切り替えメニュー] > [管理] > [割り当て]> [割り当ての追加] より、プロジェクトの管理者が作成できるオブジェクト数の制限(例:Tier-1ゲートウェイを2つまで作成可能)を設定します。

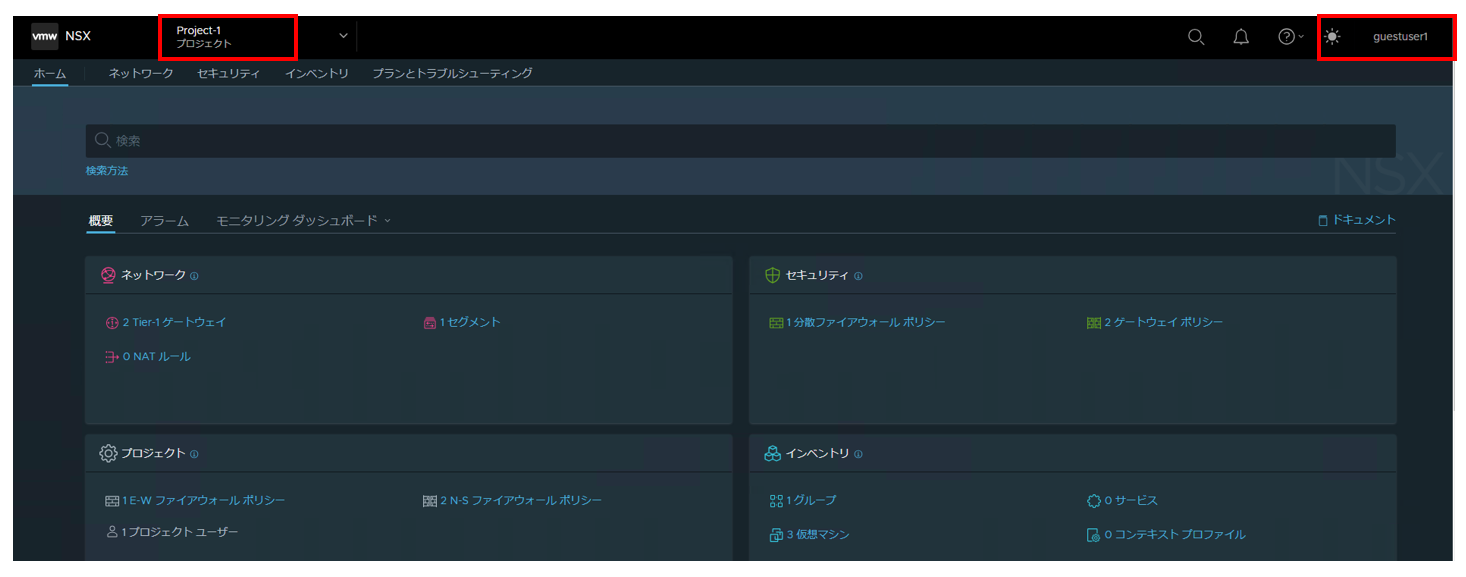

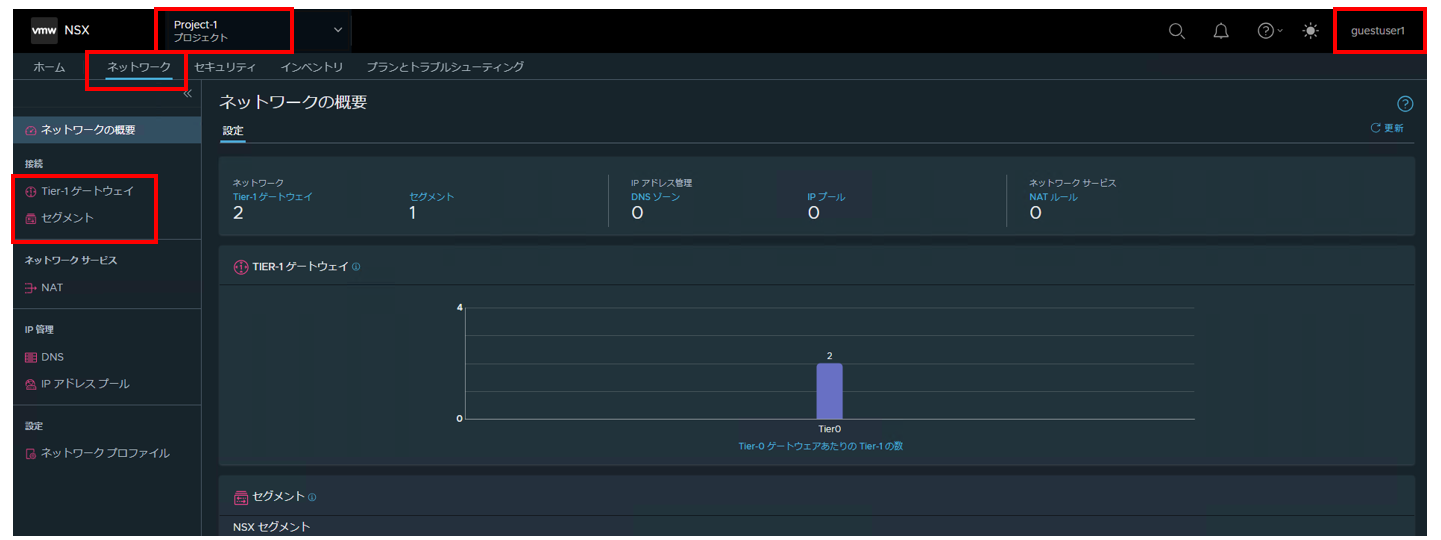

- プロジェクトの動作(セルフポータル画面)の確認: プロジェクト管理者(guestuser1)にてNSX 管理UIにログインし、[プロジェクト切り替えメニュー]より管理対象プロジェクト(Project-1)に切り替え、表示されるメニューを確認します。例えば [ネットワーク] タブにおいて、プロジェクトにおける管理の対象外となる Tier-0ゲートウェイメニューは表示されません。

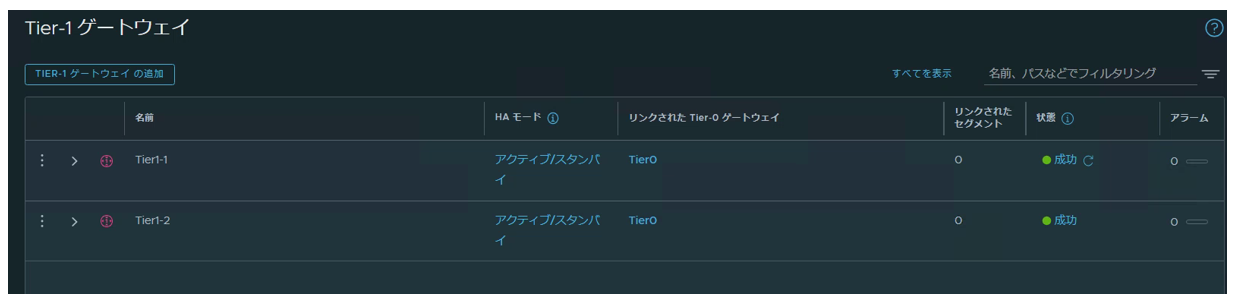

- プロジェクトの「割り当て」機能の動作確認: 該当のプロジェクトにおいて、Tier-1ゲートウェイを作成し、3つ目の作成が不成功となる事を確認します。

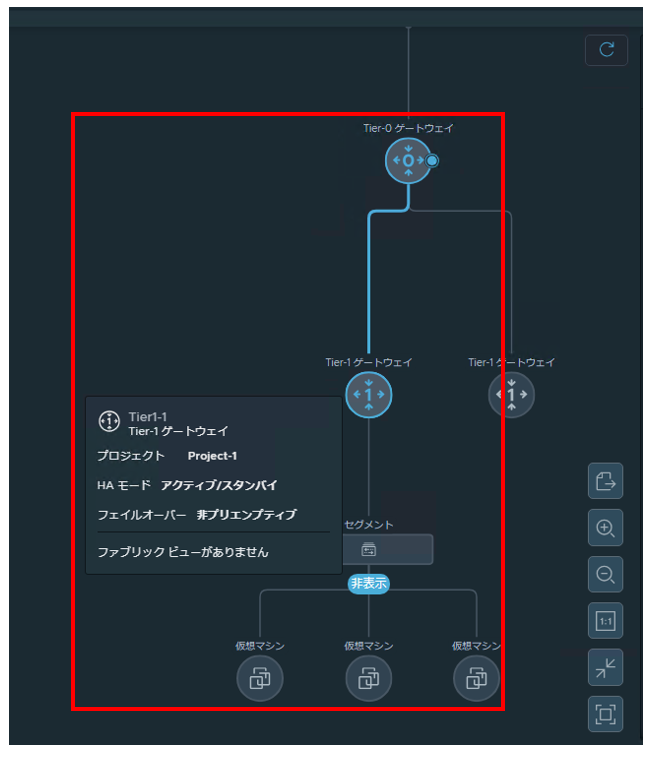

- プロジェクトのルーティングの動作確認: 該当のプロジェクトにおける仮想マシンから外部ネットワークへの疎通性に問題が無い事を確認します。また NSX Manager 管理UIをデフォルトの組織に切り替え、ネットワークトポロジにおいても、プロジェクトのTier-1ゲートウェイからTier-0ゲートウェイ、及び外部ネットワークへの接続性を確認します。

- 備考: 各プロジェクトにおけるデフォルトの分散Firewallのルールは、暗黙のDeny(any any drop)かつ、プロジェクト内のオブジェクト(セグメント等)に接続する仮想マシン間の通信のみが許可される形となります。

プロジェクト内の仮想マシンから、プロジェクト外への通信(物理ネットワークや他のプロジェクトへの通信)においては、別途Firewallルールの追加が必要となります。(下記、VMware社製品担当者様からのコメントも併せてご参照下さい)

まとめ

今回はVMware NSX 4.1 で登場したマルチテナントによる、セルフポータル機能についてご紹介をさせていただきました。本機能をご利用いただく事で、NSXの管理者をテナント単位で設定いただく事が可能となり、階層化した管理といった運用面での柔軟性が向上します。弊社では今後も、VMware NSX を始めとしたクラウド環境における最適なインフラ基盤の構築、運用をご支援させていただきます。

VMware社 製品担当者様から、本記事へのコメント

NSXの複数の分離機能とその活用方法について、わかりやすくまとめていただき、ありがとうございます。読者の皆さんには多くの気づきや今後の活用に役立つヒントが詰まっていると感じています。

この機能はセキュリティ面も初めから考慮されています。各テナントごとにネットワークセグメントが事前に分割され、テナント内の仮想マシン同士のみがアクセスできるように、DFWによる制御がデフォルトで適用されます。そのため、テナントの利用開始時からアクセス権限は最小限に制限されており、必要に応じて外部アクセスを許可することができます。

この機能は複数のテナントで利用する共通基盤において権限分掌を実現するために使いやすくなっており、読者の皆様にも本記事からその点を感じ取っていただければ幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。