- ライター:新林 辰則

- 2007年にネットワンシステムズに入社

ロードバランサー製品の製品技術担当を経て、現在はSDN・仮想化の製品・技術領域を担当し製品や技術の評価検証、お客様への提案の技術支援等を行っている。

最近はプログラマブルネットワークにも注目し、情報収集活動、セミナーでの発表などを実施。

目次

今回の記事ではVMware NSX®の高度のセキュリティ機能を活用するうえで重要となる、TLS Inspection機能についてご紹介します。NSXはL2/L3のネットワーク仮想化機能だけでなく、ファイアウォール、IDS/IPS、URLフィルタリング、マルウェア防止、NDRなどの高度なセキュリティ機能をいくつも備えています。

以下のVMware様のVMware Japan Blogでも紹介されている通り、セキュリティ機能の使用を主な目的としたライセンス体系が追加されています。

VMware NSX ライセンスと機能の総まとめ – 2023年版 (NSX version 4.0)

弊社のお客様も、セキュリティ強化を目的として、NSXを仮想基盤へ導入したいというご相談内容が増えています。

今回、ご紹介させていただくTLS Inspection機能はそのような高度化していくNSXセキュリティを柔軟に活用するための機能です。

TLS Inspection機能とは

高度なセキュリティ機能にはL4以上のプロトコルやパケットの情報を活用するものも少なくありません、その際パケットがSSL/TLSで暗号化されていると、取得できる情報が制限され、機能をフル活用できない場合が出てきます。

そこで、TLS InspectionはNSXのT1 Router部分でTLSの復号化と再暗号化を行い、パケットに含まれる情報を取得し、セキュリティ機能によって活用可能にしつつ、エンドポイント間の暗号化通信を成り立たせる機能です。

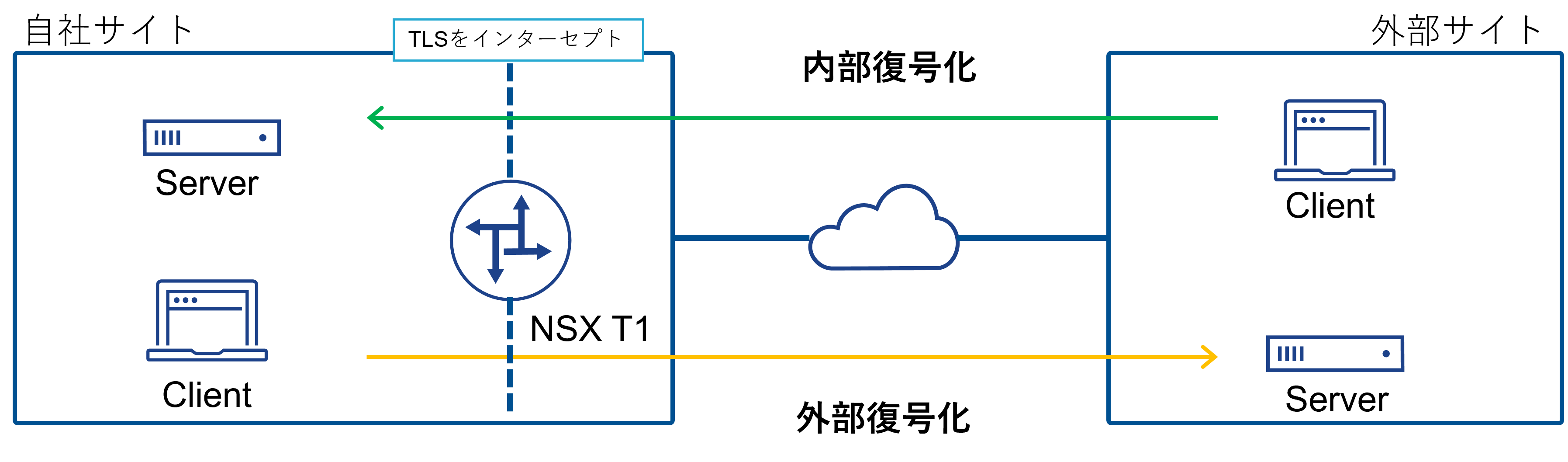

TLS Inspectionには外部復号化と内部復号化の2種類があり、それぞれ下記の違いがあります。

- 外部復号化:自社基盤内の仮想マシンがクライアントとなり、外部のサービス/サイトと通信する際に用いる

- 内部復号化:自社基盤内の仮想マシンがサーバとなり、外部からクライアントの通信を受け取る際に用いる

いずれの場合も基本的な動作としては、T1 Routerがクライアント-サーバ間のTLSセッションをインターセプトし、サーバ側から返された証明書の検証(内部復号化の場合はオプション)とクライアント側へ返す証明書をNSXにアップロードされたものから選択する動作となります。

図1 TLS Inspection復号化の種類

TLS InspectionとURLフィルタリングの設定例

TLS InspectionはT1 Gatewayで使用できるマルウェア検査、IDS/IPS、URLフィルタリングなどとともに活用されます。

一例としてURLフィルタリング設定を例にとり、各種NSXの設定画面を使いながらご紹介します。

URLフィルタリング機能に関しては、暗号化された通信にはドメインベースでのポリシー適用となりますが、TLS Inspectionを設定することで、URLのパスを含めたカスタムURLでのマッチングが可能になり、きめ細かな制御が実現できます。

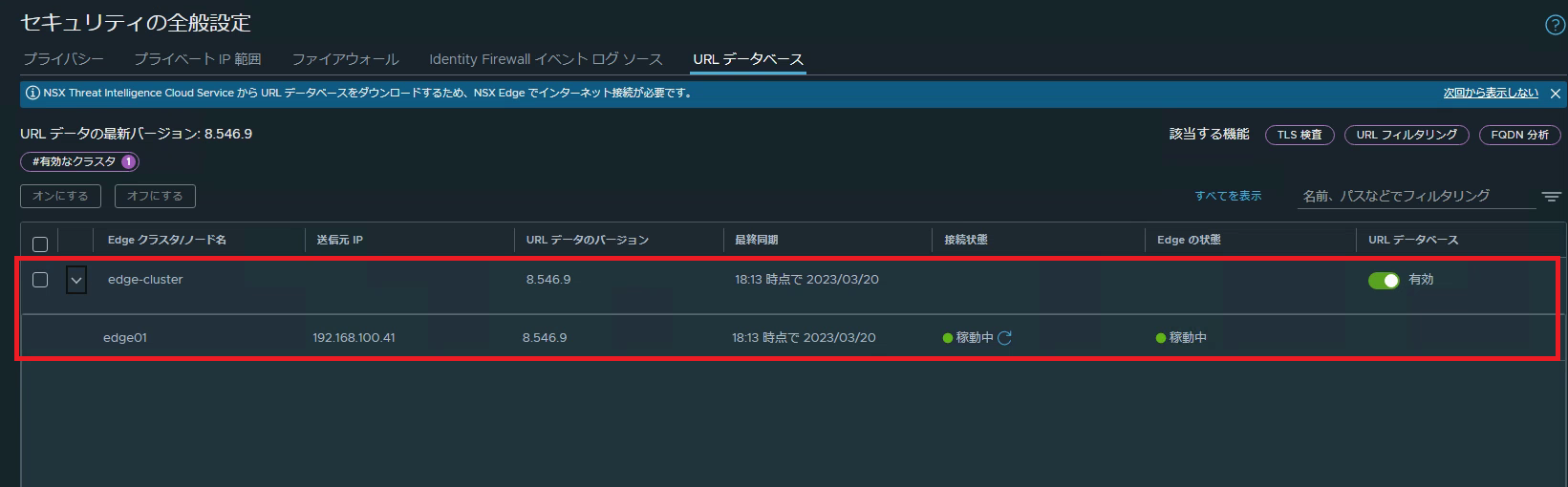

まず、URLフィルタリングではURLデータベースのダウンロード有効化が必要となるため、Edge ClusterでURLデータベースを有効化します。(Edge Gatewayのインターネット接続が必要)

図2 URLデータベースの有効化

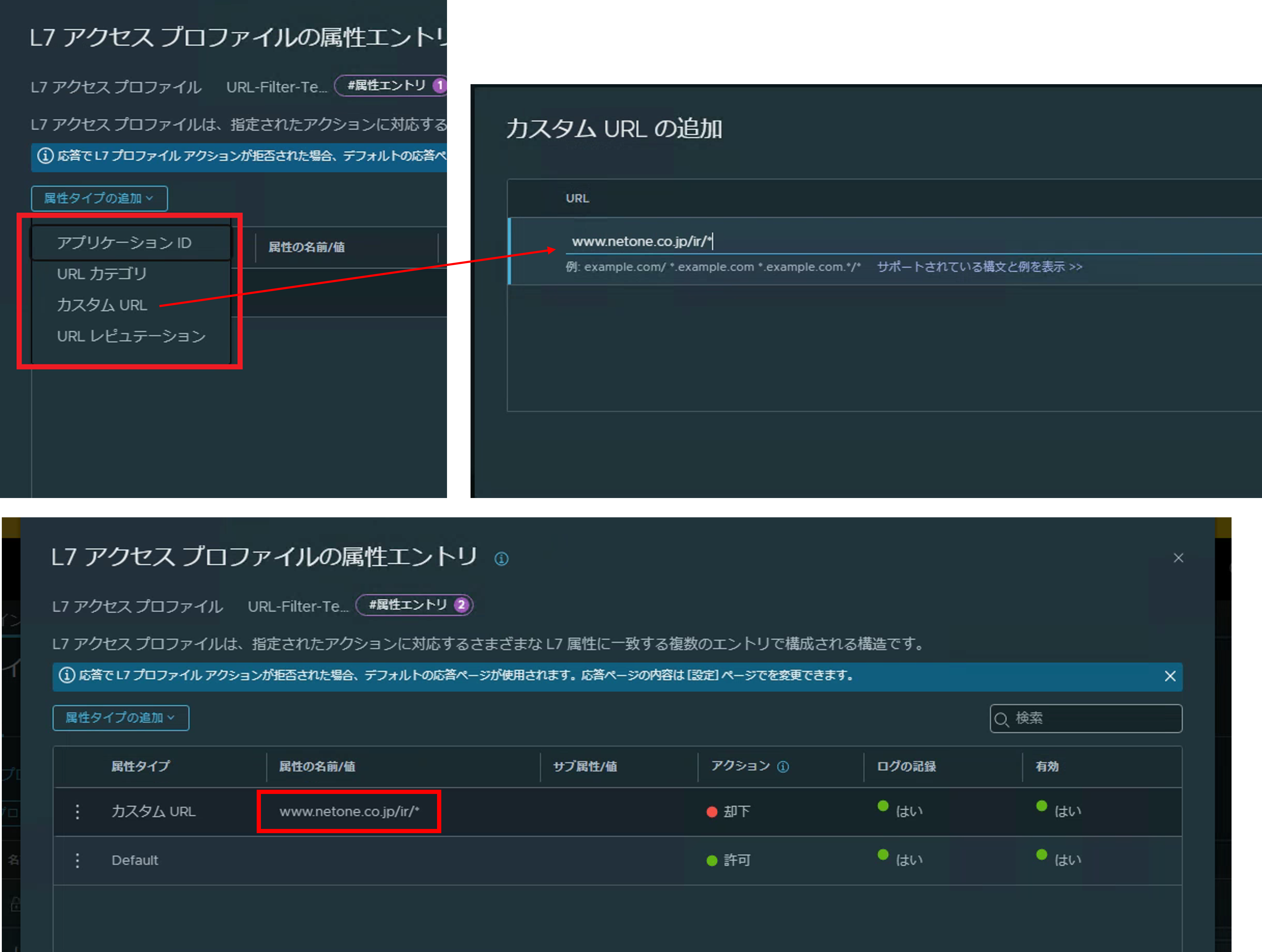

その後、実際にフィルタリングしたいURLを定義するために、L7アクセスプロファイルを設定していきます。L7アクセスプロファイルには、自分で正規表現を用いてURLを表現する「カスタムURL」の他にも、URLデータベースに含まれているURL毎のカテゴリ情報や、レピュテーション情報を使って、危険とマークされているURLに対する制御を広く実施する使い方も可能です。

図3 L7アクセスプロファイルとカスタムURLの設定

こちらのL7アクセスプロファイルをNSXのT1ゲートウェイファイアウォールで、許可アクションのファイアウォールポリシーと共に設定することで、URLフィルタリングが機能します。また、TLS Inspectionを併用することで、図の例のようにカスタムURLにパスまで含まれている状態でも、URLフィルタリングを正確に行うことが可能になります。

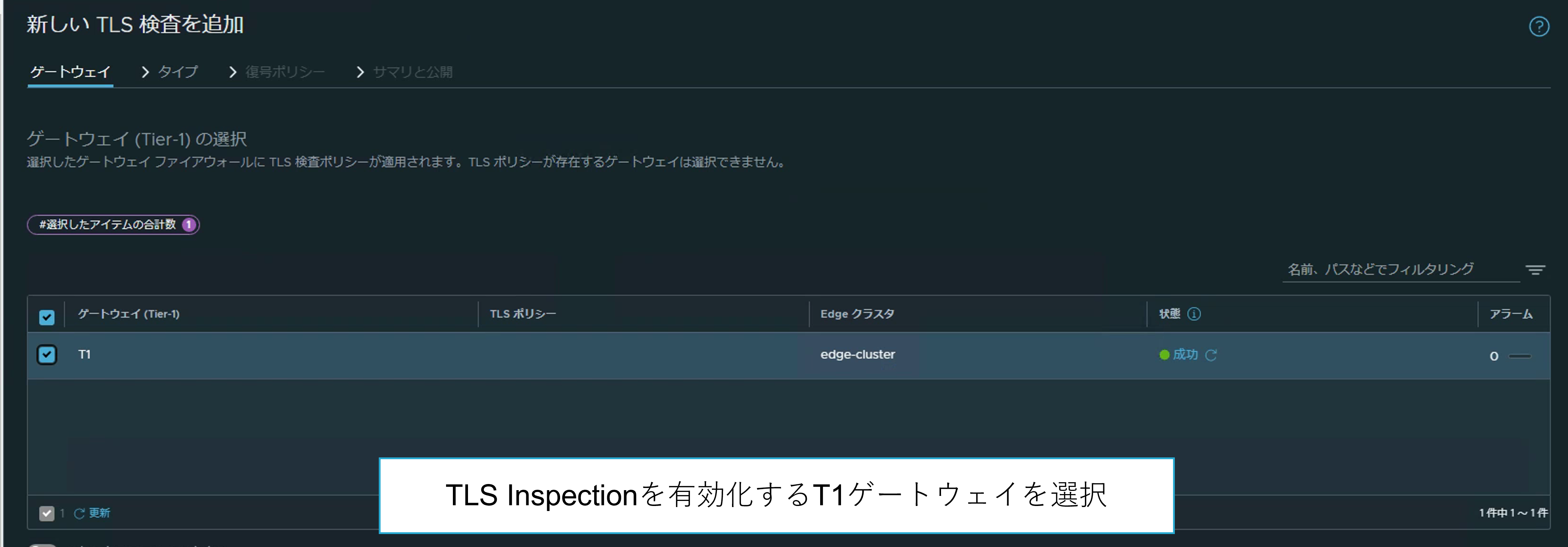

続いてTLS Inspectionの設定になります。TLS Inspectionの設定はウィザード形式で実施することも可能で、下記の図の「クイックスタート」から開始します。

図4 TLS Inspection設定ウィザードの開始

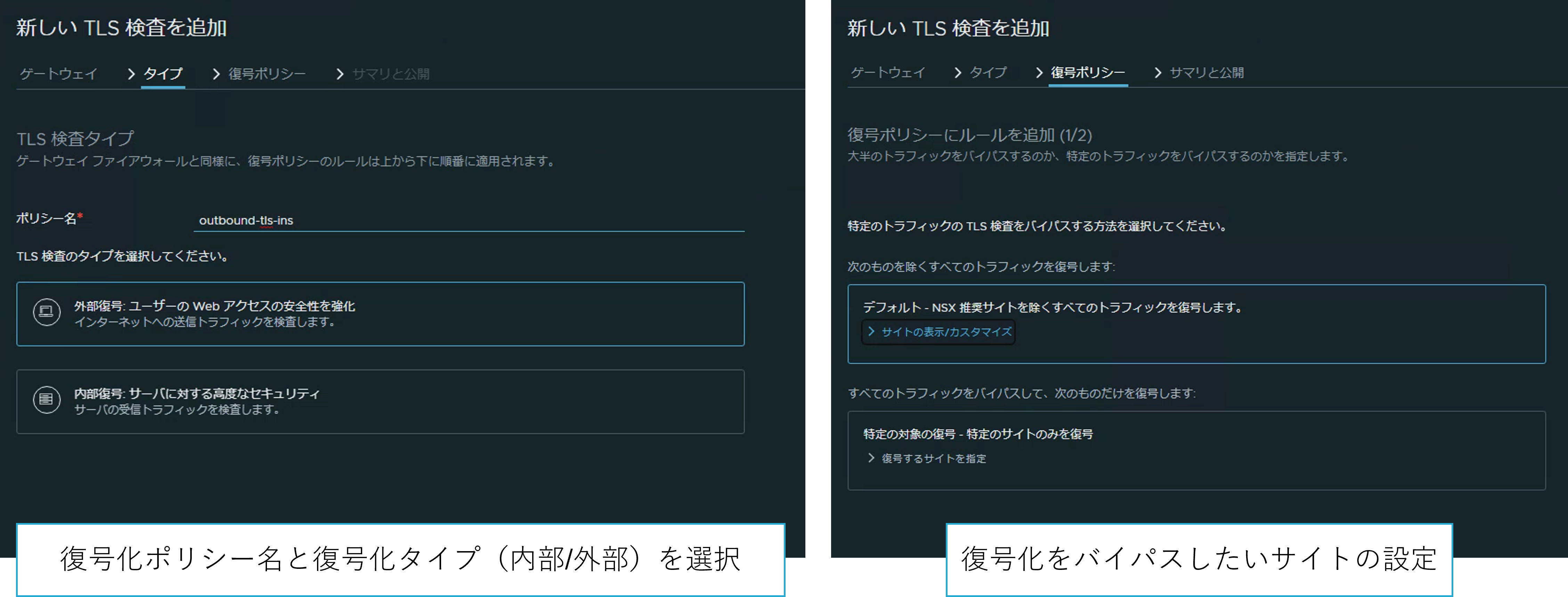

ウィザード画面での設定の流れとしては下記となります。

- TLS Inspectionを有効化するT1ゲートウェイを選択

- 復号化ポリシー名と復号化タイプ(内部/外部)を選択

- 復号化をバイパスしたいサイトの設定

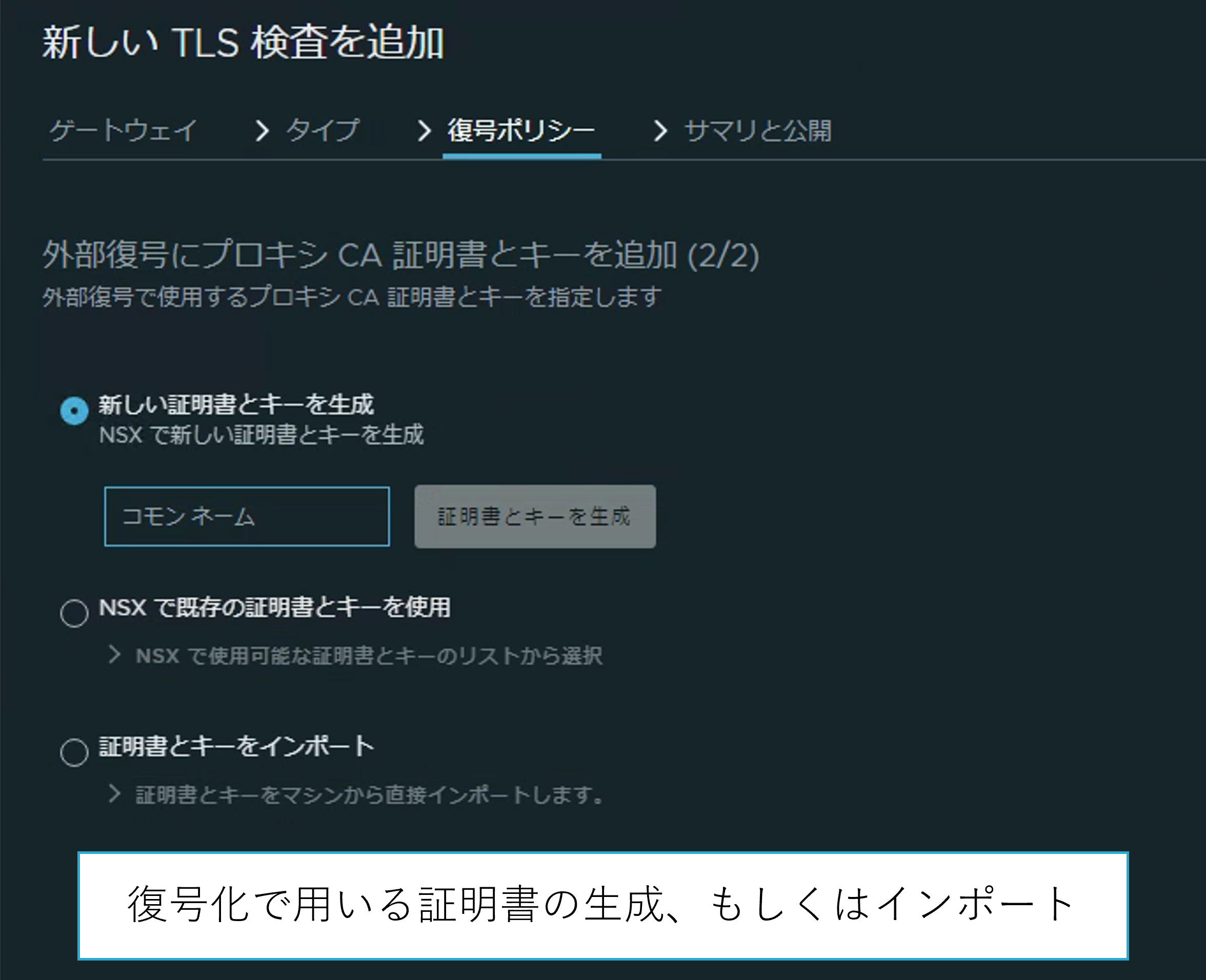

- 復号化で用いる証明書の生成、もしくはインポート

図5 TLS Inspectionの設定ウィザード画面

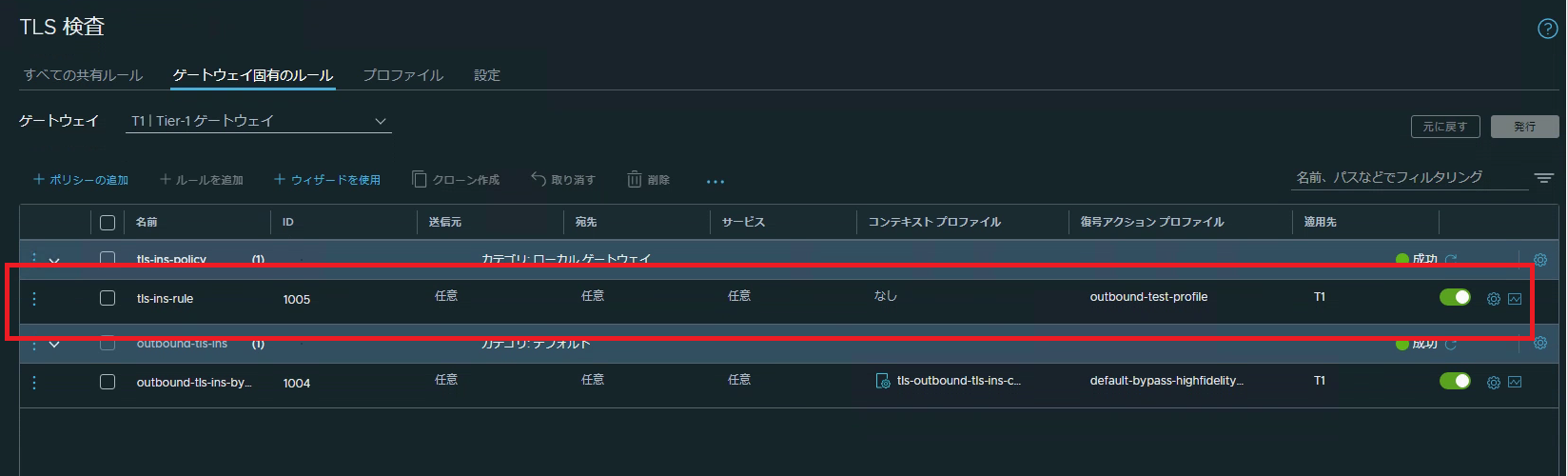

ここまでの設定を行うことで、ウィザード内で決定した内容を元に復号化の動作を定義する復号アクションプロファイルとバイパスアクションプロファイルを使用した復号バイパス用のマッチングルールが追加された状態になります。

あとは復号アクションプロファイルを使用してT1ゲートウェイへマッチングルールを設定することで、そのルールにマッチした通信に対してTLS Inspection機能が動作する形になります。

マッチングルール自体はファイアウォールの設定と同様に送信元、宛先、サービス等を定義するものです。

図6 TLS Inspection ルール設定

ここまでの設定で、基本的なTLS InspectionとURLフィルタリングの設定は完了です。

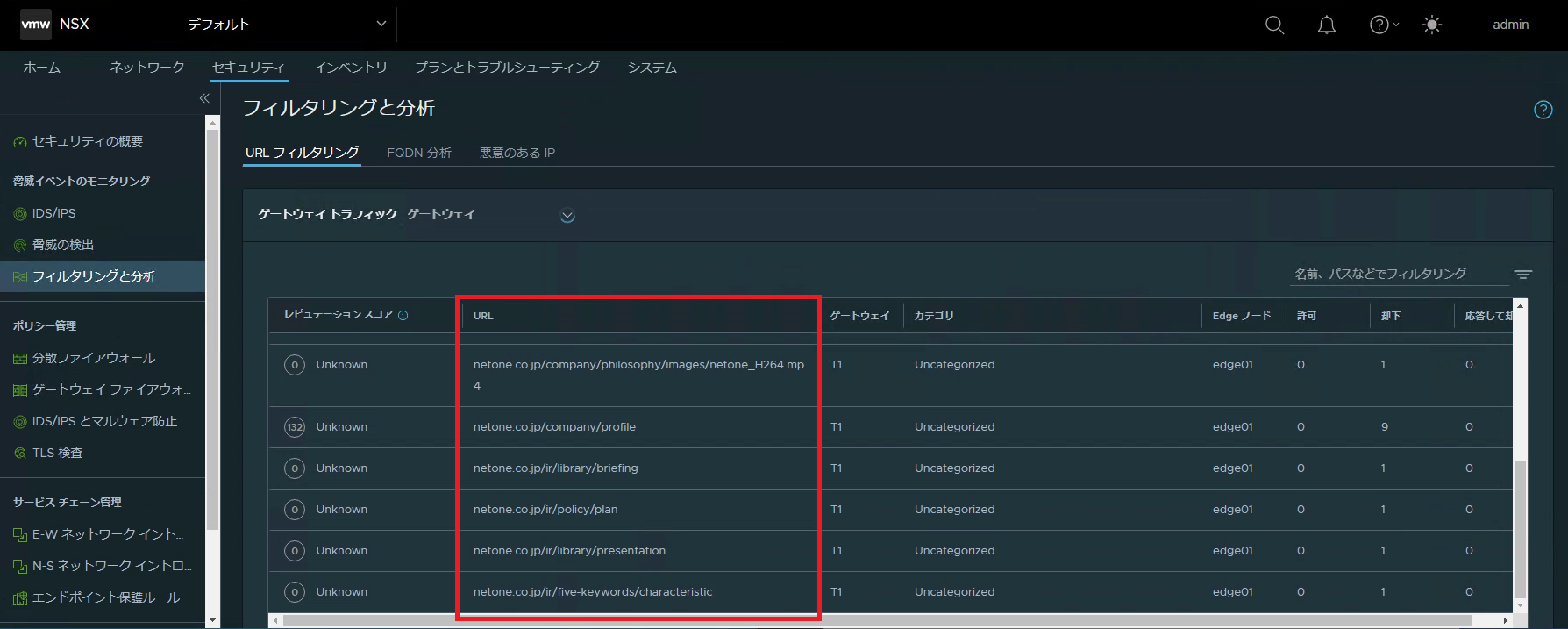

実際にフィルタリング対象のURLにアクセスし、URLフィルタリング機能によって通信がブロックされた場合、URLフィルタリングのダッシュボード画面上にどのURLをブロックしたかが可視化されます。TLS Inspectionによって復号化されているため、パスまで含めたURLを対象としてフィルタリング機能が動作していることが確認できました。

図7 実際にフィルタリングされたURLを可視化

まとめ

本記事ではNSXの高度なセキュリティ機能を活用するうえで役立つ、TLS Inspection機能についてURLフィルタリング機能との併用を例としてご紹介させていただきました。今後もネットワンシステムズでは、NSXが持つ高度なセキュリティ機能について検証やナレッジ蓄積を行い、本Blog等で情報発信を行ってまいります。是非、お客様のビジネスを守るITセキュリティ強化の一助としていただければ幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。