- ライター:片岡 武義

- ネットワンシステムズに入社以来、セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事。検証では、オンプレ環境やパブリッククラウド(AWSやAzure)環境などお客様のニーズに沿うよう考慮した形での検証を心がけています。

目次

コロナ以前に比べ多くの企業様でリモートワークが普及しているかと思います。

リモートワークを行う際に「リモートから社内環境へアクセスを行うリモートアクセス」や「クラウドサービスへのアクセス」は、より需要が高い状況です。

今回は、このリモートアクセスを可能とする「F5 BIG-IP APM(Access Policy Manager)」とリモートアクセス時に必要となる認証処理をよりセキュアに行うことを可能とする「Cisco Duo」の連携による利用を想定して実機検証を行いましたので、その内容を記載します。

検証構成

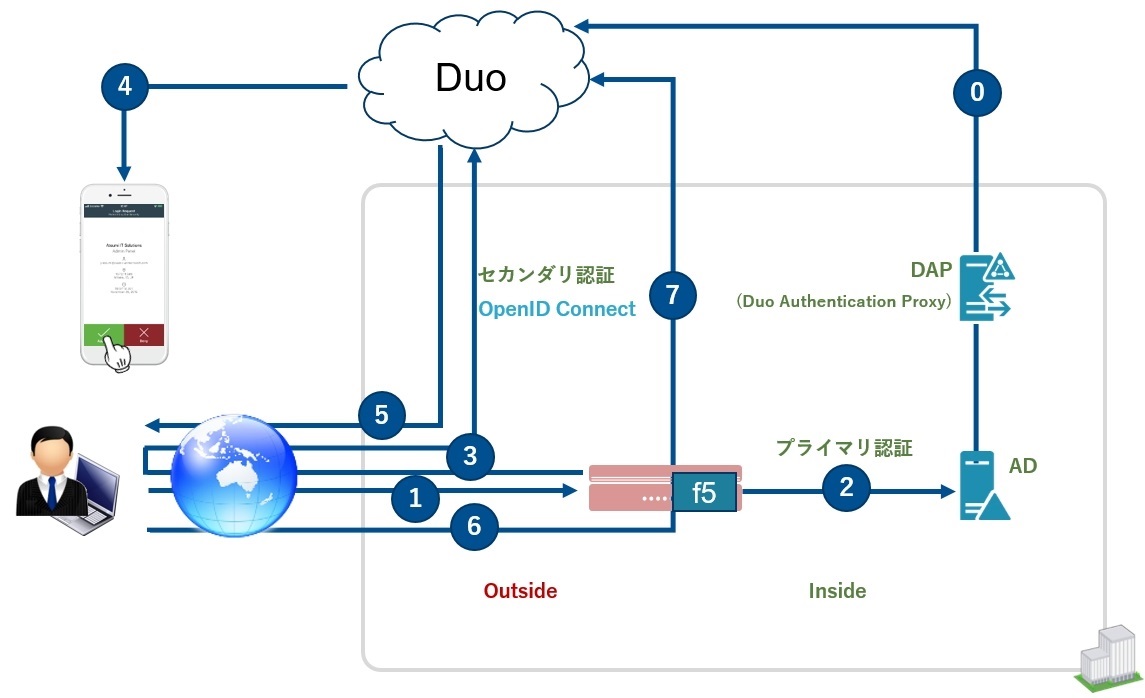

Cisco Duo + F5 BIG-IP 連携は、〈図1〉の構成にて実施します。

〈図1〉

上記処理の流れの説明です。

0. ユーザー情報同期

1. APMアクセス

2. プライマリ認証要求

3. F5 BIG-IPからDuoへリダイレクト

(セカンダリ認証要求)

4. Duo Push

5. DuoからF5 BIG-IPにリダイレクト

6. クライアントからF5 BIG-IPへアクセス

7. F5 BIG-IPからDuoへアクセス

設定イメージ

1.本検証では、オンプレへのリモートアクセスを前提にプライマリ認証用のユーザー情報は、オンプレAD(Active Directory)を利用します。そのため、このAD上のユーザー情報をDuoクラウド上に同期する必要があるため、ユーザー情報同期用にDAP(Duo Authentication Proxy)を構築します。

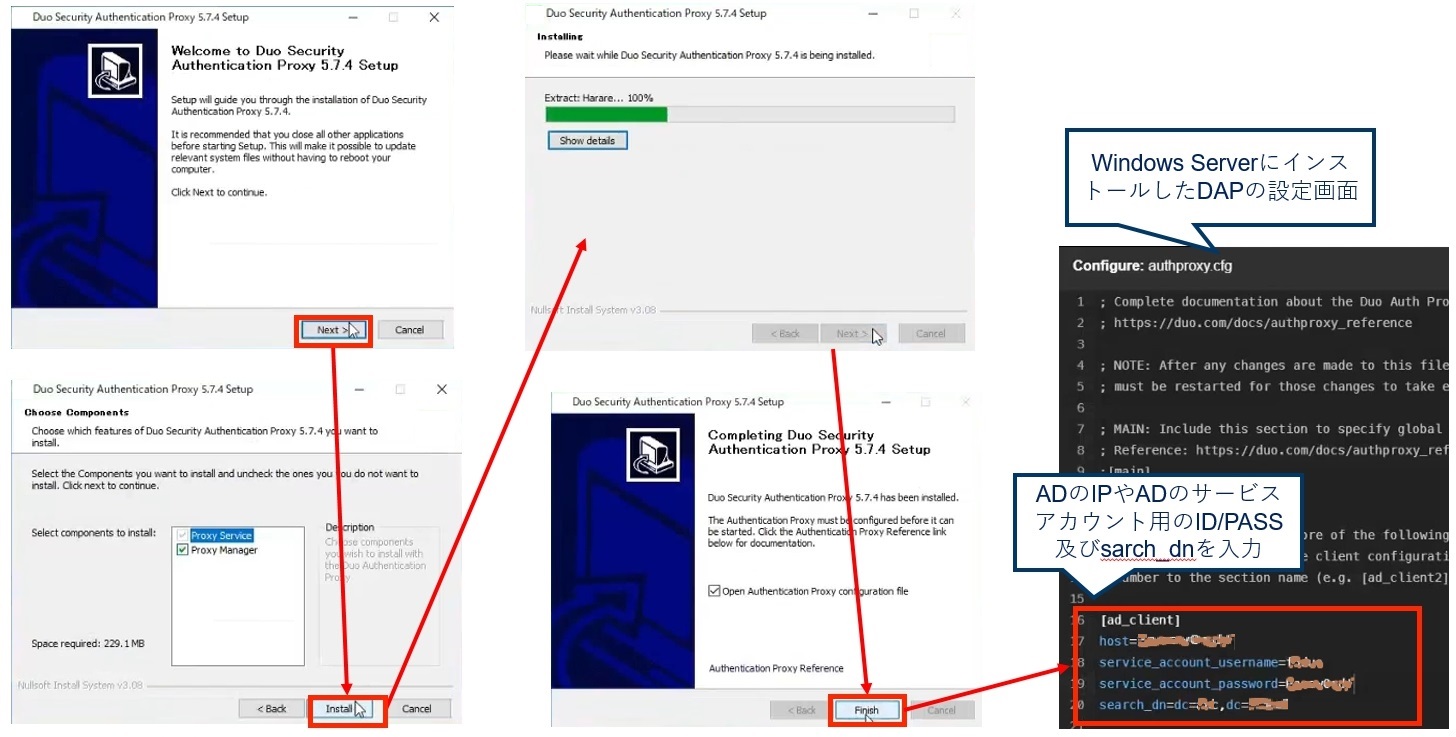

2.検証環境での利用のため、今回は、ADと同居する形でDAPを同じWindows Serverへ下記のイメージでインストールし、DAPのコンフィグファイルに設定内容を記載します。

〈図2〉

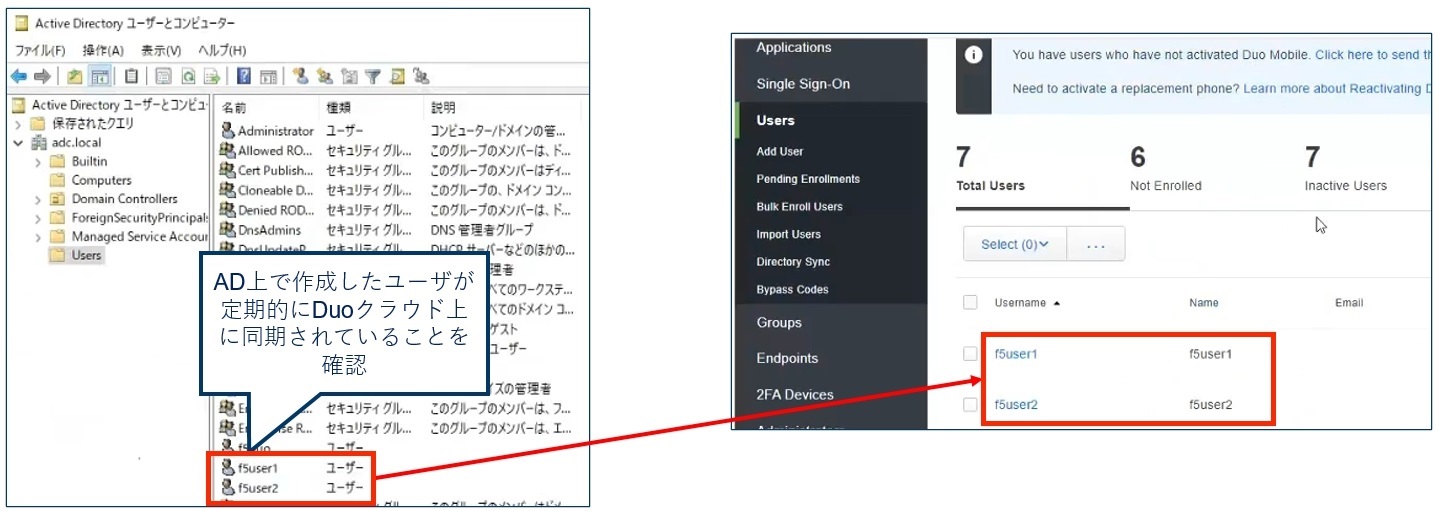

3.DAP設定後、Duoクラウド上でユーザー情報の即時同期処理を実行し、下記のようにAD上のユーザー情報がDuoクラウド上に同期されることを確認します。

〈図3〉

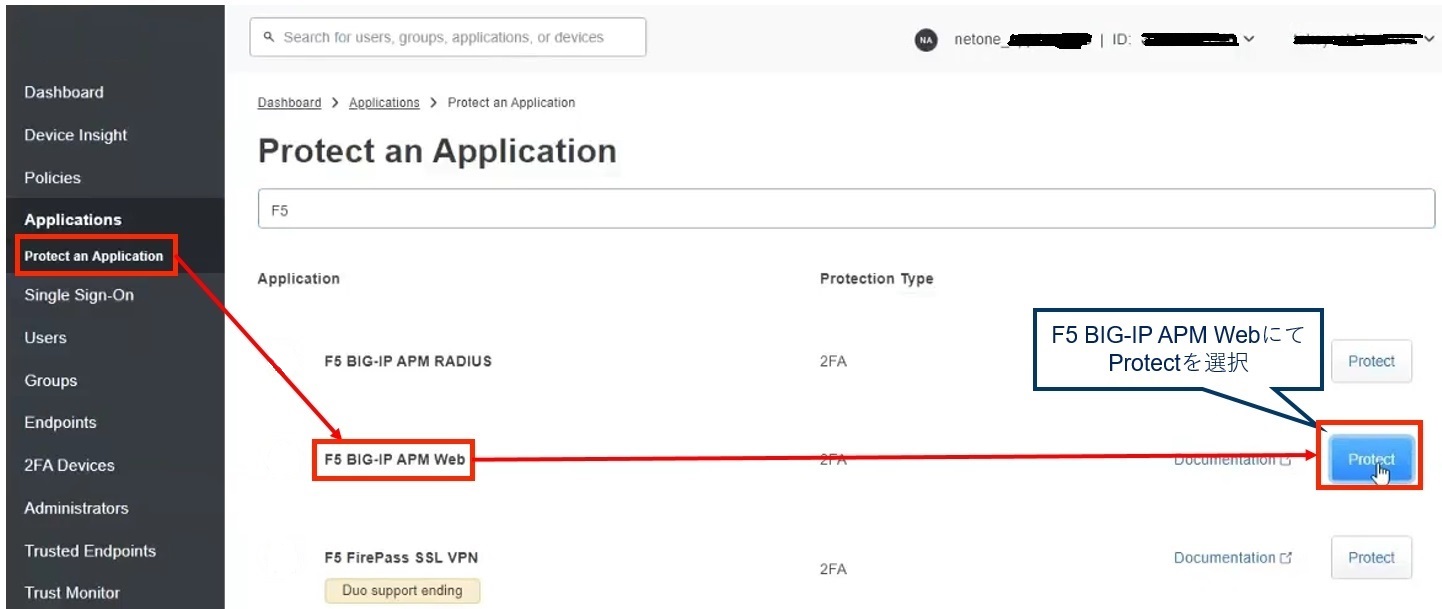

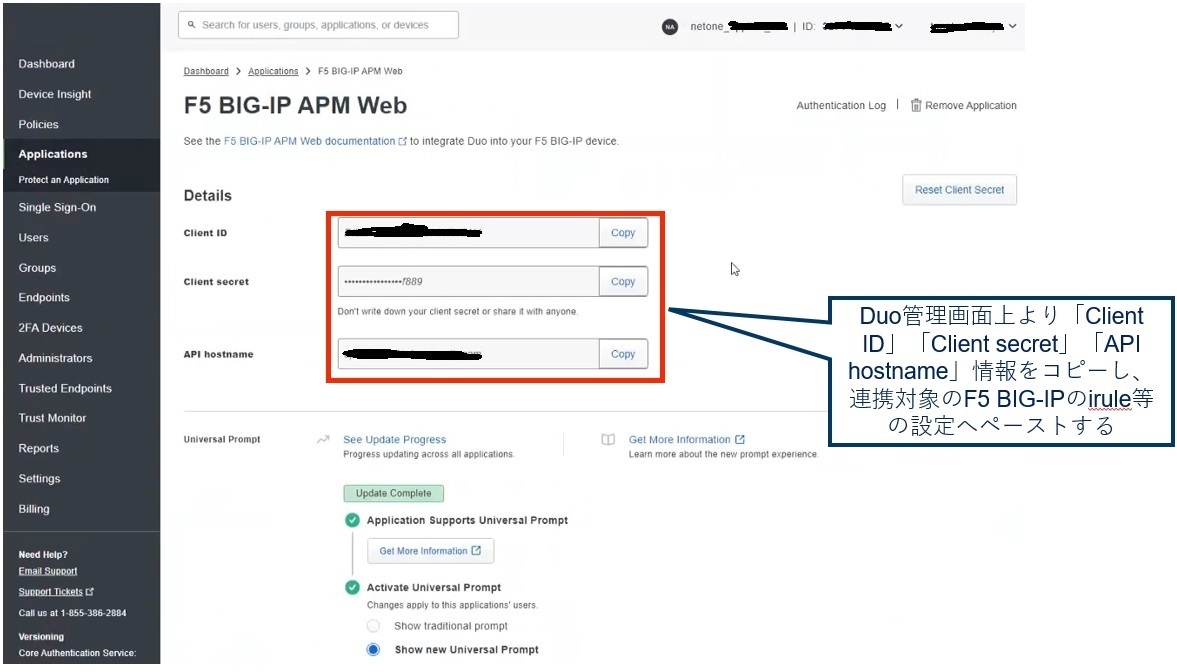

4.Duoクラウド上でProtect an Applicationにて「F5 BIG-IP APM Web」を選択し、連携用のアプリケーション登録をします。

〈図4〉

5.連携用のアプリケーションを作成すると連携用に下記の情報が出力されます。この値を連携対象である「F5 BIG-IP APM」側にコピー&ペーストすることで連携が可能となります。

・Client ID

・Client secret

・API hostname

〈図5〉

利用イメージ

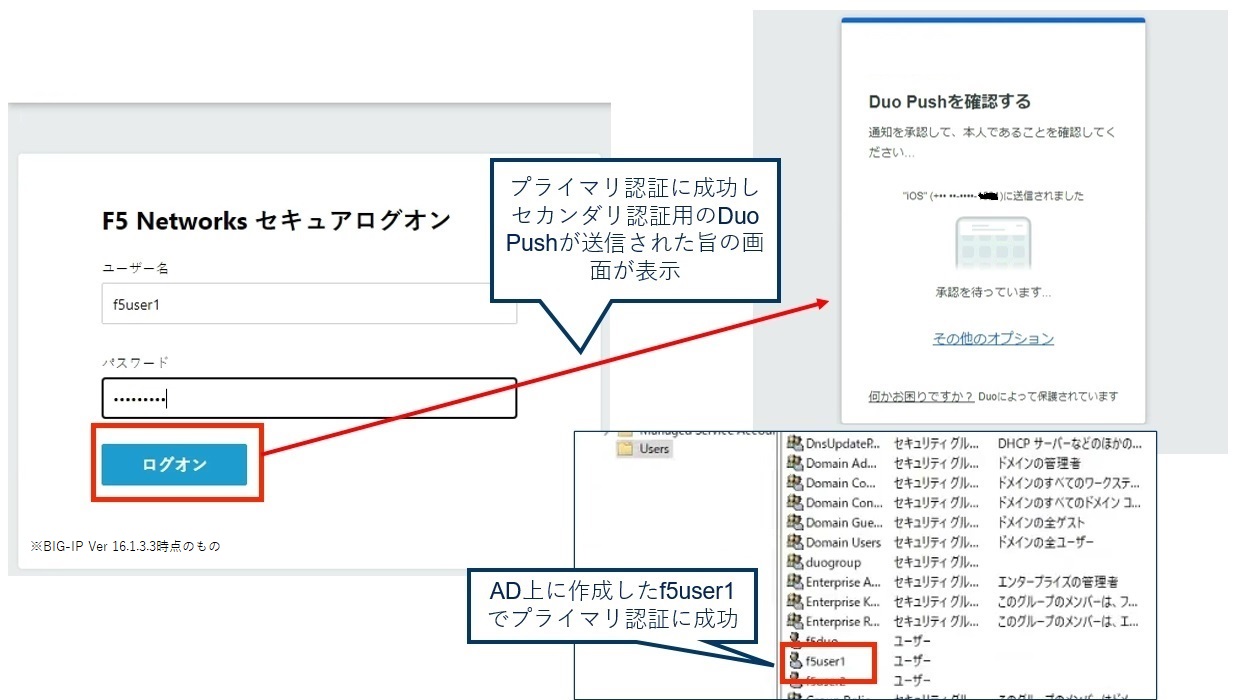

1.「Duoクラウド」及び「F5 BIG-IP APM」の設定完了後、「F5 BIG-IP APM」ログインページにアクセスし、プライマリ認証を行います。

〈図6〉

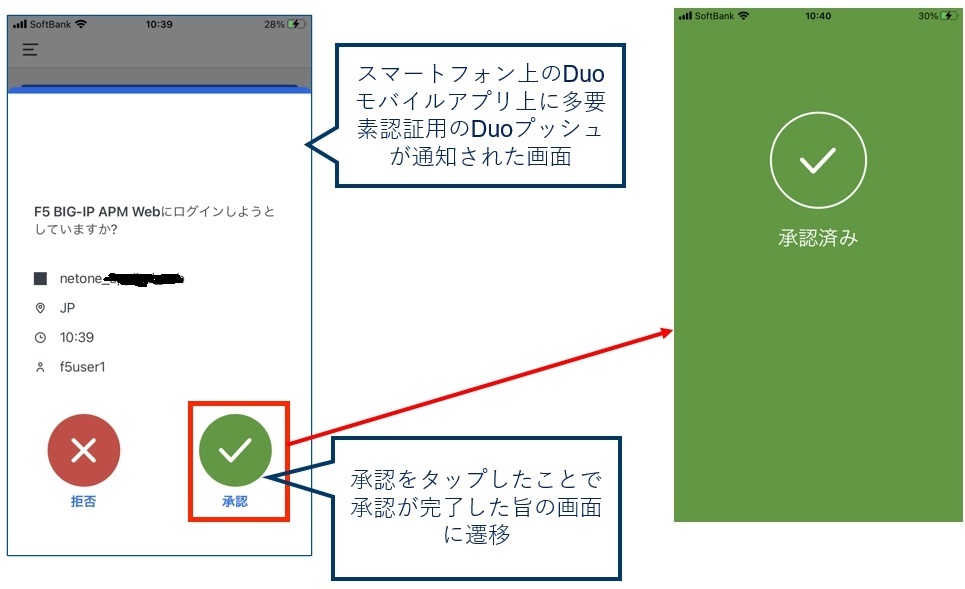

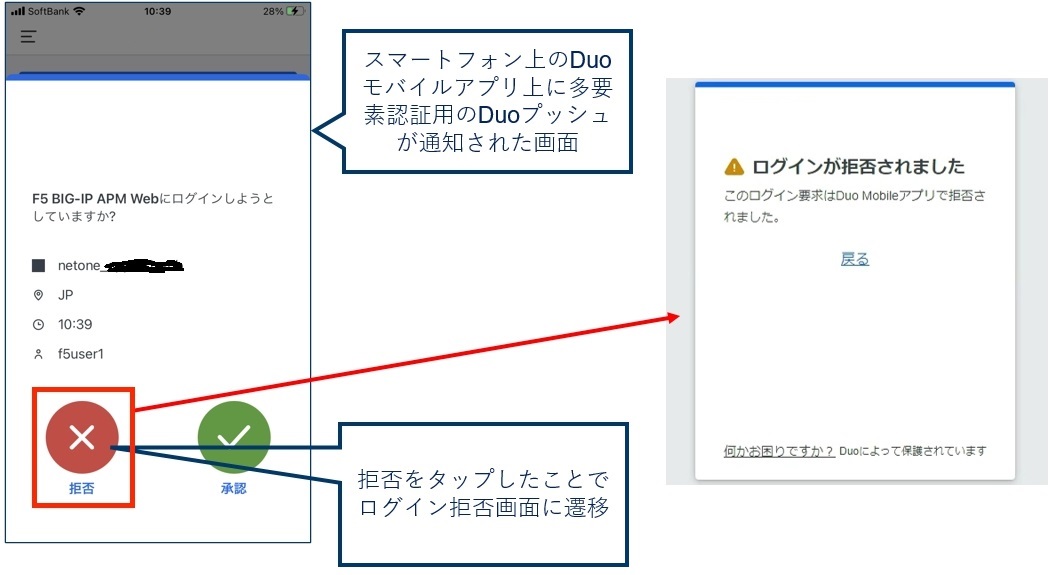

2.今回は、セカンダリ認証には、Duo Pushを設定しているため、スマートフォン上のDuoモバイルアプリに認証有無確認のPush通知が送信されるため、承認を選択します。

〈図7〉

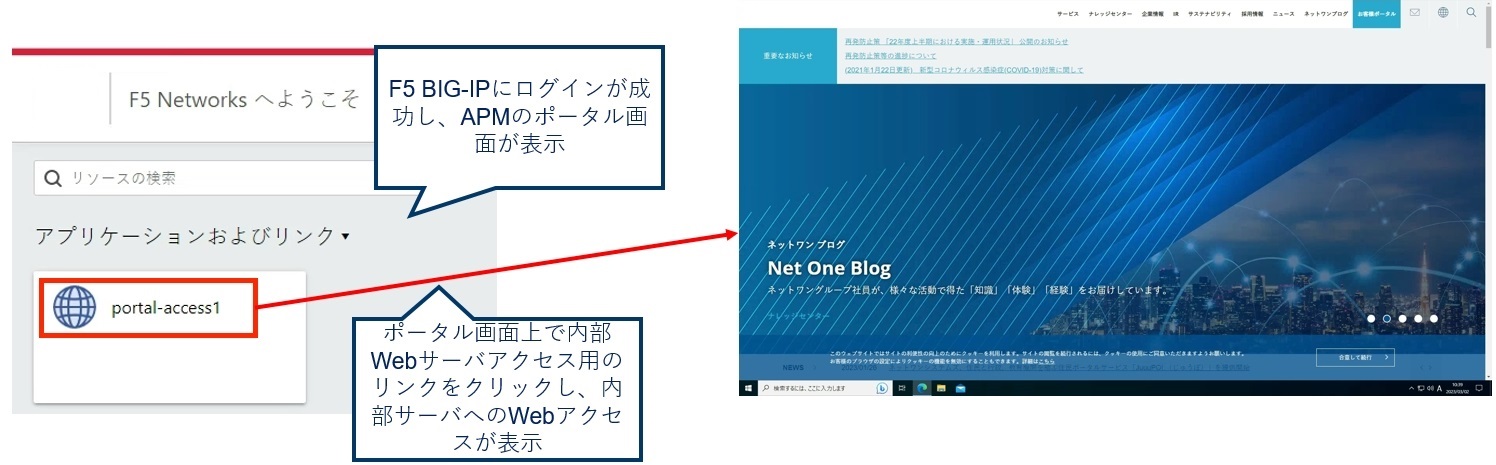

3.「F5 BIG-IP APM」ポータル画面へのログインが成功し、社内Webへのアクセスが可能となります。

〈図8〉

※尚、Duoモバイルアプリにて拒否を選択した場合は、下記のように認証に失敗し「F5 BIG-IP APM」へのログインは出来ません。

〈図9〉

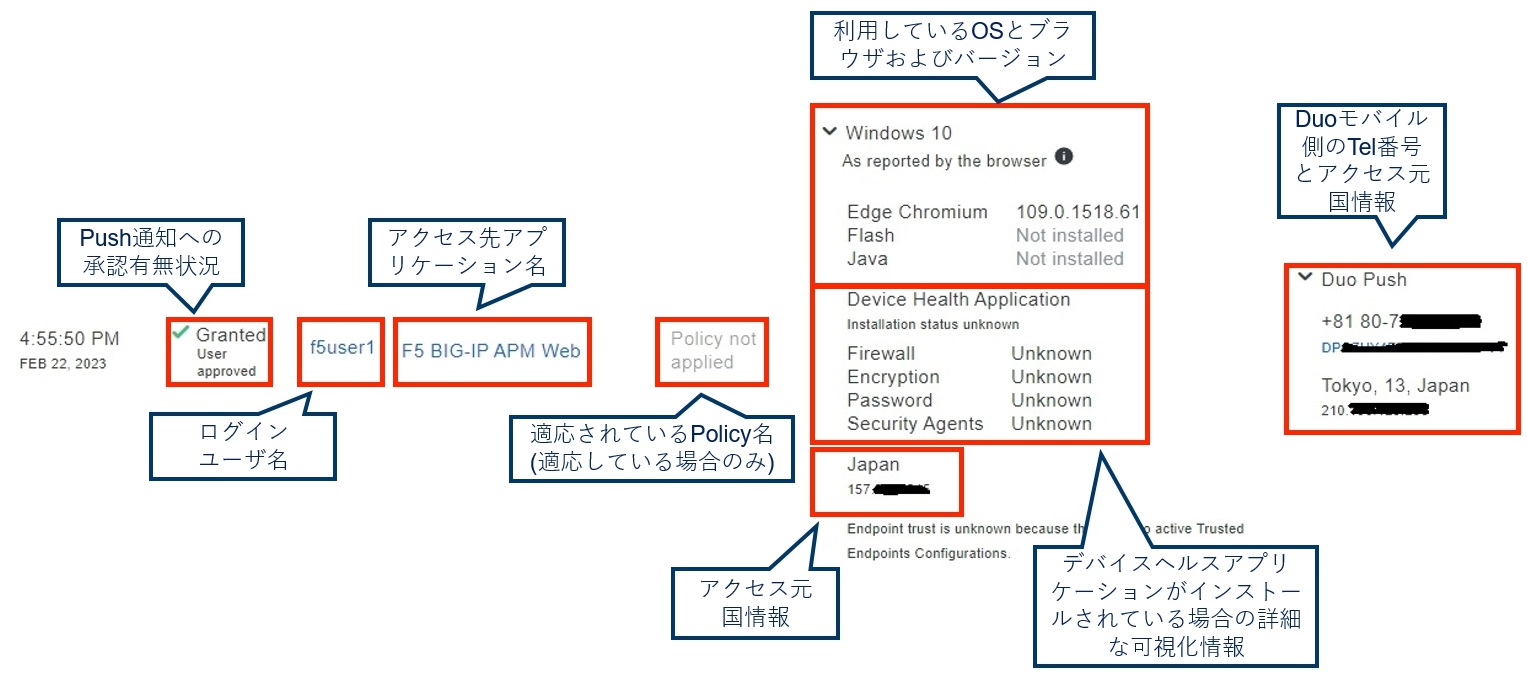

4.Duoには、ブラウザベースのみ(エージェントソフト不要)で、ブラウザのバージョン情報やアクセス元の場所(IP情報から国等を判別)を可視化することが可能です。その結果をベースにアクセス拒否とするポリシーを設定することや認証ログからその情報を確認することが可能です。下記は、その可視化状況を表したものとなります。尚、デバイスヘルスというデバイスの健全性状態をチェックするソフトウェアを導入することで、下記可視化出来ていない項目も可視化が可能となります。

〈図10〉

さいごに

「F5 BIG-IP APM」にて多要素認証する観点でCisco Duoと連携することは、以前からもRadiusベースであれば可能です。しかしながら、Radiusベースでの連携の場合は、認証時にDAPにより介在が必要です。今回検証を実施したOpen ID Connectベースの場合は、認証時にDAPを介在する必要がなく、よりシンプルで柔軟性のある構成をとることが可能です。ただ、設定イメージでも触れておりますようにプライマリ認証にオンプレADを利用している場合には、AD上のユーザー情報をDuoクラウド上に同期する必要があり、そのためにDAPが結果的に必要となっているため、構成により必ずしもシンプルに出来ない場合もあります。いずれにしても認証時にはDAPは介在しないため、認証処理への負荷や認証時の障害リスク低減には働くため今後Open ID Connectベースでの利用が増えてくる可能性があるかと思います。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。