- ライター:奈良 昌紀

- 通信事業者のデータセンターにおいてネットワーク・サーバー運用を経験した後、ネットワンシステムズに入社。帯域制御やWAN高速化製品担当を経て、2008年から仮想化関連製品を担当。現在は主にクラウド、仮想インフラの管理、自動化、ネットワーク仮想化を担当。

目次

はじめに

クラウドの利活用が進み、オンプレミス環境で実行されているワークロードをクラウドに移行するニーズが高まっています。オンプレミスで多く利用されている VMware vSphere®ワークロードは、パブリッククラウドベンダー各社が提供するVMware CloudTM サービスを利用することで、比較的容易にクラウドへ移行し、オンプレミス環境での運用方法を踏襲しながら、パブリッククラウドの各種サービスとの連携が可能になります。

Google Cloud VMware® Engine(GCVE)は、Google Cloudが提供するVMware Cloudサービスです。本記事ではネットワークの機能を中心にGCVE利用方法をご紹介します。なお、GCVEにおけるVMware HCX® やVMware Horizon® の利用に関しても今後掲載予定です。

本記事の内容は2023年1月に実施した検証に基づいています。各サービス、コンポーネントの最新のバージョンや対応状況は、記事作成時と異なる可能性がありますのでご了承ください

Google Cloud VMware Engineの概要

Google Cloudによるマネージドサービスとして、VMware vSphere 、VMware vSANTM、VMware NSX®で構成されるvSphereクラスターが「プライベートクラウド」として提供されます。vSphereワークロードをGCVEのプライベートクラウドに移行することで、オンプレミス環境のvSphereワークロードをGoogle Cloud環境で従来と同じように利用することが可能です。また、GCVEのプラベートクラウドをGoogle CloudのVPCと接続することで、Google Cloudの様々なネイティブサービスを利用することができるため、Google Cloudの強みであるデータサービスと連携したアプリケーションの開発も容易になります。また、Google CloudのCloud VPNやCloud Interconnectを利用してオンプレミス環境と接続することで、オンプレミス環境との連携や、双方向にvSphereワークロードの移行が可能なハイブリッドクラウドを構成することができます。

プライベートクラウドの作成

Google Cloud VMware Engineコンソールからプライベートクラウドの作成が可能です。作成時には以下の情報を入力する必要があります。

- プライベートクラウド名

- ロケーション (リージョン)

- ESXiホスト台数

- 管理用に利用するサブネットのCIDR範囲

プライベートクラウドの作成を開始すると約1時間程度でプライベートクラウドが構成されます。以下はシングルノード構成で作成した場合の例です。シングルノード構成は60日間で自動的に削除されるためPoC等に利用可能です。60日以内に3ノード構成にアップグレードすると、プロダクション環境として継続利用可能です。

VPCとの接続

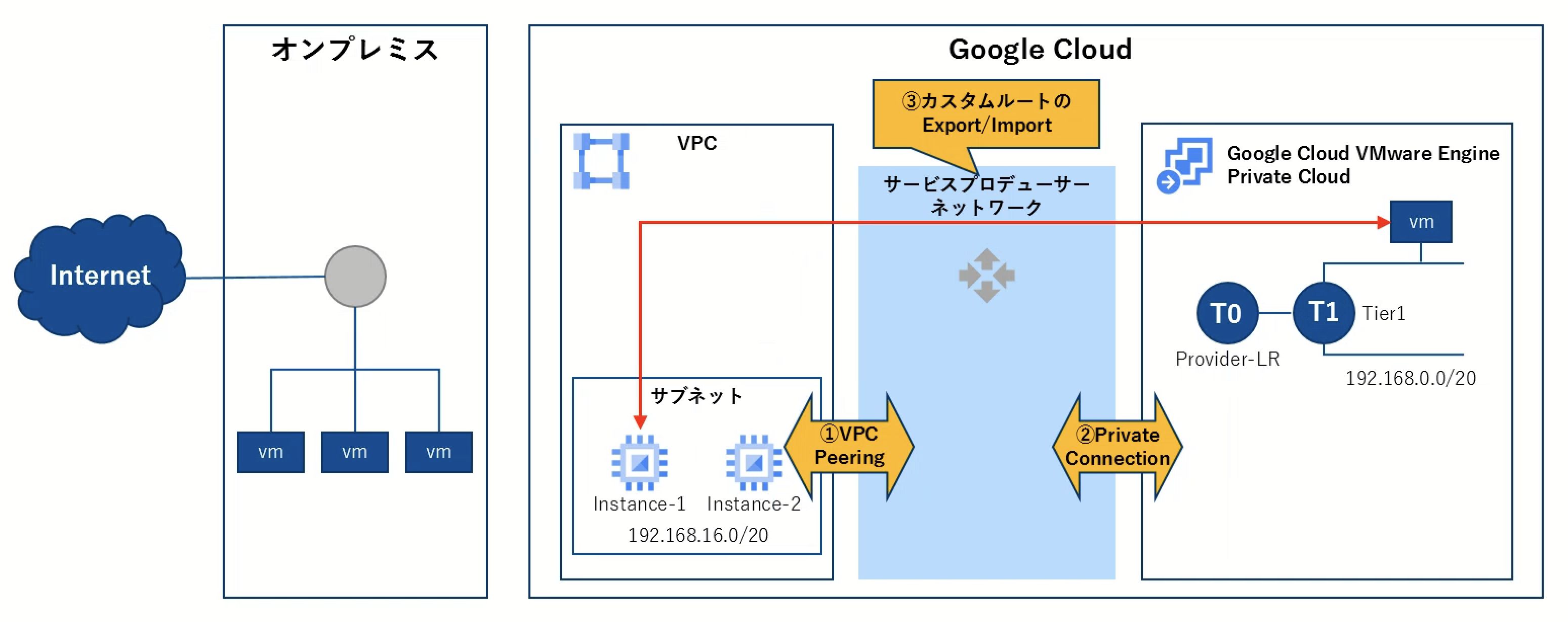

GCVE上の仮想マシンがVPC内のGCE・GKEインスタンスと通信したり、VPC内のサービスを利用するにはGCVEとVPCを接続する必要があります。GCVEとVPCは「プライベートサービスアクセス」を利用して接続します。VPCに対してプライベートサービスアクセスを有効化すると、VPC内部からGoogle Cloudやサードパーティがサービスを提供するサービスプロデューサーネットワークが利用可能になります。

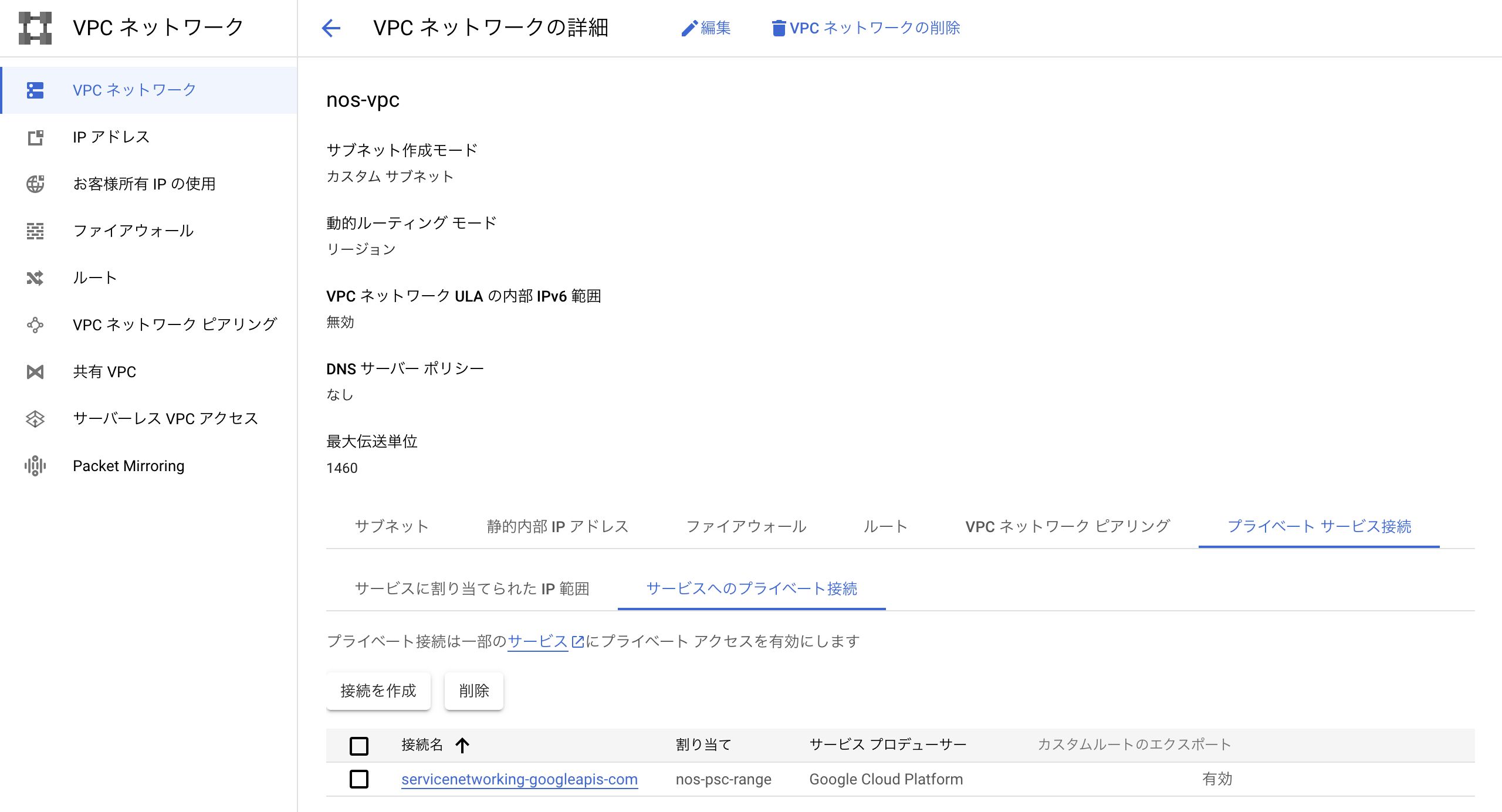

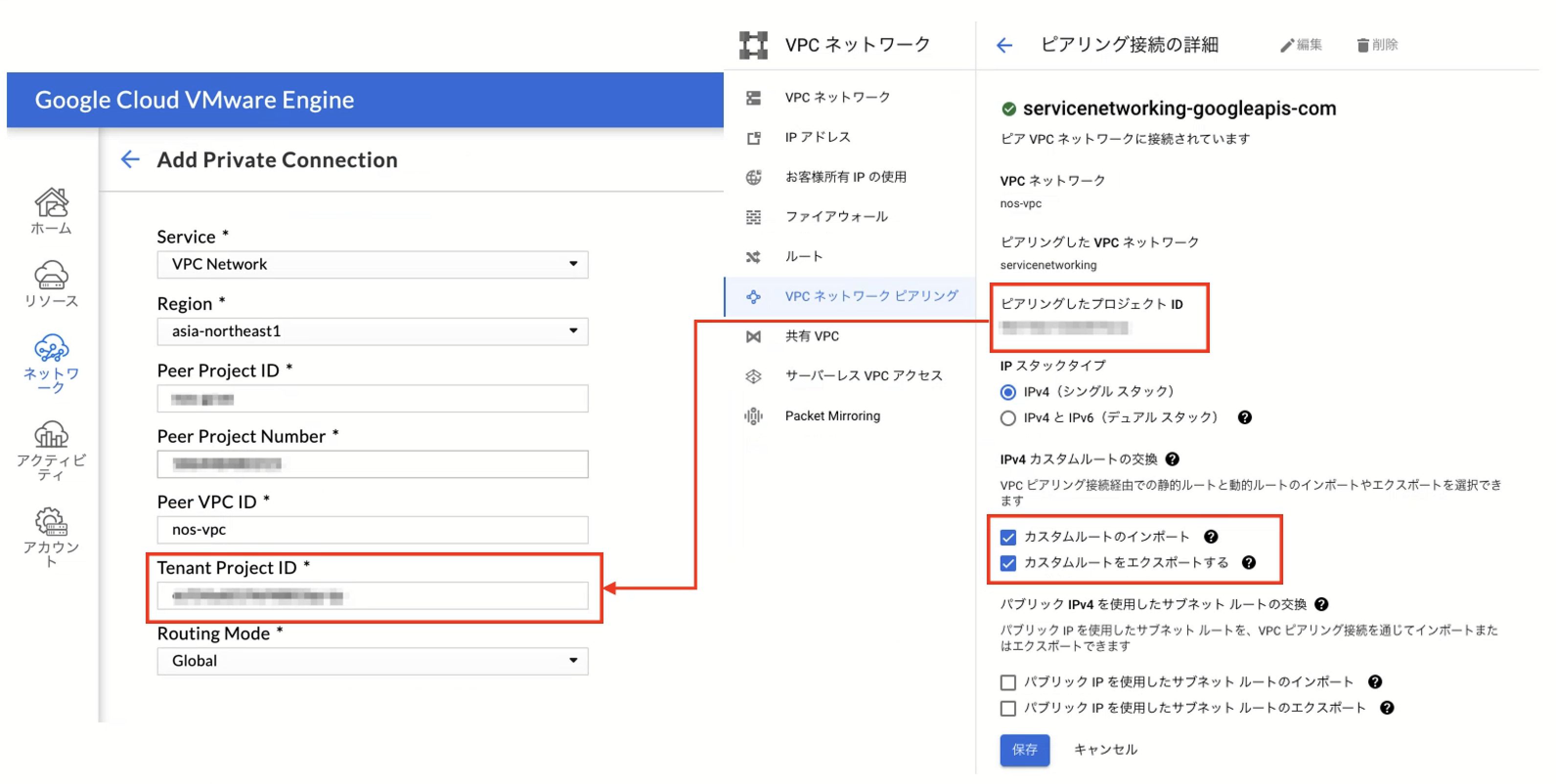

GCVEと接続するVPCに対して、プライベートサービス接続を作成すると、「servicenetworking-googleapis-com」という名前の①VPCネットワークピアリングが作成されます。通常のVPCネットワークピアリングはVPC同士の接続に利用されますが「servicenetworking-googleapis-com」はGoogle Cloudが管理するサービスプロデューサーネットワークとピアリングされます。

接続されたサービスプロデューサーネットワークに対して、GCVE側からプライベート接続(②Private Connection)を設定すると、VPCとGCVEの接続が完了します。VPCピアリングの設定として③カスタムルートのインポート・エクスポートを有効にすることで、GCVE内の論理ネットワークとVPCのサブネットに関する経路情報が双方向で交換され、GCVE上の仮想マシンとVPCネットワーク内のGCEインスタンスが相互通信可能になります。プライベート接続はGCVE管理画面から構成します。接続先のプロジェクトID、プロジェクト番号、VPC IDを指定し、Tenant Project IDとしてVPCピアリングが接続している先のプロジェクトIDを入力します。

VPCとGCVEの接続が完了すると、ユーザーVPC内のインスタンスからGCVEプライベートクラウドのVMware vCenter® やNSXにアクセス可能になります。vCenterやNSXにはgve.googドメインのFQDNが割り当てられますが、プライベート接続構成時にCloud DNSが構成され、VPC内でgve.googドメインの名前解決が可能になり、VPC内のインスタンスからはFQDNを利用してアクセスが可能です。

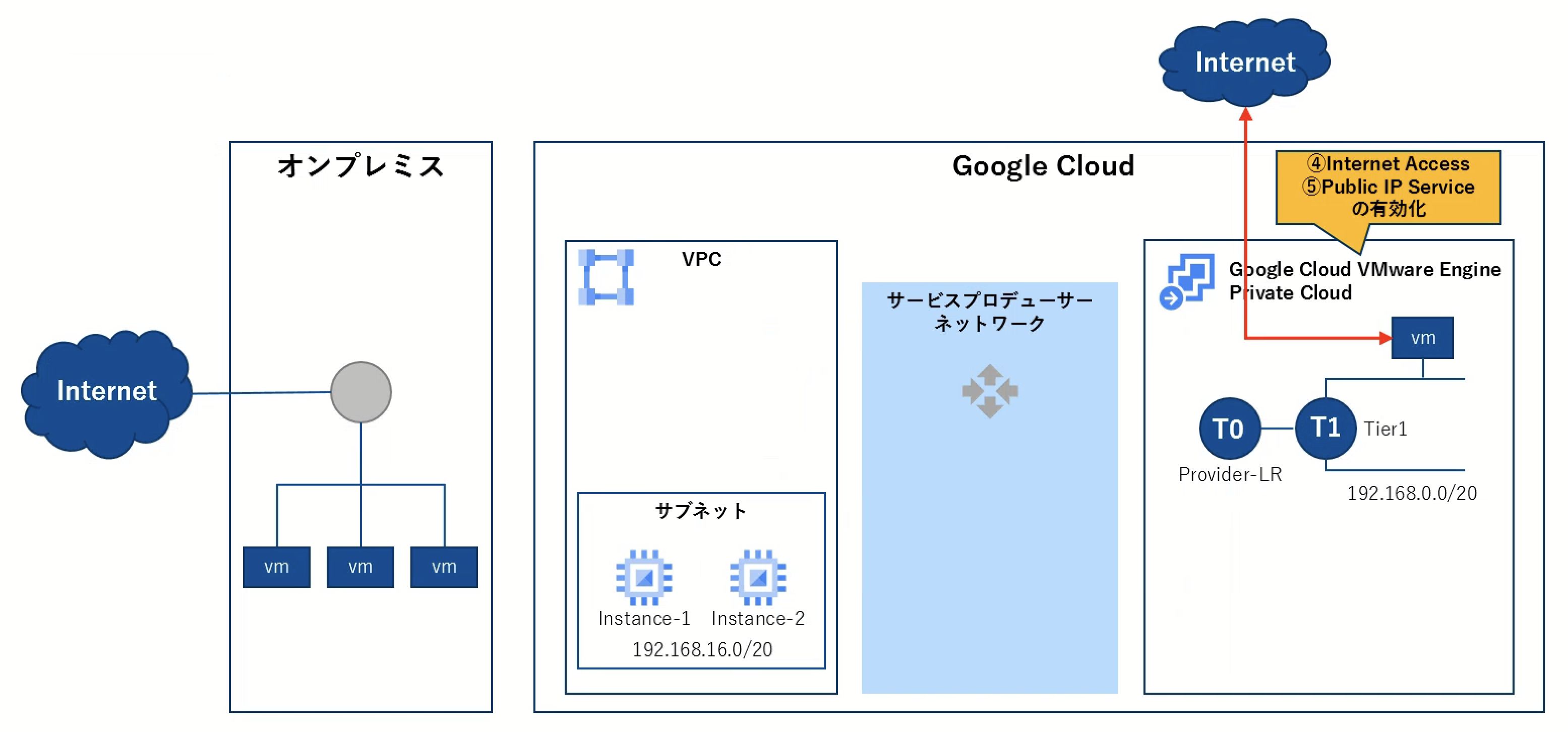

インターネットとの接続

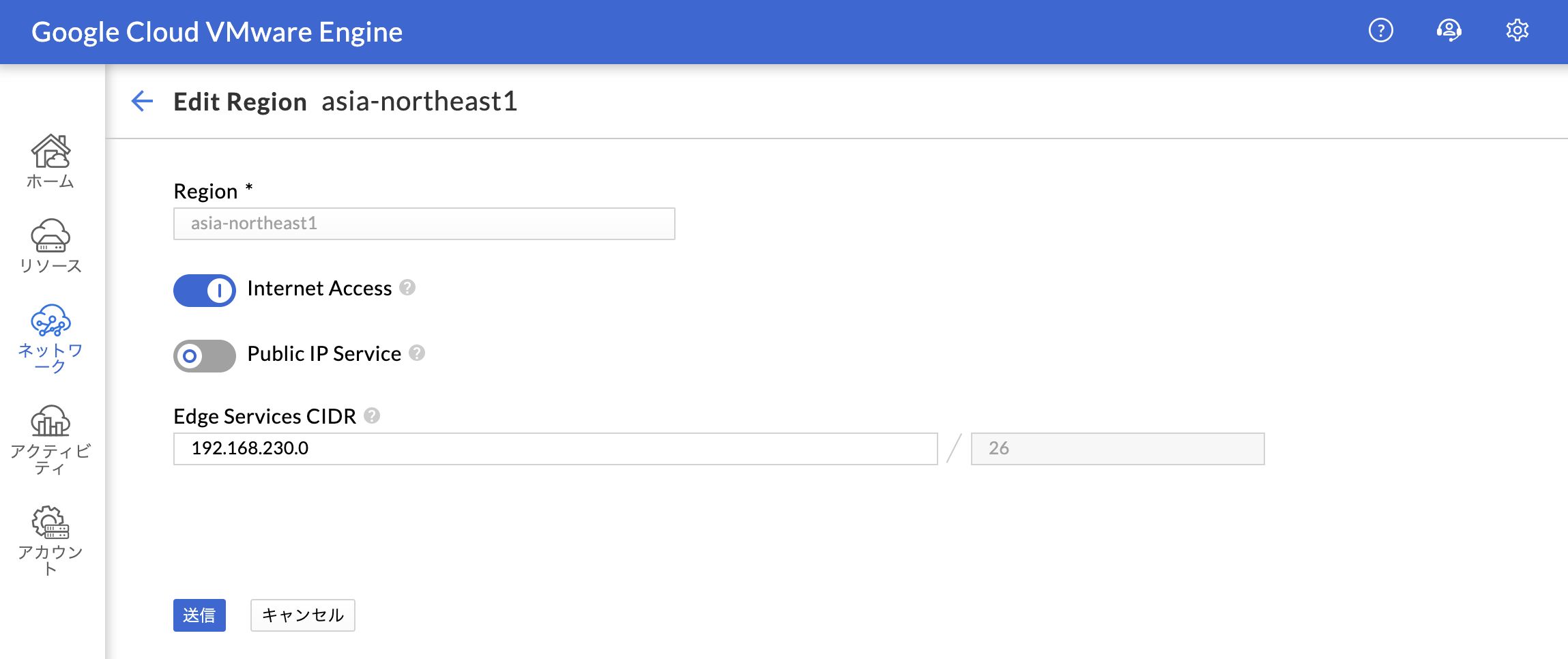

GCVE環境のネットワークでは④Internet Accessと⑤Public IP Serviceを有効化することが可能です。Internet Accessを有効化すると、GCVE環境からインターネットアクセスが可能になります。Public IPを有効化すると、パブリックIPの割り当てが可能になり、割り当てたパブリックIPをGCVE上の仮想マシンにマッピングしてインターネットに公開することが可能です。

設定はGCVEのネットワークメニューにあるRegional Settingsから行います。Internet Accessを有効化するには、GCVE内部で利用されるEdge Service CIDR(/26)を指定する必要があります。

オンプレミス環境との接続

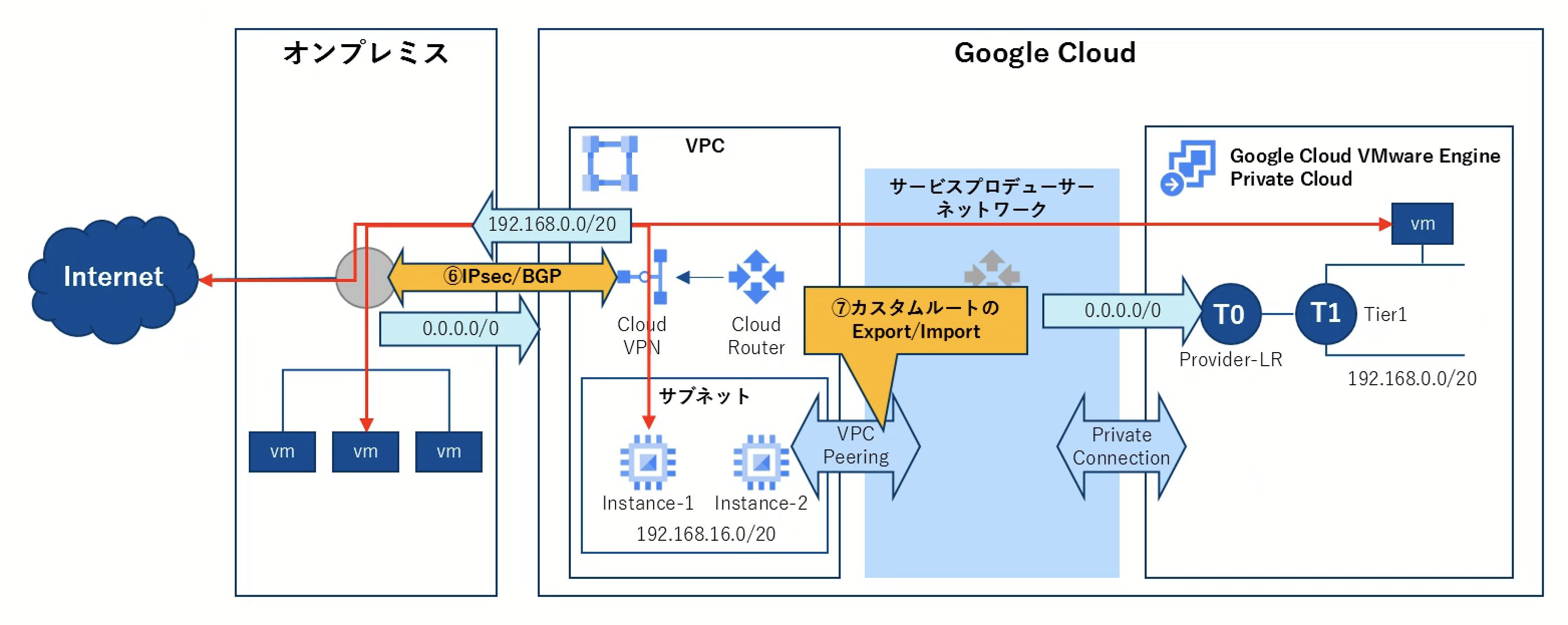

オンプレミス環境のVPNルータとGoogle Cloudに作成した⑥Cloud VPNゲートウェイをIPsecにより接続し、オンプレミス環境のVPNルータとGoogle CloudのCloud Routerの間でBGPを利用して経路を制御します。オンプレミス環境からデフォルトルート(0.0.0.0/0)を広報することで、VPC内のインスタンスはオンプレミス環境のゲートウェイを介してインターネット通信を行うことが可能です。VPCのCloud Routerに広報されたデフォルトルートは、サービスプロデューサーネットワークの⑦カスタムルートのエクスポート・インポートによりGCVEに対して広報され、GCVE環境の仮想マシンもVPC内のインスタンスも、オンプレミスのゲートウェイを介してインターネットに接続することが可能になります。

帯域保証や低遅延で接続する要件がある場合は、Cloud VPNの代わりに閉域網で接続するCloud Interconnectを利用することも可能です。ネットワンシステムズでは、マルチクラウド接続を実現するクラウドHUBサービスを提供しています。オンプレミス環境とGoogle Cloud環境をCloud Interconnectで接続する場合は併せてご検討ください。

Google Cloudネイティブサービスの利用

VPCのプライベートサービス接続を利用して、GCVE上の仮想マシンやオンプレミス環境のホストがGoogle Cloudのネイティブサービスを利用することが可能です。サービスの種類によって、GCVE上の仮想マシンからの利用方法が異なります。

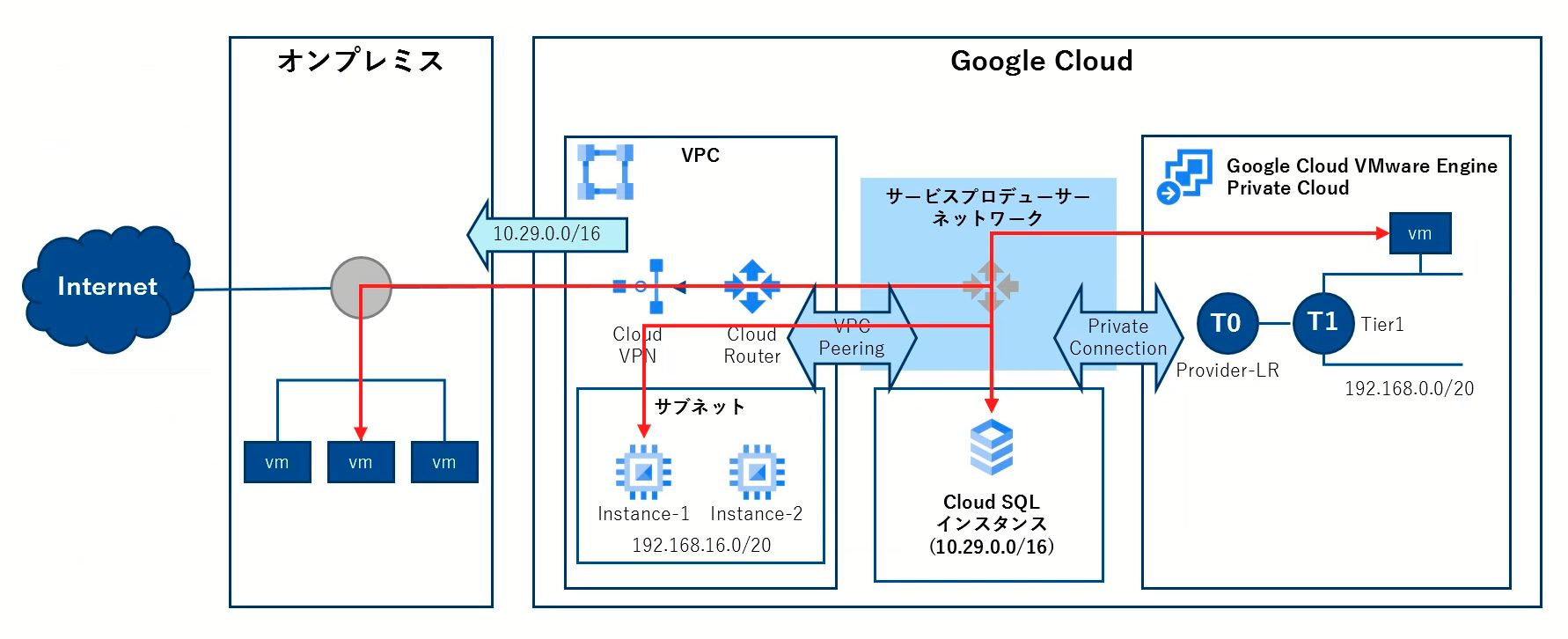

プライベートサービスアクセスによる利用

マネージドSQLサービスであるCloud SQLは、VPCに接続したサービスプロデューサーネットワークにインスタンスを作成することが可能です。GCVEとVPCを接続するために作成したプライベートサービスアクセスを利用してすることで、Cloud SQLインスタンスに対してプライベートアドレスで接続することが可能です。Cloud SQL以外にもCloud BuildやFilestore等はプライベートサービスアクセスによりVPCやGCVEから利用が可能です。

Cloud SQLインスタンスを利用する場合、インスタンスデプロイ時の接続オプションで「プライベートIP」を選択して接続先のVPCを指定することで、VPCに関連付けられたサービスプロデューサーネットワーク内にCloud SQLインスタンスがプライベートIPアドレスで作成され、VPC内のインスタンスやGCVE上のVMからプライベートIPアドレスでアクセス可能です。

プライベートサービスアクセスは、Cloud VPNによって接続されたオンプレミス環境からも利用可能です。プライベートサービスアクセスに割り当てたIP範囲をCloud Routerのカスタム範囲として追加しオンプレミスルータに対して経路を広報することで、オンプレミス環境からもアクセス可能になります。

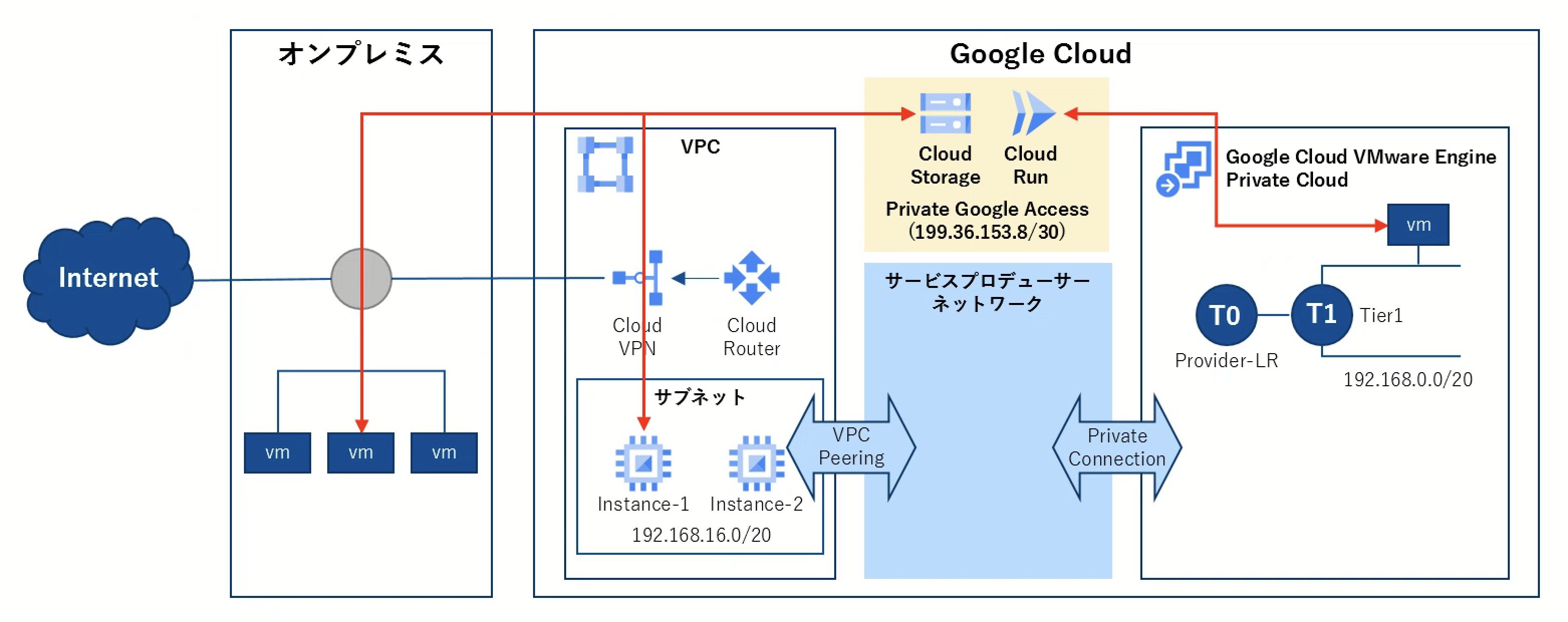

限定公開のGoogleアクセス(Private Google Access)

Cloud Storage、BigQuery、Cloud Run等のAPIサービスは、限定公開のGoogleアクセスを利用することでインターネットを介さずに利用することが可能です。限定公開のGoogleアクセスは、VPCのサブネット単位で設定し、有効化されているサブネットから199.36.153.8/30に対してアクセスすると、Cloud Storage、BigQuery、Cloud Run等Google Cloudが提供する様々なAPIを利用することが可能です。限定公開のGoogleアクセスはVPCのサブネット設定としてデフォルトで有効化されており、GCVE環境のネットワークでも機能します。

例えば、オブジェクトストレージであるCloud Storageを利用する場合、storage.googleapis.comに対してアクセスします。GCVE環境に構成されたDNSでstorage.googleapis.comの名前解決をすると、199.36.153.8〜199.36.153.10となります。GCVE上のVMは、このアドレスに直接アクセスすることでインターネットを介さずにCloud Storageを利用可能です。

ubuntu@gcve-vm1:~$ dig +short @10.43.96.66 storage.googleapis.com private.googleapis.com. 199.36.153.10 199.36.153.9 199.36.153.11 199.36.153.8

また、サーバーレスコンピューティングサービスであるCloud Runで作成したサービスに関しても限定公開のGoogleアクセス経由で利用することが可能です。Cloud Runで作成したサービスに対して発行されるURLに対するAレコードとして199.36.153.8〜199.36.153.10を登録することで、限定公開のGoogleアクセス経由でアクセスすることが可能です。(GCVE環境のマネージドVPCからのアクセスとなるため、Cloud Runサービスに対するIngress の制御は「すべて」として構成する必要があります。「内部」とするとアクセスが拒否されます。)

ubuntu@gcve-vm1:~$ dig +short @10.43.96.66 hello-fqqwc6ouda-an.a.run.app 199.36.153.8 199.36.153.11 199.36.153.10 199.36.153.9 ubuntu@gcve-vm1:~$ curl https://hello-fqqwc6ouda-an.a.run.app Hello World!

限定公開のGoogleアクセスは、Cloud VPNによって接続されたオンプレミス環境からも利用可能です。オンプレミス環境から利用する場合は、Cloud Routerのカスタム範囲として199.36.153.8/30を追加し、オンプレミスルータに対して経路を広報し、オンプレミスで参照しているDNSサーバーでも名前解決を可能にする必要があります。

まとめ

Google Cloud VMware Engineを利用することで、従来の運用をそのままにクラウド環境でもvSphereワークロードの実行が可能です。オンプレミスの仮想マシンをGoogle Cloudに移行することで、Google Cloudが提供するBigQueryやGoogle Compute Engine、Google Kubernetes Engine等、様々なサービスの活用が可能になります。ネットワンシステムズでは、Google Cloud VMware Engineだけでなく、クラウドへの接続を提供するクラウドHUBや、クラウドセキュリティ運用支援サービス等のクラウドを利用する上で必要となるサービスも併せて提供しております。Google Cloud VMware Engineを検討される際は弊社までご相談ください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。