- ライター:榎本 真弓

- Broadcom 及びNutanix の仮想化製品の導入を推進しております。各製品の技術Updateや使い方など、有益な情報をお届けできればと思っています。

・vExpert 2020-2026、vExpert VCF 2025

・Nutanix Partner Elite Member

目次

企業ICTのセキュリティ領域において重要性が増す VMware NSX

企業ICT環境において、ネットワークのソフトウェア化による迅速な基盤構築を目的とした、ネットワーク仮想化製品 VMware NSX® の導入が急速に浸透しています。

また VMware NSX 3.2 以降、NSX Securityライセンス が登場し、NSXにおいて従来より定評のある、セキュリティにフォーカスした使い方(分散FirewallやIDPS等)も可能となっております。

今回は VMware NSX 4.0 で登場した、分散Firewallの新機能「悪意のある IP フィードの構成」の使い方に関して、ご紹介させていただきます。

VMware NSX 4.0:「悪意のある IP フィードの構成」 とは

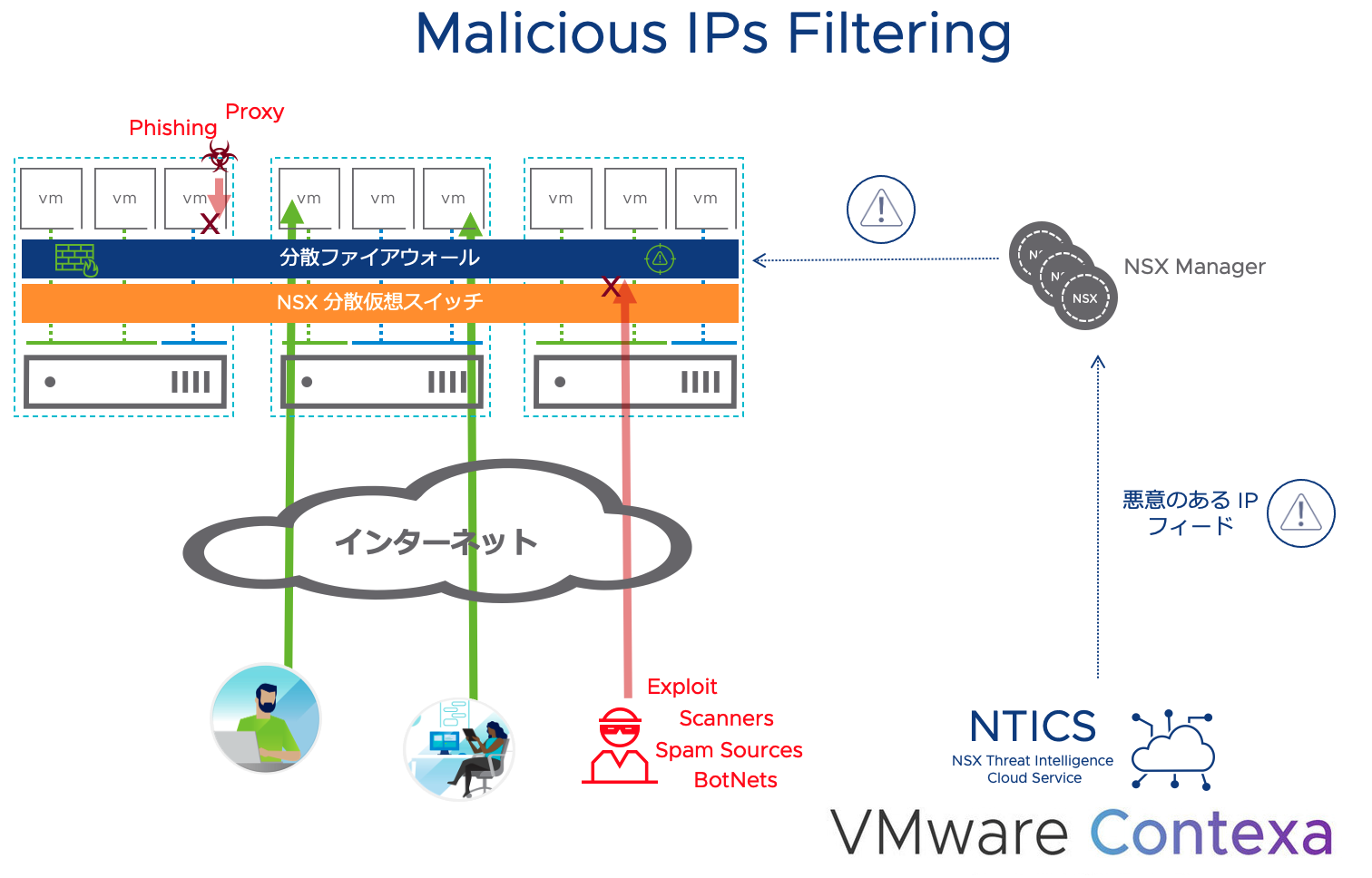

- 「悪意のあるIPフィードの構成」 とは: VMware Contexa™(VMware社の脅威リサーチ組織)による、悪意のあるIPアドレスリスト の定期更新による 分散Firewallの保護機能 となります。分散Firewall の個別の設計への着手以前に、既知の悪意のあるIPアドレスからの通信のブロックを行う事で、サイバー攻撃に関与するインフラとの通信遮断による、効果的なセキュリティ保護を目的としています。

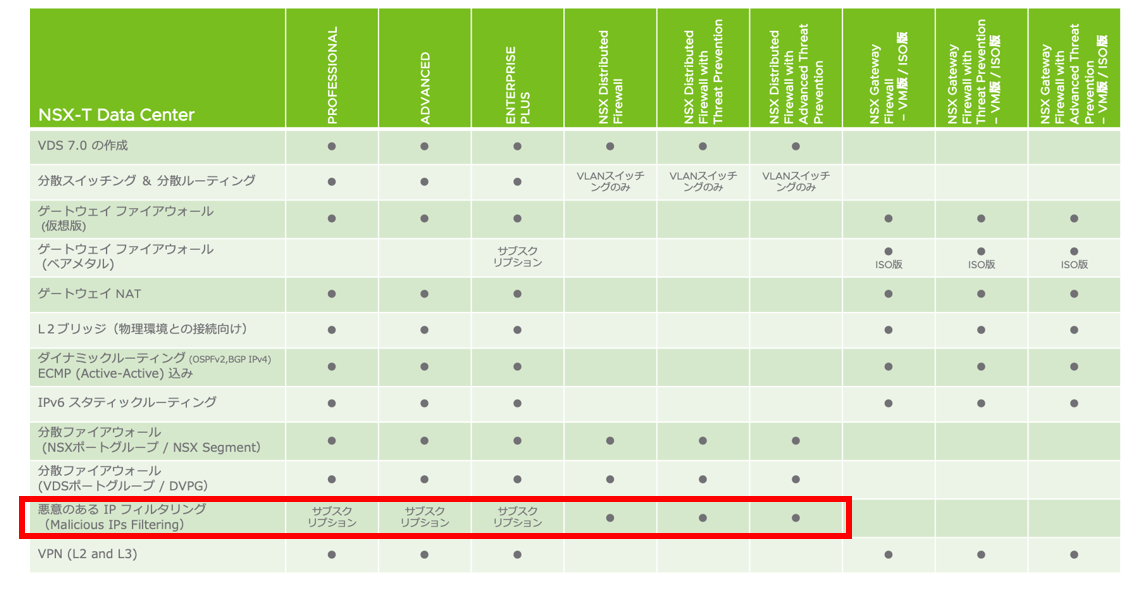

- 「悪意のあるIPフィードの構成」の設定: 本機能は VMware NSX 4.0.0.1 を新規にインストールする、基本的に分散Firewall に対応した 下図の赤枠内のライセンス環境(NSX Professional ~ Enterprise Plus のサブスクリプション型ライセンス 及び NSX Security のDistributed Firewallライセンス)においてデフォルトで有効化されており、設定は不要です。また、 バージョンアップ環境の場合は設定が必要となります。以下、上記ライセンス環境における新規インストール時の、機能の確認手順をご紹介いたします。

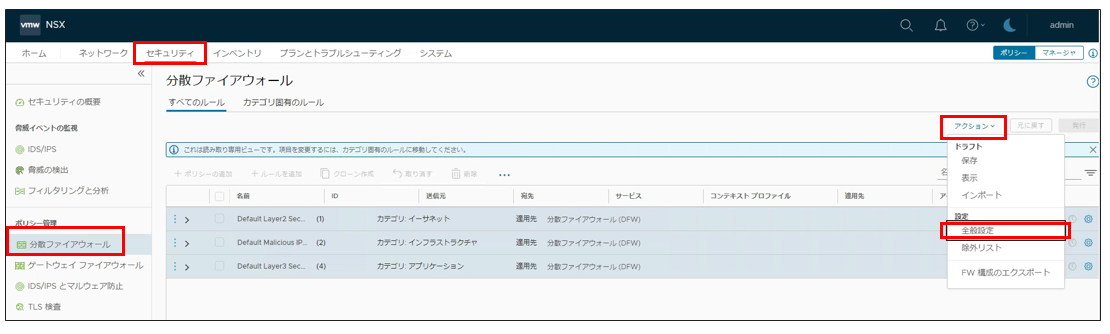

- 設定確認: VMware NSX® Manager™ 管理UI >「セキュリティ」>「分散ファイアウォール」>「アクション」>「全般設定」を選択します。

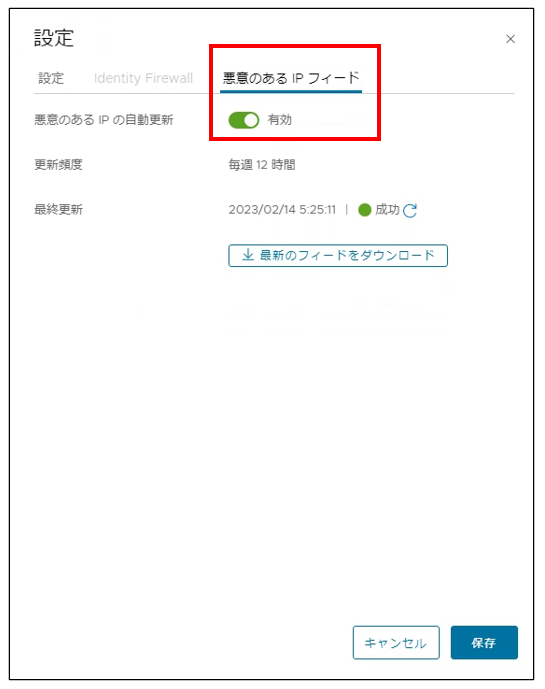

- 「悪意のあるIPフィード」 タブ :「悪意のあるIPの自動更新」が 「有効」である事を確認します。悪意のあるIPフィードのリストは、デフォルトで12時間毎の更新となりますが、「最新のフィードをダウンロード」ボタンにより即時に更新する事も可能です。

- デフォルトルールの確認:「分散ファイアウォール」>「インフラストラクチャ」タブにおいて、デフォルトで「Malicious IP at Source Rule / Destination Rule」ルールが有効化されている事が確認出来ます。(内容:悪意のあるIPからの送受信をドロップ)

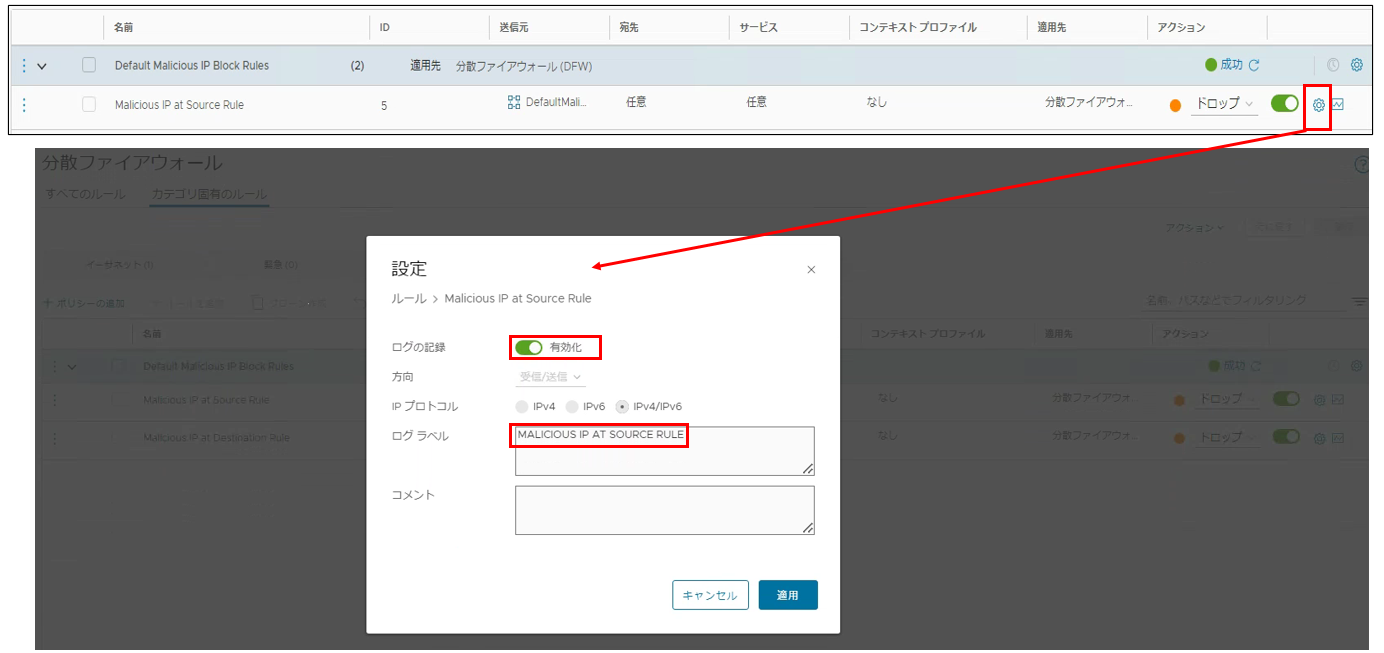

- ログの設定: 今回は、VMware vRealize® Log Insight™ によるログにおいて動作を確認する目的で、上記ルールの分散Firewallのルールの歯車アイコンより、「ログの記録」を「有効化」に変更し 「ログラベル」を追加します。

- 動作確認: ワークロード仮想マシンより、外部の脅威と認識されるアドレス宛ての通信を行った場合に通信はブロックされ、NSXの「セキュリティ」>「セキュリティの概要」>「悪意のあるIP」ダッシュボードにおいて詳細が表示されます。

vRealize Log Insight によるログの確認

vRealize Log Insight は、NSX 4.0 ライセンスに紐づく形でのご提供となり(2023年2月時点 ※)、ご利用いただけるsyslog サーバとなっております。今回はvRealize Log Insight を使用した、NSX分散Firewall のログの確認方法についてご紹介いたします。(vRealize Log Insight の製品名称は、現在 VMware Aria Operations for Logs™ に変更となっております。)

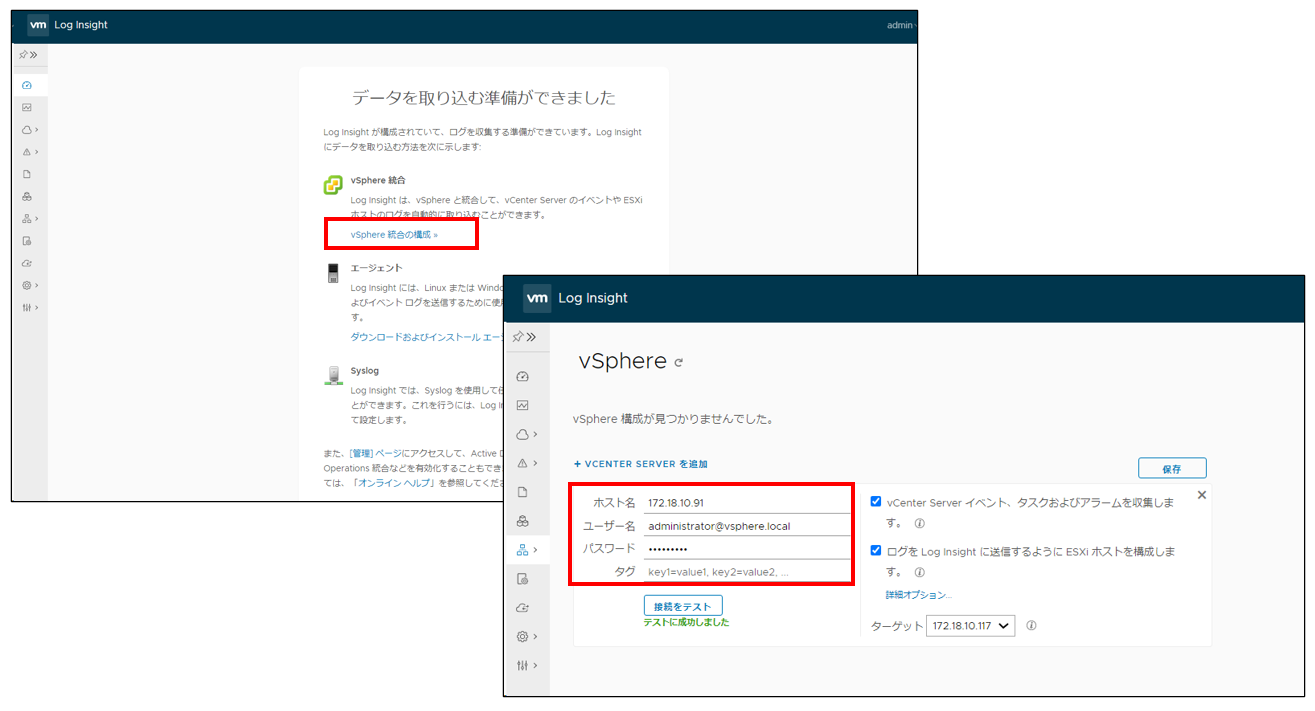

- vRealize Log Insight のデプロイ及び初期設定: 仮想アプライアンスのデプロイ後、VMware vCenter Server® を登録します。

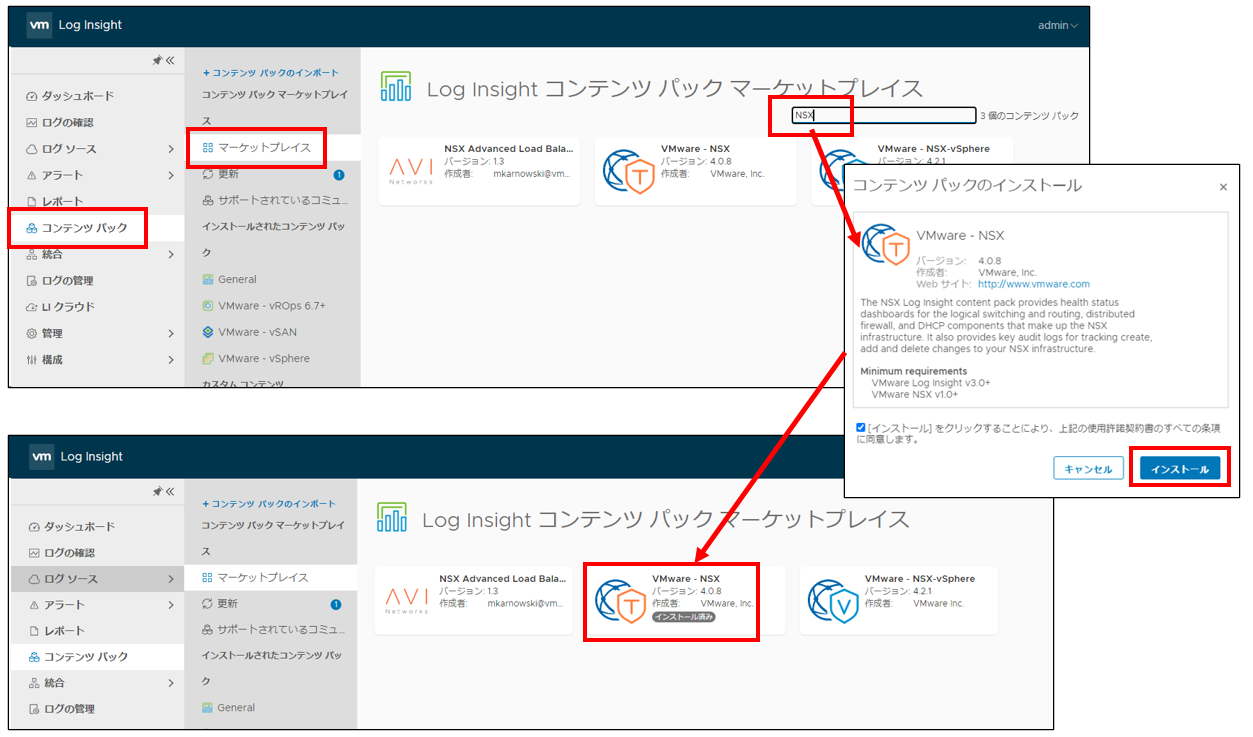

- NSXとの連携:コンテンツパック(個別製品用 Plug-in)をダウンロードの上構成します。

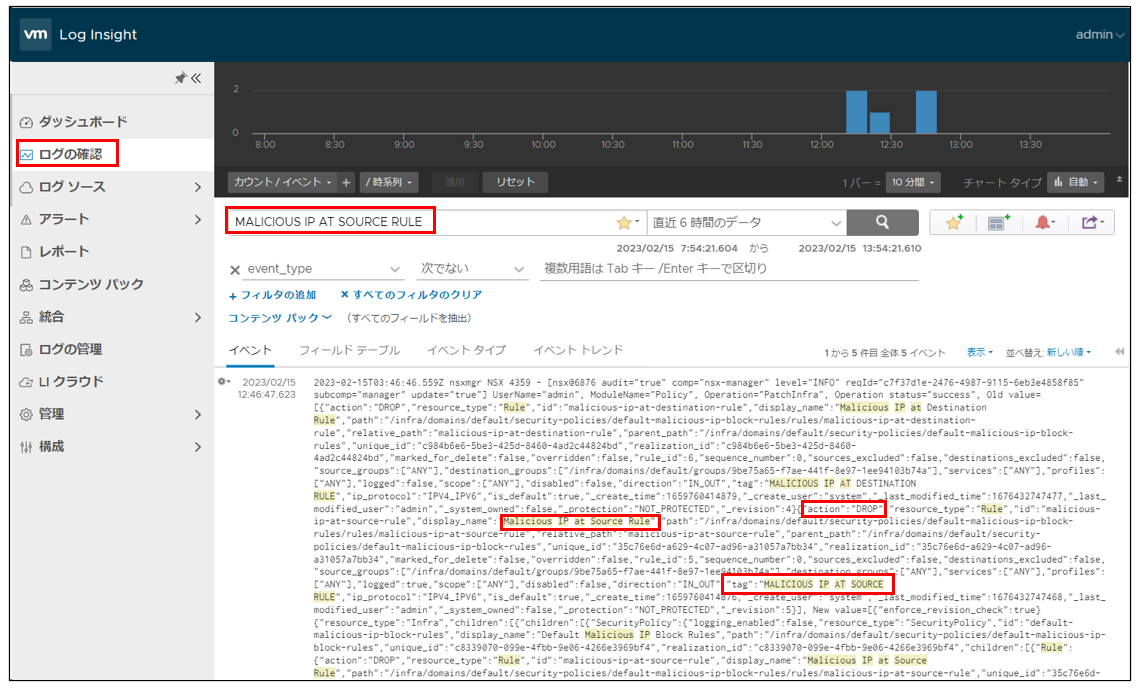

- 分散Firewallログの確認: セットアップ完了後、「ログの構成」より、「悪意のあるIPフィード」のログラベル「MALICIOUS IP AT SOURCE RULE」を検索し、状況(action=DROP)を確認します。

まとめ

今回はVMware NSX 4.0 で登場した、分散Firewallの機能強化となる「悪意のある IP フィードの構成」について、vRealize Log Insight を使用したログの見方とともにご紹介をさせていただきました。

弊社では今後も、VMware NSX を始めとしたクラウド環境における最適なインフラ基盤の構築、運用をご支援させていただきます。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。