- ライター:金只 圭司

- 2008年にネットワンシステムズに入社。

入社当初からストレージ製品技術担当として様々なストレージ製品の検証、技術支援を行っている。最近はハイブリッドクラウド、マルチクラウド環境におけるデータのあり方を模索中。

目次

こんにちは。

昨今、ランサムウェアに対する対策意識が国内でも飛躍的に高まっており、本格的にランサムウェア対策を検討されているお客様からご相談いただくケースが増えています。そこで、本記事ではランサムウェア対策においてストレージやバックアップの視点での対策やその機能について一部ご紹介していきます。

※今回は具体的な製品のご紹介ではなく、一般的な観点としてとなりますのでご了承ください。

米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワーク(CSF)

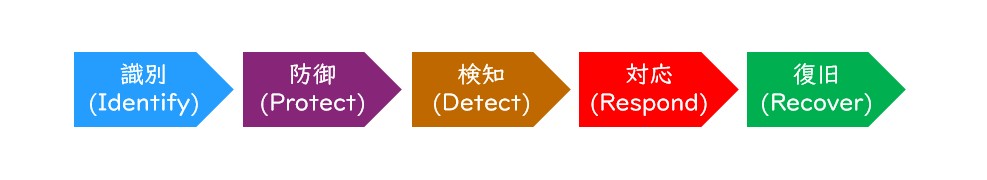

NISTのCSFでは、ビジネスに重要なインフラが稼働し続けられることを目的としたサイバー攻撃への対応で検討されるべき事項が定義されています。ランサムウェア対策においてもこのフレームワークが参考になります。CSFのコアでは、5つのフェーズ、識別(Identify)、防御(Protect)、検知(Detect)、対応(Respond)、復旧(Recover)とされており、バックアップからのリストアは復旧フェーズが対応します(図1)。近年のサイバーセキュリティでは完全に防御することは困難なため、被害を受けた後の対応も重要視されています。特に企業の大事なデータが復旧できることはビジネスの根幹でもありますので、しっかりと対策する必要があります。各社のストレージ製品やバックアップ製品では、このフレームワークに則った対策機能が実装されてきています。

図1.NISTのサイバーセキュリティフレームワーク(CSF)の5つのコア

[参考]NIST:Cyber Security Framework

https://www.nist.gov/cyberframework/online-learning/five-functions

ポイント①:バックアップデータを攻撃されないためのImmutable機能

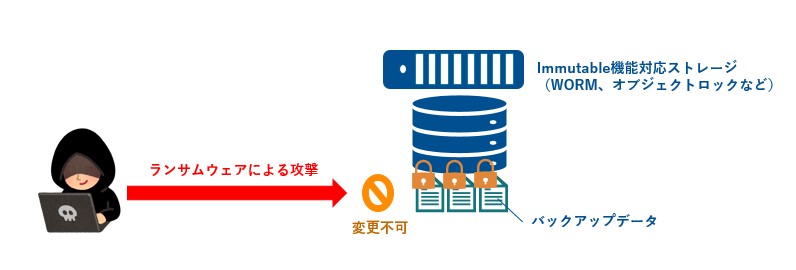

重要なデータはすでにバックアップを取得していると思いますが、最近のランサムウェアはバックアップデータまでも攻撃してきます。バックアップデータが攻撃され、暗号化されてしまうとせっかく取得しているバックアップからリストアができなくなってしまいます。そのため、バックアップデータに対する攻撃を防ぐ手段が必要です。この手段として、ストレージ、バックアップベンダー各社が提供している機能として、データのImmutability(不変性)があります。これはバックアップデータ、またはそのスナップショットのデータを指定する期間上書きできなくする機能です(図2)。この機能を利用することで、仮に攻撃を受けたとしてもバックアップデータには手出しができなくなるため、ランサムウェア対策の観点ではほぼ必須の機能といって良いでしょう。この機能を利用する場合に、多くのベンダーでは大きく2つのモードが用意されています。1つは一般ユーザではImmutable設定されたバックアップデータを改変することはできませんが、管理者にはそれが許可されているモード。もう1つは、管理者でもそのデータを改変、削除できないモードです。実際にあったランサムウェア被害では、Active Directoryが攻撃され、管理者権限が乗っ取られた事例があります。これを考慮すると、後者の管理者でも改変、削除できないモードで設定することが望ましいと云えます。注意点として、この機能ではバックアップデータは保護されますが、読み取りはできてしまうため、流出に備え、必ずバックアップデータは暗号化しましょう。

図2.バックアップデータのImmutable機能

★注目する機能

・バックアップデータのImmutable機能(WORMストレージ、オブジェクトロックなど)

・バックアップデータの暗号化

ポイント②:オフサイトバックアップを用意する

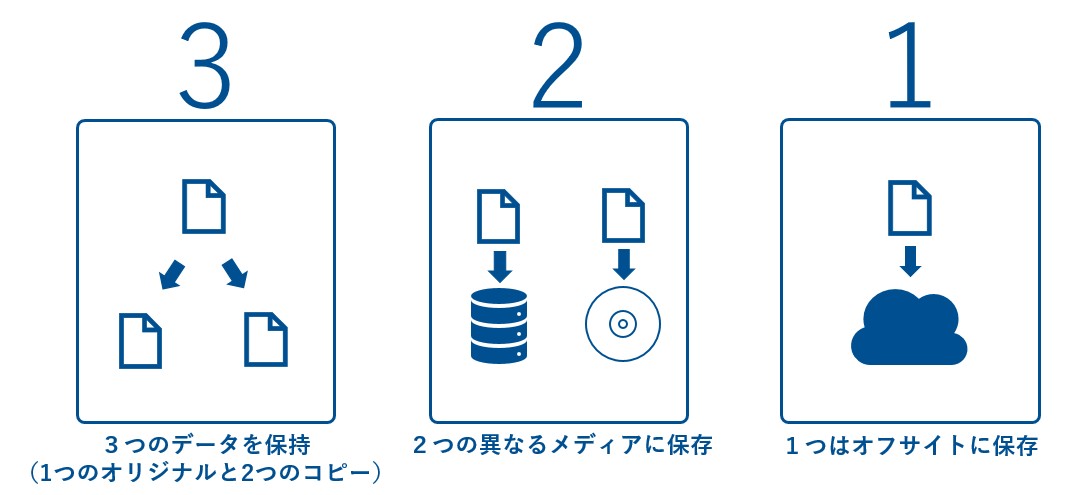

一般的なバックアップのベストプラクティスとして3-2-1ルールというものがあります(図3)。これはデータのコピーは3つ(1つの本番データと2つのバックアップデータ)保管する、保管先としては異なる2つのメディアを使用する、そのうち少なくとも1つはオフサイトに保管する、というルールです。このオフサイトに保管することがランサムウェア対策で重要です。ランサムウェア攻撃は基本的にネットワーク経由で攻撃されますので、テープバックアップによるネットワーク到達性のない倉庫等でのテープ保管も改めて注目されています。ただ、今更テープバックアップは。。という方向けに、実は最近登場した手法があります。それは、バックアップ時以外はネットワークを切断することで疑似的にオフサイト(エアギャップ)環境を作り出す方法です。まだこのソリューションを提供しているベンダーは多くありませんが、ポイント①でご紹介したImmutable機能とこの機能を組み合わせることで、テープ運用に近いオフサイト環境を作り出しつつも、テープ運用の煩雑さを軽減できるため、今後国内外での事例も増えていくと考えています。

図3.バックアップの3-2-1ルール

★注目する機能

・テープバックアップ

・エアギャップソリューション(バックアップ時以外にバックアップデータへのネットワーク接続を切断)

ポイント③:ランサムウェア攻撃のタイミングを検知する

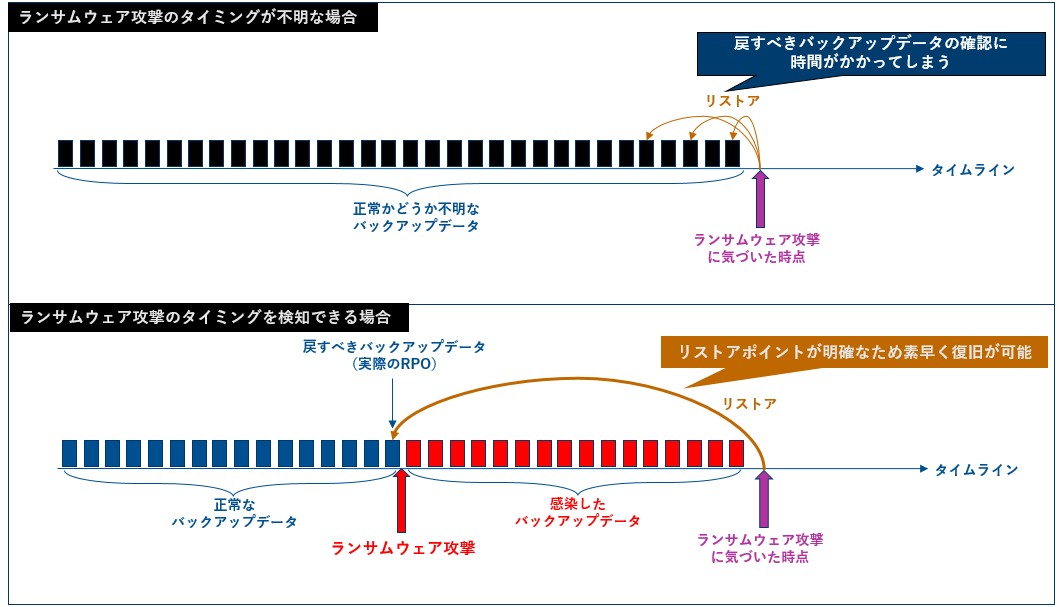

ビジネス影響を考えた場合、RPOが短いことは大変重要です。しかし、ランサムウェアなどのサイバー攻撃ではデータに改変が加えられますので、直近のデータほど改変が加えられたバックアップの可能性が高いです。また、いつ取得したバックアップデータなら安全かという判断が必要ですが、タイミングが分からなければ、やみくもにリストアのテストを重ねることになるので復旧に大幅な時間がかかってしまう懸念があります。

主な対策としてはなるべく長期保管(少なくとも1ヵ月)を行いつつ、ランサムウェア攻撃のタイミングを検知することです。ランサムウェア対策機能としてマルウェア検知の機能を持つバックアップ製品もあります。また、日々のバックアップの特性を学習、監視し、明らかに差分が多い場合にはアラートで通知できる製品もあります。これは特にランサムウェアではデータを暗号化される、つまりデータのほとんどに変更が加えられるため、被害を受けた後のバックアップの容量が格段に大きくなりますので攻撃タイミングを検知するのに役立ちます。他にも本番環境またはテスト用の隔離環境に、取得したバックアップデータを定期的にリストアするテスト(リハーサル)を行うことで、手間はかかりますが、確実に安全なデータであることがわかるため、被害を受けた後のRTOを大幅に短くすることにも繋がります。

図4. ランサムウェア攻撃の検知によるRTOの短縮

★注目する機能

・マルウェア検知機能

・バックアップデータの学習、監視機能

・定期的なリストアのリハーサル機能

まとめ

今回の記事では、バックアップの視点からランサムウェア対策の手法の一部をご紹介しました。ランサムウェアの被害が増えていく、その一方で今回ご紹介したような対策となる機能がストレージやバックアップ製品で実装されてきていますので少しでも皆様の検討の材料になれば幸いです。今回はあくまでもベンダーに依存しない形でのご紹介でしたが、現在ネットワンではこれらの機能を実際の製品にて検証しております。次回の記事で実際の製品および構成例をご紹介したいと思います。ご興味のある方は是非次回の記事をお待ちいただけますと幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。