目次

はじめに

昨今、MS365などのSaaS系トラフィックのローカルブレイクアウトや運用の効率化といった観点から、WANルータを従来型のルータ製品からSD-WAN製品へと置き換えるお客様が増えてきています。

今回は数あるSD-WAN製品の中からCisco Merakiをご紹介します。

Cisco Merakiの概要

Cisco Meraki(以下「Meraki」という)は、2012年にCisco Systemsが買収したネットワークベンダーの製品であり、キャンパスLANネットワーク向けのクラウドコントローラによるネットワーク管理を行う製品になります。

Merakiは無線アクセスポイントからスイッチ、ルータだけでなく、拠点を管理するために必要なセンサーやスマートカメラなども同一のコントローラから制御することが可能です。そのため、サテライトオフィスなど複雑な要件を必要としない環境に対してこの製品1つでネットワークの構築からオフィスセキュリティまでをカバーできます。

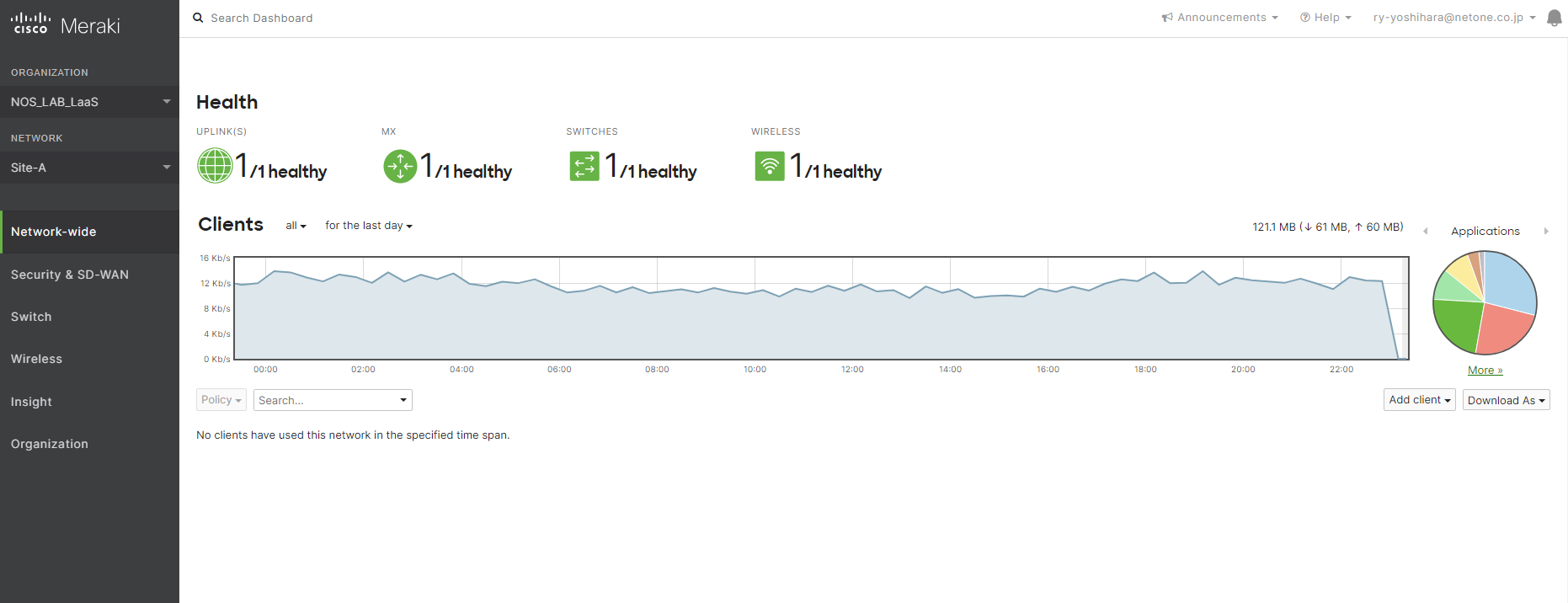

図1:Meraki クラウドコントローラ

Merakiは、当初上記のような特長を持った拠点を管理するSD-Branch分野の製品ではありましたが、昨今のエンタープライズネットワークのSD-WAN化の流れもあり、SD-WAN機能の1つであるローカルブレイクアウト機能も搭載されてきているためMS365を代表としたクラウドサービスに対する通信のオフロードも実現することが可能になってきています。

Cisco Merakiを構成する製品群

Merakiは以下のような製品群から構成されています。

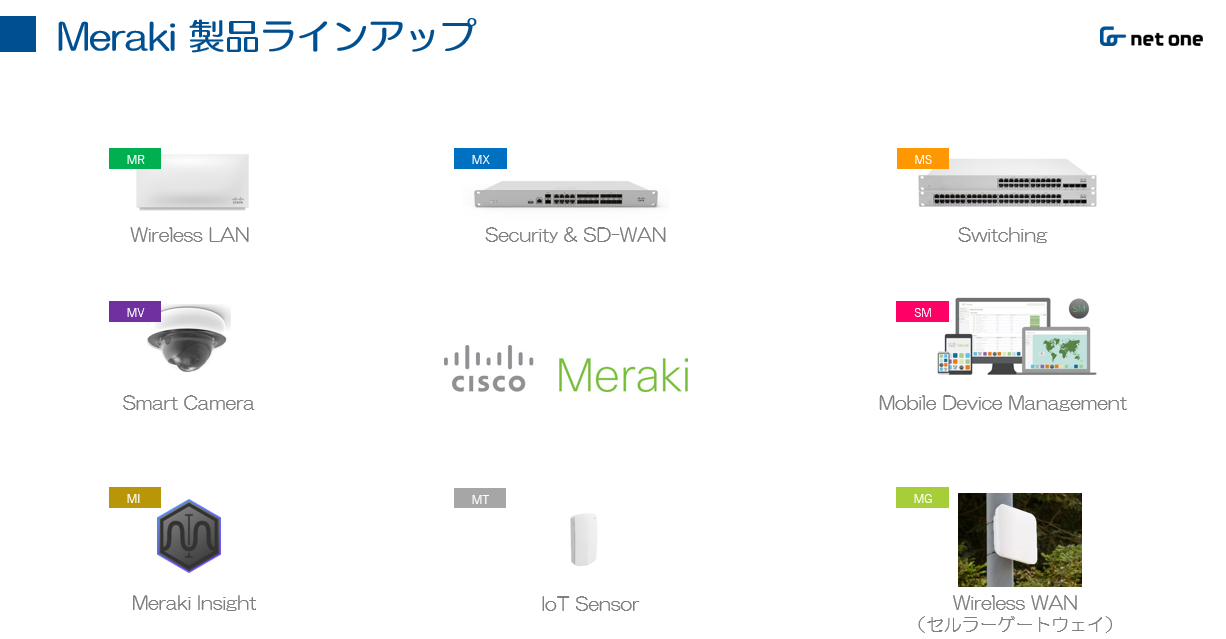

図2:Meraki製品群

Merakiでネットワーク構築していく際には主にMX、MS、MRの3種類を利用します。

MXがSDWANルータ、MSがスイッチ、MRが無線アクセスポイントとして動作します。

- Meraki MX(SD-WANルータ)

MXは、ハードウェアがクラウド管理型UTM(統合脅威管理)機器として設計されているため、SDWANルータとしての機能とUTM Firewallとしての機能を同時に利用することが可能です。

また、昨今のテレワークの需要に沿ったMXのテレワーカーモデルであるZシリーズと呼ばれる小型のMXも提供されています。

- Meraki MS(スイッチ)

MSは、マルチギガビット イーサネットをサポートしているため、既存のケーブルでより高速な通信を実現できます。

また、専用のケーブルとクロススタック リンク アグリゲーションを利用して物理的にスタッキングできるため、より柔軟にネットワークを構築することが可能になります。

- Meraki MR(無線アクセスポイント)

MRはDHCPでアドレスを取得できる環境であれば、MX、MS同様にインターネットの疎通を確保するだけでAP が自動的にクラウドから設定を取得するため、専属のエンジニアによるインストール作業が不要となります。

また、アクセスポイントがピーク時のパフォーマンスに合わせて自動的に RF を最適化するため、常に快適な無線環境を提供することが可能になります。

自動的にサイト間を繋ぐAutoVPN

MXには、同じコントローラで管理されているMXに対して、自動的にIPSecトンネルを張るAutoVPNと呼ばれる機能が備わっています。

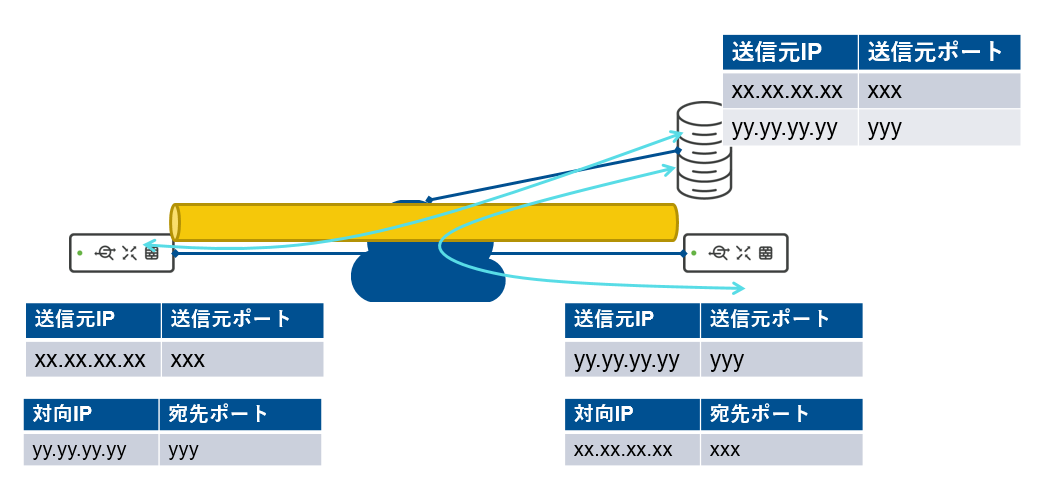

図3:AutoVPNの仕組み

このAutoVPN機能は、Merakiのクラウドコントローラに対して、MXがVPNを張るための"送信元IPアドレス"と"送信元ポート"の情報をレコードとして登録します。

その後、クラウドコントローラから他のサイトに設置されているMXに関するレコードを取得することによって、サイト間で送信元IPアドレス、送信元ポート、宛先IPアドレス、宛先ポートのセッション情報を作成できます。

この仕組みを利用することでUDPホールパンチングの仕組みを利用できるため、MXがFWの配下に設置されていたとしてもVPNを張れる点がメリットとしてあります。

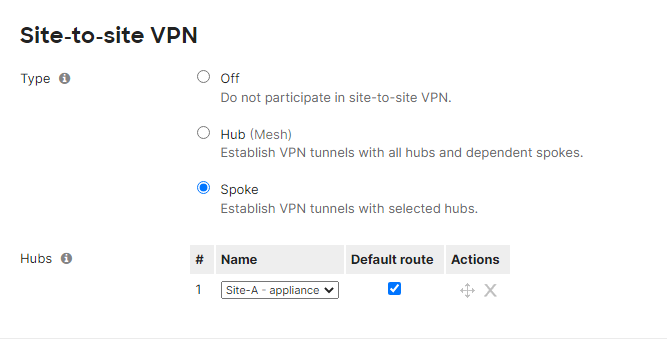

またAutoVPNは、コントローラ上でVPN接続用のレコードを一元管理しているため、わずか数ステップでサイト間接続の構成をフルメッシュやハブ&スポーク、パーシャルメッシュといった構成を容易に実現できることもメリットの1つです。

実際の設定画面は以下のようになっており、サイトごとに接続方式を選択するだけのシンプル設計になっています。

図4:AutoVPNの接続方式設定画面

特定通信のローカルブレイクアウト

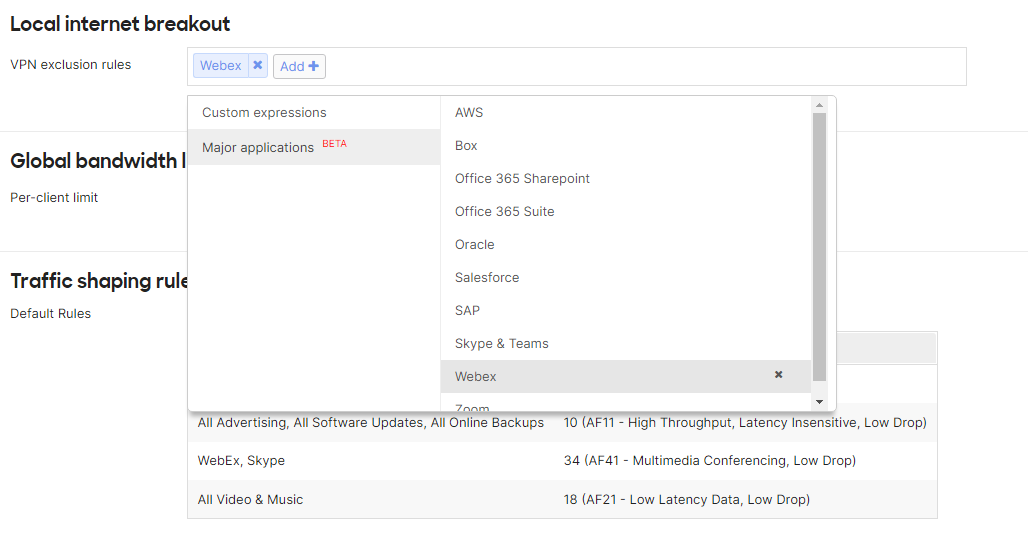

Merakiには、VPN Full-Tunnel Exclusionと呼ばれる機能名で、他製品でいうところのローカルブレイクアウトの機能が実装されています。

ローカルブレイクアウトを行うためには2022年3月時点で以下の3種類のトラフィック制御手段があります。

・プロトコル、送信元宛先IPアドレスおよびポート番号を利用した5タプルによるトラフィック制御

・DNSホスト名を利用したトラフィック制御

・Merakiが定義しているメジャーアプリ10種類に対するアプリケーション識別を利用したトラフィック制御

図5:Merakiによるアプリケーションベースローカルブレイクアウト

同社が提供しているCisco SD-WANによるローカルブレイクアウトとの大きな差分として、アプリケーション識別でトラフィック制御を行う場合に識別できるアプリケーション数に違いがあります。裏を返せば、特定の通信をローカルブレイクアウトさせるという要件に着目した時、対象通信をMerakiで識別できる場合にCiscoSD-WANと比較して、よりコストを抑えて要件を満たすことができます。

おわりに

今回はCisco MerakiのSD-WAN機能について、簡単に紹介しました。

テレワークの普及でオフィスの在り方が変わってきた企業ネットワークに対して、Cisco Merakiの持つ導入と展開のシンプルさと機能の豊富さは1つの選択肢になるのではないでしょうか。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。