- ライター:尾山 和宏

- ネットワン入社以来、セキュリティ製品の担当として、ベンダー製品の評価・検証・技術サポート業務に従事。CISSP#502642、CCIE Security#64214。第3回 シスコテクノロジー論文コンテスト 最優秀賞。

目次

ゼロトラストセキュリティ

従来のICT環境では、企業ネットワークの出入り口をファイアウォールやIPSで守り、外部の攻撃者の侵入を防ぐことに重点をおいた、境界型セキュリティ対策が行われてきました。しかし、クラウドの利活用やリモートワークの広がりによって企業を取り巻くネットワーク環境が変化した結果、企業ネットワークの内部、外部の境界は曖昧になってきています。また高度なサイバー攻撃は、境界型セキュリティを突破し、企業の内部ネットワークに侵入します。もはや、内部ネットワークだからといって安全地帯とは言えません。

そこで必要となるのが、ゼロトラストセキュリティです。ゼロトラストの鍵となるのは “Never Trust, Always Verify”(決して信頼せず、常に確認)という考え方です。ゼロトラストでは企業の内部、外部に関わらず、ユーザーやデバイスの信頼性、健全性を徹底的に検証した上で、必要最小限のアクセス権限のみを付与することが求められます。

今回、ご紹介するCisco Secure Access by Duo(以下「Duo」)は、ゼロトラストを実現する製品です。「ユーザーの信頼を確立」、「デバイスの健全性を評価」、「適応型ポリシー」、「継続的なモニタリング」という4つのステップで、Duoを用いてゼロトラストを実現する方法を説明します。

ステップ1:ユーザーの信頼を確立

Duoは、ユーザーがアプリケーションにアクセスする際の、MFA(Multi Factor Authentication)を提供します。MFAとは、ID/Passwordのような知識要素だけではなく、所有要素、生体要素を組み合わせた認証を意味します。2つ以上の要素を組み合わせて認証を行うことで、ユーザーの信頼を確立します。

DuoでMFAを行う場合、Primary認証は既存のDirectoryを用いたID/Password認証を行い、Secondary認証で所有要素、生体要素を使った認証を行います。Duoは、他のMFA製品と比べても豊富な認証オプションが用意されているのが特徴です。以下のような認証方式がサポートされています。

・スマートフォン(iOS、Android)を利用したPush認証、ソフトウェアトークン

・電話を利用したSMS認証、電話認証

・ハードウェアトークン、U2F、生体認証(iOS、Android、U2F経由など)

また、多様なアプリケーションの認証に使えることもDuoの特徴です。Radius認証やLDAP認証を行うアプリケーション、SAML認証を用いるアプリケーション、Windowsへのログインなどオンプレ、クラウドを問わず様々な場面で用いることが可能です。

ステップ2:デバイスの健全性を評価

ユーザーの次に評価すべきは、デバイスの健全性です。DuoはWebベースのアプリケーションにアクセスする際に、OSやブラウザが最新の状態であるかどうか、ファイアウォールが有効か、アンチマルウェア製品が正常に稼働しているかといったデバイスの健全性を評価することが可能です。

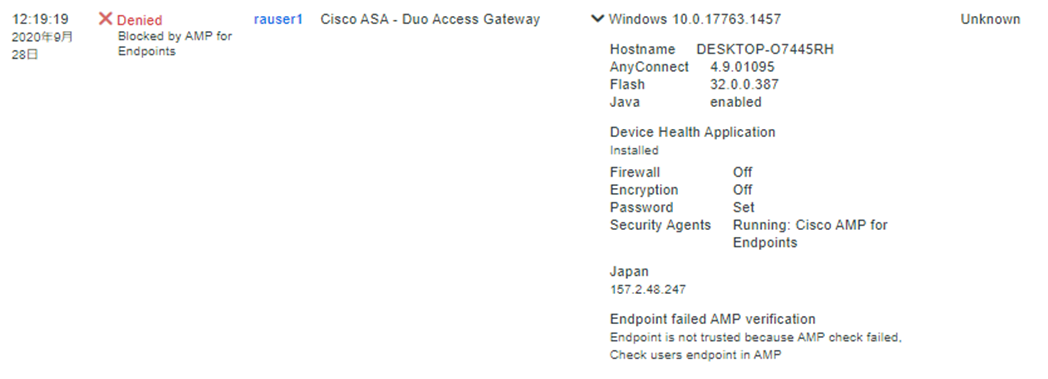

さらに、エンドポイントセキュリティ製品であるCisco Secure Endpoints(旧称:Cisco AMP for Endpoints)とDuoを連携させることで、マルウェアに感染中のデバイスからアプリケーションにアクセスすることを防ぐことも可能です(図1:認証ログの画面キャプチャー、AMPによって感染中と判断されたため、アクセスが拒否されている)。

- 図1-

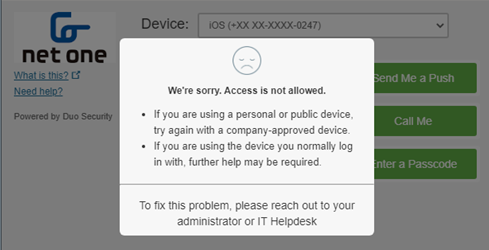

また、Duoはアプリケーションにアクセスする際、Duo発行の証明書が入ったデバイスからのみに制限することが可能です。これによって、通常のアプリケーションはBYODデバイスからもアクセスさせるが、機密性の高いアプリケーションは証明書が入った企業所有のデバイスからしかアクセスさせない、といった制御を行うことが可能となります(図2:Duo発行の証明書が入っていないため、アクセスが拒否されている)。

- 図2-

ステップ3:適応型アクセスポリシー

ユーザーとデバイスの信頼性、健全性が確認できた後に必要となるのは、アプリケーションやデータの重要性、機密性などを検討し、必要なユーザー、デバイス、その他の条件に基づいたアクセス要件を実装することです。

Duoの適応型アクセスポリシーを用いることで、ユーザーグループ、デバイスの健全性、デバイスの証明書有無、アクセス元の国やGlobal IPアドレスなど、様々な条件に基づいてアプリケーションへのアクセス可否を決定できます。これによって、詳細なアクセス制御を実現し、最小権限のアクセスを付与することが可能となります。

ステップ4:継続的なモニタリング

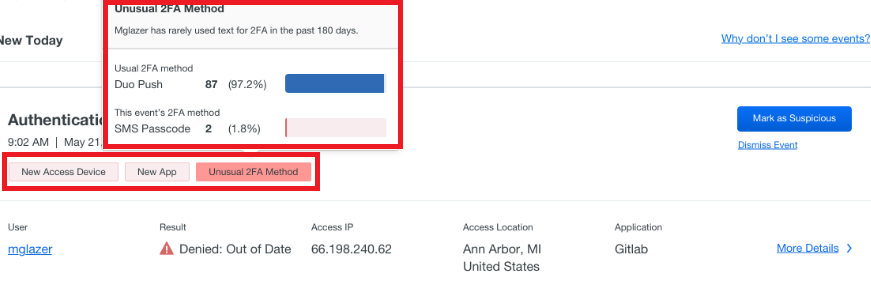

ゼロトラストでは、継続的なモニタリングも重要な要素です。Duo Trust Monitorは、ユーザー、アプリケーション、デバイス、時間帯、場所、認証方式などの認証データを分析することにより、通常のアクセス動作のベースラインを作成します。ベースライン確立後は、ベースラインから外れた挙動をスコアリングすることで異常な動作を検出します。

例えば、普段と異なるデバイス、アプリケーション、認証方式を用いたアクセスが試行された場合は、資格情報の侵害やアカウントの乗っ取り、アプリケーションの悪用などの可能性が考えられます(図3:通常とは異なる3つの挙動(New Access Device、New App、Unusual 2FA Method)が検出されている。カーソルを合わせると通常時との違いが表示されます)。

- 図3-

また、Trust Monitorではリスクプロファイルを用いて表示を優先するユーザー、アプリケーション、場所情報などを定義することが可能です。これによって、膨大なログに忙殺されることなく優先度の高い異常を確認し、対処することが可能となります。

まとめ

Duoは、アプリケーションにアクセスする際に、ユーザーの信頼を確立すると同時にデバイスの健全性を評価します。次に適応型ポリシーを用いることで、ユーザー、デバイス、ネットワーク、アプリケーションなどの条件に基づいて、最小権限の付与を行います。さらに継続的なモニタリングによって異常な動作を検出します。

このように、Duoを用いることで、ゼロトラストを実現し、企業の内部、外部に関わらずユーザーやデバイスの信頼性、健全性を徹底的に検証した上で、必要最小限のアクセス権限のみ付与することが可能となります。

なお、Ciscoのゼロトラストは、workforce、workplace、workloadの3つの柱に分類されますが、Duoで行えるのはworkforceを対象としたゼロトラストです。workplace、workloadを対象としたゼロトラストに関しては別の機会に紹介します。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。