- ライター:阿形 治晃

- 製造業ネットワークアカウントエンジニア 8年

流通業ネットワークアカウントエンジニア 2年

アカウント担当として、製作所並びにデータセンタのネットワーク、プライベートクラウドの設計/構築等を行って参りました。これまでの経験を活かし、現場に即した情報の発信を心がけます。

目次

はじめに

はじめまして!Net One BLOG初執筆になります、阿形と申します。

2020年までの約10年間、製造業や流通業を営むお客様の、アカウントSEを担当させていただきました。

現在は、スマートファクトリー市場において、技術的な観点を踏まえたマーケティング活動をしております。

現場の実体験等を踏まえて、情報発信できればと考えておりますので、何卒よろしくお願いいたします。

今回のテーマ

さて初回のテーマは、産業用制御システム(ICS)に対するセキュリティ、いわゆる「OTセキュリティ」や「工場のセキュリティ」と呼ばれるものにしました。

セキュリティはこれをしたら十分です、という答えが出しづらい分野なので、対応にお困りではないでしょうか?

とは言っても、一定の指標や考え方が無ければ、対策の指針も立てづらいと思います。

そのことから、今回は実際の脅威の視点と最近のOT環境の変化を指標とし、どんな対策が可能かという点を考えてみたいと思います。

実際の脅威の視点

産業用制御システム(ICS)が攻撃されるケースは以下のような傾向があります。

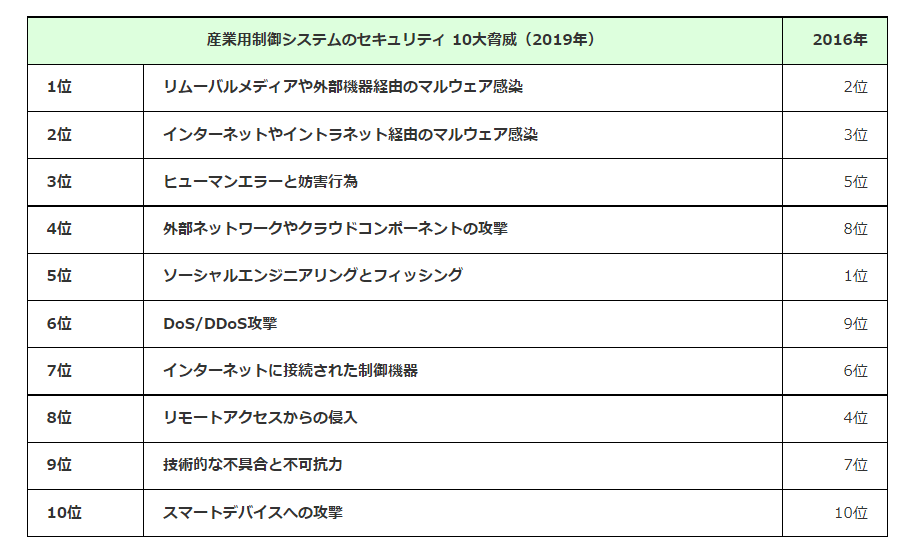

ドイツ連邦政府 情報セキュリティ庁(BSI)が作成したものをIPAが許可を得て翻訳したデータを掲示します。

※引用元:独立行政法人情報処理推進機構(IPA)

[ドイツBSI] 産業用制御システム(ICS)のセキュリティ -10大脅威と対策 2019-より抜粋

https://www.ipa.go.jp/security/controlsystem/bsi2019.html

相対的にマルウェア感染が増加し、ヒューマンエラー(設定不備)などをついた攻撃の増加が顕著です。

また、外部ネットワークやクラウドコンポーネントへの攻撃も目立ちます。

どうしてこのような攻撃が増加するのでしょうか?

OT環境の変化について、大きく変わった点を3点まとめました。

産業用制御システム(OT環境)の変化

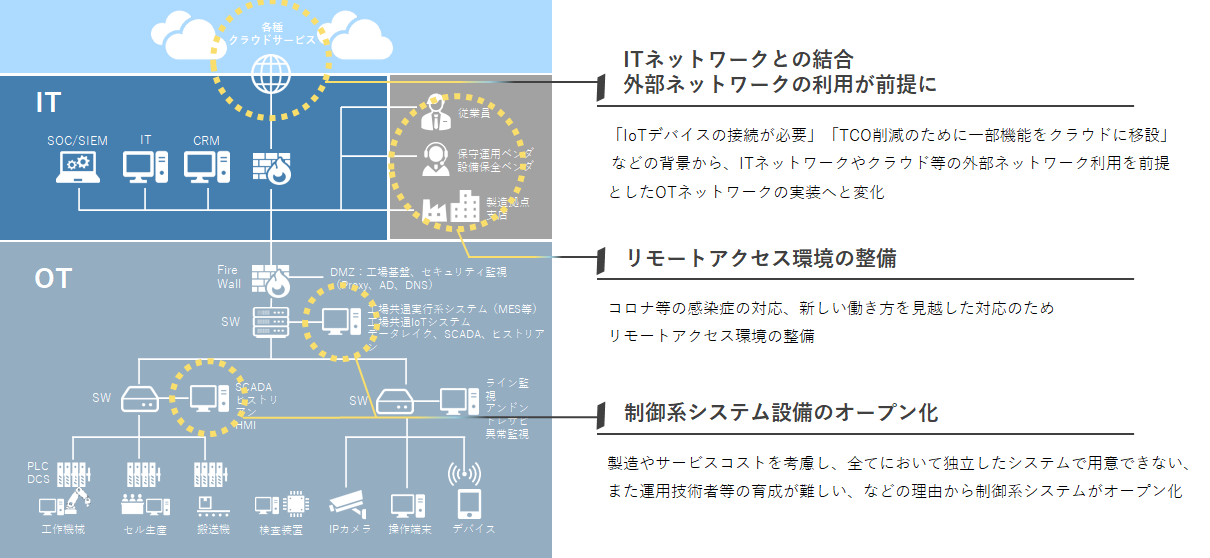

1点目は、クラウド等の外部ネットワーク利用を前提とした、OTネットワークの実装です。

そもそもOTネットワークは、有事の際、製造ラインに影響を与えないようにするため、閉域的に構築されてきました。

しかし、

① 産業システムにIoTデバイスを接続し、クラウドから管理する必要がある

② トータルコストを下げるために、ハードウェアを集約し、ITネットワークに配置する

等の要件により、ITネットワークに接続され、これまで外部からアクセスできなかった産業システムの設備に、ITネットワークやクラウドを経由してアクセスが可能になりました。

結果、ITネットワークやクラウドがウィルスに感染、又は攻撃された場合、産業システムが影響を受ける事になったと予想できます。

2点目は、コロナ等の感染症や、働き方改革に対応する、リモートアクセス環境の整備です。

社外からのリモートアクセスできる環境が増加し、それぞれのアクセスラインに対する管理、セキュリティ施策が必要となりました。

そして3点目に、制御系システム設備のオープン化が挙げられます。

製造コスト、開発時間を考慮して、

① 新しいクローズドの制御系システムを用意するメリットが、オープン化環境を用意するメリットに比べて少ない

② 専任技術者の育成が難しい

等の課題からの対応となります。オープン化によって、攻撃の低コスト化が進行したため、頻度が増えたものと思われます。

上記それぞれが、サイバー攻撃が増える大きな原因となるものですが、それらが相互作用し、一層の攻撃を助長していると考えられます。

システム(仕組み)による対応で可能なこと

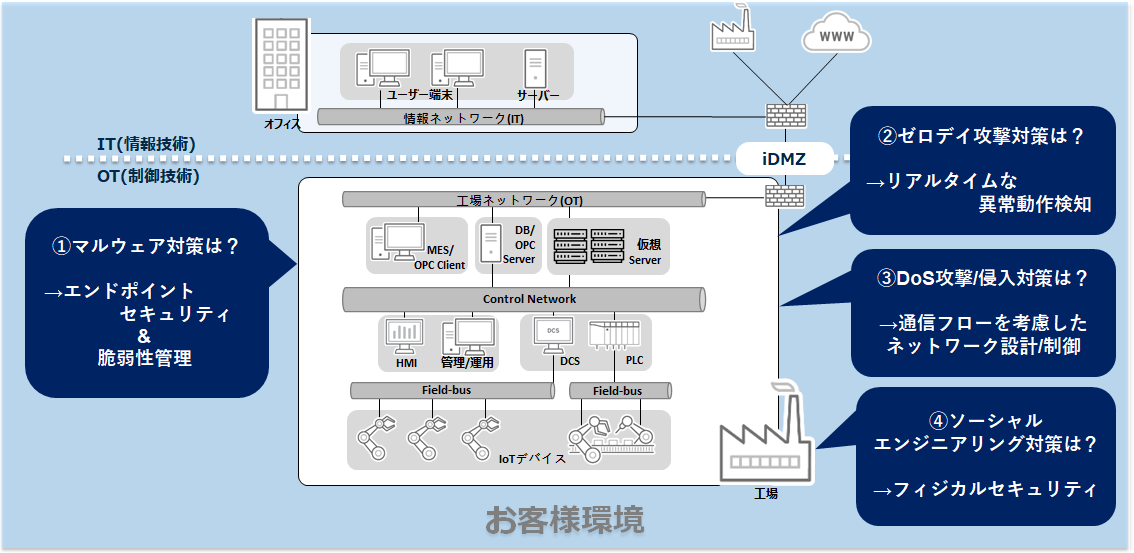

上述の脅威とシステムの変遷を踏まえ、セキュリティ施策を「人的な対応」と「システムによる対応」と区別した場合、「システムによる対応」として、どのような対策を取る事が可能か考えてみます。

① マルウェア感染やスマートデバイスへの攻撃に対する対策としては、エンドポイントセキュリティとシステムの脆弱性対策(脆弱性管理)が直接的な対応となります。

しかし、

② ゼロデイ攻撃などの防御する事が難しい攻撃を加味すると、すべての脅威を排除できるという前提ではなく、万が一の感染後の対策として、異常動作を検知できるシステムの導入が好ましいと考えます。

感染時に影響を低減させる目的で、必要な通信を予め定義し、外部への情報流出を避ける、ファイアウォールを利用したセグメンテーションとアクセス制限を行うこと、

③ DoS等の直接攻撃を避けるため、踏み台サーバを用意し、リモートアクセスラインを直接システムに接続させない、などのネットワーク設計と合わせて考慮することも重要です。

④ ソーシャルエンジニアリング対策としては、構成管理や、入退室管理等も含んだフィジカルセキュリティの徹底があげられます。

おわりに

ネットワンでは、前述のフィジカルセキュリティや、脆弱性管理、並びに異常動作を検知できるソリューションを複数所持しています。

コンサルティング/設計から構築まで、複数のフロー/ソリューションがありますが、具体的なソリューションとして、

Cisco社が提供するセキュリティシステムであるCyber Visionの検証、動作確認はこちらの「Cisco Cyber Vision:OT環境の可視化機能を試してみた」ページで確認いただくことができます。

OTセキュリティ検討の「6つのポイント」については無料の動画でご紹介!

OTセキュリティの導入においては、検討すべき6つのポイントがございます。

こちらについて、OT環境のトレンドやネットワンが経験した実際の事例をもとに、下記の動画(30分程度)でご紹介しております。

ぜひ合わせてご覧いただければと思います。

【オンデマンド配信】今、自社のOTセキュリティ対策はどのように進めるべきか?

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。