- ライター:片岡 武義

- ネットワンシステムズに入社以来、セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事。検証では、オンプレ環境やパブリッククラウド(AWSやAzure)環境などお客様のニーズに沿うよう考慮した形での検証を心がけています。

目次

昨今IT環境にのみならず、OT環境へのサイバー攻撃に関する報道が増加しています。

背景としては、工場等の生産設備の効率的な利用にITとOTの融合、OT環境のインターネット接続化が関係しているかと思います。

上記に関連しIT/OTのセキュリティ対策の動きも増えていますが、その際に課題になることとして、現状のネットワーク構成のブラックボックス化が上げられています。

セキュリティ対策を行う際には、どの資産(サーバやネットワークデバイスなどのネットワークに接続された機器)を守るかという確認が必要となります。

しかしながら、現状の構成がブラックボックスのように何の資産が接続されているかがわからない状態の場合、対策が非常に困難となります。

そこで、今回は、OT環境の可視化機能を持つCisco Cyber Visionを使用し、実際にどのような可視化が可能かを試します。

検証構成

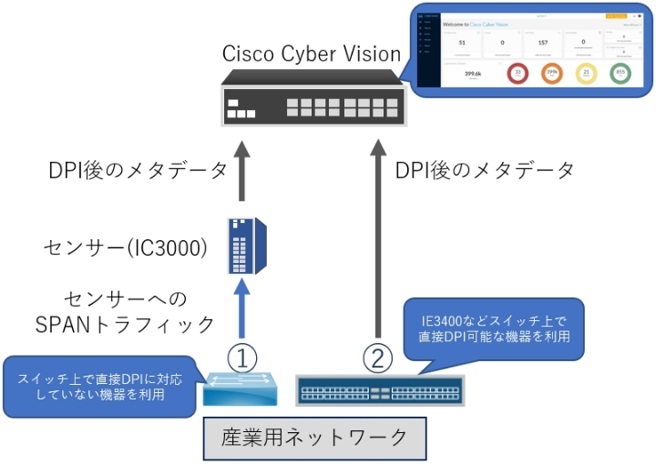

Cisco Cyber Visionの導入は、〈図1〉の2パターンの方法があります。

〈図1〉

【①のパターン】

産業用ネットワークのスイッチからCiscoのIC3000というネットワークアプライアンスへ通信をSPANし、IC3000上でDPI(Deep Packet Inspection)を行い、その上段にあるCyber Vision Centerに必要最低限のメタデータを転送する形

【②のパターン】

CiscoのIE3400などのスイッチで直接DPIを行い、その上段にあるCyber Vision Centerに必要最低限のメタデータを転送する形

既にIE3400などのインテリジェントなスイッチが設置済みの場合は、②の構成的がシンプルで導入が容易かと思いますが、対応したスイッチが無いという場合などは、①の構成にて既存のネットワーク構成を崩すことなく導入することが可能となります。

今回は、既存ネットワークで検証を行うため①のパターンで行います。

OT資産を自動的に可視化

検証環境には、OT機器以外にIT機器も接続されていますが、今回の検証ではOT機器に注目してどのように可視化出来るかを確認します。

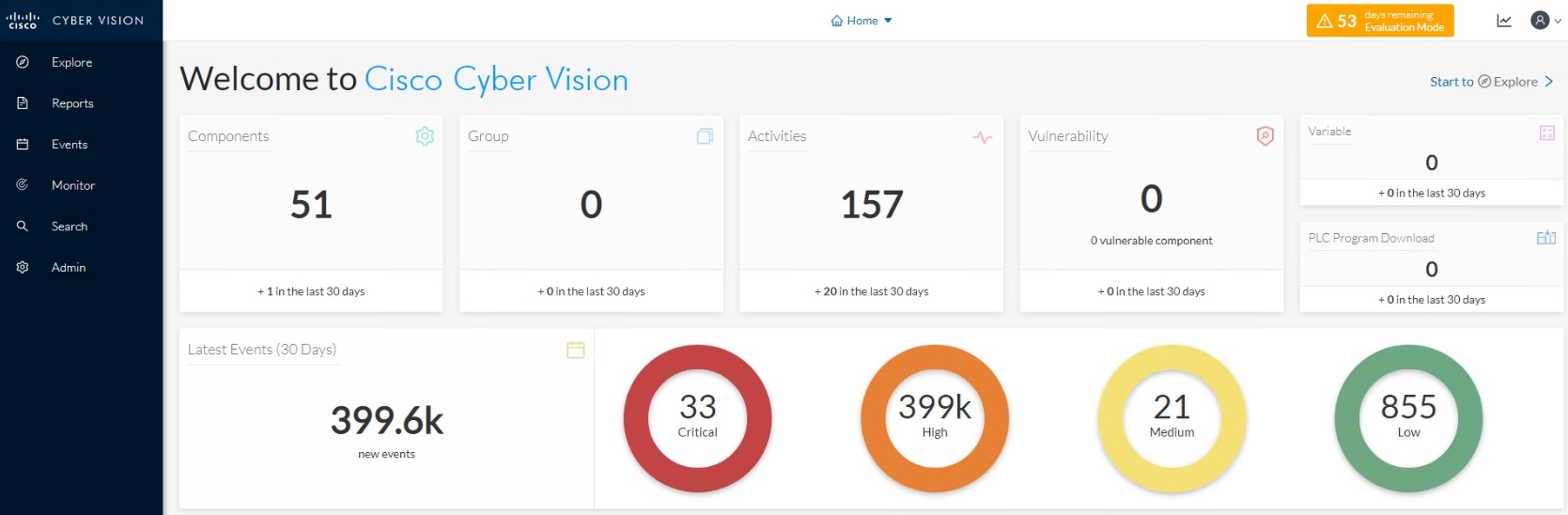

以下の〈図2〉が実際にCyber VisionにWebブラウザでログインした画面となります。

〈図2〉

Cyber Vision Centerへログインすると基本最初に表示される画面が上図ダッシュボードとなります。

このダッシュボードは、システム活動状況の簡易画面となっており、以下に関する簡単なカウントを確認できます。

- Components– Cyber Visionが発見した資産

- Groups–コンポーネントを整理する方法(通常は物理的な場所に関連付けられる)

- Activities–各資産間の一連のフローまたは通信(複数のフローが単一のActivitiesを構成する場合あり)

- Vulnerabilities–検出されたComponentsに対して特定された脆弱性

- Variables–ネットワークを介して送信されたデバイス/プロトコル内のメモリポインタ

- PLC Program Download–PLCのコードを変更する結果となる特定のアクティビティ

- System Events–システムへのログイン、新しいComponentsの検出、Componentsの変更など、システムで定義されたActivities(これらのイベントが重要度で表示)

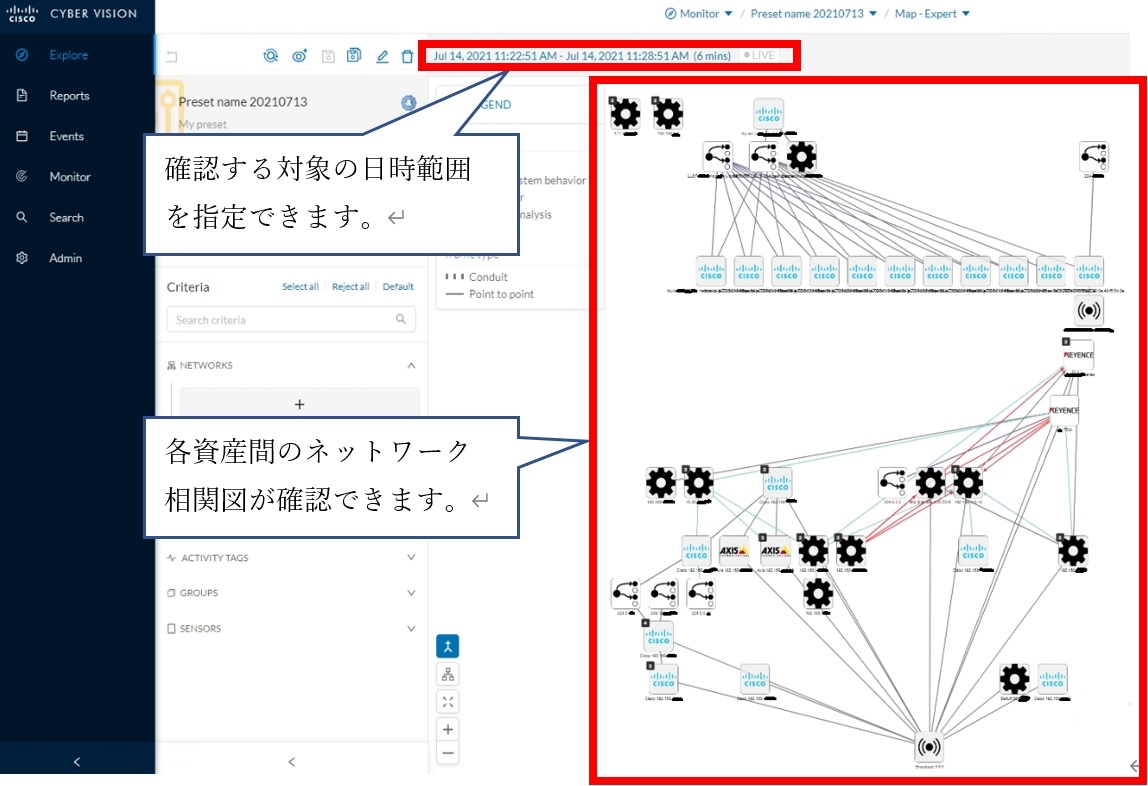

さらにCyber Visionには、プリセットというユーザーが関心のある情報のみを確認するためのフィルターが用意されています。このフィルターにより特定のタイプのデバイスや特定の環境のみのデバイスを表示するようにフィルタリングすることができます。

このプリセットを選択し、確認対象のネットワーク相関図を表示することができます。

このネットワーク相関図は、流れている通信から自動的にCyber Visionが作成したものとなります。

※〈図3〉のネットワーク相関図は、Cyber Visionが自動的に作成した画面

〈図3〉

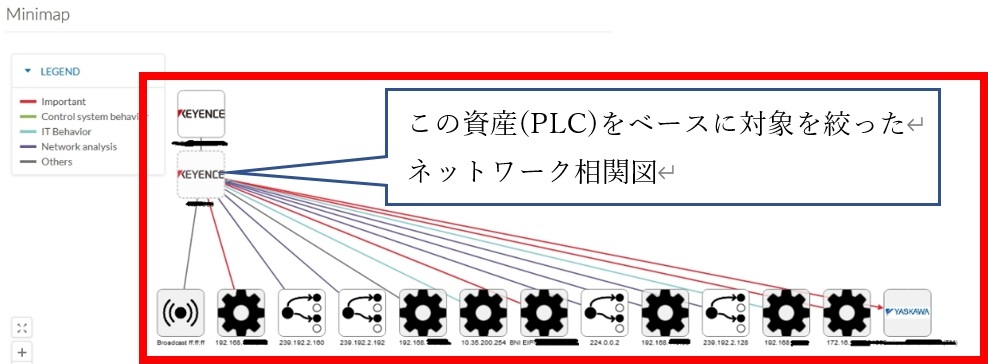

また、各コンポーネント間に絞ったネットワーク相関図やその資産同時の細かい通信フローも〈図4〉のように確認が可能となります。

〈図4〉

〈図5〉

〈図5〉の一部をセキュリティの観点でマスクしておりますが、以下の各資産の表示とその資産間の通信が確認出来る内容となっております。

- PLC ←→ ロボットコントローラー

- PLC ←→ ロボットビジョン

- PLC ←→ 接地センサー

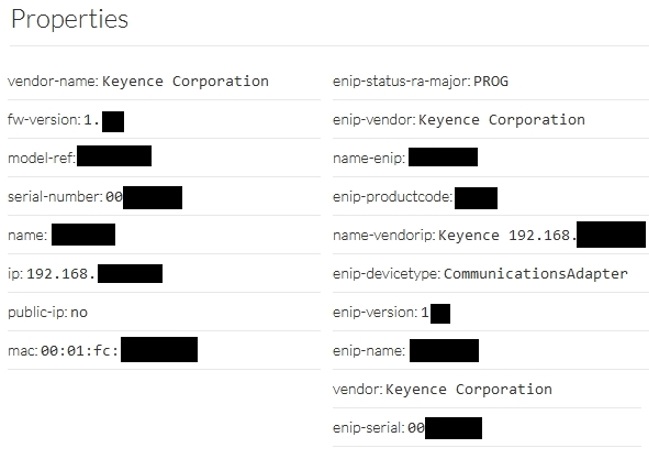

さらにOTプロトコルの理解によりOT機器のシリアル・メーカー情報等が識別可能となります。

※〈図6〉可視化したOT機器詳細情報画面

〈図6〉

ベースラインを使用した追加コンポーネントの検知

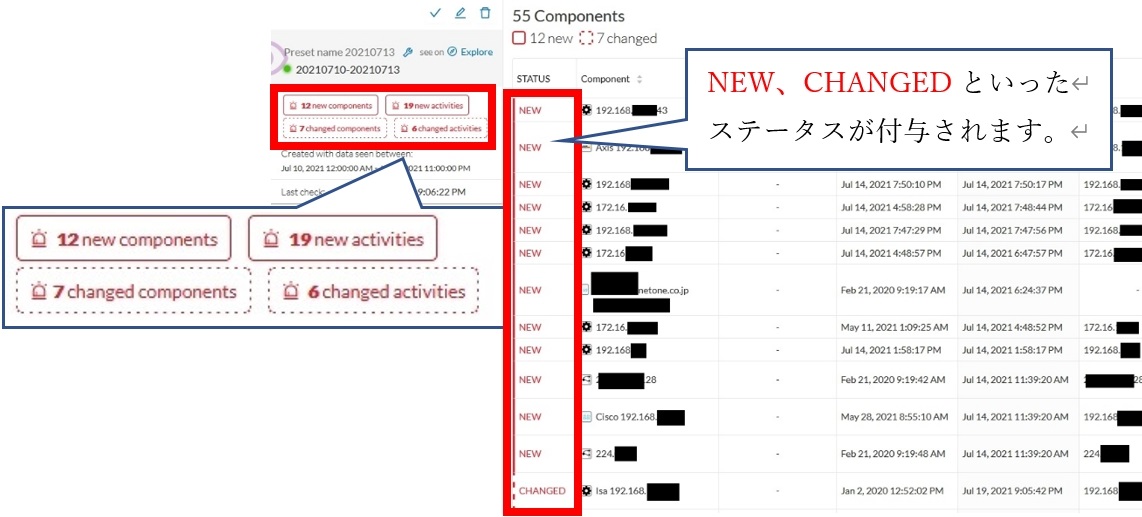

Cyber Visionでは、各資産導入後にそのネットワーク環境をベースラインとして定義することで、その後に発生した通信状況から新たな資産の追加状況や設定変更により発生した新たな通信を把握することが可能となります。

ベースラインを作成後、新たな資産やこれまでと異なる通信が発生することで〈図7〉のようにベースラインとの変化をネットワーク相関図にて一目で確認が出来ます。

〈図7〉

さらに〈図7〉の機能とイベント確認機能を使用することで今回の検証では偶然発生していた環境変化を特定しています。

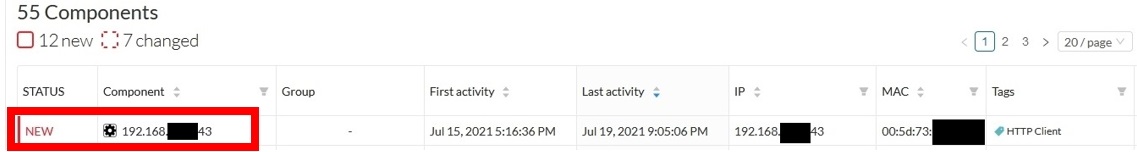

具体的には、〈図8〉にて新たな資産が追加されたことを確認

〈図8〉

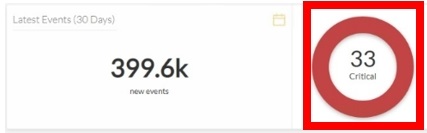

また、〈図9〉のようにSystem Events内に33件のCriticalイベントが発生

〈図9〉

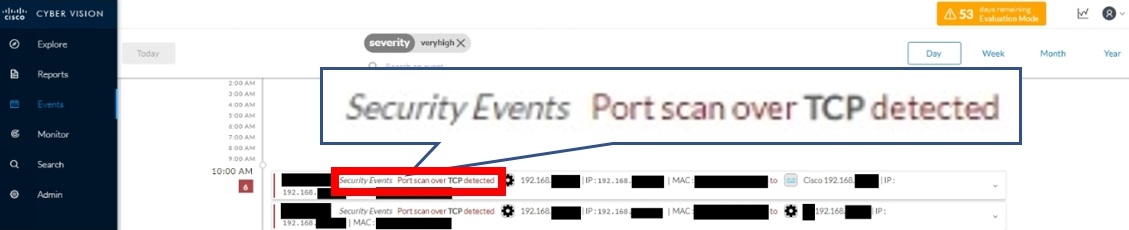

さらに〈図10〉の詳細イベント情報からポートスキャンを多数かける動作を確認

※Port scanがどこからどこ宛に行われているかを示したイベント内容

〈図10〉

〈図10〉の内容から本ネットワークに関わるメンバーへ状況を確認したところ、各資産へポートスキャンを行うような別製品を新たに導入し、スキャンをかけていたということを特定しています。

さいごに

このようにこれまで管理が出来ていなかったOT環境への資産状況可視化から、そのイベント把握までCyber Visionにて確認可能となります。

また、Cyber Visionには、IDSの機能やOT機器が持つ脆弱性を特定する機能も御座います。今回の検証におきましては、限られた機器しか用意できなかったこともあり、その検証を割愛しておりますが、機器の調達が出来た際は、別のブログにてご紹介できればと思います。

本ブログは、OTセキュリティ機器であるCyber Visionに絞った内容となっておりますが、別のブログにて「脅威から考えるOTセキュリティ」という内容を予定しております。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。