ニューノーマル時代の新しいセキュリティモデル

テレワークの普及やクラウドサービスの利用が進むなか、「ゼロトラストセキュリティ」と呼ばれるセキュリティモデルを導入する企業が増えている。文字通り「信頼がない」状態から多数の信頼属性をもとに対策を講じるゼロトラストセキュリティは、なぜ求められているのか。その理由を明らかにするとともに、ニューノーマル時代に向けて企業が導入すべきセキュリティソリューションについて考える。

目次

コロナ禍をきっかけに、在宅勤務/テレワークをメインにした働き方へとシフトする企業が後を絶たない。ウィズコロナ/アフターコロナのニューノーマル時代に向け、テレワークを恒常化してオフィスの規模を縮小する動きも活発化しつつある。しかしその一方で、テレワークをめぐる課題も浮き彫りとなっている。とくに情報システム部門が取り組むべき課題は、テレワークに適したネットワークセキュリティへの見直しだ。

従来のネットワークセキュリティは、インターネットと社内ネットワークの境界部分にファイアウォールやIDS/IPS(侵入検知・防御システム)、マルウェア対策などのゲートウェイを設置し、外部からの攻撃や内部からの情報漏えいを防止する「境界防御型セキュリティ」が一般的だった。社外に持ち出したデバイスからインターネットを利用する場合には、VPNを使って社内ネットワークへいったん入り、ゲートウェイ経由でインターネットへ出ていくという構成がとられていた。

こうしたネットワークセキュリティの構成は、そもそも限定的なテレワークの利用しか想定していない。そのため全社一斉にテレワークを実施したとたん、アクセス集中によるネットワーク遅延を招くことになる。それに加えてコミュニケーション/コラボレーションツールや営業支援システムなどのクラウドサービスが広く普及したことも、事態を悪化させる原因となっている。クラウドサービスにアクセスするたびに膨大なトラフィックがネットワークを流れるため、ゲートウェイが処理し切れず、最悪の場合はネットワークが停止してしまうこともある。これでは業務に支障を来たしかねない。

そこで最近は、社内ネットワークを経由せずにテレワーク環境からクラウドサービスへ直接アクセスする「インターネットブレイクアウト」を取り入れるケースが増えている。しかし、この仕組みだと社内ネットワークのセキュリティゲートウェイを介さないため、テレワーク環境を脅威から守り切れない。ここに境界防御型セキュリティの限界がある。

このような課題を解決し、境界防御型セキュリティを補完する新しいセキュリティモデルとして注目されているのが「ゼロトラストセキュリティ」だ。

ゼロトラストセキュリティとは何か。どのようなソリューションを導入することが効果的なのか。ソリューション製品を提供する立場からシスコシステムズ木村滋氏と、インテグレーターとしての立場からネットワンシステムズ尾山和宏氏が意見を交わした。

シスコシステムズ合同会社

テクニカルアーキテクト

/エバンジェリスト

木村 滋 氏

ネットワンシステムズ株式会社

ビジネス開発本部第3応用技術部

第2チーム

尾山 和宏 氏

「IT環境と脅威の変化」が生んだゼロトラストセキュリティ

―― ゼロトラストセキュリティはどのような理由から求められるようになったとお考えですか。

木村 ゼロトラストセキュリティが注目される背景には、IT環境と脅威が大きく変わったことが挙げられます。コロナ禍によりテレワークの普及が早まっただけでなく、近年はモバイルデバイスやIoTデバイス、クラウドサービスの導入が進んで、ユーザーやデバイス、アプリケーションがあちこちに散在するなどIT環境は大きく変化しました。また、それらが社内ネットワークの外側へ出たことで、脅威の攻撃対象も多様化・複雑化しました。従来の境界防御型セキュリティは内部ネットワークを保護するという意味ではベストアプローチであり、その存在自体が否定されるわけではありませんが、やはり外部に広がったIT環境と脅威に対して非力な面があるのは否めません。これらの理由により、ゼロトラストセキュリティが求められているとシスコでは考えています。

尾山 ゼロトラストセキュリティの必要性は、コロナ禍以前から高まっていました。オンプレミスからクラウド利用へとシステム基盤の移行が進むなか、ネットワーク境界の一極集中で防御するのではなく、ネットワークのマイクロセグメンテーション化やIDベースの認証認可によって防御するセキュリティモデルが注目されるようになっていたのです。これがまさに、ゼロトラストセキュリティの考え方です。もはや外部も内部も関係なくすべてのアクセスを検査しなければならなくなったことも、ゼロトラストセキュリティが求められるようになった理由だとネットワンシステムズでは考えています。

―― ゼロトラストセキュリティの捉え方はベンダー各社によって若干異なる部分がありますが、どう定義されていますか。

木村 ゼロトラストセキュリティは2010年に米国の調査会社フォレスターリサーチ社が提唱したセキュリティモデルです。現在はNIST(米国立標準技術研究所)が策定した「NIST SP 800-207」で定義されており、「システム・サービスへのリクエストごとのアクセス決定を正確に実行し、その不確実性を排除するために設計されたコンセプトとアイデアのコレクション」とされています。シスコが捉えているゼロトラストセキュリティも、こうした考え方を踏襲しています。

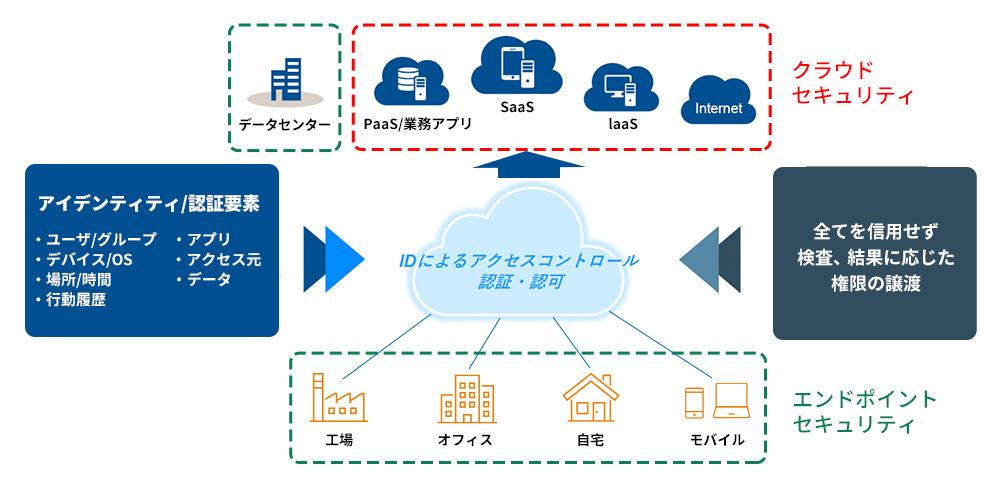

尾山 ネットワンシステムズでは「決して信頼せず、常に検証する」ことがゼロトラストセキュリティの基本だと考えています。さまざまなユーザーやデバイスがあるなかで、適切な認証認可によって適切な場所への最小アクセス権限を与えると同時に、ポリシー評価も行うというのが、ゼロトラストセキュリティの基本的な考え方だと認識しています。

図1●ネットワンシステムズが考えるゼロトラストセキュリティ

ゼロトラストセキュリティを実現する「必要な要件・機能」とは

―― ゼロトラストセキュリティを実現するには、どのような要件・機能が必要になるのでしょうか。

木村 NISTではゼロトラストセキュリティのアプローチとして、「拡張IDガバナンス」「マイクロセグメンテーション」「ネットワークインフラとSDP(Software Defined Perimeters)」の3つがすべての要素として含まれるとされています。それを踏まえ、トラフィックが検証されるまではすべて脅威とみなす「ネットワークの信頼性排除」、業務に必要な最小権限のリソースのみにアクセスさせる「ネットワークアクセスのセグメント化」、すべてのトラフィックを継続的に調査して悪意ある活動をリアルタイムに監視する「可視性の確保と分析」がゼロトラストセキュリティを実現するために必要な要件だと考えています。

尾山 ゼロトラストセキュリティの基本機能と言えるのが、最小権限のアクセスを実現するID認証認可の仕組みです。またクラウドセキュリティやエンドポイントセキュリティを実現するためには、EPP(Endpoint Protection Platform)/EDR(Endpoint Detection and Response)製品や脆弱性管理、CASB(Cloud Access Security Broker)なども重要な機能要素になります。

―― シスコシステムズとネットワンシステムズでは、どのようなゼロトラストソリューションを提供していますか。

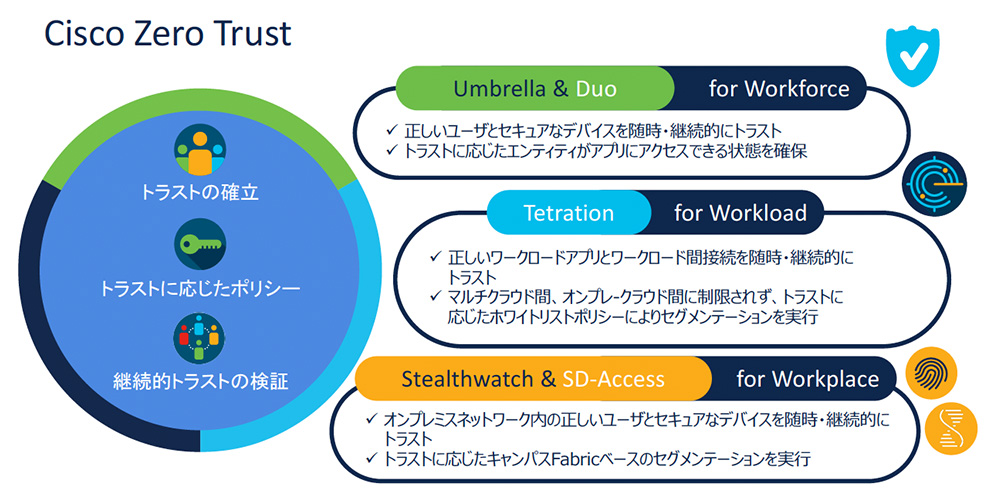

木村 シスコでは企業に求められるセキュリティを「Workforce」「Workload」「Workplace」の3つの論理ドメインに分けています。Workforceはユーザーとデバイスのアクセス、Workloadはアプリケーションとワークロードのアクセス、Workplaceはネットワークのアクセスを表しており、それぞれのドメインに紐づく製品をマッピングしています。具体的にはWorkforce向けの「Cisco Umbrella」「Cisco Secure Access by Duo (旧 Duo)」、Workload向けの「Cisco Secure Workload(旧Tetration)」、Workplace向けの「Cisco Secure Network Analytics(旧 Cisco Stealthwatch)」「Cisco SD-Access」「Cisco Identity Services Engine (ISE)」「DNA Center」という技術・製品を用意しており、トラストの確立、トラストに応じた最小特権の割り当て、継続的なトラストの検証をドメインごとに回していくというのが、シスコのソリューションです。

尾山 ネットワンシステムズでは、企業が必要とするゼロトラストセキュリティソリューションをエンドポイント、ネットワーク、クラウド(アプリケーション、ワークロード)のそれぞれに対して、お客さまのご要望に応じたサービスや製品を組み合わせて最適なご提案をしています。そこにはシスコの製品も多数含まれていますが、マルチベンダーの製品を提供できるところに当社の特長があります。

図2●シスコシステムズのゼロトラストセキュリティ製品群

すべての要素を包含する両社のソリューション

―― シスコシステムズとネットワンシステムズが提供するゼロトラストソリューションには、どのような強みがありますか。

木村 シスコの強みは、NISTが定義した「拡張IDガバナンス」「マイクロセグメンテーション」「ネットワークインフラとSDP(Software Defined Perimeters)」の3つの要素を含むゼロトラストソリューションをすべて提供しているところです。また第三者機関からも高い評価を獲得しており、例えば2020年9月に米フォレスターリサーチ社が発表した「The Forrester Wave」において、シスコはゼロトラストソリューションベンダーのリーダー企業に位置づけられています。

尾山 ネットワンシステムズの一番の強みは、ゼロトラストセキュリティに初めて取り組む企業からすでに取り組みを進めている企業まで、セキュリティライフサイクルを考慮したあらゆるゼロトラストソリューションを提供できることです。また、ゼロトラストセキュリティの設計・構築といったインテグレーションから、クラウド監視サービスやSOC(Security Operation Center)などのマネージドサービスまで、幅広く用意しているのもインテグレーターである当社の大きな強みです。

―― ゼロトラストセキュリティを導入することにより、企業は具体的にどのようなメリットが得られますか。

木村 ゼロトラストセキュリティについて、本当に有効なのかどうかを懐疑的にみている企業もありますが、短期的にも中長期的にもすべての企業にとってメリットがあると断言できます。ゼロトラストセキュリティをいつ導入すべきかを検討するのではなく、いますぐ導入することを強くお勧めします。繰り返しになりますが、IT環境と脅威は確実に変化しており、それらに対応したセキュリティのアプローチはゼロトラストセキュリティ以外にないからです。

実際の導入事例として、コロナ禍によりテレワークを実施した際のエンドポイントのセキュリティ強化策に強力な多要素認証機能と優れたエンドポイントの可視性を提供するDuoを導入する企業が増えています。まずは、こうした取り組みをゼロトラストセキュリティの入口にするとよいでしょう。

尾山 例えばある医療機関からは、コロナ対策のためセキュアなテレワーク環境を急いで整備したいというご要望を頂戴し、ネットワンシステムズでは、シスコシステムズのEDR製品「Cisco Secure Endpoint(旧 AMP for Endpoints)」と多要素認証製品Cisco Secure Access (旧Duo)をわずか一週間で導入・構築しました。ゼロトラストセキュリティの範囲は広いですが、こうした端末セキュリティを導入する場合は非常に短期間で導入できるというメリットがあります。

また、ある製造業企業では産業制御システムやIoTシステムを含めたネットワークにゼロトラストセキュリティを適用するため、ネットワーク可視化とセキュリティ分析機能を備えたシスコシステムズのCisco Secure Network Analyticsを導入した事例もあります。ネットワークを可視化することで外部からの脅威の侵入だけでなく、内部からの情報漏えいを素早く検知・防止できるというメリットが得られます。

どこからゼロトラストセキュリティの取り組みに着手すればよいかわからないという企業は、最初に拡張IDガバナンスの取り組みから始めることをお勧めします。

※日経BPの許可により日経xTECH Active 掲載の記事広告を抜粋したものです。禁無断転載

関連リンク

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。