- ライター:渡部 満幸

- 2004年4月1日、ネットワンシステムズ入社。

応用技術、製品主管部門、製品担当業務で技術者として15年以上勤務。

主としてCisco製ローエンド~ハイエンドルータ製品の技術担当として15年の経験があります。

Cisco製だけでなくJuniper製、Nokia製ハイエンドルータの技術担当としても兼務経験があります。

現在はCisco製ロー/ミドルレンジルータ、Catalystスイッチ製品群およびVMware SD-WAN (VeloCloud)の技術担当。

目次

みなさまこんにちは。

ネットワンシステムズの渡部です。

以前ご紹介した「VMware SD-WAN (旧VeloCloud)Version 4.0.0から利用可能になったNon SD-WAN Destinations via Edge (旧Non VeloCloud Site、NVS)機能を使用して、セキュリティ大手のクラウドセキュリティ製品へIPSecトンネルを張ってみました」のご報告の中で、全てのInternet向けトラフィックをクラウドセキュリティへ送信する方法が不明なままでしたが、最近やり方を見つけましたのでその部分を追記いたしました。

※2020年10月頃、VMware SD-WAN by VeloCloudは、ブランド変更によりVMware SD-WANに改称されました。

機能、ハードウェア等は全く同じのまま、名称だけが変更されています。

※ 取り消し線+灰色文字は前回の記事の修正(削除)部分です。参考のため完全には削除せず残しております。

VMware SD-WANと外部サービスとのVPN接続についてのおさらい

ここで、簡単にVMware SD-WANと外部サービスの接続方法についておさらいしておきましょう。

VMware SD-WANでは、独自の経路制御によってオーバーレイ(VPN内の通信)の通信を送受信しています。

そのため他社の製品と組み合わせて通信する場合、従来(Version 3.4.x以前)は、VMware SD-WAN Cloud Gateway(VCG)を経由する必要がありました。

参考: 接続手順編:VeloCloudとCiscoルータをIPSecでつないでみた

Version 4.0.0以降では、VCGを経由することなくEdgeから直接外部ネットワークに接続することが可能になりました。

参考: Edge 経由の非 SD-WAN 宛先 / VMware SD-WAN™ 4.0.0 リリース ノート

簡単に図で説明すると以下のような機能です。

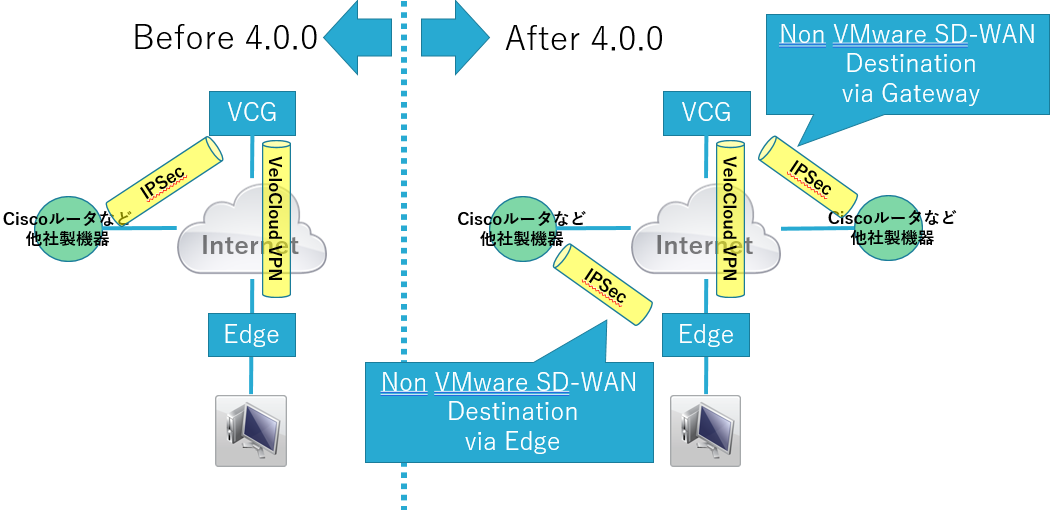

図1. Version 4.0.0前(左)と後(右)、Non SD-WAN Destinations via Edgeが新しく利用可能に

※ Non SD-WAN Destination(NSD) = 旧 Non VeloCloud Site(NVS)

昨年ブランド変更があったため、Non SD-WAN Destination(NSD)や Non VeloCloud Site(NVS)といった表記が、VMware SD-WAN Orchestrator (VCO)上に混在していますのでご注意ください。

以前は非VeloCloudサイトと接続する場合、Premiumライセンスを購入する必要がありました。

しかしVersion 4.0.0以降はEdgeから直接IPSecを張ることで、用途に応じて柔軟な構成をとることができるようになりました。

Edgeから直接IPSecで外部のセキュリティサービスに接続する

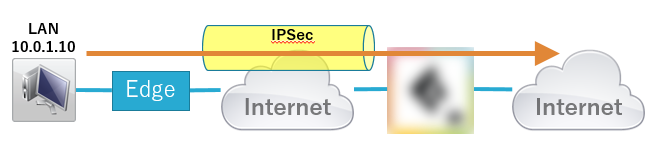

図2. LANの通信をPrisma Access経由でインターネットアクセスする

「インターネットアクセスは本社を経由せずに直接インターネットへ」、「でも直接インターネットに出ていくのは不安」、といった理由からセキュリティ機能の強化策を求めるお客様は多いように感じます。

※個人の感想です。

そこで、Version 4.0.0で実装された機能を利用することで上記のように、Edgeからダイレクトにインターネットへブレイクアウトするのではなく、いったんクラウドセキュリティサービスへトンネルしてからインターネットへ抜けていくという要望に応えられるのではないか!?と思い、今回試してみることにしました。

結果

試してみた結果、筆者は以下の結論に至りました。

・VMware SD-WANとクラウドセキュリティサービスを連携させるなら、VMware SD-WAN Cloud Gateway(VCG)がオススメ!

- VMware SD-WANとクラウドセキュリティサービスを連携させるなら、VMware SD-WAN Cloud Gatewayでも、Edgeから直接でも、お客様のご要望によってどちらの構成でも選択可能!

- NSD via Edge機能単体では、IP Subnet/Destination IPアドレスベースのルーティングによりPrisma Accessへ送られる

(URLやアプリケーション識別によってPrisma Accessに送る、送らないといった制御は難しい)

期待どおりできます! - Edgeのセキュリティを高める要望に応えることはできる

(ただし用途は限定的) - 使い方には少し工夫が必要

(IPアドレス決め打ちでクラウドセキュリティサービスに送るトラフィックを定義する必要がある)

Business PolicyのInternet Backhaul機能と組み合わせる必要がある

VMware SD-WANはSD-WAN製品ですので「きっとURLやアプリケーションで分類してPrisma Accessに送ることができるだろう」と筆者は信じていましたが、どうやらそういった使い方は難しいようです。期待を裏切らない実装になっていました。

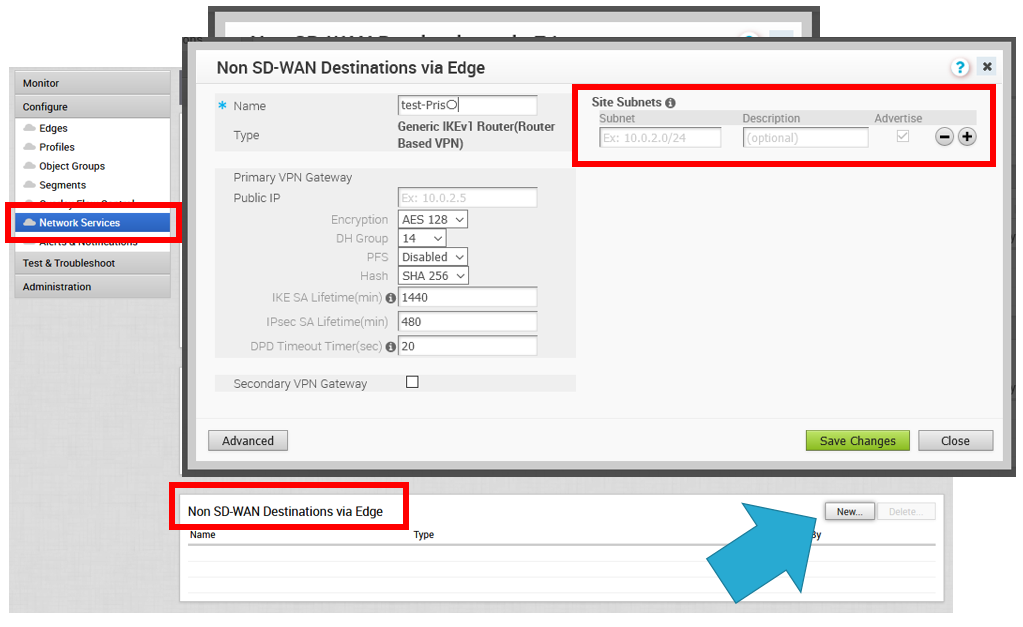

以下の画面はVCOでのNon SD-WAN Destinations via Edgeの設定画面ですが、設定項目に入力できるのは"Site Subnets"、10.0.2.0/24 などのIP Prefixだけです。

図3. NSDを新規作成する画面

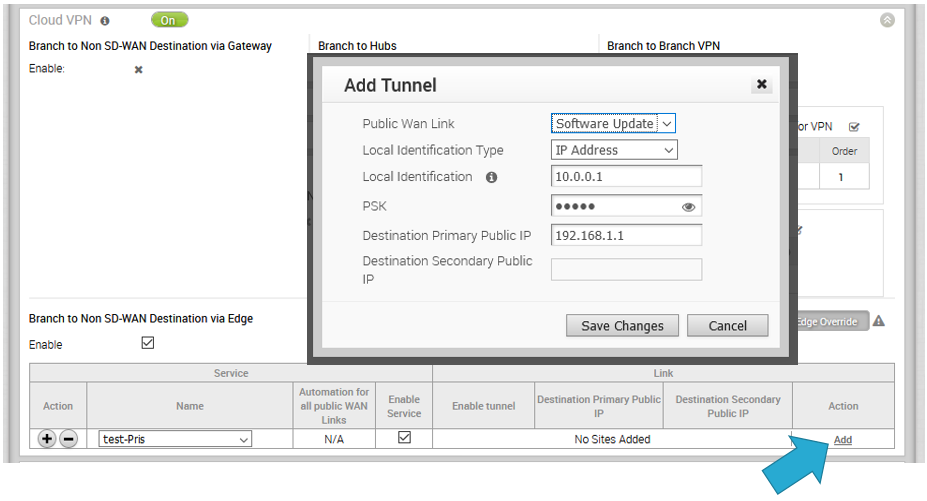

では、実際にEdgeからIPSecを張る画面にそういった画面はあるのか。

図4. Configure Edge > Cloud VPNの設定画面

Prisma Accessへ送りたい通信の分類指定はここでもない様子。

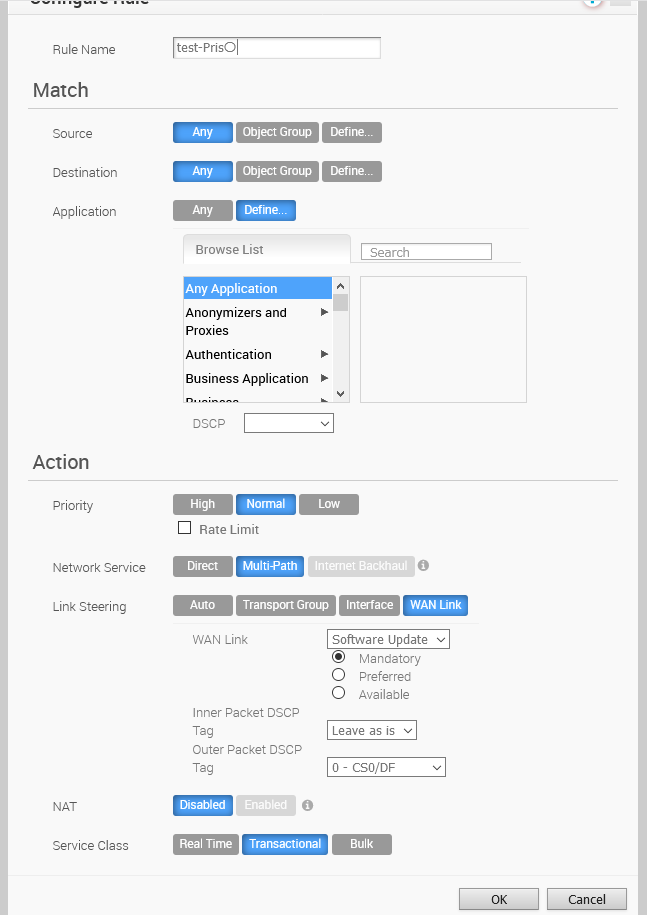

Business Policyの設定画面でも「NSD(Prisma Access)へ送る」という選択肢は見当たりません。

図5. Business Policy設定画面

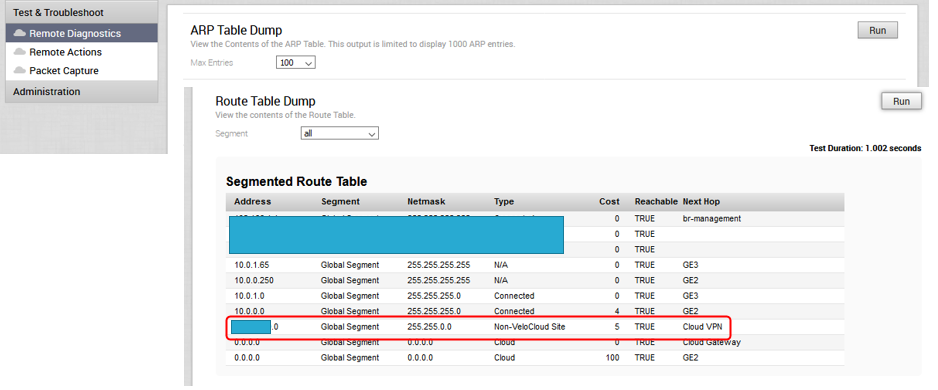

Route Table Dumpを実行してみると、Routing TableにはSite Subnetsで設定した経路がType= Non-VeloCloud Siteとしてインストールされていました。

図6. Prisma Accessと接続済みのEdgeのRoute Table

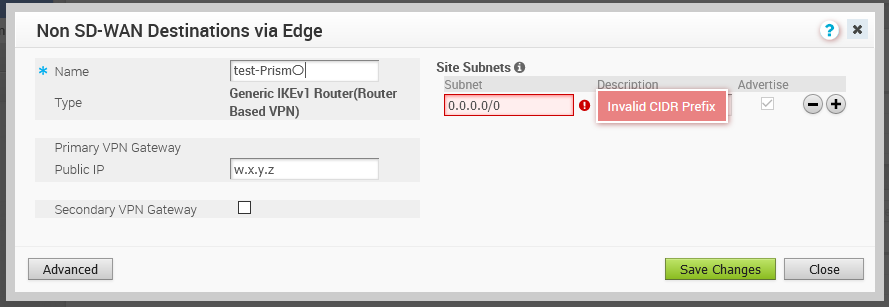

それならいっそのこと、全てのトラフィックはPrisma Accessを通ってインターネットへ!ということでSite Subnetsに 0.0.0.0/0 を設定するとどうでしょう。

図7. Site Subnetsに0.0.0.0/0を入力してみたが、エラーで適用できず

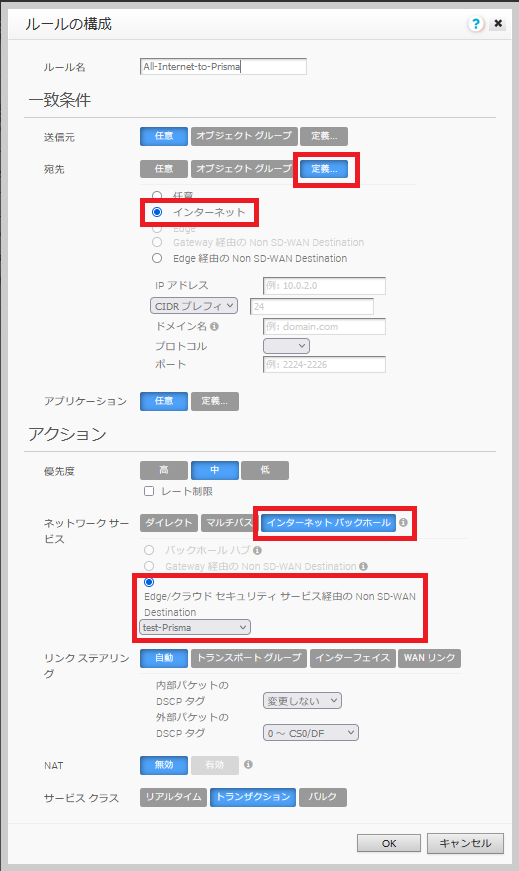

全てのInternet向け通信をPrisma Accessへ送信したい場合、以下のようにBusiness Policyを作成し、Internet Backhaul設定を行う必要があります。

図8. Business PolicyによるInternet Backhaul設定

まとめ

今回はVersion 4.0.0から実装されたNon SD-WAN Destination via Edgeを利用してなんとかクラウドセキュリティサービスとVMware SD-WANを連携させたいと試行錯誤した結果をご紹介しました。

結論は先に申し上げたとおり、この機能は非VMware SD-WANの拠点と、VMware SD-WANの拠点をVPNで接続するのが主目的の機能のようです。

現時点ではPrisma Access等のクラウドセキュリティ製品とEdgeを直接接続するような使い方には向いていません。

(筆者の設定や使い方が間違っている可能性は否定できません。)

Non SD-WAN Destinations via Edge 機能を利用することで、以下のトラフィックを選択してクラウドセキュリティ製品へ送信することが可能であることがわかりました。

・特定の宛先IPアドレスを持つ通信

・全ての"Internet"向け通信

※Internet Backhaul機能を利用するには、Business PolicyのMatch条件で「Destination = Internet」とする必要があります。

みなさん、クラウドセキュリティとVMware SD-WANの組み合わせにはVMware SD-WAN Cloud Gateway(VCG)、Non SD-WAN Destinations via Edgeのどちらでも利用することができます!

VCGを利用する場合はPremiumライセンスの購入もお忘れなく。

それではまた次回お会いしましょう。

それにしても呼び名がとても冗長な感じがします。

※個人の感想です。

免責事項

VMware SD-WAN Version 4.2.0における動作です。

今後のアップデートにより動作が変更される可能性があります。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。