- ライター:奥村 尚子

- Collaboration分野でのプリセールス活動に従事。

働き方改革関連ソリューションの開発、導入、利活用支援などに取り組んでいる。

目次

今回は、あのPPAPじゃないPPAPのお話です。

この政府の決定を受けて、公共機関や民間企業でも「PPAP廃止」の機運が高まっています。

PPAPの問題点

問題① メールの盗聴リスク

PPAPで問題となっている点の一つとして、まず盗聴リスクがあります。

暗号化に対応していないメールサーバーを経由した場合、悪い人はそこを狙っていますので、ファイルを添付したメールを盗聴されると同時に、続いて同じ経路を流れるパスワードが記載されたメールも盗聴される可能性が高くなります。

また、Zipで暗号化された添付ファイルは身近なソフトウェアで簡単に解析できてしまいます。

問題② ウイルスチェックができない

問題③ 受信者側の生産性低下

パスワード付きZipファイルのやりとりはファイルを受信した側の作業負担が大きく、ファイルごとにセットとなっているパスワードの管理やファイルを開くたびにパスワードの入力が必須で手間となります。

またサイズが大きいファイルはメールに添付できなかったり、モバイルデバイスでZipファイルを開けなかったりなどの問題があります。

PPAP対策の選択肢

現在考えられるPPAP対策としては以下の3つがあげられます。

対策案A S/MIMEでファイル送信

対策案B 認証機能つきファイル転送サービスの活用

対策案C クラウドストレージでファイル共有

対策案Aの方法は、電子証明書を用いて、盗聴防止、送信者のなりすましやメール改ざんなどを防止しますが、送る側と受信する側の双方がこの方式に対応できるよう運用の準備が必要で、従業員すべてに電子証明書を入れるという運用はEnterpriseとしてあまり現実的ではないと思います。

となると、考えられる対策案はBかCとなります。

対策案Bは、受け取り側のユーザーの認証機能によりセキュリティを担保するもので、「単純なファイル授受」を目的とする場合、最もお手軽な対応策と言えます。

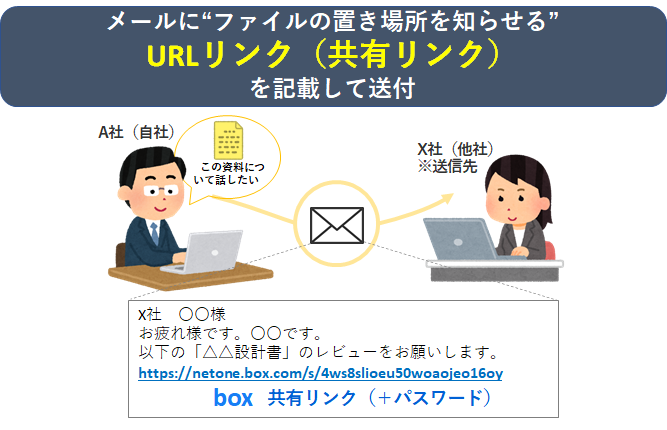

対策案Cのクラウドストレージサービスで代表的なBoxを例にすると、対策案Bのような「単純なファイル授受」という性質とは対照的に、受信者とURLリンクや共有フォルダでセキュアなコラボレーションを可能とし、詳細なアクセスをコントロールすることも可能とします。

また、ファイルを送受信する通信経路はSSL/TLSで暗号化され(問題点①の解決)、やり取りする際のメールもファイルの置き場所(URLリンク)を知らせる1回だけで済む場合においては効率が良い(問題点③の部分的解決)と言えます。

メールは送信できる容量に限度がありますが、クラウドストレージでは非常に大きなファイルの共有も可能でモバイルデバイスからも確認可能です。

さらにBoxは優れたプレビュー機能によって、デバイスに該当のアプリがインストールされていなくてもファイルの内容を参照することができる他、ハードディスククラッシュ時にファイルが失われるリスクもありません。

その上、標準で複数のウイルス検知エンジンが装備され、ウイルス感染の有無が検知されるといったメリットがあります。

仮に感染したファイルが見つかった場合は、管理者にウイルス感染したことが通知され、Boxのクラウド内では感染したファイルが暗号化されるため、他のファイルがさらに感染することはありません。(問題点②の解決)※ウイルスは駆除されません。

その他にも誰がプレビューしたか、ダウンロードしたかをユーザー自身が簡単に確認でき、コンテンツへのラベル付けによるセキュリティ機能向上(Box Shield)やコンテンツのライフサイクル管理(Box Governance)も可能です。

PPAP代替手段としてのBox操作

ネットワンが考える有効な代替手段は、上記でご説明したクラウドストレージサービスのBoxを利用した方法です。

具体的な利用方法は以下になります。

間違った共有リンクを送信した場合は、その共有リンクを削除するだけでアクセス不可にすることができます。

誰がそのファイルを参照/ダウンロードしたかはエンドユーザー自身で確認可能なので、アクセス済みの人へ連絡することで情報漏洩リスクを低減させることが可能です。

さらに詳細を見ていきましょう。

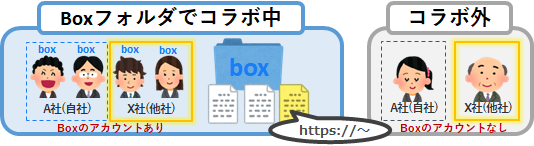

次の図で青枠内の4人はBoxアカウントを持ち、Boxの共有フォルダで普段からコラボレーションしています。

グレーの枠で囲まれている2人は、Boxのアカウントを持たないユーザーとなります。

青枠内4人の中で、点線で囲まれているのが自社メンバー、黄色の枠で囲まれているのが他社メンバーです。

※以下、青枠内の4人⇒「コラボ中メンバー」、グレー枠の2人⇒「コラボ外メンバー」と記載します。

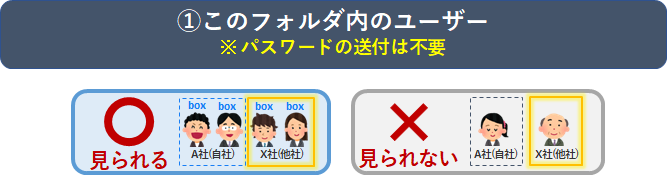

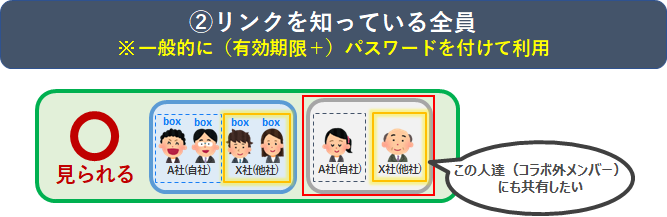

上記のようなシチュエーションでどのように動作するかを表したものが以下の図になります。

共有リンクのアクセスレベルは①の「このフォルダ内のユーザー」、②の「リンクを知っている全員」以外に「会社のユーザー」があり、3種類となります。

このうち「会社のユーザー」は自社メンバーのみアクセス可能となるため、今回は①、②のみ説明します。

まず、左のコラボ中メンバー4人について見てみます。

既にコラボ中のメンバー間であれば、そのフォルダ内のファイルを見せたい場合、「このフォルダ内のユーザー」というアクセスレベルで共有リンクを送ります。

アクセスレベルが「このフォルダ内のユーザー」であれば、万が一部外者がその共有リンクをクリックしたとしてもファイルを見ることはできないので、この場合パスワードは不要です。

では、右のコラボ外メンバー2人にファイルを見せたい時にはどうするべきでしょうか。

コラボ外の2人にもファイルを見せたい場合、共有リンクのアクセスレベルを「リンクを知っている全員」として送ります。

このアクセスレベルはリンクを知っていれば誰でも見ることができてしまうので、製品カタログのような誰でも見てよいものに使います。

今回のようにコラボ外メンバーの2人(特定の人)に見せたい場合には、パスワード(+有効期限)を付けてURLリンクを共有することが一般的です。

その際に例えばURLリンクはメールで、パスワードはSMSで、というように別々の手段で共有すると受信者側の管理が大変です。

弊社では、受信者がURLリンクとパスワードの両方をメールで受け取れ、かつその2つが異なる通信経路で届くようにするために、URLリンクは直接Box内にあるメール送信機能を使って共有し、パスワードは通常のメールを使って送ることを推奨しています。

どちらもメールという手段ではありますが、別々の経路から届けることで問題点①のセキュリティリスクを低減できると考えています。

まとめ

PPAPの代替手段として、クラウドストレージサービスのBoxをご紹介しましたが、いかがでしたでしょうか。

従来の方法と使い勝手は変わりますが、Boxの導入はPPAP対策にとどまらず、働き方改革やDX推進としても有効です。

PPAP対策の検討を機にニューノーマルな働き方を考えてみるのも良いかもしれません。

以下リーフレットでも【DXを見据えたPPAP対策】をまとめておりますので、皆様のご検討にぜひお役立て頂ければ幸いです。

弊社の取り組みについて内容にご興味を持っていただけましたら、ぜひお気軽に弊社の営業までお声がけください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。