- ライター:新林 辰則

- 2007年にネットワンシステムズに入社

ロードバランサー製品の製品技術担当を経て、現在はSDN・仮想化の製品・技術領域を担当し製品や技術の評価検証、お客様への提案の技術支援等を行っている。

最近はプログラマブルネットワークにも注目し、情報収集活動、セミナーでの発表などを実施。

目次

VMware NSX-T™ Data Centerに実装されている分散ファイアウォール機能は、NSX-T Data Centerを仮想基盤にインストールすることで、仮想マシンのvNIC単位に簡単にファイアウォール機能を実装でき、NSX-T Managerから一元的なUIを使用して、仮想基盤全体のセキュリティを容易に強化することができます。新バージョンの3.1では、この分散ファイアウォールと同じアーキテクチャを持ったセキュリティ機能として、3.0のリリース時に実装された分散IDS機能が拡張され、分散IDS/IPSとして強化されています。

本記事ではこのNSX-T Data Center 3.1の分散IDS/IPS機能について、基本概要を実際の画面とともにお伝えいたします。

構築にかかる時間はほぼゼロ

アプライアンス型のIDS/IPS製品であれば既存のネットワークに組み込むためには、まず、配線等の物理的な作業やネットワーク側の設計と構築が必要になります。分散IDS/IPSの場合、NSX-T Data Centerをインストールした段階で、各ESXiホストに必要なコンポーネントはインストールされているため、機能を使い始めるにあたってはNSX-T ManagerのGUIから機能の有効化を実行するだけになります。

画面1. 分散 IDS/IPS(設定)

※クラスタ毎、もしくはスタンドアローンホストで機能を有効化するのみ

画面1のように分散IDS/IPSは構築にかかる時間はほぼゼロに抑えるため、簡単に仮想基盤のセキュリティレベルを高めることが可能となります。また、シグネチャに関しても手動でのアップデートと自動更新のどちらの設定も可能なため常に最新の状態に保つことができます。

用途に応じて適切な範囲にシグネチャを適用

分散IDS/IPSによるトラフィックの検査は、分散ファイアウォールによってブロックされた通信には適用されません。さらに検査を適用するトラフィックのルールも、分散ファイアウォールと同じようにセキュリティグループを使用することが可能です。仮想マシン単位など仮想基盤のオブジェクトを使用したり、動的メンバーシップの仕組みを利用して特定の条件にマッチする仮想マシンを自動的に検査対象としたり、タグを利用してさらに柔軟に適用対象を設定することが可能です。これにより、分散ファイアウォールの対象となっていない正規の通信を対象として、それぞれのセキュリティレベルに応じたシグネチャを展開することが可能です。

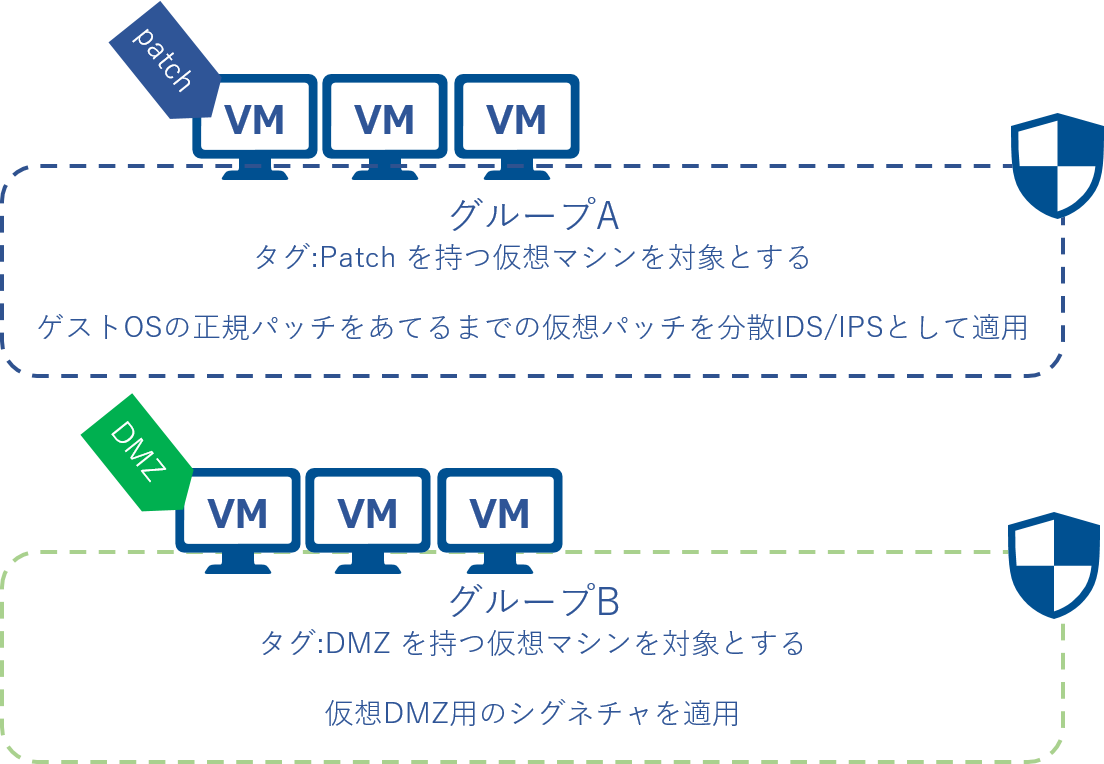

図1. 用途別グループ

※仮想マシンにタグを付与することでグループに振り分けることも可能

ユースケースとして、OS正規パッチ適用前の仮想マシン群をグループにまとめ、一時的な仮想パッチとして分散IDS/IPSのシグネチャを適用し、攻撃者が脆弱性を利用する機会を減らす(図1. グループA)、分散ファイアウォールと組み合わせて仮想的なDMZを構築するためのルールを適用する仮想マシンをグループにまとめる(図1. グループB)、など運用意図に応じたグループを作成しておき、そのグループに分散IDS/IPSのルールを適用することができます。また、こういった仕組みをあらかじめ構築しておくことで、のちのち仮想基盤の拡張に伴って仮想マシンが増加した場合でも、その仮想マシンにタグを適用することで即座に既存のセキュリティ設定を踏襲させることが可能となります。

攻撃の検知 ~イベントとログ~

それでは実際に分散IDS/IPSの機能を実行し、イベント画面とログを確認してみます。攻撃にはWindowsデスクトップOSを使用し、攻撃先のサーバとしてDVWAを用意し疑似的な攻撃を実行してみました。DVWAと攻撃を実行するWindowsは分散IDS/IPSを適用するため、NSX-T Data Centerで作成したオーバーレイセグメントに接続しおり、同じL2ネットワーク内に存在する状態です。分散ファイアウォールや分散IDS/IPSは仮想マシンのvNIC毎に動作しているため、L2やL3というネットワーク構成とは関係無く効果を適用することができます。

画面2. 分散IDS/IPS(ルール)

画面2は、分散IDS/IPSのルール設定画面です。前述したグループはこのルールの中で送信元や宛先として指定することで柔軟に複数の仮想マシンに対してセキュリティを適用できます。モード設定は検出のみという設定もあり、その場合はルールに対してIDSとして動作することになります。

画面3. 一意の侵入数

攻撃を検出/防御した場合、NSX Managerの分散IDS/IPSイベントページに画面3のように時系列グラフとしてプロットされ、攻撃を行ったクライアント、対象となったサーバ、攻撃タイプと検出したシグネチャのIDなどといった情報を確認することが可能です。

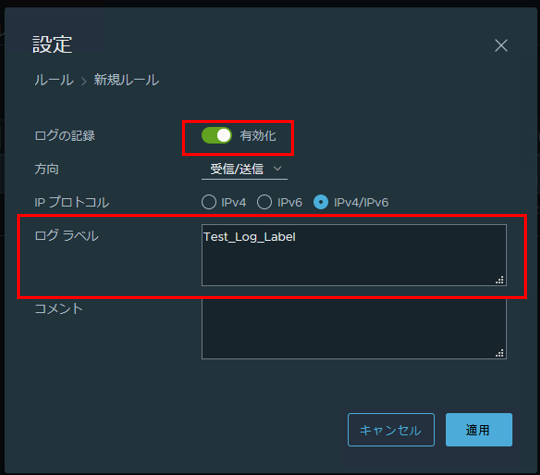

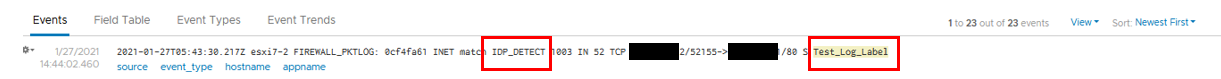

画面4. ログの記録

画面4のようにルール毎にログの有効/無効が設定でき、さらにログラベルを記述しておくことで該当のルールにHitした際に出力されるSyslogに設定した文字列が付与されるようになります。これによってどのルールからのログなのかが追いやすくなります。Syslogには対象トラフィックのIPアドレス、ポート番号とともにIDS機能で検出のみの場合はIDP_DETECT、IPS機能でブロックした場合はIDP_PROTECTの文字が出力されます。

まとめ

今回はNSX-T Data Centerの新しいセキュリティ機能である、分散IDS/IPSについてご紹介しました。分散ファイアウォールなど他のNSX-T Data Centerの機能と同様にハイパーバイザー部分にインストールされるため、実装に手間がいらず、仮想マシン毎に効率的にセキュリティを強化できるマイクロセグメンテーションの考え方をさらに推し進める機能となっています。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。