- ライター:川原 尚人

- ネットワンシステムズに入社以来、インフラSEとしてコラボレーション製品、仮想デスクトップ製品の設計構築に従事。最近では、エンドポイント領域とハイブリッドクラウド領域のセキュリティのあるべき姿を追い求める日々に奮闘している。

【保有資格/認定】

CISSP #653099

CCSP #653099

Palo Alto Networks CYBERFORCE Hero #447

AWS All Certifications Engineers

目次

前回のブログでは、XDRの概要を紹介させて頂きました。

概要ばかりで退屈に感じられた方もいるかもしれませんが、今回の記事では、弊社の実環境でPalo Alto Networks社 Cortex XDRのフィージビリティスタディ(稼働担保の実機検証)したことで得られた内容について触れていきたいと思います。

概念と製品名にXDRという文字が含まれており分かりにくいため、概念はXDR、製品はCortex XDRと呼称することにします。

本記事でも概要を振り返りながら、実機検証した内容について記載してきます。

XDRの重要性

インターネットでXDRと検索すると、セキュリティベンダー各社が自社製品の強みを活かしたXDR製品をリリースしている情報が出てきます。VMware社、Microsoft社、Cisco Systems社もXDRのコンセプトを打ち出してきており、XDR市場が活発に動き始めていると言えます。その背景にはサイロで導入したセキュリティ製品から出るセキュリティアラート数が年々増え続け、情報セキュリティ担当者やセキュリティアナリストではセキュリティアラートに対応できなくなっているためです。

XDRの価値は、サイロ化している様々なセキュリティシステムを統合し、真に脅威である攻撃に対する、検知、分析、対応、および可視化を最適化できるところです。複数のソースから成るデータを相関分析することにより、セキュリティアラートの最適化を実現し、結果的にセキュリティ運用にかかる時間、人的リソースの削減の効果が期待できます。

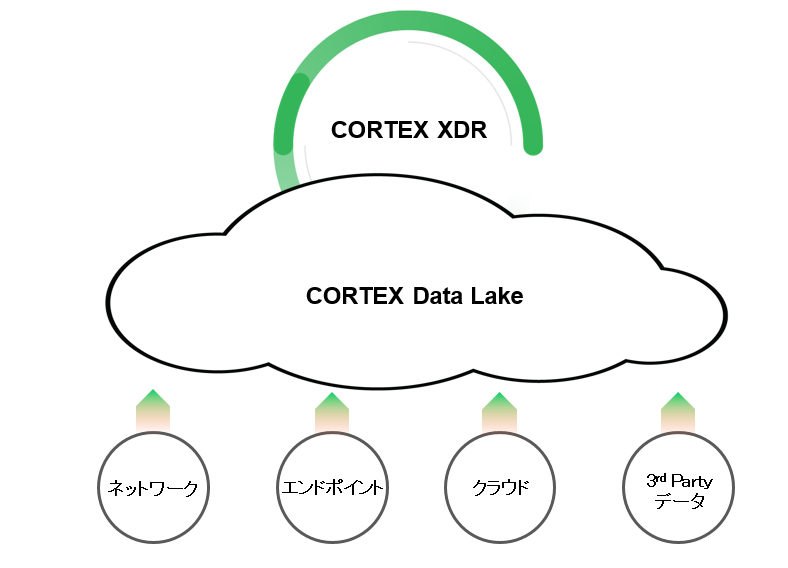

セキュリティベンダー各社が提供しているXDRのデータソースは、一般的にエンドポイントアクティビティ(EDRとEPP)、ネットワークトラフィックだと言われており、Cortex XDRも他社製品と同様でEDRやEPP、NDR(Network Detection & Response)を主とします。その他、OktaやAzure ADなど認証を司る製品からもログを取り込めます。

図1. Cortex XDRコンポーネント

XDRの実現に向けて

具体的にCortex XDRを導入して得られた内容について触れていきたいと思います。Cortex XDRを実現するためには幾つかのコンポーネントが必要です。

- Cortex XDR (ログデータを相関分析する製品です。各種設定、インシデントアラートの調査、解析、対応の役割を担います。)

- Cortex XDR Agent (エンドポイントアクティビティを収集するエンドポイントに導入する製品です。EDRとEPP機能を担います。)

- Cortex Data Lake (ログデータを保管します。Cortex XDRとともに、国内リージョンで展開が可能です。)

-

PAシリーズ (ネットワークトラフィックを収集する製品です。NDR機能を担います。)

その他、仮想版ファイヤーウォール VMシリーズのネットワークトラフィックや3rd PartyデータもCortex Data Lakeに保管が可能です。

検討事項1(配置場所)

最初に検討すべき内容は、どのエンドポイントにCortex XDR Agentを導入するか、そしてどこの経路上にPAシリーズを導入するかの配置場所の決定です。相関分析には、Cortex XDR Agentが通過するトラフィックをPAシリーズでモニタリングさせる必要があります。Cortex XDR Agentを導入するエンドポイントが通過する経路上にPAシリーズが存在しない場合は、既存ネットワークの変更を検討する必要があります。組織のプロダクション環境への影響を最小限に抑えるために、PAシリーズをインライン構成ではなく、TAPモードを選択することも良いでしょう。

当社で実証検証した際は、対象のエンドポイントが通過するL3スイッチがあったため、L3スイッチのTAPモードでPAシリーズを導入しました。

もう一つの検討事項はCortex XDR Agentの配布方法です。組織で利用している資産管理ソフトやGPOなどのツールを用いて、サイレントインストール方法で配布することが一般的でしょう。なお、日本ではVDI(Virtual Desktop Infrastructure)を導入する組織が多いですが、Cortex XDRはサポートされています。ただし、仮想化環境では互換性、性能など多岐にわたる検討事項があります。

検討事項2(性能面)

エンドポイントにCortex XDR Agentを導入するため、性能劣化により著しく操作感が悪くなるのではないかと、IT部門の方であれば気にするポイントだと思います。具体的な数値までは記載しませんが、エンドポイントの性能測定を実施した結果、非常に軽微なリソース消費でした。

Windows 10がストレスなく動作するエンドポイントであれば、操作感の影響は概ね無いと言えると思います。ただし、Cortex XDR AgentはエンドポイントからCortex Data Lakeに定期的にデータをアップロードする仕組みなので、通信帯域への考慮は必要でしょう。また、PAシリーズからも各種トラフィックログがCortex Data Lakeにアップロードされるため、Cortex XDR Agentと同様に、LAN、WANへの通信帯域が枯渇しないように考慮が必要です。

Palo Alto Networks社からCalculatorが提供されていますので、参考値として利用することをお勧めします。しかしCortex XDRやPAシリーズの設定により消費する帯域が変化するため、最終的に弊社にご相談いただければと思います。

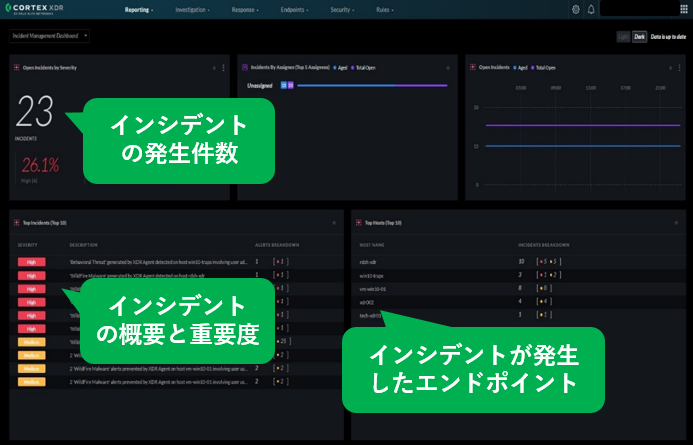

Cortex XDRの管理性

Cortex XDRの管理画面は、1つの画面でインシデントとアラートに対する調査、解析、対応の一連の脅威ハンティングやエンドポイント管理、外部データを取り込むための設定が行える点が優れています。XDRを実現するための製品ごとに管理画面が存在すると管理負荷が高まりますが、1つの画面で全て完結するため管理者やセキュリティアナリストに優しい作りです。

また、管理画面のダッシュボード形式にカスタマイズ可能なため、セキュリティアナリストが良く利用する項目などをトップ画面に表示させることで、セキュリティアナリストが迅速にインシデントアラートへの対応ができます。

ただし、管理画面は日本語にローカライズされていないため、最初は使い勝手が悪く感じることでしょうが、インシデントやアラートの類は英語の場合が多く、使用していれば自然に慣れてくるかと思います。

図2 Cortex XDR 管理画面

脅威検知したインシデントやアラートの調査を掘り下げていくと、Corte XDRの真骨頂であるエンドポイントアクティビティとネットワークトラフィックの相関分析した関連図がグラフィカルに表示されます。

システム1つ1つのログを調査するだけでは気づかない関連性の発見は勿論、インシデントアラートが発生した原因を調査する上で、調査時間の短縮にも貢献しています。

アラートに対してMITRE ATT&CK Tactics(戦術)やTechniques(技法)が表示されることも有用だと思いました。TacticsやTechniquesが分かることで、攻撃者がどのような活動で、どのような情報を狙っているのかある程度把握できます。

図3 Cortex XDR 解析結果

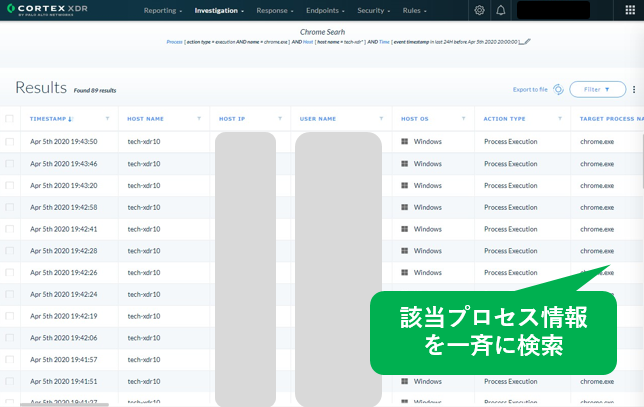

インシデントとアラートの脅威に対する全体像が判明したら、組織内に内在する他のエンドポイントへの影響範囲を特定します。

Cortex XDRには検索機能が実装されており、Cortex Data Lakeに存在するデータに対して、プロセス名やハッシュ値、レジストリ値の変更などの幾つかの固定的な項目で検索は勿論、XQLと呼ばれる検索条件を複合的に入力できる強力な検索機能も実装されています。

この強力な検索機能を活用し、該当プロセスがどのエンドポイントで実行されたのか特定することができます。強力な検索機能が故、複雑な条件文で検索するにはある程度のセキュリティアナリストの経験値が必要だと感じますが、ヘルプ機能も充実しているため、セキュリティアナリストであれば十分に活用できます。

図4 Cortex XDR 調査

検索の結果、複数台のエンドポイントが該当した場合、Cortex XDRで即座にエンドポイントを隔離し、組織内への影響を最小限に留められます。また、エンドポイントへの直接の隔離だと業務影響が発生することが想定されますので、PAシリーズのEDL機能を活用し、一部のネットワークに対してアクセス制限を掛けられます。組織のセキュリティポリシーにより、制御の範囲は異なりますが、エンドポイントかネットワークのどちらも選択できる柔軟性があることは、セキュリティアナリストにとっては非常に嬉しいことだと思います。

組織に内部ファイヤーウォール用途でPAシリーズが導入されていれば、より柔軟にネットワークで通信制御ができます。

まとめ

前回の記事に引き続き、XDRについてご紹介しました。Cortex XDRを導入するにはエンドポイントとネットワーク環境に多くの検討事項があることがご理解いただけたかと思います。

XDRは一朝一夕で実現できるものではなく導入の順序が重要です。既存でPAシリーズが導入されていれば、NDRの検討・導入を進めて効果が出てきたら、エンドポイントに手を伸ばしてみても良いでしょう。

弊社ではCortex XDRを構築した経験値や、PAシリーズの豊富な導入実績があります。ゼロトラストやSASEの実現に向けて、エンドポイントセキュリティを再考する組織が多いと思います。XDRが検討のその1つの要素になれば幸いです。

Cortex XDRにご興味、検討されているお客様は弊社営業担当までお問い合わせください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。