目次

2019年9月頃から2020年にかけて、インターネット上でマルウェアEmotetに関連すると思われるなりすましメールが多数送信されました。

筆者の個人メールアドレスや弊社の従業員にもなりすましメールが届き、いくつか検体を入手できたためEmotetについて調べてみました。

Emotetとは?

Emotet (「エモテット」と、読みます)はマルウェアの一種でスパムメールによって拡散され、メール添付のOffice文書ファイルやメール本文中のURLからダウンロードしたOffice文書を実行し、マクロを有効化すると感染します。

感染力も強く、さらに他のマルウェアの感染のために利用されることが報告されています。

感染すると、実行したPCの情報窃取や社内ネットワークへ内部侵入される等の被害が発生する恐れがあります。

過去にもスパムメールを使ってマルウェアを拡散させる手法は一般的でしたが、Emotetの特徴としてメール送信者のなりすましやメール本文が返信を装っているという点があり、うっかりマルウェアの添付ファイルを実行して感染してしまう被害が多発しました。

筆者にもEmotetマルウェア添付付きのメールが届きましたが、昔購入した事がある通販サイトを語り請求書の送付を装っていたため、一度は本物の請求書が届いたのかと思ってしまいました。

Emotetの被害が多発した原因は

- メールをやりとりしたことが有る会社や個人から、メール返信を装って届く

- メール本文の日本語が自然で、内容にも違和感が無い

- マルウェアの更新が早く、アンチウィルスソフトで見つからないことが有った

- メール送信の量が多かった?

などの理由によりマルウェアを実行し感染するPCが多発した物と思われます。

Emotetのメール

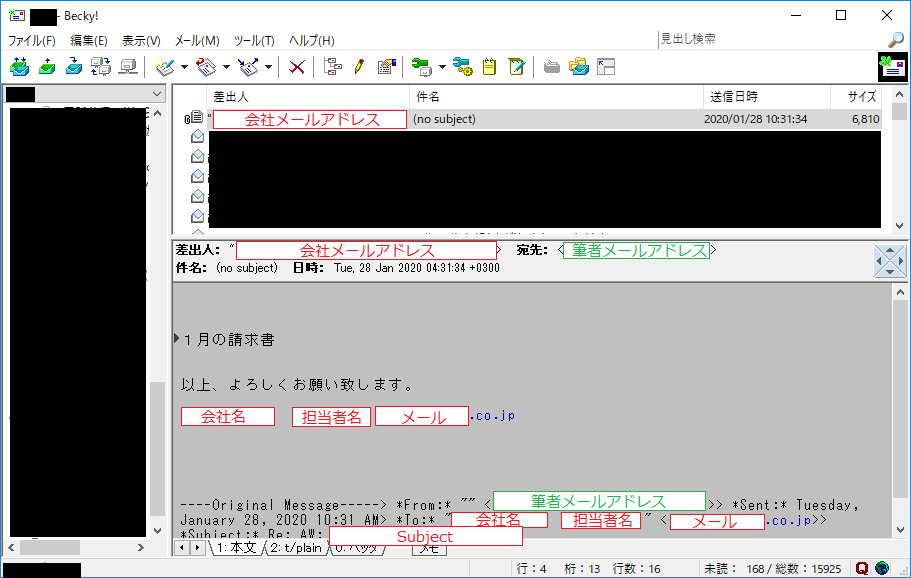

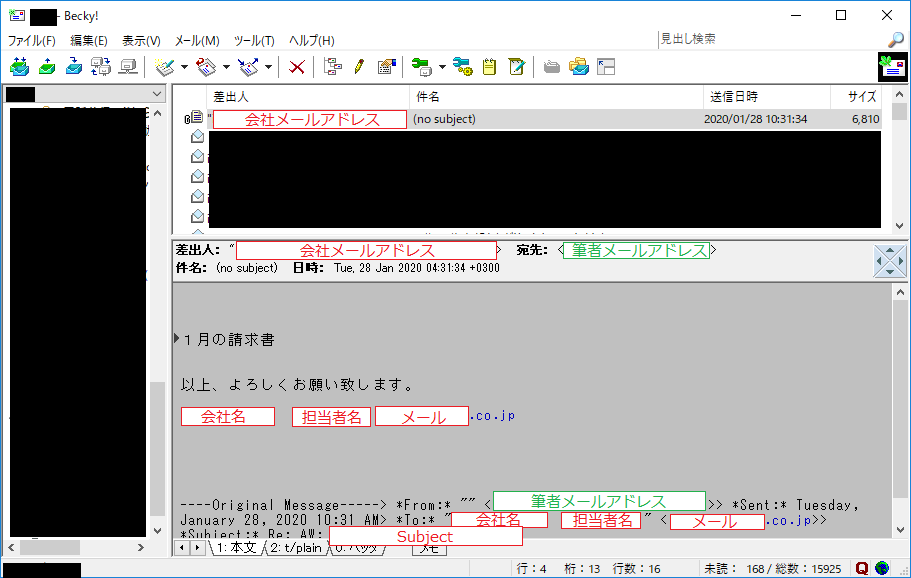

筆者に届いたEmotetメールのサンプル

昔購入した事がある通販の会社が送信元で、1月の請求書 と本文に書いてあるメールが届きました。

何通かEmotetメールが届きましたが、すべてこの通販会社を語りメール返信を装った本文でした。

ブログ読者の皆さん、このような良くある文面のビジネスメールが届いた時、送信元が偽装されマルウェアが添付されていると気がつきますか??

マルウェアをsandboxで解析してみる

マルウェアを解析する手法として、検体をsandbox上で実行する手法が有ります。sandboxは、隔離された環境でマルウェアを実行して動作を解析することが出来ます。

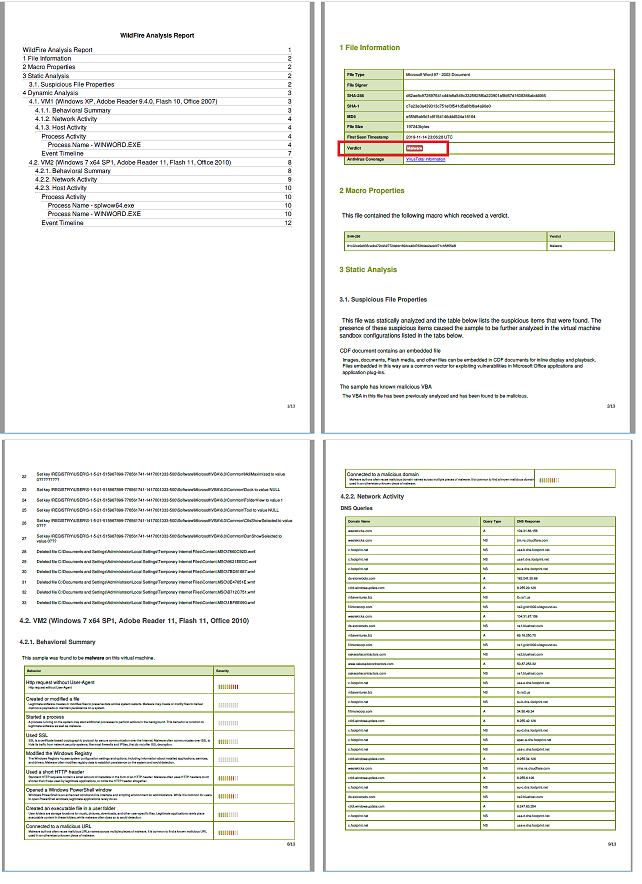

今回は、Palo Alto Networks社WildFireサービスを使用してマルウェアの動きを確認しました。

WildFireのクラウドサービスに検体を送信するとマルウェアか否かの判定、マルウェアの動作などが記載された解析レポートが生成されます。

入手した検体のWildFire解析レポート

このレポートからマルウェアと判定され、マルウェアの接続先やPCのレジストリ変更内容など有益な情報が解ります。

なりすましされた会社の対応は?

マルウェア添付付きのスパムメールを受け取ったため、なりすましされた通販サイトのWebを確認した所、通販会社の社内PCに不正プログラムが混入した旨の謝罪文が掲載されていました。

謝罪文の内容をまとめると

- 社内PCに不正プログラムが混入した

- 過去に通販を使用した顧客情報が漏洩した可能性が高い

- クレジットカード、パスワードは漏洩していない

- 専門家の調査を実施した

筆者が一番心配なクレジットカード番号の漏洩は無いとのこと。

通販サイトを利用した際クレジットカードの決済は、決済代行会社のサイトにカード番号を入力する仕組みだったため、通販会社にはカード番号が保存されて無いことが不幸中の幸いだったようです。

弊社従業員Aさんになりすます、Emotetと思われる怪しいメール

筆者が個人宛に届いたEmotetを調査していたちょうどその頃、弊社内からEmotetと思われるメールが届いたと連絡がありました。

「従業員Aさんが、今話題のEmotetに感染しているようだ!」と、従業員Bさんから連絡があり状況を確認してみると

弊社従業員のAさんのメールアドレスから、弊社従業員のBさんに対して添付ファイルが付いた怪しいメールが届いている。このメールのCCには、AさんBさん両名が担当する取引先C社のご担当者様のメールアドレスも入っている。

弊社のAさんからBさんへ送信した社内メールにもかかわらず、社外のSMTPサーバを経由していることも不可解です。

従業員Aさんをヒアリングし

- 従業員Bさんに届いたメールを送信した事実は無い

- 最近、office系の添付ファイルを開いた際、マクロの実行を許可したことは無い([コンテンツの有効化]ボタンは押して無い)

との返答を得ました。

初動の対応時、従業員AさんのPCがEmotetに感染している可能性があるため、早急に次の事項を確認しました。

- 最新パターンのアンチウィルスソフトでフルスキャン

- Emotet感染の特徴であるレジストリなどの調査(JPCERT/CCの情報参照)

どちらの結果も異常を示す物は無く、従業員AさんのPCがEmotetに感染している可能性は低いと判断しました。

また、メールが届いたBさんのPCも調査を実施し、異常が無い事を確認。

念のため、Aさん、BさんのPCを初期化しクリーンな状態にしました。

これで、Aさんの濡れ衣は晴れましたが、疑問点が残ります。

なぜ、弊社従業員AさんのメールアドレスからEmotetメールが送信されたのでしょうか?

推測ですが、取引先C社のご担当者様のPCがEmotetに感染しPCに保存されていたメールアドレスを窃取されメールが送信された可能性が考えられます。

まとめ

Emotetメールの特徴は、自然な日本語でメール返信を装って巧みに添付ファイルを実行させる手口です。

普段からメールのやりとりをしている相手から添付が届いても、疑いもせずに実行してしまう人が多いと思います。

メール添付ファイルを実行する時は、メール本文の内容やメールヘッダーなどの確認を行いだまされないように注意して下さい。

もし、実行してしまったら慌てずに、すぐ社内のインシデント窓口に報告しましょう。

Emotet関連の情報リンク

- JPCERT/CC マルウエアEmotetへの対応FAQ https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

- JPCERT/CC マルウエア Emotet の感染に関する注意喚起 https://www.jpcert.or.jp/at/2019/at190044.html

- piyolog Emotetの注意喚起に活用できそうなリンク集をまとめてみた https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。