- ライター:片岡 武義

- ネットワンシステムズに入社以来、セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事。検証では、オンプレ環境やパブリッククラウド(AWSやAzure)環境などお客様のニーズに沿うよう考慮した形での検証を心がけています。

目次

セキュリティ対策の重要性が日々高まっており、それに伴いさまざまな製品及びソリューションが存在しております。

しかしながら、下記のような課題からセキュリティ対策を後回しにするケースは少なくないかと思います。

現状の課題

・どのセキュリティ対策製品及びソリューションを利用すればよいかわからない。

・既存のITインフラの可視化が出来ておらず、どのようなセキュリティ対策をすればよいかわからない。

・人手不足で選定、導入している時間がない。

・その製品及びソリューションが自社に適しているかわからない。そのため、実運用環境上で実際に利用(Proof of Value:POV)したいが、既存環境を大きく変更する必要があり困難。

・POVの結果、導入見送りとなった場合に再度環境をもとに戻すのも困難。

・POVしてみたが、セキュリティ効果があるのかわからない。

そこで、過去に下記の匠コラムやブログでもご紹介させて頂いたCisco Umbrellaを再度ご紹介させて頂きます。

解決策

Cisco Umbrellaは、優れたセキュリティ機能を有したクラウド型のセキュリティサービスです。

利用状況の可視化や保護を可能とし、さらにPOVが容易に実現可能なため、自社に適したサービスかも判断可能です。

※過去の参考リンク

・あらゆるデバイスを対象にしたサイバーセキュリティ保護

https://www.netone.co.jp/knowledge-center/blog-column/knowledge_takumi_176/index.html

・パソコン、スマホ、IoT、うまく守る方法は?

https://gblog.netone.co.jp/20190325-1/

具体的な対応方法

具体的なPOVの開始から終了までの5つのステップを下記にご紹介いたします。

①シスコパートナー企業へPOV用のライセンス利用申請を実施

②Cisco Umbrellaのクラウド管理画面上で初期設定を実施

→Cisco Umbrellaでの可視化、保護対象ネットワークの「グローバルIPアドレスを登録」

→セキュリティカテゴリ、コンテンツフィルタリング、アプリ制御の必要機能のみにチェックをする

③Cisco Umbrellaでの可視化、保護対象ネットワークでの設定変更

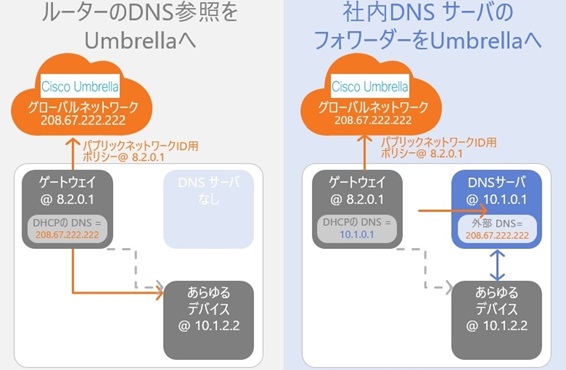

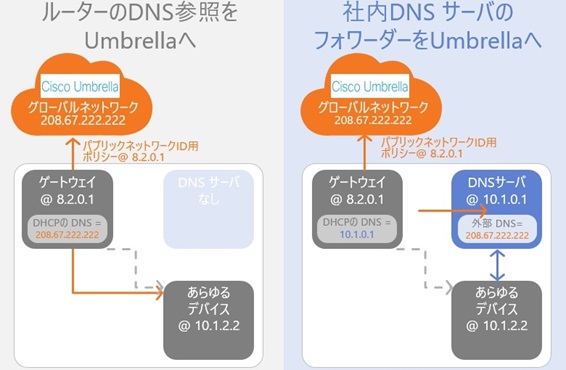

→対象ネットワークの環境に合わせ、下図のどちらか片方の変更を実施

(フォアダー変更とは、外部向け通信発生時のDNS参照先をCisco Umbrella(208.67.222.222)にするという意図です)

「DHCPの払い出しDNS参照IPを208.67.222.222に変更」

または、

「社内DNSサーバのフォアダーを208.67.222.222に変更」

※ここまででCisco Umbrellaの導入は完了となり、POVが開始された状態と言えます。

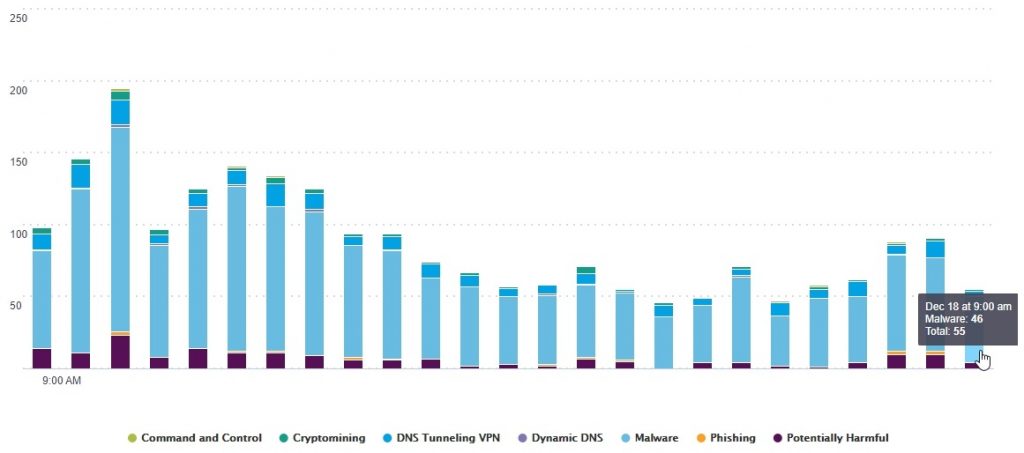

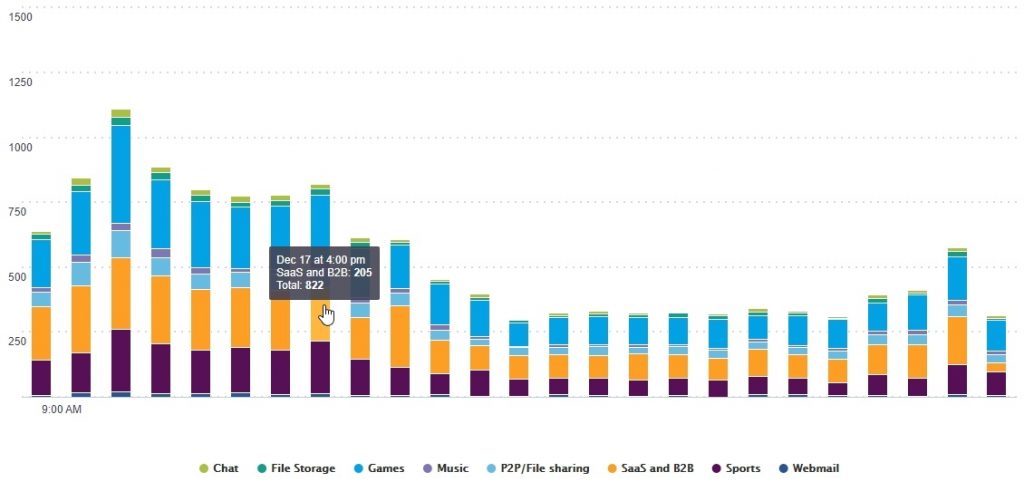

④通信を可視化/制御が可能となっているため、可視化の結果が下図のようにグラフィカルに確認可能な状態になります。

・下図セキュリティカテゴリに該当の通信状況

・コンテンツフィルタリングに該当の通信状況

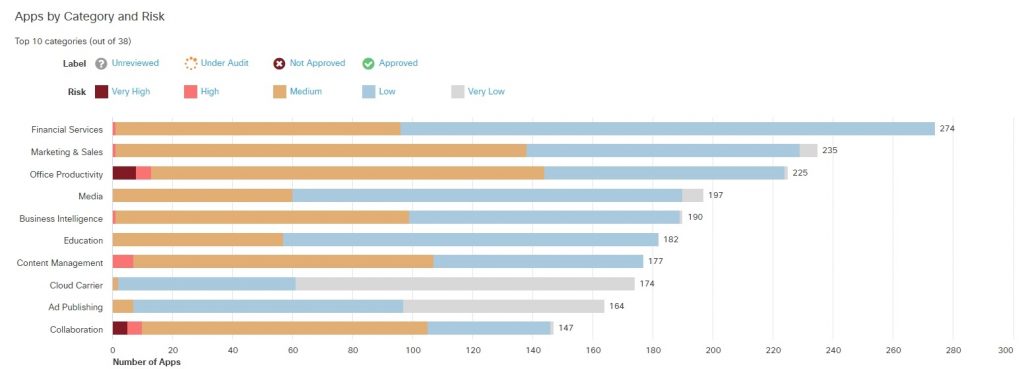

・利用アプリの可視化状況

⑤POVの終了

POV終了後、③で行ったDNS参照先アドレスをもとに戻さず、継続して、通常のパブリックDNSとして継続利用が可能。

(但し、POV期間終了後は、可視化及び制御のセキュリティ面の機能は提供されません。DNSの名前解決としてのみの利用となります。)

まとめ

以上のようにCisco Umbrellaは、POVを容易に実施可能なため、仮に自社ITインフラの利用状況可視化が出来ていない環境であれば、どのような通信が発生しているのかをチェックするという意図で十分なメリットがあると思います。

また、社内ポリシーに違反する通信やマリシャスな通信を遮断し、重要な情報の保護も可能なため、既に可視化が行われている環境に対してもメリットがあると思います。

なお、Cisco Umbrellaは、下記の第三者機関でのDNS評価測定の結果でも上位に位置しております。

※ソース:https://www.dnsperf.com/#!dns-resolvers

以上、なにからセキュリティ対策をすればよいか判断に迷われている場合などのご参考にして頂けたら幸いで御座います。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。