目次

みなさん、こんにちは。

ビジネス開発本部応用技術部の上原です。

今回は第3回目で、このシリーズのまとめの内容となります。ここでは「本当に必要なセキュリティ人財とはどんな人のことを指しているのか」「セキュリティ運用の実態」そして「セキュリティソリューションを組むときは要求要件(ニーズ)から」について書いていきます。

本当に必要なセキュリティ人財とはどんな人のことを指しているのか

第2回目のテーマは、セキュリティ対応の中で重要な要素である「人(People)」、そして最高水準のセキュリティ人財育成に欠かすことのできないセキュリティ人財認定資格についてでした。

それでは、組織にとって本当に必要なセキュリティ人財とは、このセキュリティ人財認定資格取得に足る知識とスキルを持っている人財なのでしょうか。

答えは「NO」です。知識とスキルだけでは足りません。実際には「セキュリティの構造(セキュリティアーキテクチャ)を理解して、セキュリティ運用を担うことができる人財」が本当に必要なセキュリティ人財と言えます。

最終回となる今回は、実際の組織のセキュリティプロセスの実施にあたって、どのように「人」が絡んでくるかを考えたいと思います。このセキュリティプロセスの実施の担い手は「人」です。その「人」が「セキュリティ運用」を行う事になります。

セキュリティ運用の実態

「セキュリティ運用」というと、真っ先に24時間365日インターネットなどから組織を守る「セキュリティ監視:SOC(セキュリティオペレーションセンター)」を考える人が多いかもしれません。または、SOCからのアラートを受け、その重要度からその対応を適切に判断し指示する「CSIRT(コンピュータセキュリティインシデントレスポンスチーム)」や、「アナリスト:攻撃内容やマルウェアのフォレンジック調査を想定する人」もいるかもしれません。このように考えるのは当然の反応です。その運用(対応)がしっかりできないと組織への侵入を許し被害を拡大させますし、外注を含めて最高水準のセキュリティスキルと経験が担い手に求められ、CISSPが活躍する主戦場であるという意味で、これらはセキュリティ運用の中核と言えます。

しかし、「セキュリティ運用」はそれだけではありません。

例えば、IDやその権限の棚卸も、重要なセキュリティ運用です。システムやデータのバックアップもセキュリティ(システム)運用の一つです。ISMS※1で求められる部門の資産の洗い出しやリスクの検討も実は(テクニカルではない)セキュリティ運用ですし、社内で行われている持出PCの記録のチェックも広い意味での「セキュリティログ確認」と考えることができます。更に見方を変えると、皆様方のログオン時のパスワードの利用(例えば、ポストイットに書いて貼らない、人に見えるように入力しない)もそうですし、変更時にポリシーに沿って安全なパスワードを設定するというのも十分セキュリティ運用です。また、インシデントやインシデントと思しき事象をすぐ報告するのも重要な運用です。

こう考えると、組織の業務すべての人がセキュリティ運用に関わっていて、それらすべてが統合されて初めて組織のセキュリティが担保されているということがわかります。組織の構成員の一人一人がセキュリティ意識を高く持ち、それを実践する事がセキュリティ運用のベースであり、セキュリティ対応の最大の武器となるわけですが、もちろん、これらの多くの人がCISSPなどの高度な資格が求められるという訳ではありません。日常業務の中で定められた「セキュリティルール」を注意深く守るということで十分です。これらに対しては、通常「セキュリティトレーニング」、「セキュリティ教育」という形態でスキル向上が図られます。また、管理者やシステム担当者には、より高いスキルや経験が必要ですが、それには通常は専門の教育が行われます。

「セキュリティ運用」のバリエーションと、それぞれの役割に求められるスキルや経験、そのためのトレーニングや教育、資格認定制度など、頭の中で整理しておくとセキュリティがより身近なものとなります。

セキュリティソリューションを組むときは要求要件(ニーズ)から

ネットワンにご相談いただけるセキュリティ案件も最近では要件が複雑になってきています。

以前は、「帯域要件を満たせるファイアウォールを調達してほしい」や「3ヶ月間のログ保存が可能なストレージを提案してほしい」といった、要件が比較的に分かり易いものでしたが、現在いただくセキュリティ相談は、「サーバー運用管理を任せる外部委託先社員のID管理とログ管理を徹底したい」や、「CSIRTは内部組織で新設し、SOCは外部サービスを利用したい。何かいい方法は?」と言った依頼に変わってきています。

これらを解決するのは一筋縄ではいきませんが、セキュリティアーキテクチャ(セキュリティの構造)に対する「目」があれば、解決の糸口を見つけることができます。

例えば、皆さんは「サーバー運用管理を任せる外部委託先社員のID管理とログ管理を徹底したい」を要求するお客様に対してどのようなアプローチをしますか?

セキュリティエンジニアの視点のみ持っている場合は、「ID管理製品とログ管理製品の比較表を作って、提案させていただきます」や「踏み台VDIを介したサーバー運用管理によってID管理とログ管理を一元化できます」と言ったアプローチになるかもしれません。

しかし、これだけでは足りません。悪意を持った外部委託先社員の場合、踏み台VDIを介さずにサーバーにアクセスできるかどうか試みるかもしれません。そうなればIDもログも管理の範囲外になってしまいます。

ここではセキュリティアーキテクト(セキュリティの構造に携わる専門家)の「目」が重要になってきます。「ID管理」のセキュリティアーキテクチャには、根底に「アクセス制御」が含まれています。この「アクセス制御」をお客様のセキュリティ運用と合わせて考えればサーバーへのアクセスに対する「ファイアウォール技術」も必要であることが見えてきます。

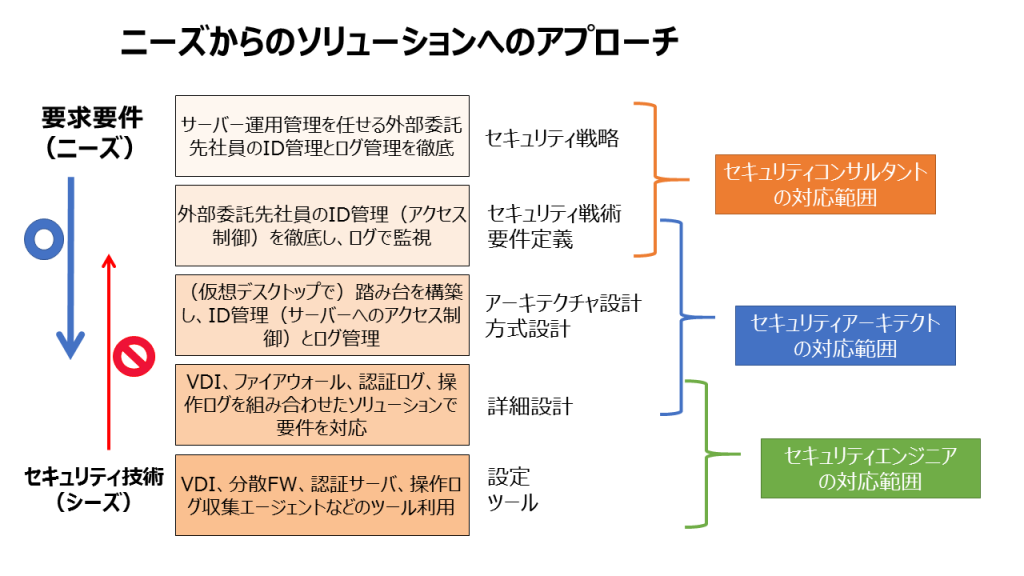

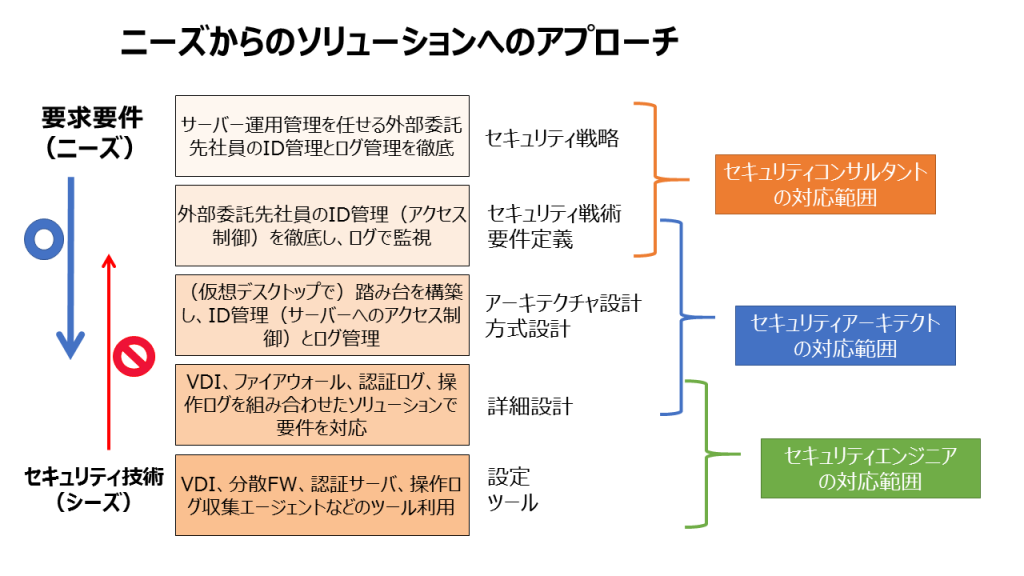

アプローチの仕方を図示します。

「ID管理」のために、なぜ「ファイアウォール技術」が有効だったのか、わかりましたか? このアプローチは、セキュリティアーキテクチャから「アクセス制御」を意識したため、要求要件(ニーズ)からのアプローチによって、「ID管理」と「ファイアウォール技術」といった、2つの技術を協力させることができました。セキュリティ技術(シーズ)からのアプローチでは、ID管理を実現するために、ファイアウォール技術を利用するという発想は、絶対に出てきません。

まとめ

日本のNISC※2などではIoT、IIoTが到来しつつある中、迎える2020 年東京オリンピック・パラリンピック競技大会の成功のために、実践的なサイバー防御演習(CYDER)や「グローバル水準の能力を競うコンテスト等を通じて人材を発掘・確保する」といった意識が高まっています。

みなさんの組織でもセキュリティビジネスを推進していく上で、今までは「技術(Technology)」に寄りがちだった視野を、「人(People)」「プロセス(Process)」「技術(Technology)」の3要素(PPT)を意識した視野にすることで、特に「人(People)」のセキュリティ対策が推進できるようになっていくのではないでしょうか。

エンジニアの方は「特定の技術をしっかり設計・導入する」ことには自信があると思います。この強みは活かしつつ、これからはPPTすべてを考えられるセキュリティアーキテクトの「目」を養ってもらいたいと思います。

その第一歩として、グローバルでも価値ある認定資格の「CISSP」から挑戦してみませんか。

これで、全3回を通して解説させていただいたテーマ「PPT(People, Process, Technology)」と「セキュリティ認定資格」を終了します。読んでいただきありがとうございました。

用語(補足説明)

- ※1 ISMS認証(ISO27001):「ISMS認証」は、財団法人・日本情報処理開発協会(JIPDEC)が定めた評価制度です。指定の審査機関が企業の情報セキュリティマネジメントシステムを審査し、国際標準と同等の「ISMS認証基準」に準拠していれば認証を与えるというものです。

- ※2 NISC:近年、官公庁や企業からの情報流出が発生しており、サイバーセキュリティの確保が、喫緊の課題となっている状況において、2014年11月、サイバーセキュリティ基本法が成立しました。同法に基づき、2015年1月、内閣に「サイバーセキュリティ戦略本部」が設置され、同時に、内閣官房に「内閣サイバーセキュリティセンター(NISC)」が設置されました。NISCではサイバーセキュリティ政策に関する総合調整を行いつつ、「自由、公正かつ安全なサイバー空間」の創出に向け、官民一体となって様々な活動に取り組んでいます。また、「普及啓発・人材育成専門調査会」では、セキュリティ人材育成についての啓発・活動報告を積極的に行っています。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。