- ライター:阿部 豊彦

- 経歴:エンタープライズ系インフラの提案、設計、構築や、SDN提案、

工場IoTネットワークやセキュリティのコンサルなどを担当。

ファシリティ、インフラ、セキュリティなどボーダーレスです。

昨年末から文教フィールドへ参入。

目次

「三層の対策で設けられた分割の見直し」後編

(その3)で、年末に公開された「地方公共団体における情報セキュリティポリシーに関するガイドライン | 総務省」」と「デジタル・ガバメント実行計画」の三層の対策に関する記載内容が全く異なっていたお話をしました。

「従来の「三層の対策」の基本的な枠組みを維持しつつ」と、「「三層の対策」の抜本的見直し」です。

では、「三層の対策」の分割って何だったのだろう? 「LGWAN接続系」の役割とは

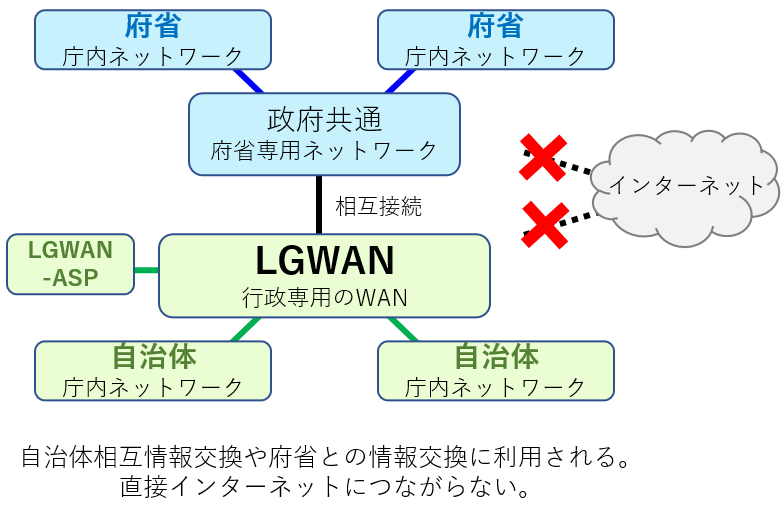

各自治体の庁内ネットワークと政府を接続し、高度情報流通を可能とする通信ネットワークとして、2001年度から整備されました。インターネットから業務システムを切り離すことで閉域ネットワークとし、高度なセキュリティと通信の安定性を維持した行政専用のネットワークです。

LGWAN回線は、政府共通ネットワーク(府省)と全ての地方公共団体を接続する閉域WAN回線網です。

LGWAN接続系とは?

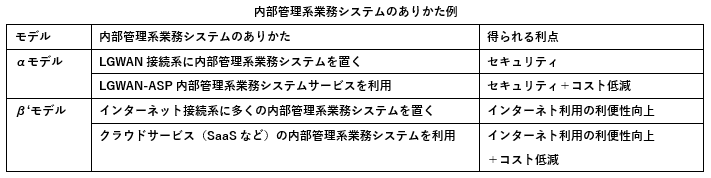

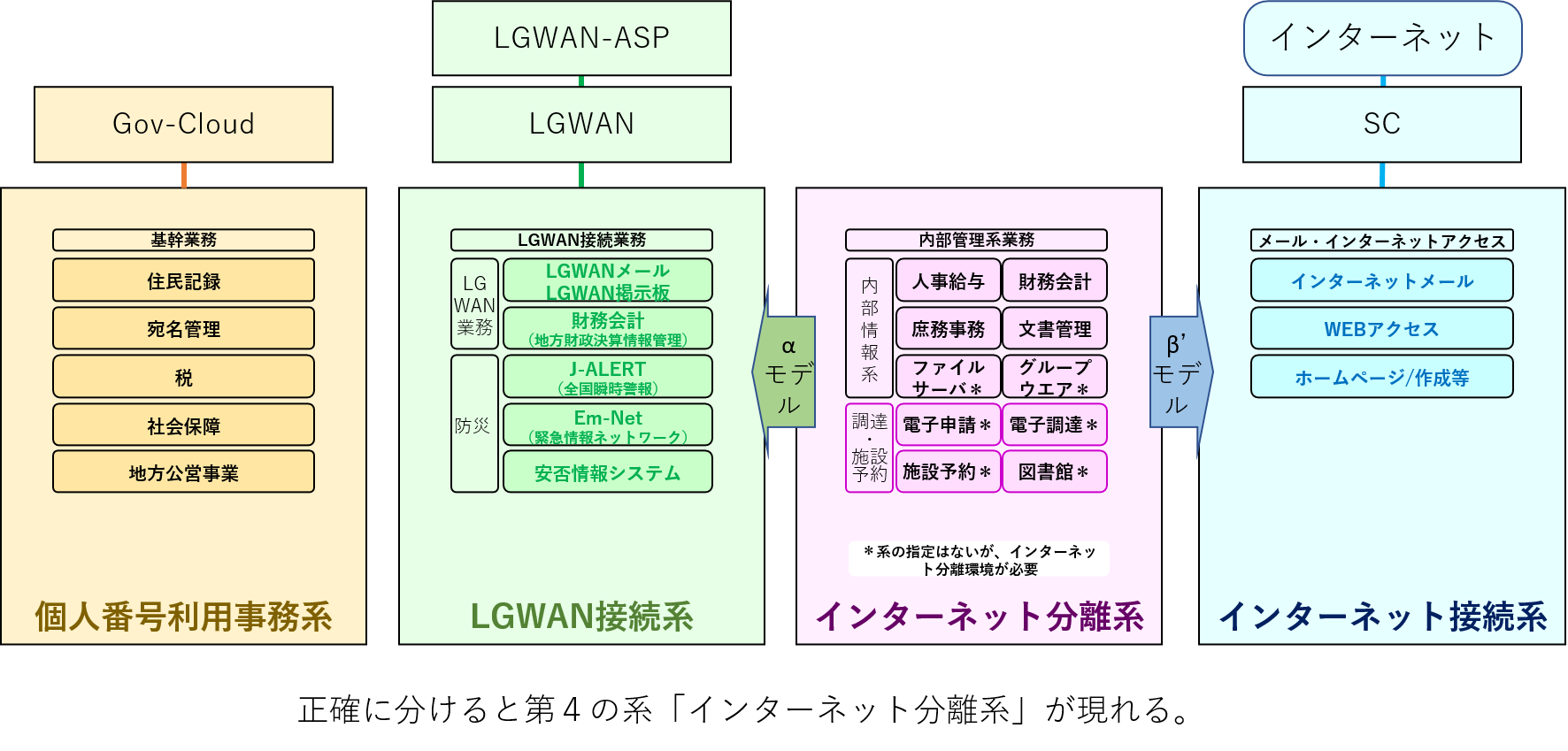

三層の対策で分離された「LGWAN接続系」では一般的に、「LGWANメールや掲示板」という基本アプリケーションを配置するだけではなく、内部管理系業務システムといわれる「人事給与、財務会計、文書管理、庶務事務など」のアプリケーションも配置されています。

LGWAN接続系に配置されるほかのアプリケーションとしては、LGWAN-ASP(民間提供)、府省サービス(国税電子申告・納税システム(e-Tax)、登記・供託オンライン申請システム等)があります。

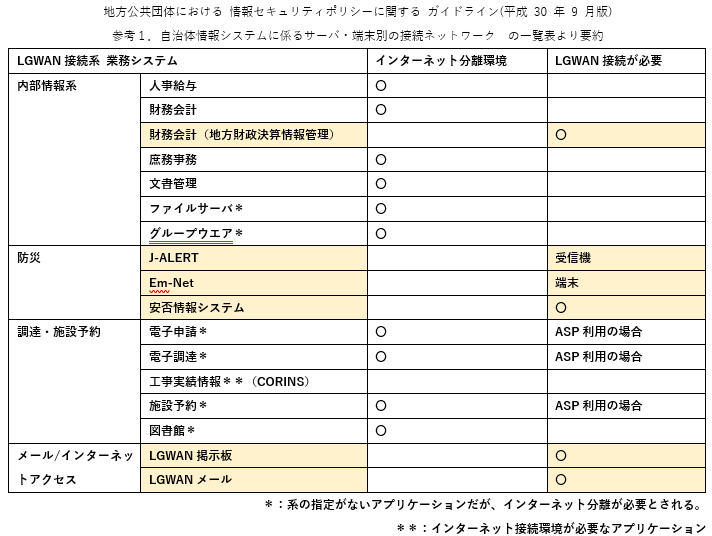

ここで、内部管理系業務を含むLGWAN接続系に含まれるシステムを、「地方公共団体における情報セキュリティポリシーに関する ガイドライン(平成 30 年 9 月版)|総務省」という一世代古いガイドラインから見てみます。

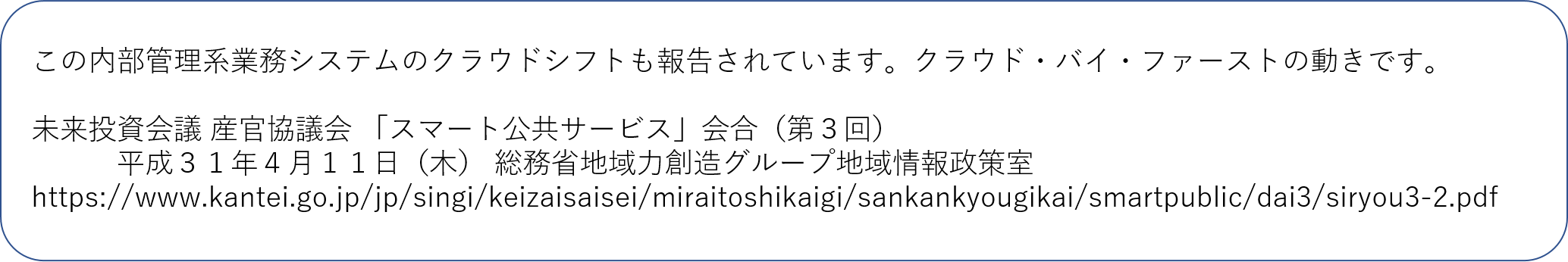

人事給与、財務会計、庶務事務、文書管理、ファイルサーバ、グループウエア、電子申請などのシステムは、インターネット分離環境が必要とされるが、必ずしもLGWAN回線接続が必要とされていません。インターネットから分離する意味もあり、LGWAN接続系に置かれているわけです。つまり、LGWAN接続系は、単に「インターネット分離されればいいシステム」と「LGWAN回線に接続しなければいけないシステム」が混在している系ということがわかります。令和2年12月版のガイドラインからはこの表は削除されています。この分類表があるとβ、β'モデルが成り立たないためと思われます。

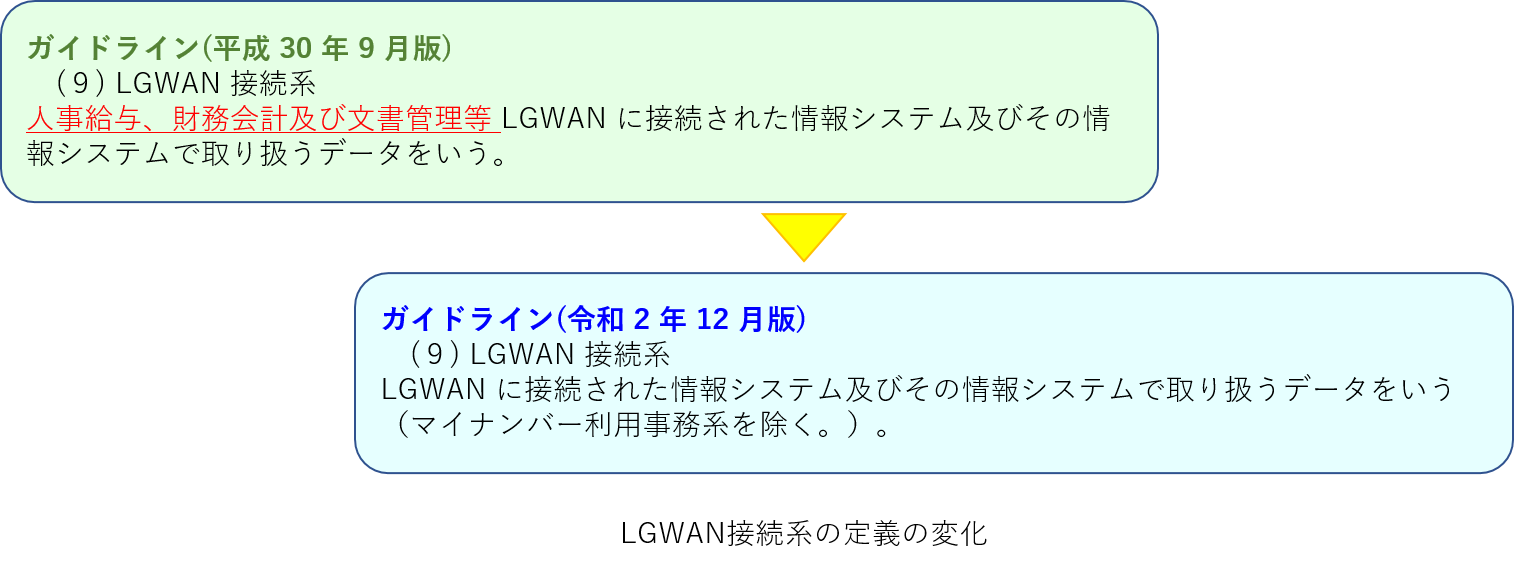

LGWAN接続系定義の変化

この新旧のガイドラインの「(9)LGWAN接続系の定義」を見比べると、人事給与、財務会計及び文書管理等という文言が消されています。β、β'モデル成立のため(αモデルでのLGWAN-ASPサービス化のため?)消されています。

「インターネット分離系」を追加すると以下のような系配置になりそうです。「インターネット分離系」に内部管理系業務の人事給与、財務会計及び文書管理などが含まれます。αモデルもβモデルも、この「インターネット分離系」をどちらに寄せるかの違いしかありません。「インターネット分離系」をβ’モデルのようにインターネット接続系に寄せると、分離している意味がなくなる点が困ったポイントで、より強固なセキュリティ対策が必要とされているわけです。

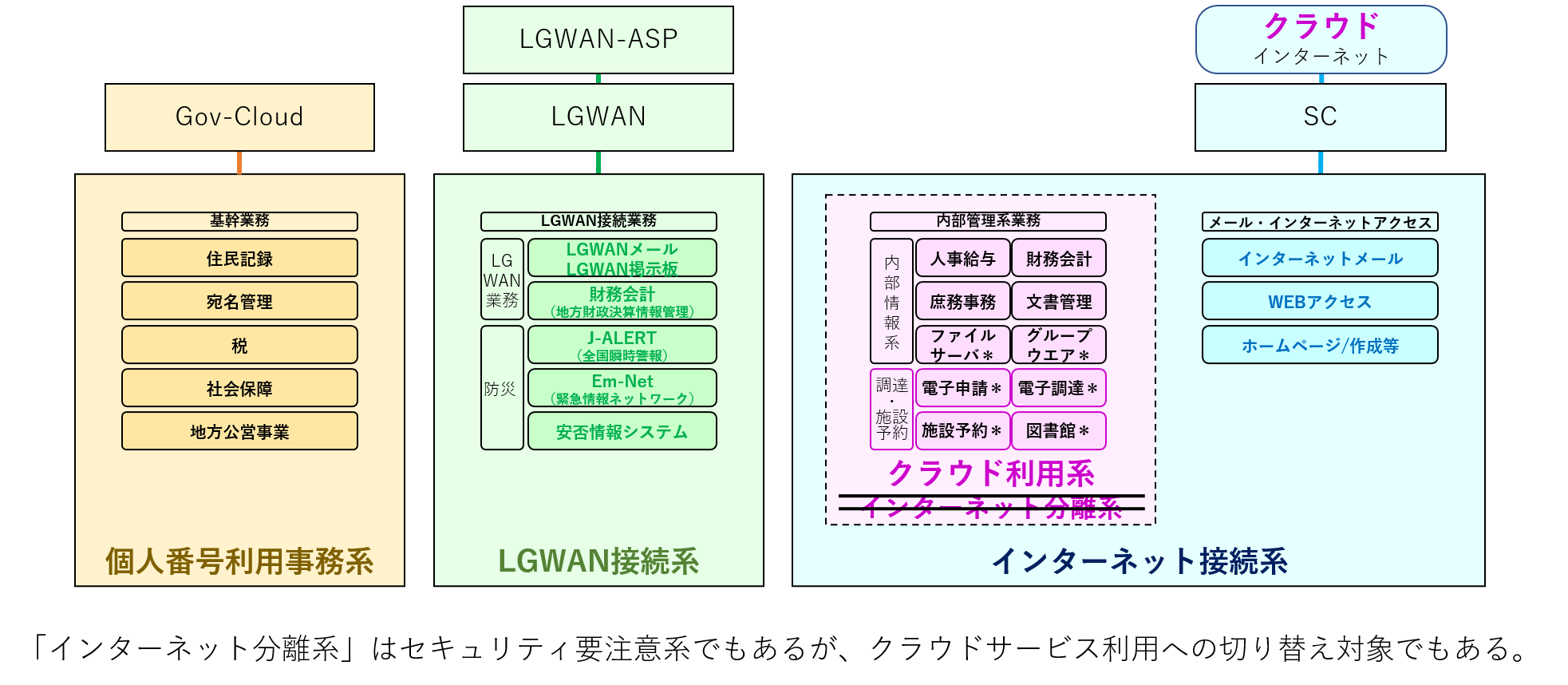

ピンクの「インターネット分離系=内部管理系業務」が左右どちらに属するかで、αモデル、β、β’モデルかが決まります。ピンクのグループウエアや庶務事務、文書管理をクラウド化するのであれば、インターネット接続系と統合する必要があります。もはやインターネット分離という考え方を放棄し、システム維持管理からのクラウド利用へ舵を切る、クラウド・バイ・デフォルトの実現となります。システムとそれに伴う情報資産をデータセンターで自ら維持管理するよりも、積極的に信頼できる低コストなクラウドサービスへ移す「クラウド利用系」となるわけです。

クラウド利用系のシステムは左右に移動するだけではなく、上下にも移動可能と考えましょう。上方向はクラウドです。クラウド利用でRPAやAIの共同利用や、チャットやWeb会議なども新たに利用することもできるようになります。

「業務分類」から「情報分類」へ

前節のように、「三層の対策」の系の定義は情報システムをベースに行う「業務の分類」となっています。これをセキュリティ主体に考え直す、つまり系の分離を「業務分類」から「情報分類」へ考え直す必要があります。情報資産をいったん棚卸し、機密性の高い情報と機密性の低い情報に分類しなおすことで、やっとβやβ'モデルの導入を検討できるようになります。

単純に、ファイアウオール(UTM)でインターネットを通信分離するという事では無く、「漏洩しないように守るべき情報資産を扱うエリア」と「公開を許容した情報資産を扱うエリア」を分離する考え方が必要になります。β’モデルの場合、同じ系内に機密性の高い情報と低い情報が混在することになるので、データの暗号化や職員のアクセスをコントロールする必要があります。これは(その1)、(その2)で話してきたゼロトラストのセキュリティ概念に通じていきます!(少し話にまとまりがでてきた感・・・)

対象となる情報は、クラウド上に保管された情報資産も対象となりますので、クラウドサービスへのアクセスもCASB(Cloud Access Security Broker)などを使って管理する必要があります。

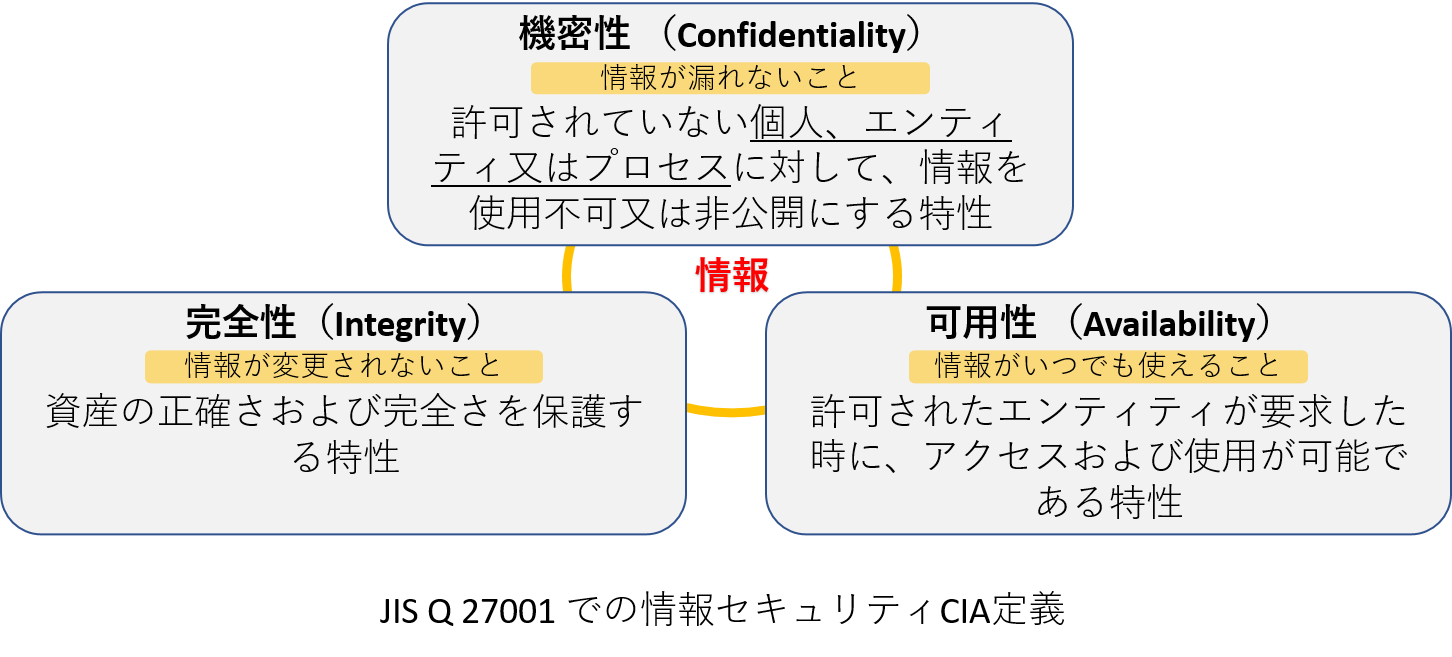

セキュリティのCIA

話は変わりますが、セキュリティの諜報員のことではありません。セキュリティの3大要素のことです。3大要素の頭文字をとって「CIA」と言います。ガイドラインでも何度も出てきます「情報資産の機密性、完全性及び可用性を維持する」の機密性、完全性及び可用性を指します。CIAのアルファベット順に優先度が高くなりますので、機密性が最優先となります。(ちなみに、製造工場ではS-AICと逆順になり、最優先は安全(Safety)です。)

自治体や企業でもっとも重要なのは「機密性 (Confidentiality)」です。漏洩しないことです。国際標準を取り込んだJIS Q 27001(=ISO/IEC 27001)では、機密性は次のように定義されています。

「許可されていない個人、エンティティ又はプロセスに対して、情報を使用不可又は非公開にする特性」

ここでエンティティは、

いいかえると機密性とは、

「許可されていない個人、サーバプロセス(アプリケーション)、グループやAPI外部連携、コンソールアクセスなどのアクセス主体となる操作者には、情報を使用不可又は非公開にする特性」

となります。これまた利用者や端末をアクセス主体と考え、様々な情報資産へのアクセスを認証認可するゼロトラストの影が見え隠れしてきます。

セキュリティの3大要素の機密性(C)での「アクセス主体となる操作者」には、端末やサーバへのウイルス侵入や乗っ取りも考えられます。そのため、端末へのEPP(エンドポイントプロテクション)はしっかり稼働させて、駆除したり、脆弱性をなくす必要があります。また不在時の他人による端末の操作(物理的乗っ取り)には、Bluetoothを使ったWindows10の離席時自動ロック(Dynamic Lock)なども有効です。

β、β’モデルでのセキュリティ強化

β、β’モデルでは、参照されるファイルやデータもインターネット接続系へ移動するため、端末へのEDRの導入、職員のセキュリティマインドの向上、追加のセキュリティ監査などが必要とされています。また、クラウドサービスへの移行も、IaaS上へアプリケーションを移設する場合は、充分なインターネットセキュリティを実装する必要があります。SaaSへ移行するには、データの引継ぎが可能か? 業務に充分適合しているか? 充分なセキュリティか? 慎重に検討することになります。重要なことは、移動前に業務の無駄を省き(最適化)他の自治体とも共用も考慮してプロセスの統一(標準化)をしておくことが必要です。

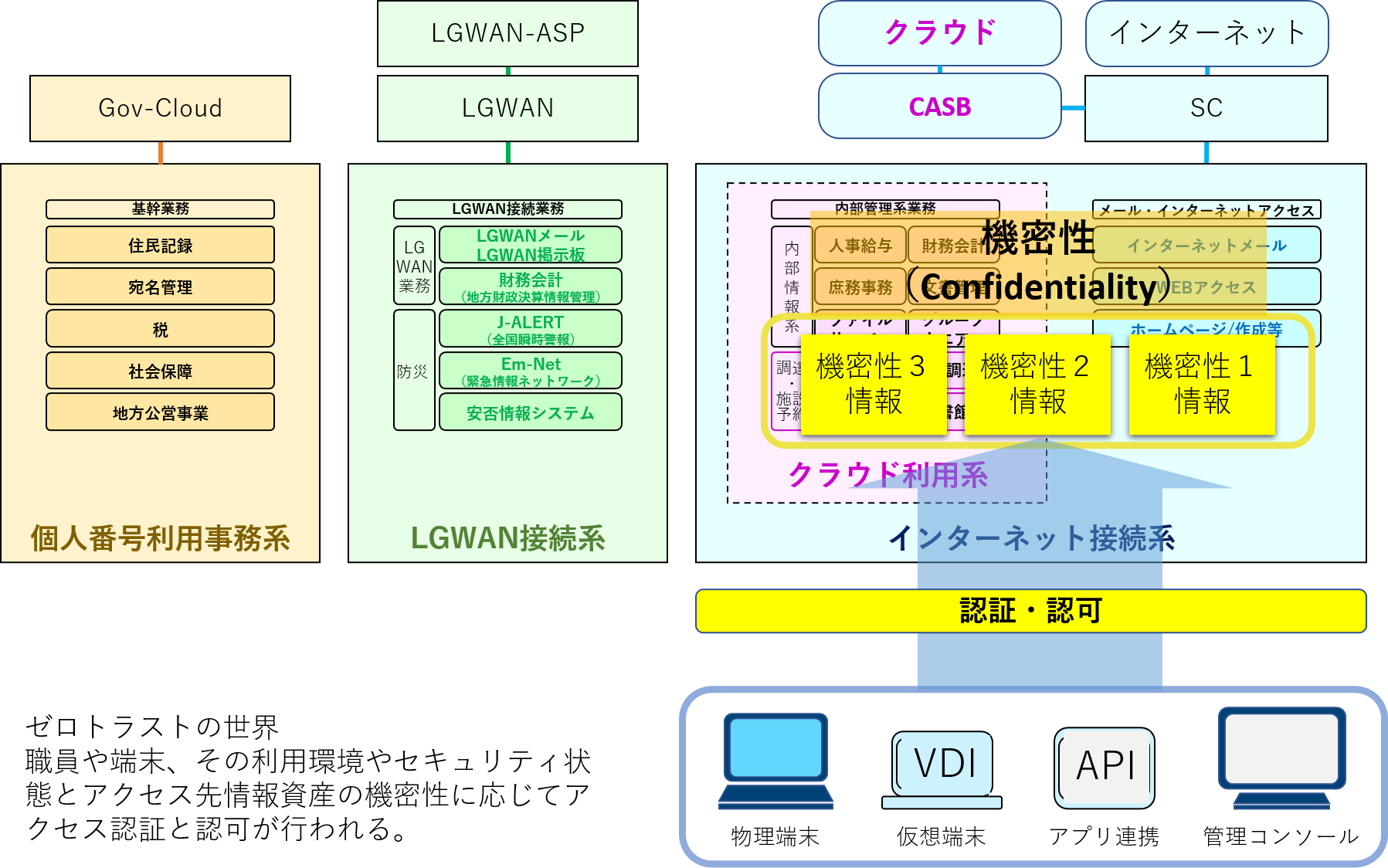

「ゼロトラスト」と「三層の対策」の融合

やっと、ゴールです。βやβ’モデルでのケースでお話ししてきましたが、αモデルでも同じです。情報資産の機密性分別や、職員や端末のアクセスという切り口で、情報セキュリティをもう一度整理してみてください。ゼロトラストの概念を導入することで、下記図面での上下方向の「アクセス認証・許可」と従来の横方向のUTM「特定通信の許可」を組み合わせて考えていけるようになります。

まとめ

ゼロトラストの概念では、利用者や端末、その利用環境など総合的に検証して認証します。その後認可ということで情報資産へのふさわしいアクセスを許可します。また、その許可も一時的なもの。利用者の状況に応じて、追加や再認証を求めることをします。この厳格なアクセス制御(図の上下)と従来のUTMなどによるデータの移動制限(図の左右)を併用して、厳格なセキュリティアーキテクチャを構築することになります。

現実的にはもっと大幅な変更(抜本的見直し)が行われるかもしれませんが、ここではほどほどにて。

また弊社では、βやβ’モデルのように多くのシステムを移動しても、仮想ブラウザによるインターネット分離を実現し、セキュリティ追加要求を低減できる通称ɤモデル(ガンマモデル)も紹介しています。

では、ほんとうに「Leave quietly」。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。