- ライター:渡部 満幸

- 2004年4月1日、ネットワンシステムズ入社。

応用技術、製品主管部門、製品担当業務で技術者として15年以上勤務。

主としてCisco製ローエンド~ハイエンドルータ製品の技術担当として15年の経験があります。

Cisco製だけでなくJuniper製、Nokia製ハイエンドルータの技術担当としても兼務経験があります。

現在はCisco製ロー/ミドルレンジルータ、Catalystスイッチ製品群およびVMware SD-WAN (VeloCloud)の技術担当。

目次

みなさまこんにちは。

ネットワンシステムズの渡部です。

「VeloCloudとCiscoルータをIPSecでつないでみた」は接続手順編と通信確認編の二部構成を予定しております。

前半の接続手順編ではVMware SD-WAN by VeloCloud (以下、VeloCloud) と他メーカ機器とのIPSec VPN接続手順についてご紹介します。

後半の通信確認編では、実際にPing/TraceRouteを使用して通信確認しながら、注意点や制限事項についてご紹介する予定です。

概要

ご存じの方もいらっしゃるかと思いますが、VeloCloudは独自に拡張を加えたIPSec VPN技術を使用しています。

この技術により、WANの通信回線品質をリアルタイムに観測し、最適化や補正しながら実効速度を向上させるなどの処理が可能な一方、他社の一般的なルータ製品などとIPSecを使用したVPN接続を直接確立できなくなっています。

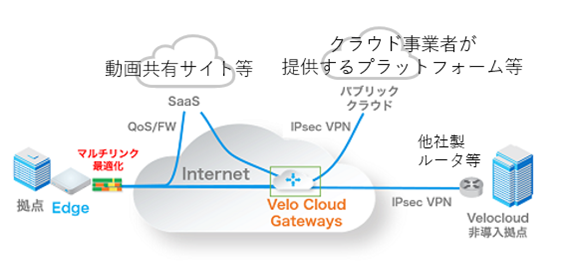

この課題を解決するため、VeloCloudにはVeloCloud Gateway (以下、VCG) と呼ばれるクラウドゲートウェイが用意されています。

図1.さまざまなサービスとVeloCloudネットワークを相互接続する役割を提供するVCG

VCGにIPSec VPNで接続する非VeloCloud機器のことをNon-VeloCloud Sites (以下、NVS) と呼びます。

また、VeloCloudのネットワークを包括的に制御するコントローラとしてVeloCloud Orchestrator (以下、VCO) が提供されています。

図1のように、今回はVCGとCisco IOS XEルータをNVSとしてIPSec VPNで接続し、VeloCloud Edge (以下、VCE) と通信可能な環境を構築してみました。

構成

利用コンポーネント

・VeloCloud Virtual Edge Version 3.4.3

・VeloCloud Gateway Version 3.4.3

・VeloCloud Orchestrator Version 3.4.3

・Cisco CSR1000v Version 16.7.1

・PC Windows10 (LAN側接続端末として)

・Vyatta Version 17.1.0 (疑似Internet回線として)

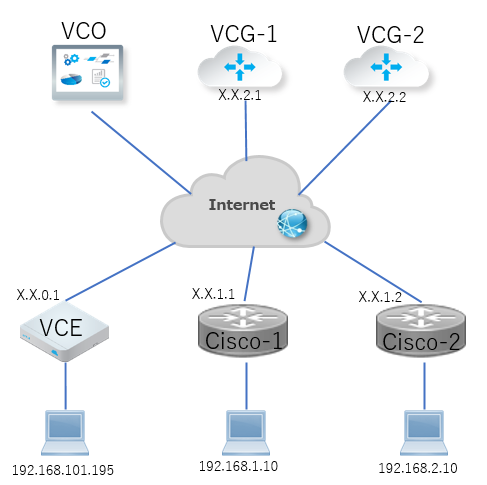

図2.物理構成図

Internet側のIPアドレスはセキュリティの都合上、一部をマスクしています。

なぜVCGが2つあるのか、Cisco-1と2を用意したのか、その謎は後半の通信確認編で解き明かされます。

VCGとCisco-1/2を接続する

ここからは画面キャプチャをベースに大まかな接続手順を紹介していきます。

※一部画面表示をマスクしています。Cisco-2の登録手順は省略しています。

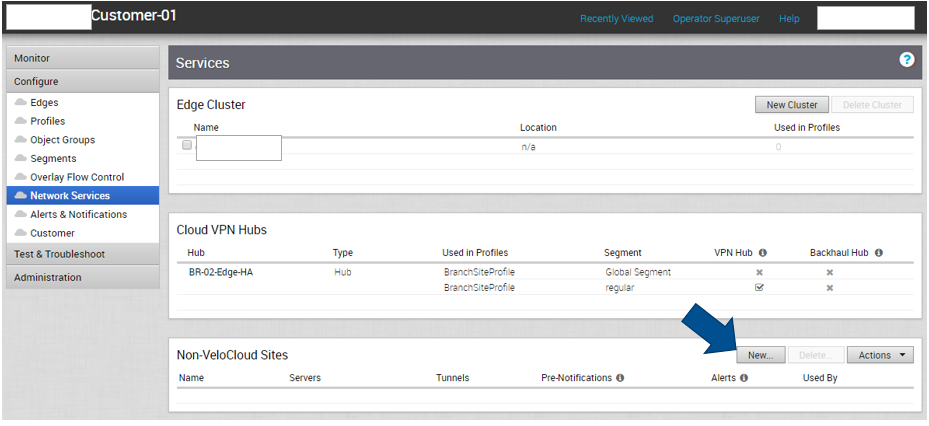

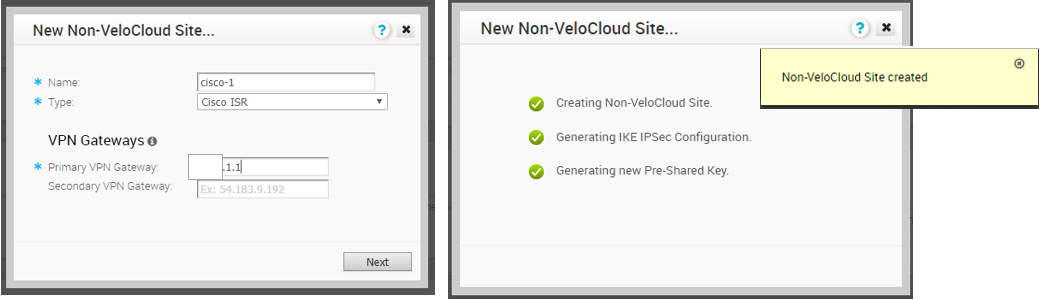

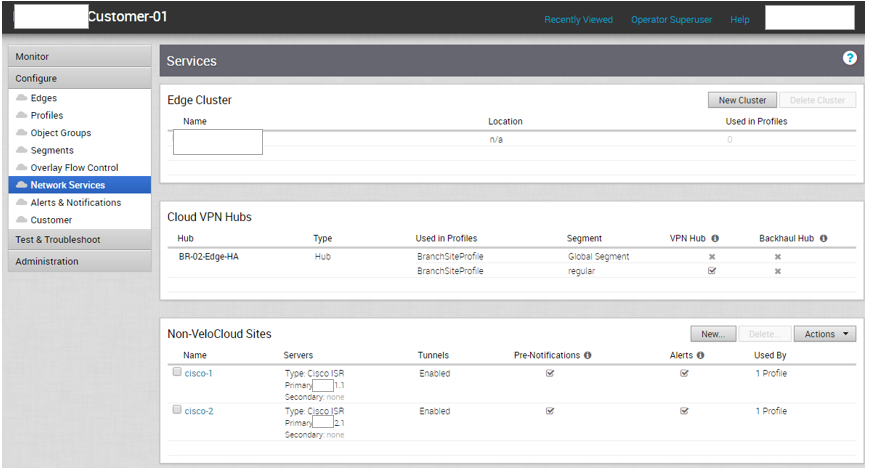

1. VCO > Configure > Network Services > Non-VeloCloud Sites [New]

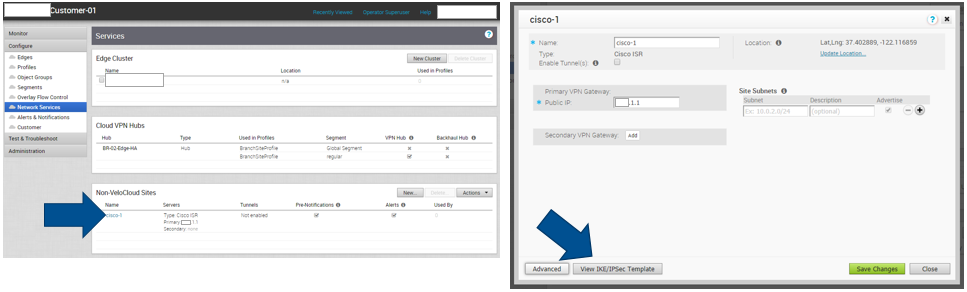

2. [New] を押すと以下のような画面が表示されるので、登録する名前とNVSの機種 (今回の例では

Cisco ISR) の選択、IPアドレスを入力し [Next] を押します。

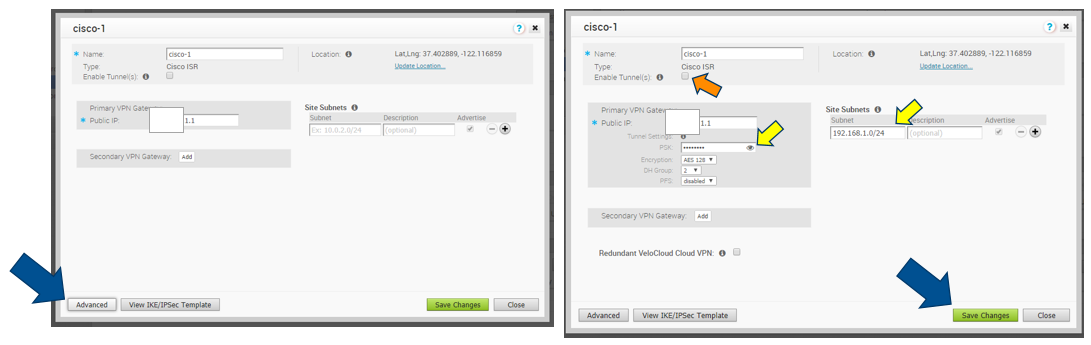

3. NVSの登録が成功すると、詳細設定画面が表示されます。

[Advanced] を押し、PSK (Pre Shared Key:IPSecの認証用共通鍵) を設定します。

Defaultでは<encrypted>となっていますが、必ず別の文字列に変更してください。

Site Subnets には、このNVSのLAN側に接続されているSubnet情報を入力します。

必要に応じて右側の [+] を押し、行を追加してください。

最後にEnable Tunnel (s) にチェックを入れ、[Save Changes] を押します。

4. NVSの登録が完了しました。

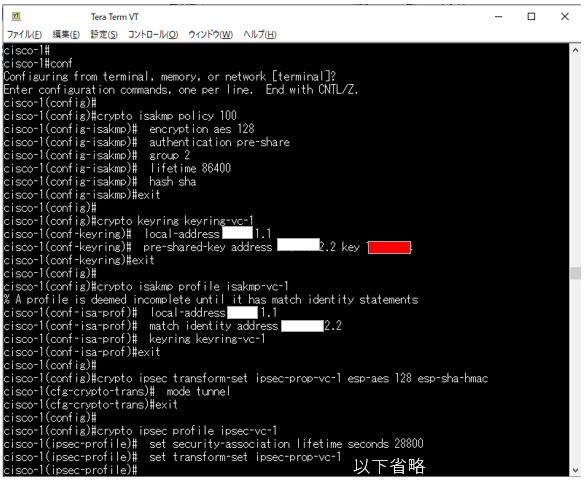

次はCiscoルータを設定します。

ご自身でConfigurationを書き起こせる方は 6番へ進んでください。

自信がない方は引き続き次の 5番をご覧ください。

5. VCOではそれぞれのNVSに適合するサンプルを生成してくれます。

登録したNVSの名前をクリックし、[View IKE/IPSec Template] を押してください。

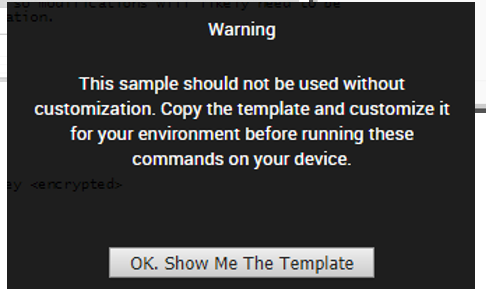

次のような警告文が表示されます。

そのままの意味ですが、表示されたテンプレートをそのままコピー&ペーストしないでください。

必ずPSK (Pre Shared Key) を正しい文字列に書き換えてください。

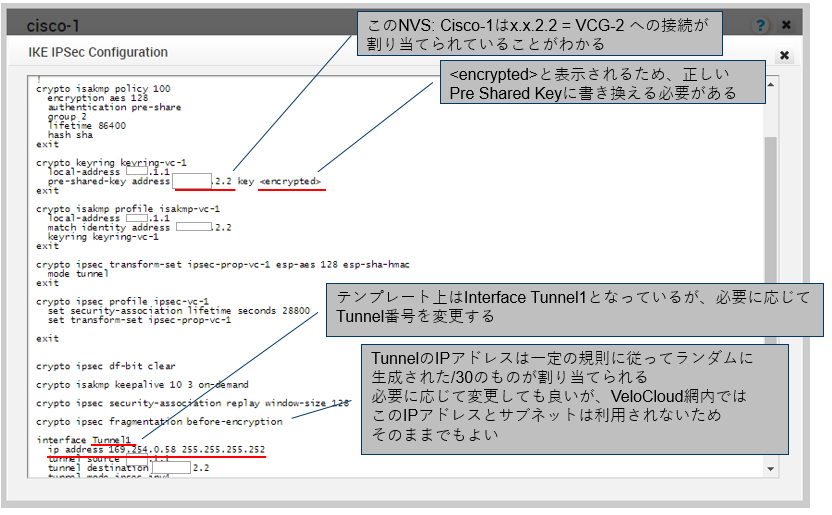

[OK. Show Me The Template] を押すと、以下のようにConfigurationテンプレートが表示されます。

このテンプレートをテキストファイルへコピーし、必要な部分を書き換えてください。

この時点ではCiscoルータ側で確認してもIPSec TunnelはUpしません。

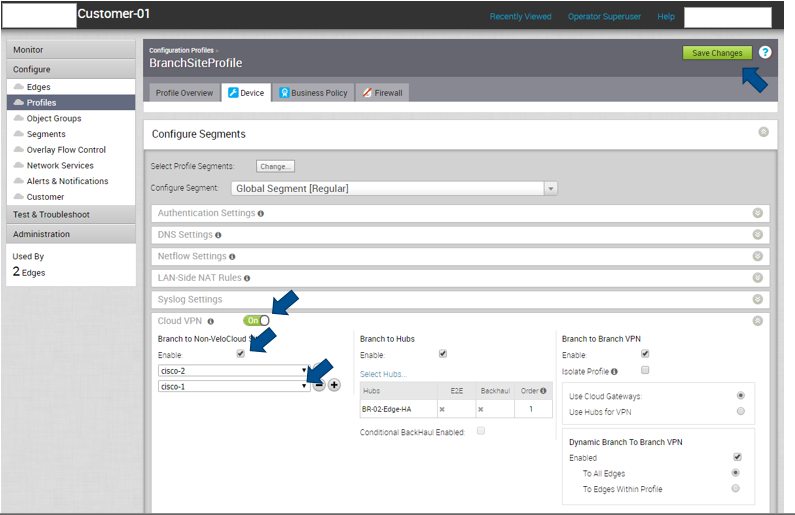

7. ふたたびVCOの画面へ戻り、Ciscoルータと通信するVCEが属するProfileで、NVSとのVPN通信を

有効化します。

VCO > Configure > Profiles > (対象Profile) > Device

Cloud VPN = On

Branch to Non-VeloCloud Site = Enable

プルダウンメニューからCisco-1を選択

必要に応じて右側の [+] を押し、行を追加してください

設定が完了したらページ右上の [Save Changes] を押します。

ここでようやく、VCG側でIPSecがONになり、VCG-Ciscoルータ間のIPSec VPNがUpします。

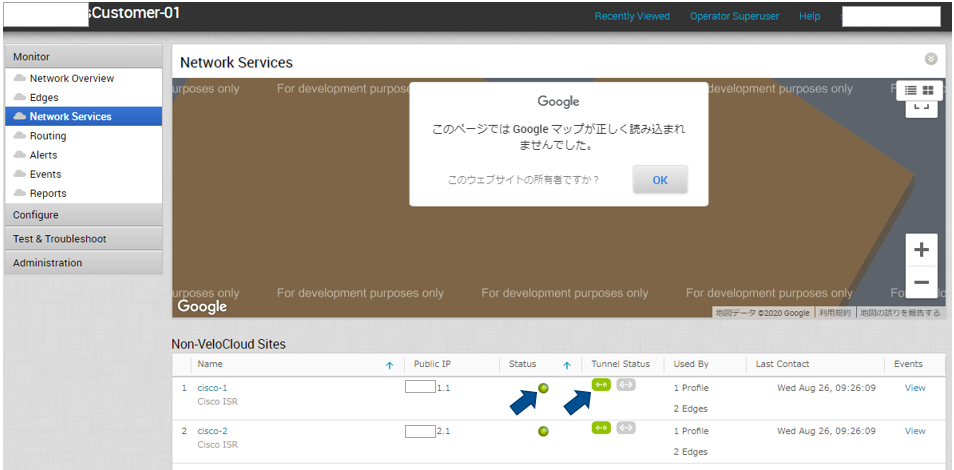

8. IPSec VPNの状態を確認します。

VCO > Monitor > Network Services

Status列

灰色 : VCO側で該当NVSがDisable設定になっている

赤色 : IPSec VPNがDownしている

緑色 : IPSec VPNがUpしている

Tunnel Status列

灰色 : VCO側で該当NVSのIPSec設定が入力されていない

赤色 : IPSec VPNがDownしている

緑色 : IPSec VPNがUpしている

Tunnel Status列は2つアイコンがあり、左側がPrimary Peer、右側がBackup Peerの状態を表しています。

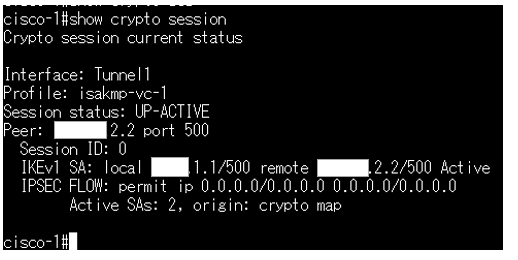

9. Ciscoルータ側でも確認してみます。

show crypto sessionコマンドの表示結果で、x.x.2.2宛てのIKEv1およびIPSecが確立できていることがわかります。

まとめ

ここまでの内容で、VeloCloudとCiscoルータをIPSec VPNで無事に接続できました。

従来、他メーカの機器同士をIPSec VPNで接続する際、Configurationのクセや相性の壁があり、簡単には実現できませんでした。

VeloCloudは独自のVPN技術でWAN通信にさまざまな価値を付与しながら、他のメーカとの接続も比較的容易に実現できるような配慮が盛り込まれています。

また、ここまでご紹介した内容ではうまく通信できない、通信できる場合とそうでない場合があることにお気づきの方もいらっしゃるかかもしれません。

そういった不明点については後半の通信確認編でご紹介する予定です。

免責事項

ご紹介している内容は2020年08月31日現在、VeloCloud Version 3.4.3における動作です。

今後のアップデートにより動作が変更される可能性があります。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。