- ライター:渥美 淳一

- セキュリティアーキテクトとして活動。変革し続けるニーズからセキュリティのあるべき姿を見極める。セキュリティには統合されたアイデンティティ基盤が欠かせないと考えている。

目次

ゼロトラスト。

これは「信頼できるものなど何もない」という前提で、セキュリティを考え直そうという言葉です。

なんと悲しい響きでしょう・・・。

誰かに言われたら泣いちゃう。

しかし、パスワード流出や内部犯行によって大事な情報が奪われている世の中です。

ファイアウォールで外敵の侵入のみ防いでいた皆さんは不安ですよね。

渥美 動きます。

どうしてゼロトラスト?

新型コロナの影響でテレワークの必要性が叫ばれていますが、そもそも自宅で仕事していいんでしょうか?

いいんです!健康第一!

しかし、組織内のデータを組織外に持ち出すのは流出する恐れがあるからダメです。

つまりパソコンなど持ち出せませんので、自宅からアクセスする形が一般的です。

このとき、2つの問題点が。

組織内のデータを自宅のパソコンにダウンロードできてしまう

これは持ち出すことと同じですのでダメです。

これを解決するのが「仮想デスクトップ」ですね。

組織内のデータに誰でもアクセスできてしまう

自宅からアクセスするということは、主にインターネットを使ってアクセスするということです。

インターネットにつながる人は誰でもアクセスできてしまう、ということです。

悪意のない人も、ある人も。

組織内のデータにとって、まさに誰も信頼できない、ゼロトラストな世界からのアクセスになるわけです。

世界がゼロトラストであることを前提に、それでも安心してテレワークするためには、正しい人のみ、許されたアクセスのみ、できるようにしなければなりません。

それが「ゼロトラストセキュリティ」である、と解釈しています。

ゼロトラストセキュリティをどう実現する?

実現する技術として挙げられるのは、「Software Defined Perimeter」と「Identity-Aware Proxy」です。

どちらも、アクセスしてくるユーザーを正しく認証し、正しいアクセスのみ許可する技術です。

ユーザーとアクセスの管理により、VPN に代わる安全で新しいリモートアクセス手法として注目されています。

懸念事項は、既存のシステムやネットワークを大幅に変更しなければならない場合があり、気軽に導入しづらい点でしょうか。

Software Defined Perimeter

日本クラウドセキュリティアライアンスがワーキンググループを立ち上げ、積極的に啓蒙している技術です。

【参考】SDP_WG(日本クラウドセキュリティアライアンス)

Identity-Aware Proxy

Google 社のクラウドサービス「Google Cloud Platform」で提供されるなど、知名度が高まっている技術です。

【参考】Identity-Aware Proxy(Google Cloud Platform)

ネットワンのゼロトラストセキュリティとは?

ユーザーとアクセスの管理がゼロトラストセキュリティの中心で、愛をさけぶことは間違いないでしょう。

さらに、既存のシステムに対して、気軽に導入できることが大事です。

ネットワンはそこに注目しています。

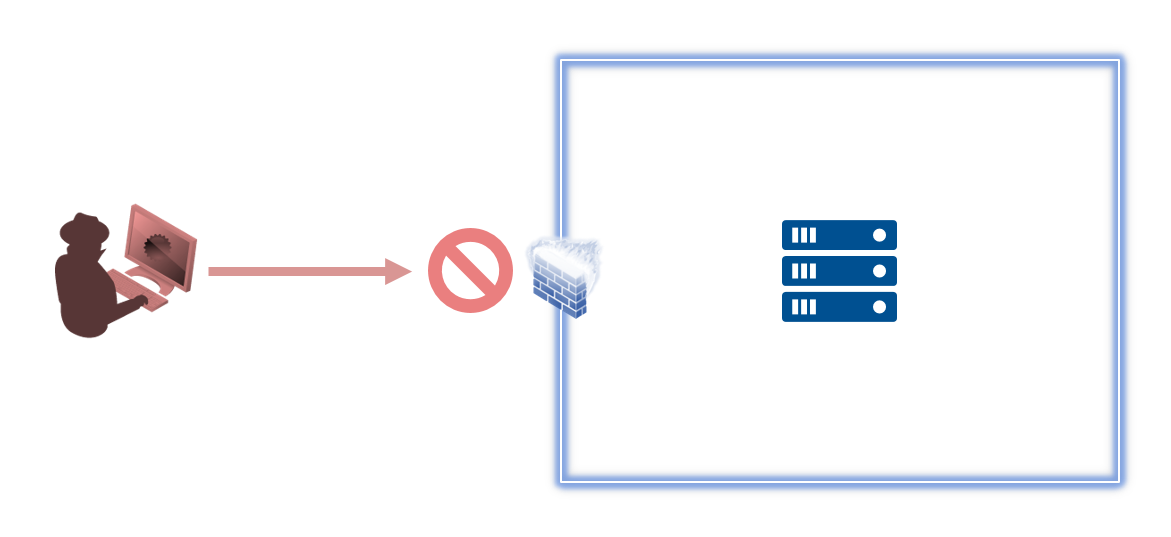

まず、守りたいものとして、

組織内で使うシステムがあります。

今まではファイアウォールの内側に置き、

外側からはアクセスできませんでした。

しかし内側に悪意ある者がいた場合、

そのアクセスを防ぐことはできません。

またシステムがクラウドにある場合も、基本的に

インターネットからアクセスできてしまいます。

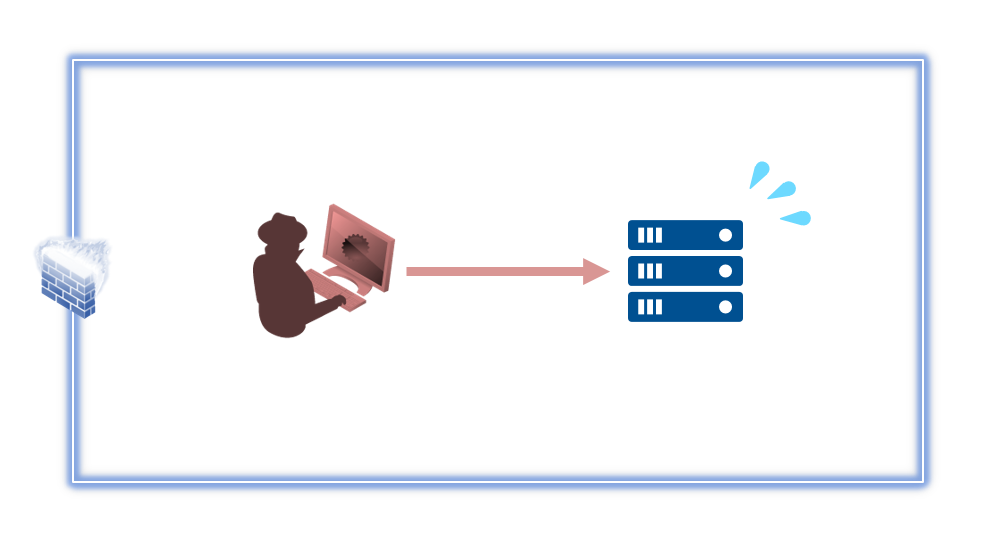

それでも守るのがゼロトラストセキュリティです。

というわけで、境界という考え方を取っ払いましょう!

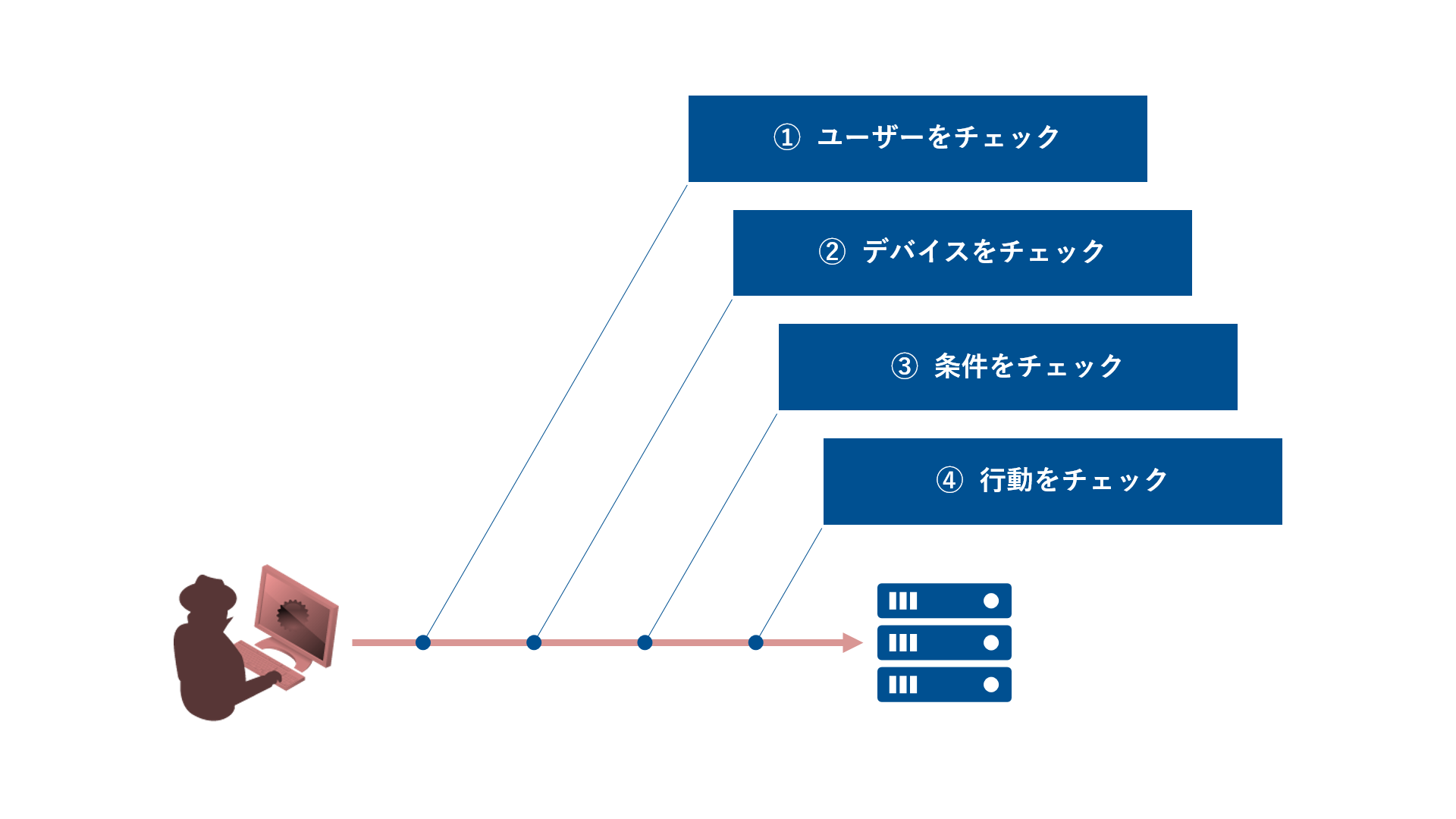

そして、ファイアウォールがなくても安心できるよう、代わりに「4つの関門」を用意します。

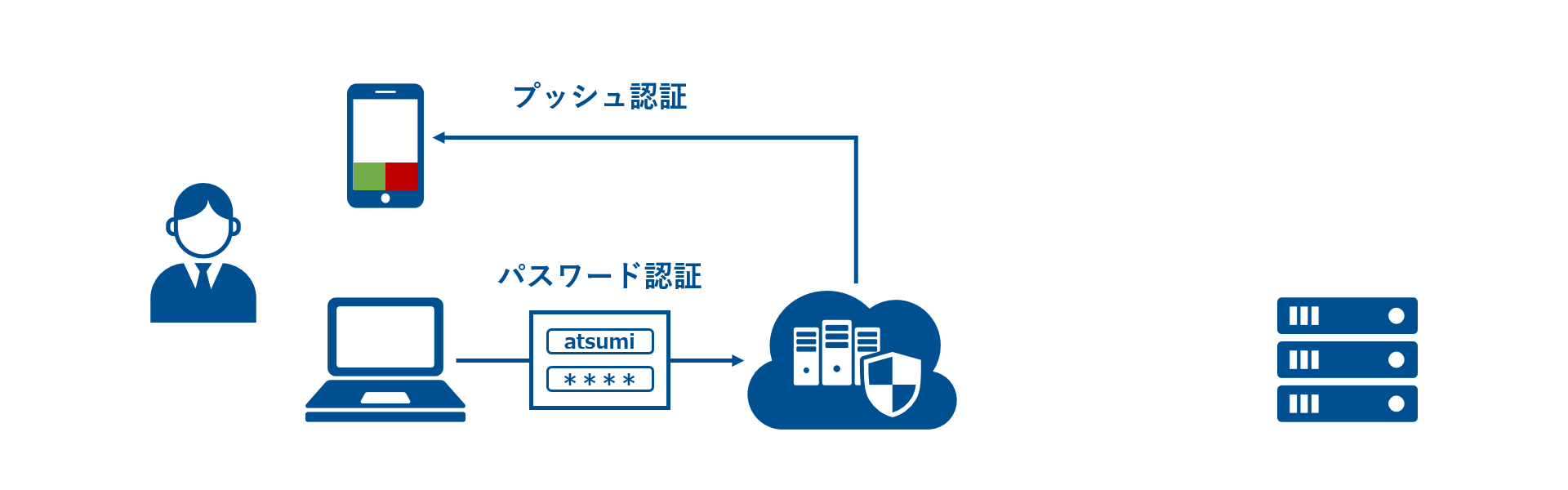

第1の関門 「ユーザーをチェック」

まず、正しいユーザーか?をチェックします。

いわゆるユーザー認証です。

これは ID プロバイダーと呼ばれる認証システムに任せます。

Microsoft 社の Active Directory Federation Services(AD FS)など、既存の ID プロバイダーもお使いいただけます。

ID プロバイダーでユーザー認証しなければ、システムにアクセスできないのでセキュアです。

ユーザー認証するとき、パスワードだけでは危険です。

そこで、スマートフォンによるプッシュ認証を追加します。

これにより、利便性を損なわず、かつセキュアに正しいユーザー以外のアクセスを拒否できます。

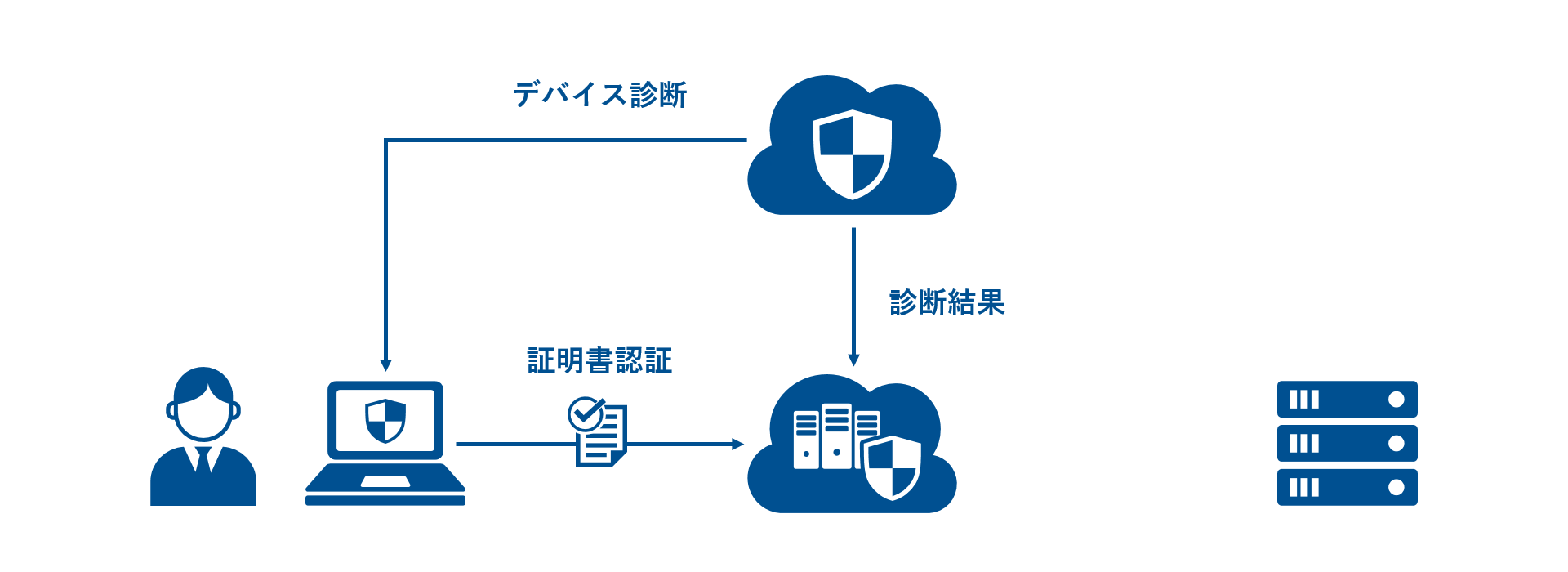

第2の関門 「デバイスをチェック」

次に、そのユーザーのデバイスをチェックします。

いわゆるデバイス認証です。

あらかじめ発行された証明書がデバイスにインストールされていない場合、アクセスを拒否できます。

さらに、エンドポイントセキュリティと組み合わせることで、そのデバイスが侵害されていた場合、アクセスを拒否できます。

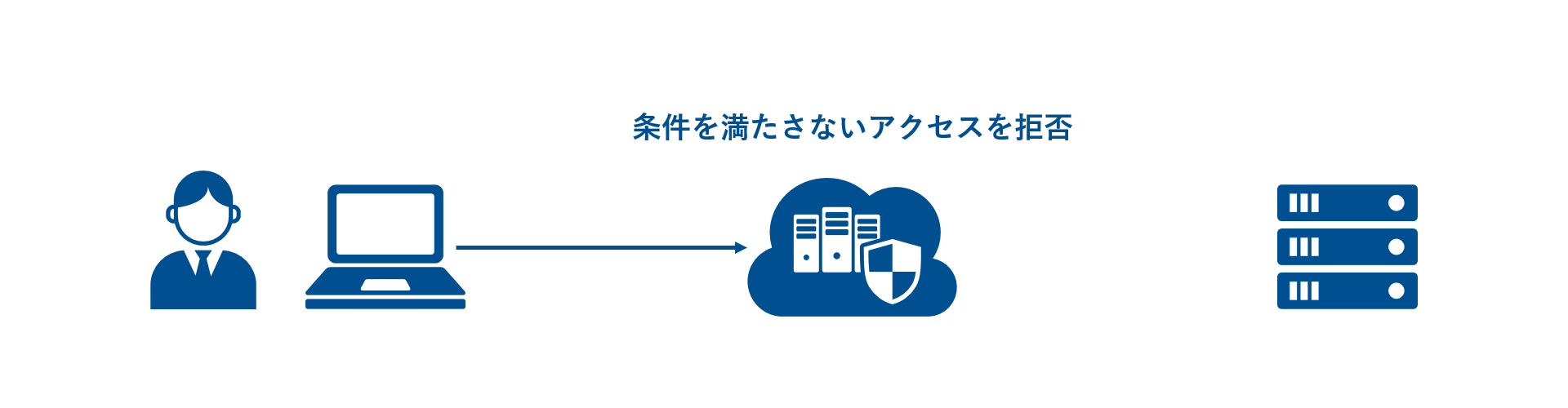

第3の関門 「条件をチェック」

さらに、そのユーザーが決められた条件を守ってアクセスしているか?をチェックします。

例えばユーザーの所属部署によって、システムへのアクセスを許可、拒否できます。

他にも、以下のような条件を設定できます。

|

複数の条件を柔軟に組み合わせることで、組織の情報セキュリティポリシーに従ったアクセス制御が可能です。

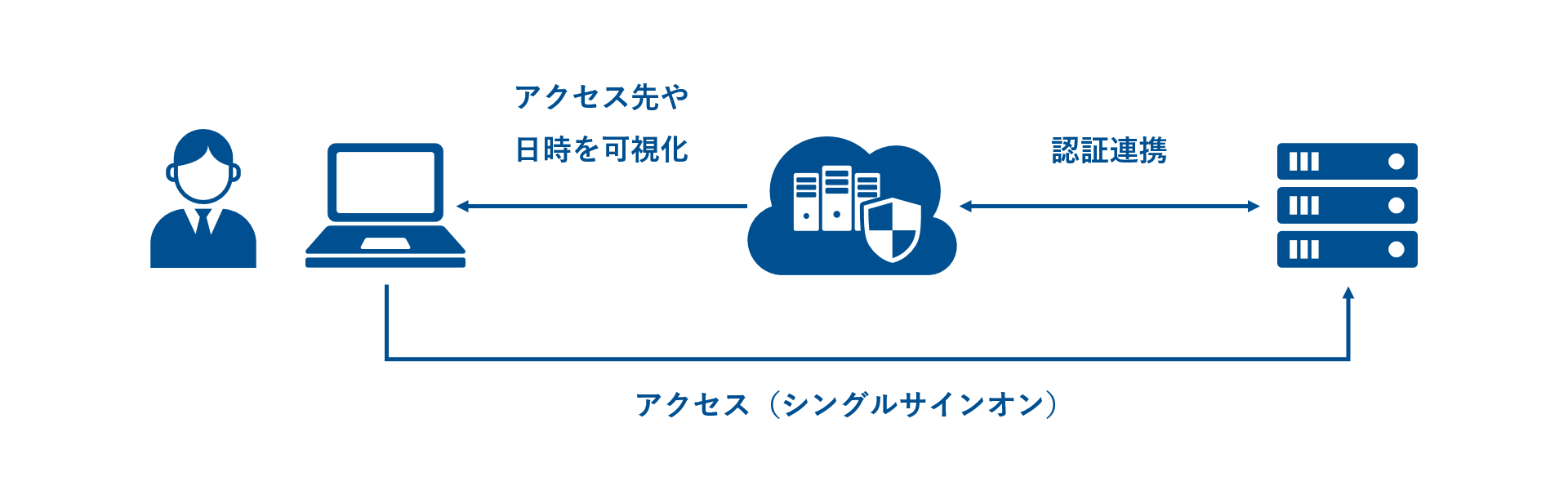

第4の関門 「行動をチェック」

最後に、そのユーザーの行動をチェックします。

SAML プロトコルを使った認証連携により、ユーザーはシステムにシームレスにアクセス(シングルサインオン)できます。

このとき、誰が、いつ、どのシステムにアクセスしたか?を記録しておくことができます。

これにより、脅威となるアクセスを追跡し、排除できます。

最後に

今回ご紹介しました4つの対策により、非常に強力なユーザー認証とデバイス認証を同時に提供できます。

先に認証しなければ、システムにアクセスできないのがゼロトラストセキュリティのあるべき姿です。

悪意ある者は、これだけの関門を苦労してクリアすることにきっとメリットを感じないことでしょう。

これがゼロトラストセキュリティを実現するネットワンのソリューションの1つです。

4つ全部を同時に導入する必要はありませんが、1つでも導入するのとしないのとでは大違いです。

1つずつ、段階的に、ゼロトラストセキュリティ力を高めていくことが可能です。

これを機にご検討いただけましたら幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。