- ナレッジセンター

- 匠コラム

セキュリティ匠対談 五回目 ~ビジネスメール詐欺「BEC」、ついに日本でも3億円を超える大々的な被害が!~

- 匠コラム

- セキュリティ

セキュリティ匠対談 第五回

~ビジネスメール詐欺「BEC」、ついに日本でも3億円を超える大々的な被害が!~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

年末に発生したショッキングな事件

| 栗田: | 五回目の匠対談ですが、当初は「ネットワーク分離の最前線」を載せる予定でしたが、年末に公表されたサイバー事件を受け、急遽TOPICSを変更致します。 山崎さん、以前から海外では注意が喚起されていましたが、ついに日本でもビジネスメール詐欺(以後、BECと略称 Business E-mail Compromise)での大規模な事件が発生してしまいましたね。 |

|---|---|

| 山崎: | はい、初回のこの匠対談でも簡単に触れたのですが、米国など海外ではBECで大きな被害が出ており、FBIでは被害総額は3400億円ということで注意喚起していました。大企業などの会社組織が狙われており、被害額が大きいのが特徴です。今回は、日本を代表する航空会社である日本航空が標的とされてしまいました。 |

| 栗田: | 年末ということもあり、他の大きなニュースの中に埋もれてしまった感もありますが、実際はどのような事件だったのでしょうか? |

| 山崎: | 年末の12月20日に同社が発表を行ったのですが、昨年の8月から9月にかけ、取引先を装う巧妙な詐欺メールに騙されて、偽の口座に振り込みをしてしまったということです。2件で被害総額は、約3億8400万円ということでした。 |

| 栗田: | 海外では、総計で数千億円の被害が出ているので、そのぐらいの被害が出うるというのは当然かもしれませんが、それにしても高額です。犯行者からすれば、WannaCryでビットコインを請求したり、カード情報を盗んで不正に物品を購入したりするのに較べれば、1件当たりの規模がはるかに大きく、「効率的」ですね。 |

| 山崎: | 本当にその通りです。犯行者は、インターネットやセキュリティの最新技術に精通しているうえ、ビジネス慣習などにも詳しい高度な知能犯と思われます。 |

巧妙に細工された偽造電子メールで相手を信用

| 栗田: | 振込行為に対して社内の仕組みが整備されており、優秀な人員を抱える日本の大企業をいともたやすく騙してしまうその具体的な手口は、どのようなものだったのでしょうか? |

|---|---|

| 山崎: | 報道発表の内容が少なく、あまり情報が出ていないのですが、それらをつなぎ合わせると以下であったと考えられます。被害額の大きかった航空機リース料の架空請求詐欺の件でお話しします。 |

| 栗田: | 被害額が約3億6000万円であった方ですね。一回の詐欺行為(振込指示)でこれだけの金額の被害が出ており大変ショッキングです。 |

| 山崎: | まず、犯行グループは、何らかの方法で、取引先(航空機リース料の支払先)との電子メールを不正に入手し、取引に関わる組織、関係者、支払時期、支払ルールその他を徹底的に分析、把握していたと思われます。次に、3ヶ月に一回の支払いを実施しようとするタイミングを見計らって、偽の電子メールで言葉巧みに振込先口座の変更を伝え、犯行者の偽口座へのリース料の振込を誘導していました。 |

| 栗田: | 従来のビジネス取引とは全く違和感がない形で電子メールを送り付け、相手を信用させていたわけですね。多くのBECでは過去の(正規の)メールへの返送という体で偽メールが送られています。過去のメールを入手できていれば、その偽装はたやすいですよね。 |

| 山崎: | まさにそうです。今回では、更にメールに請求書が添付されており、その中に振込先が記載してあったのですが、それが本物と酷似しており、そっくりのサインもあったようです。そして、使われた取引先のメールアドレスは、本物とメールアドレスが1字だけ異なっており、そのため社内の誰も詐欺には気付けなかったとのことです。 この偽メールが来たのが9月25日で、担当者はリース料支払いを遅延させてはいけないということで、9月29日に偽口座に支払いを実施しております。10月7日にこの取引先から支払い口座が変わっていないことを知り、詐欺にあったことを把握するのですが、この時点では偽口座からはお金はほとんど引き出されていました。 |

| 栗田: | 支払期日を狙い、担当者に急がせるなど、振り込み詐欺の手口と似ていますね。メールアドレスも、毎回毎回一字一句確認する人はまずいないので信じてしまいます。過去のメール履歴をすべて把握した犯罪のプロに狙われたら、大企業とは言っても詐欺にあってしまうとは思います。 |

| 山崎: | 今回の件では、他に米国の貨物事務所でも8~9月に同様な手口で貨物業務委託料を2回架空請求され、振込を行ってしまっています。こちらは、併せて2400万円の被害額ということでした。 |

BECの様々な手口

| 栗田: | このようにBECの手口を見てみると、サイバーセキュリティの事件でありながら、日本でも最近問題となっている「地面師」のような専門の詐欺集団の手口とも共通点が多くあります。ここでも、日本を代表するデベロッパーやホテル事業者が詐欺被害に遭っています。相手の心理、特にその弱みを巧みについています。彼らの詐欺の標的にならないためにはどうしたらよいでしょうか? |

|---|---|

| 山崎: | まず、かれらの手口を徹底的に把握することが重要です。実は、今回の事件にさかのぼること半年前の2017年4月3日に、IPA(独立行政法人 情報処理推進機構)が、BECに対する注意喚起を行っています。 【注意喚起】偽口座への送金を促す"ビジネスメール詐欺"の手口 これが、日本語では一番わかりやすい資料と思えます。 |

| 栗田: | この資料は、J-CSIP(サーバー情報共有イニシアティブ)活動で得られた情報から作成されているのですが、私も読んでみました。特に、4件の日本企業が巻き込まれた事例紹介があり、とても参考になります。 |

| 山崎: | まず、BECの説明ですが、「巧妙な騙しの手口を駆使した、偽の電子メールを組織・企業に送り付け、従業員を騙して送金取引に関わる資金を詐取するといった、金銭的な被害をもたらすサイバー攻撃」としています。 |

| 栗田: | とても分かりやすく、ポイントを押さえた表現です。 |

| 山崎: | 次にこの資料中で、BECの5つのタイプを提示しているのですが、今回の件はその一番目「タイプ1:取引先との請求書の偽造」にあたります。海外企業との取引を行っている企業が被害に遭いやすいということです。また、BECでよく用いられる電子メールでの3つの騙しの手口を提示しています。その中で、今回の詐欺でも使われたメールアドレスのなりすまし手口の事例が載っています。 |

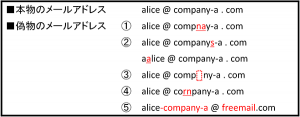

| 栗田: | 下記がそれですね。本当に余程注意していなくては気づきません。私は、目が悪いので、④のパターンは、どこが違うかじっと見つめる必要がありました。よく考え付くものだと、変な感心もしてしまいました。 |

図1:メールアドレス偽装の手口 |

|

| 山崎: | ①から④は、紛らわしいドメイン名が使用されており、この問題はレジストラーの怠慢が引き起こした問題といえます。英国政府では、昨年からレジストラー業務を公共サービスとして実施して、このようなドメイン名の登録を防いでいます。DMARC同様、英国一国で解決する問題ではなく各国の対応が望まれます。 |

| 栗田: | ⑤に関しては、ビジネスシーンでもフリーメールの使用を禁止するというのが一つの解決策ですね。 |

| 山崎: | そう思います。その他、経営者になりすますパターン、弁護士や法律事務所になりすますパターン、更には対象組織と取引先の間に入って、両方になりすましていくパターンなど、様々な事例が出ています。セキュリティ関係者なら、是非とも目を通すべきでしょう。敵を正しく把握することが、セキュリティ防御の基本です。今回のケースは、残念なことにBECの典型的な攻撃パターンで最もポピュラーな手口で狙われたことになります。 |

技術的な対策の限界

| 栗田: | では、このBECに対してですが、具体的にどのような対策をすればよいのでしょうか? |

|---|---|

| 山崎: | やはり、従業員への啓発と振込先口座の確認徹底などの人的、組織的な対策がまずすべき事と思います。 |

| 栗田: | このIPAの資料が事前に振込を行う担当者に共有されていれば、不審なメールだということで直接問い合わせるなど別な確認がなされていたかもしれませんし、承認者が気付いていたかもしれません。ただし、CSIRT/SOCなどのサイバーセキュリティの専門家はこのような取引先との振込プロセスには関与しないでしょうから、情報共有先に経理、財務、購買、調達などサイバーセキュリティとは普段は無縁な組織も入れる必要がありますね。 |

| 山崎: | はい、そうです。高度なソーシャルエンジニアリングなので、従業員教育が一番大切だと思います。彼らが攻撃してくる対象はITシステムではなく、それを利用して業務を行う(真面目で誠実な)従業員だからです。 |

| 栗田: | 技術的な対策はどうでしょうか? |

| 山崎: | 事前にメールを盗聴したり、メールを詐称したりしてくるので、電子メールシステムに対する対策がベースになります。初回に議論したDMARC(Domain-basedMessageAuthentication, Reporting,andConformance)も役に立ちます。また、メールアカウントが乗っ取られるケースもあるので、標的型攻撃への対策と同じようなウイルスや不正アクセス対策も一定の効果があるでしょう。ただし、「技術的対策はかなり限界がある」ということは十分に理解すべきでしょう。 |

| 栗田: | 本当にそうですね。例えば、図1で示したメールアドレス詐称では、正規のドメインを取得していれば、DMARCの仕組みでは防げません。実際、詐欺用のドメインを前日に取得し、それを用いて詐欺メールを送っているケースがあるので、今回のケースでも「インターネットの規約には対応した」詐欺メールの可能性が高いですね。 |

| 山崎: | 犯罪組織にすれば、ドメインを取得しそのドメインでメールサーバ構築などは朝飯前でしょう。また、メール盗聴も、いくら自組織で頑張っても、取引先の管理が甘くそのルートで漏洩したら防ぎようがありません。 |

| 栗田: | 自社で出来る技術的な対策はかなり限定的だということが、よくわかります。メールの技術的セキュリティ対策に万全を期していると言って安心してしまうと本当に危険です。 |

これからなすべきこと

| 栗田: | 今までの話で、BECの脅威の恐ろしさというのが改めて分かったと思います。今までは、海外の話で対岸の火事であったのが、目の前に迫ってきた感じがします。今何が出来るでしょうか? |

|---|---|

| 山崎: | 地道な情報収集と啓発だと思います。年金機構の事件の発生後は「標的型攻撃」が、そして昨年5月のWannaCry発生後は「ランサムウェア」が、セキュリティ脅威として広く認識されていますが、BECはまだまだの感があります。企業や組織が連携し、攻撃の手口の共有を初めとして、危機意識を持って連携するのが重要です。 |

| 栗田: | 同感です。周りのエンジニアでもBECを知っている人は少数でしたし、今回の事件をサイバーセキュリティの事件と無関係と思っている人も多くいます。様々な形での啓発が重要ですね。各人の日頃の注意でこの犯罪は防げます。この対談がその一助になれば嬉しい限りです。今回は、どうも有難うございました。次回以降は当初のネットワーク分離の最前線を数回に渡ってお話しします。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索