- ナレッジセンター

- 匠コラム

Automationでネットワークをセキュアに

- 匠コラム

ビジネス開発本部 第1応用技術部

第1チーム

スハルトノ リオスナタ

昨今、ITインフラストラクチャの世界ではAutomation(自動化)が当たり前のようになってきました。その要因の一つとして、最近のあらゆる製品にはAPI (Application Programming Interface)が実装されており、その製品が持っている機能や情報を共有する仕組みが整っているからです。Automationは複数の機器への設定の同時変更だったり、一連の情報を取得するITインフラストラクチャ機器への適用といった活用方法が一般的かもしれません。これらの主な用途としては、人為的ミスや作業工数を削減することにつながります。

Automationは運用での活用だけではなく、セキュリティ対策においても活用できます。今回のコラムでは、ネットワーク製品とセキュリティ製品と連携させ、ネットワーク内に侵入した脅威に対するAutomationを紹介します。これにより、企業内でのマルウェアといった脅威の感染拡大を防止できたり、脅威の排除活動に向けた工数を削減につなげることが期待できるようになります。

ネットワーク上での脅威の可視化

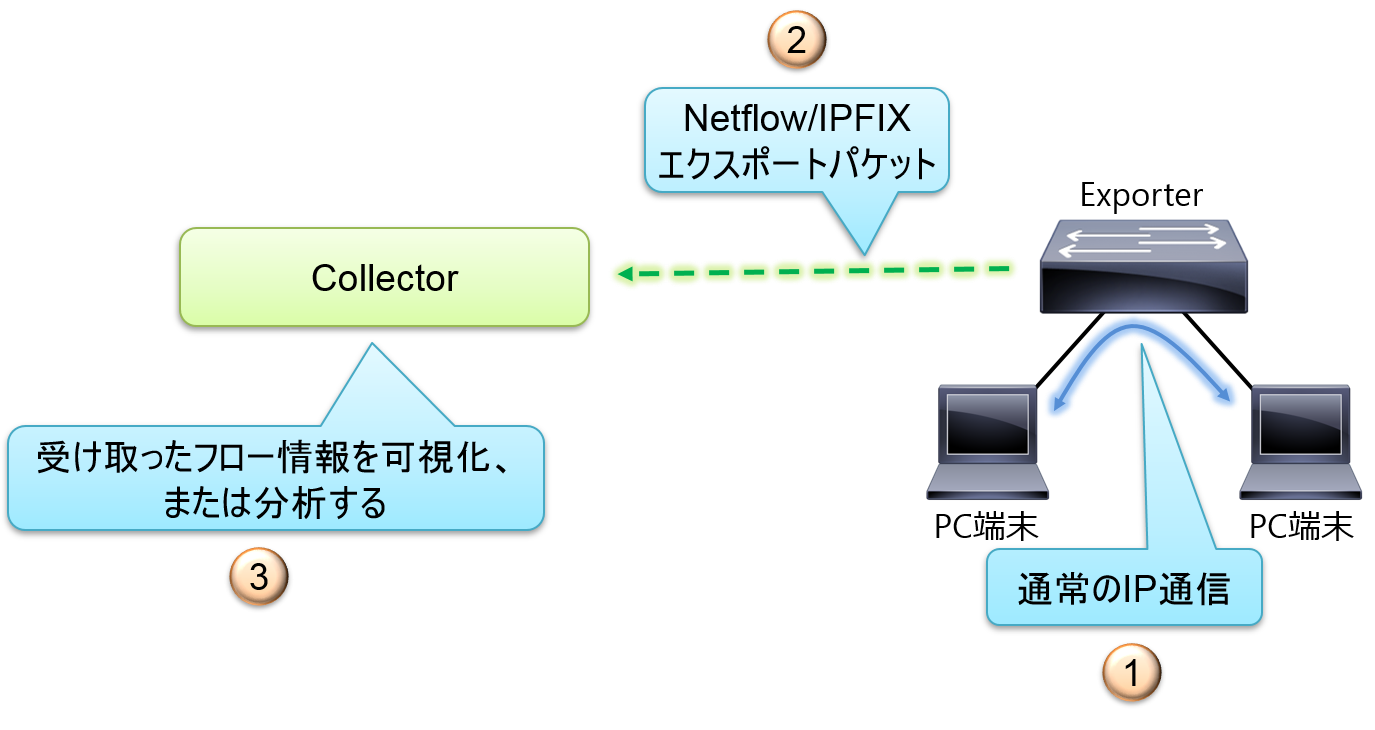

今までのITインフラストラクチャでは、ネットワーク機器の役割は、接続性を提供するだけのものでした。特に、スイッチ製品においては、コモディティ化し、スイッチベンダー間での価格競争も激しくなりました。そこで、各ベンダーは、自社製品を優位に立たせようと、独自の機能を搭載したりして来ました。パケットを転送する以外に、スイッチ自身が持つ情報を、他の機器へ共有する仕組みを加えた製品も登場しました。例えば、スイッチがパケットを転送する際に、スイッチを通過したパケットの情報を記録し、フロー情報として外部へ送信することができます。こういった機能(図1)をNetflowやIPFIXとして知られています。

図1.Netflow/IPFIXの説明図

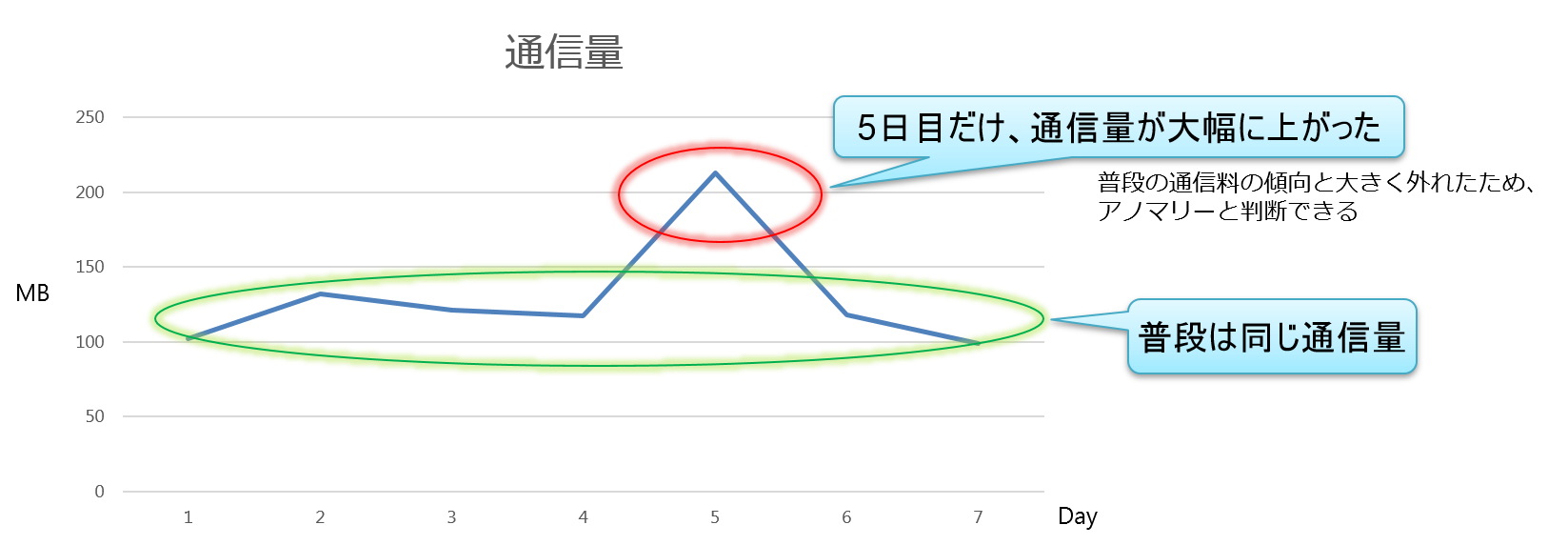

図2.1.通信量ベースのアノマリー検知の例

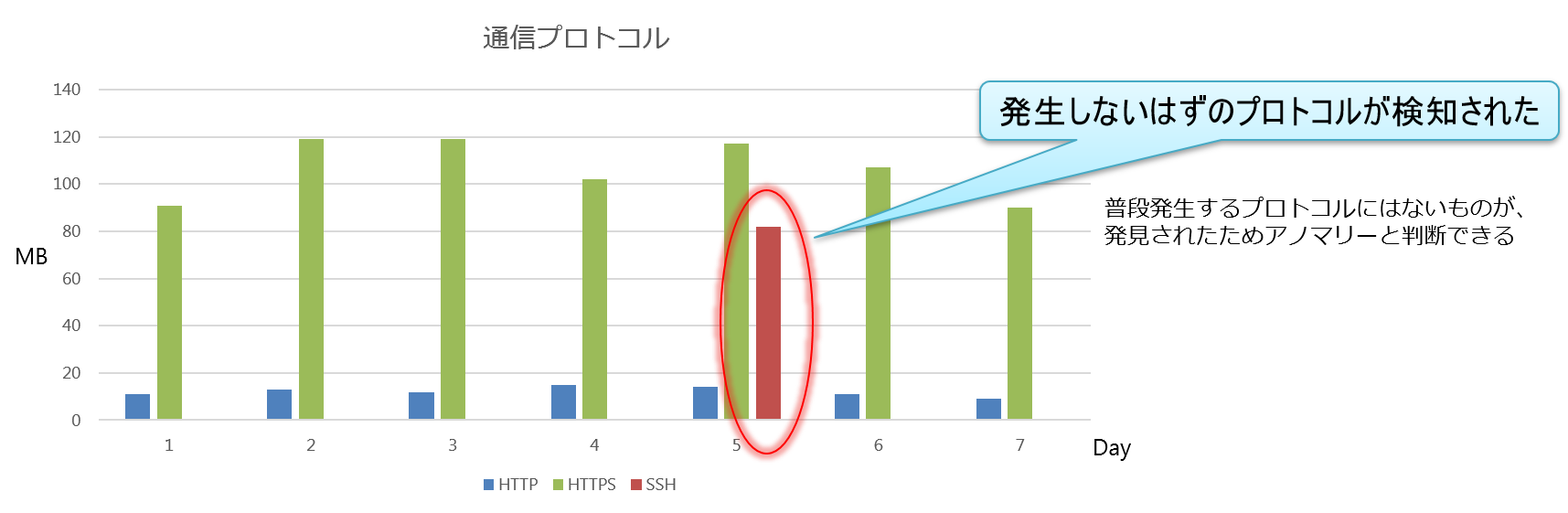

図2.2.通信プロトコルベースのアノマリー検知の例

Automationのメリット

セキュリティインシデントが発生した際の初動として、インシデント対象の端末をネットワークから切り離すことが多いと考えられます。この行為は、脅威に侵された端末を発見してから、即座に脅威の感染拡大を防ぐためです。この操作は、対象の端末がどこに繋がっているかさえわかれば、単純な作業です。しかし、実際は対象の端末がなかなか見つからなかったり、以前、確認した際と異なる構成になっていたり等、調査に時間が掛かってしまうケースも多いかと思います。そうなると、対象の端末を探している間に、脅威が広がってしまう可能性が高まります。

このような状況を防ぐために、ネットワーク管理製品を検討・導入することが多くなりました。ネットワーク管理製品には、ネットワーク機器の設定変更やネットワークに繋がっている端末の可視化ができます。こういった機能をセキュリティ製品と組み合わせれば、インシデントが発生した際に、対象の端末を即座にネットワークから切り離すことができます。一連の動作を自動化し、人間の手を借りることなく実施できるようになります。こうすることで、運用者がいない時間帯にも、自動的に感染端末をネットワークから切り離せます。

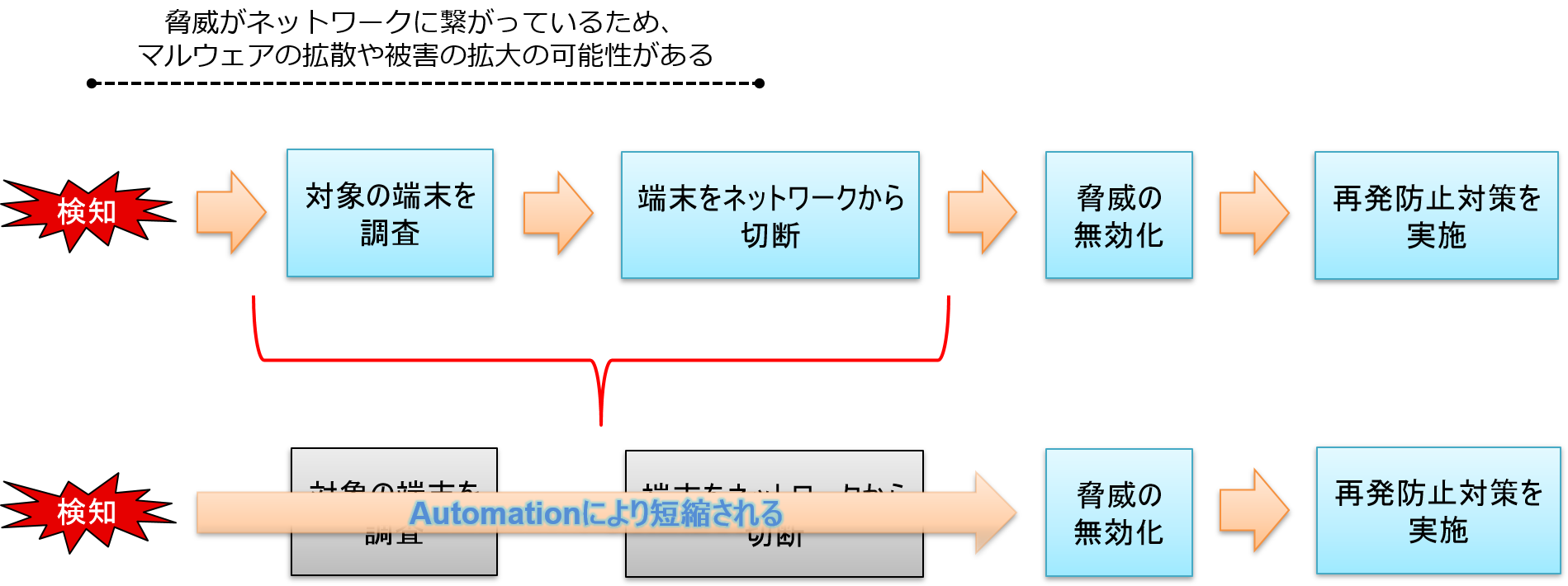

図3.Automationの効果

図3に脅威が検知されてから、再発防止の対策を施すまでの大まかなフローを描いてみました。Automationを活用すれば、対象端末の検索とネットワークからの切り離し作業は、数秒から十数秒にまで短縮することができます。この、作業を迅速に行うことによって、脅威が拡散するチャンスを与えないといった狙いがあります。

Cisco製品とFlowmon製品を用いたAutomationの仕組み

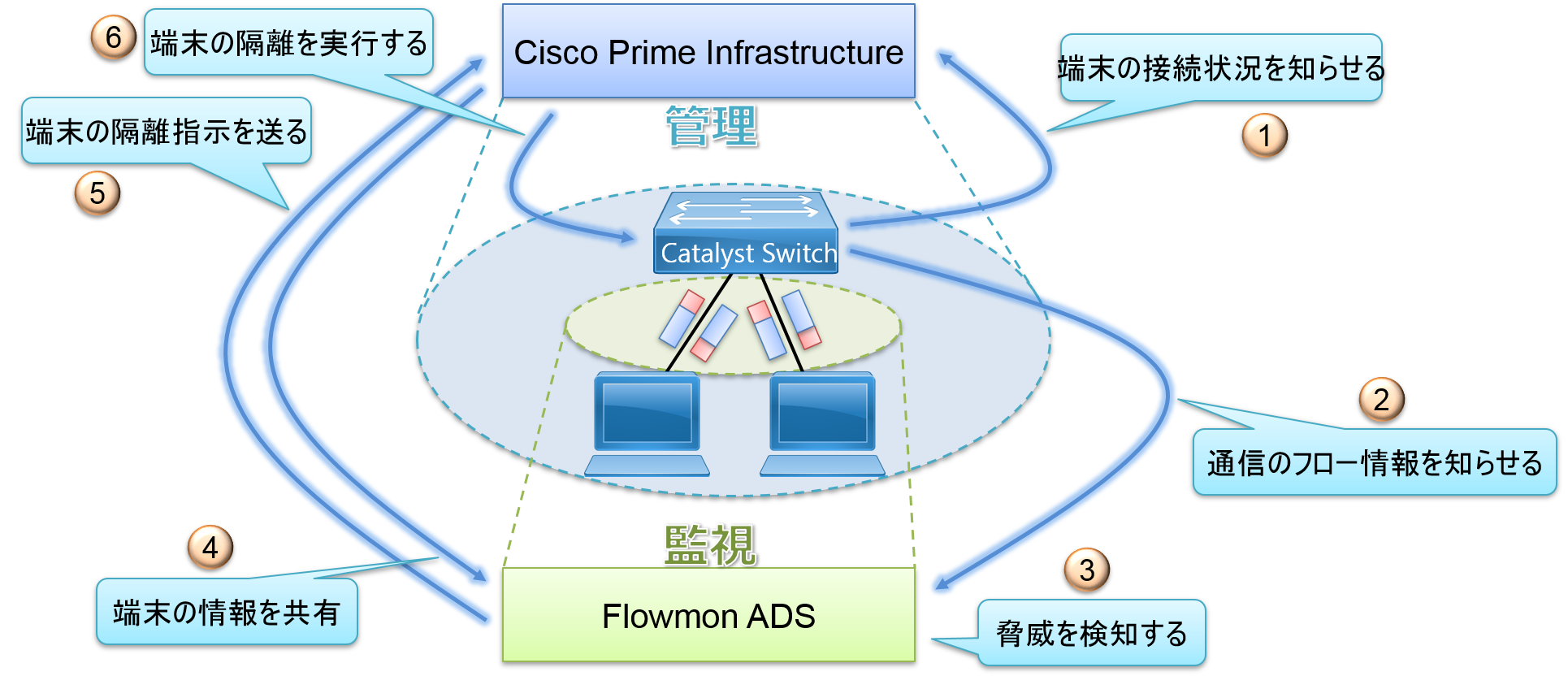

本コラムでは、ネットワーク機器としてシスコシステムズ社製のNetflow対応のCatalystスイッチシリーズおよび、管理製品のCisco Prime Infrastructureと、セキュリティ製品として、Flowmon Networks社製のFlowmon Collector(ADSプラグイン込)とのAutomationを例として紹介します。図4にネットワークの監視から、脅威が確認され、感染した端末が隔離されるまでのフローをまとめました。

図4.Automation概要図

図4の内容を順番に下記に説明します。

1.Catalyst Switchはどの端末がどのポートに接続しているかを、ネットワーク管理製品のCisco Prime Infrastructureへ知らせます。複数のスイッチからそれぞれの端末の情報を集めることによって、ネットワーク上の全ての端末の居場所がわかるようになります。そのため、より正確に端末の状況を把握したい場合は、すべてのスイッチをCatalyst Switchで揃えておくことが理想です。

2.Catalyst SwitchのNetflow機能により、スイッチを通過するトラフィックのフロー情報をFlowmon ADS(またはCollector)へ送信します。より正確に、脅威を見つけるためには、ネットワーク上に流れるすべてのフロー情報を取得する必要があります。そのため、すべてのアクセススイッチでフロー情報を取得できることが望ましいです。

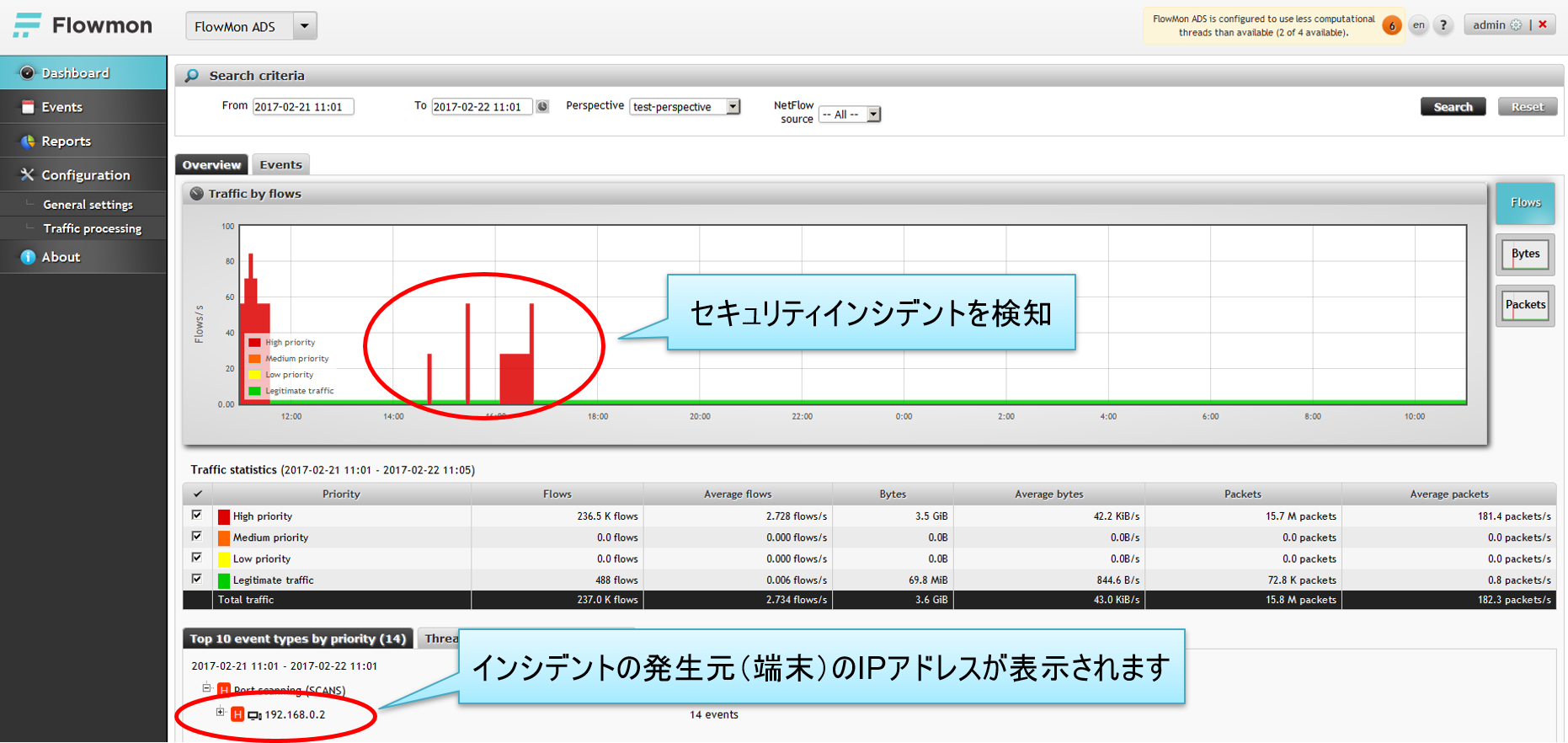

3.Flowmon ADS はフロー情報を元に脅威に感染した端末を検知します。下記の図5に具体的な絵を載せました。インシデントを発生させた端末のIPがわかります。

図5.Flowmonでのセキュリティインシデントの検知

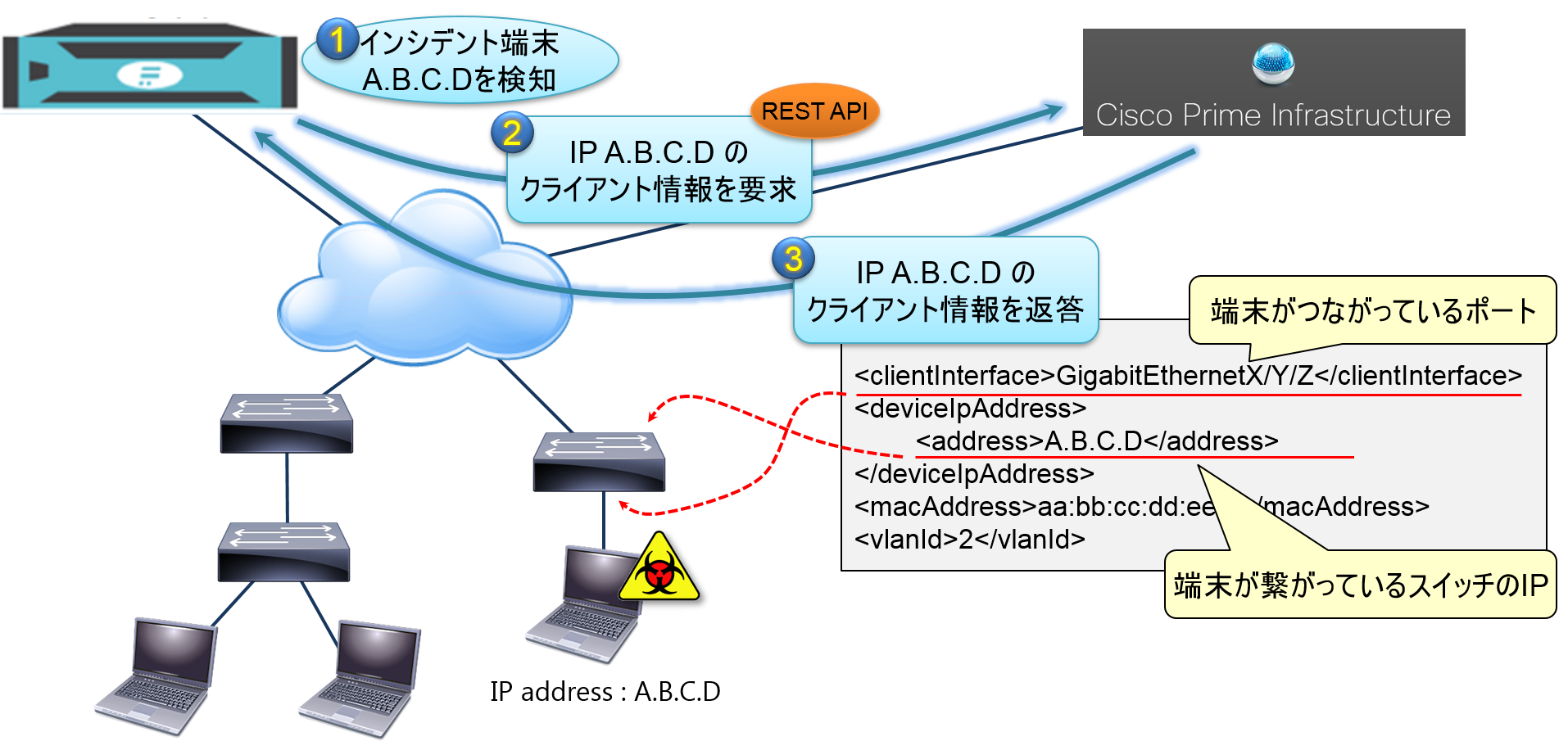

4.Flowmon ADSで把握している端末のIPアドレスから、端末がどこに接続されているかをネットワーク管理製品のCisco Prime Infrastructureへ問い合わせます。問合せを受け取ったCisco Prime Infrastructureは対象の端末がどのスイッチ、ポートに繋がっているかをFlowmon ADSへ返答します。具体的なAPIを使った製品間の連携を図6に描きました。

図6.端末の居場所を特定する連携

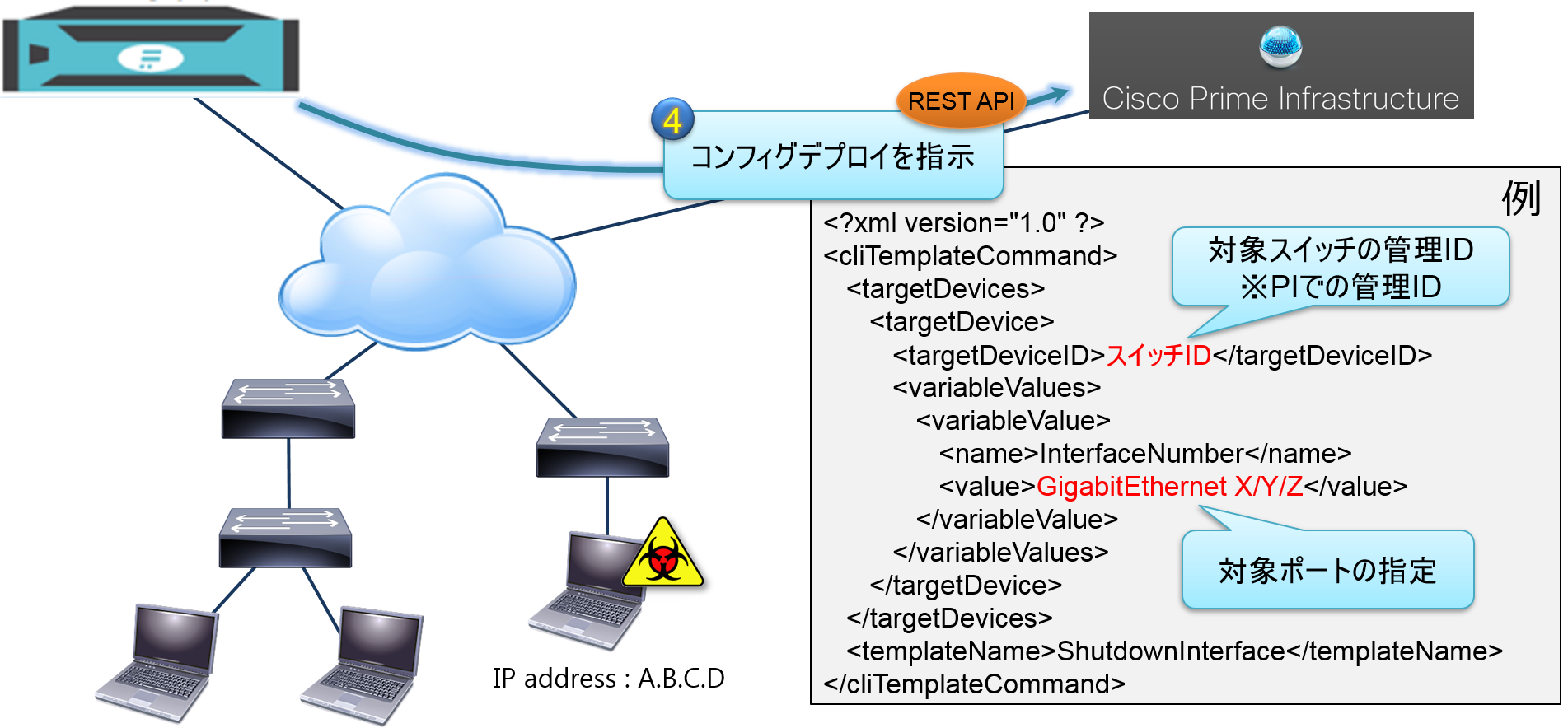

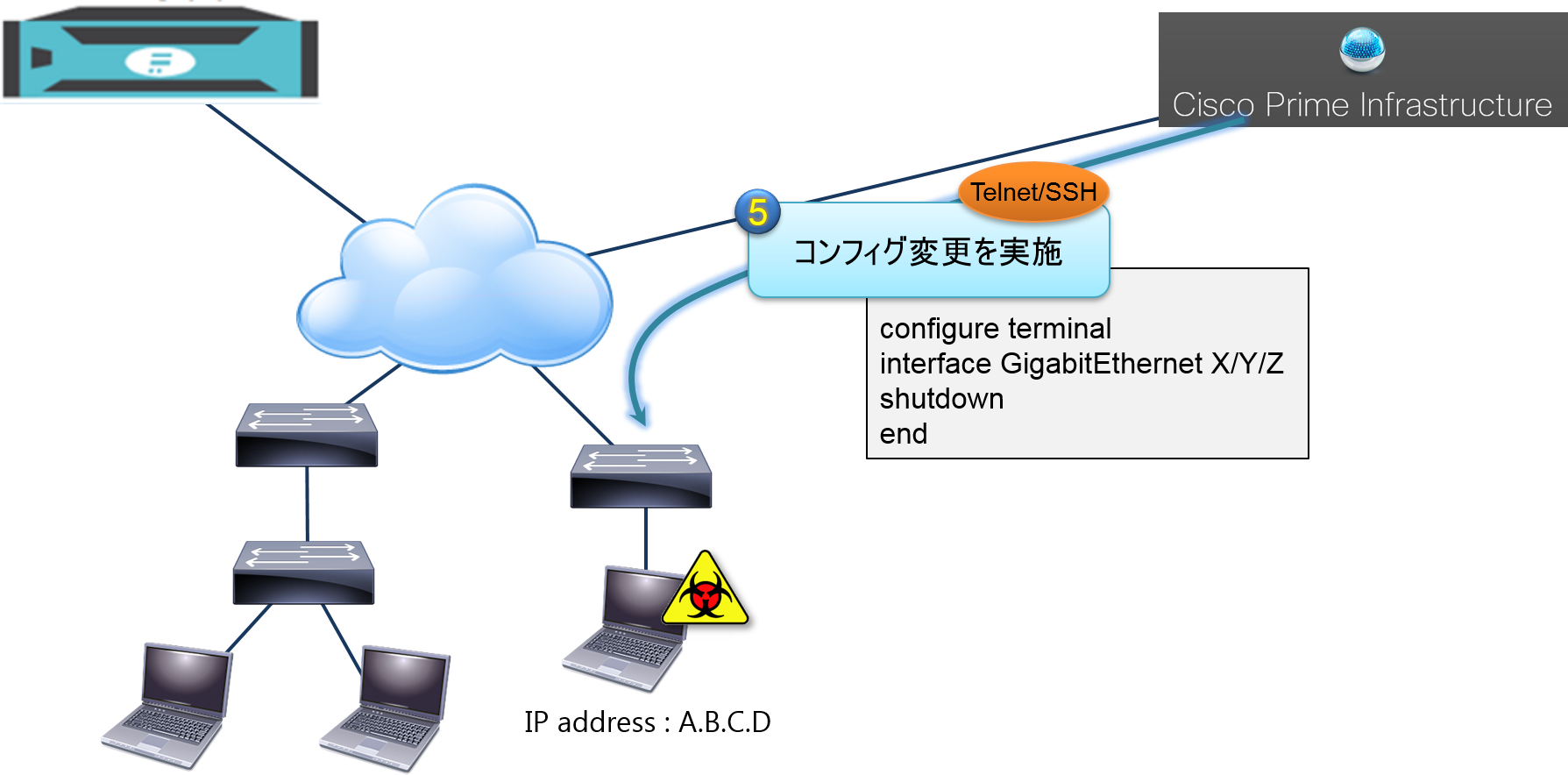

5.集まった情報を元にFlowmon ADSで感染端末を隔離するパラメータを作成し、Cisco Prime Infrastructureへパラメータの適用を指示します。シンプルにいうと、対象の端末が繋がっているスイッチへポートを無効化する指示を送ります。

図7.端末を隔離する指示の開始

6.指示を受け取ったCisco Prime Infrastructureは、感染端末が繋がっているスイッチへ設定変更を施します。端末が繋がっているポートを無効化(shutdown)することで、その端末をネットワークから繋がらなくするといった仕組みです。

図8.スイッチでの設定変更間での流れ

Automationの注意点

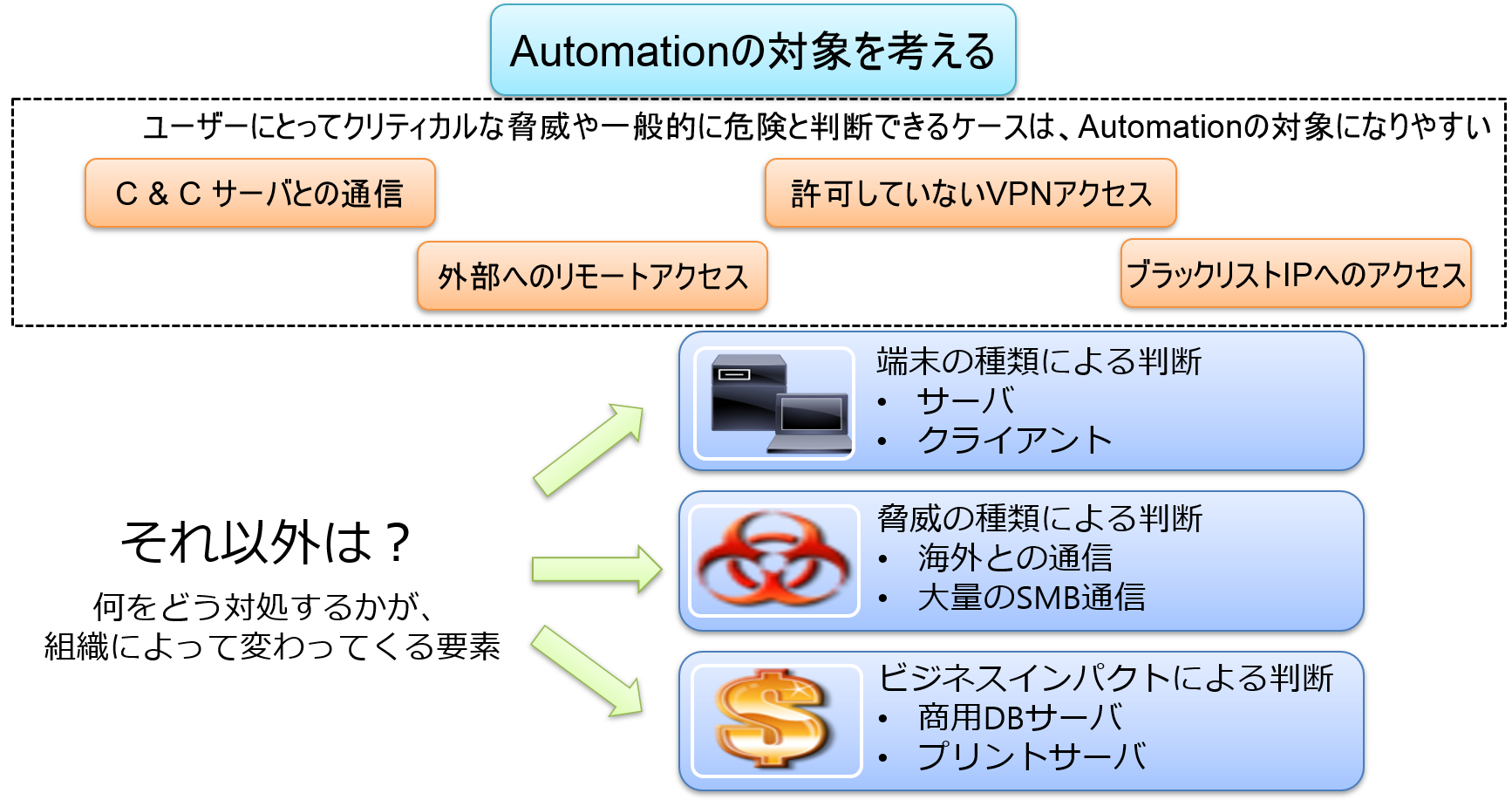

Automationを導入するうえでの注意点として、何を目的・対象とするのかを明確にしておくことが大切です。例えば、本コラムで紹介したような、脅威に侵された端末を自動的にネットワークから切り離すケースを例にとします。Automationの対象にする脅威・インシデントの種類を広げ過ぎた場合、脅威とは限らない通信でもセキュリティインシデントと認識され、対象をネットワークから切り離してしまうことが考えられます。具体的には、サーバとの通信確認のパケットやOSのアップデートといった普段では行われない通信です。このような、通信をAutomationの対象から外していなければ、かえって予想外の業務停止を招いてしまいます。あらかじめ、意図した通信を監視から除外したり、危険度が低いものをアラートを上げるまでの実施にとどめておくことや止まると組織全体の活動が止まってしまうようなサーバをAutomationの対象にしないことが必要です。このような検討を事前に実施しておくことが大切です。

図9.Automation対象を判断

Automationを導入するうえで、セキュリティインシデントの発生から、何が自動的に行われたかを把握しておくことも重要です。一連の動作のログを収集し、可能であれば、そのログをまとめて可視化できるシステムを用意しておくが望ましいです。運用者は、収集したログから、何が起きて、どこまで対応できているかを把握し、その後の対処を実施する必要があります。脅威の排除や再発防止策を講じるといった人間にしかできないことがこれに当たります。

最後に

今回のコラムではCisco製品とFlowmon製品といった、異なるベンダー間での連携・Automationをさせた例を述べました。これらの連携は公開されたAPI(種類としてはREST API)を使って実施しています。つまり、製品の連携は、必ずしも同一ベンダーの製品に限られません。そして、連携・Automationを活用することで、各製品の持っている機能を合わせ、新たな機能を生み出すこともできてしまいます。

関連記事

- Ciscoセキュリティを理解する!第2回 脅威の可視化、エンドポイントとネットワークで脅威を徹底的に追う!

- ネットワークのセキュリティセンサー化のススメ1.ネットワークそのものをセンサーにする必要性

- ネットワークのセキュリティセンサー化のススメ 2.高度化する攻撃に対応するためのフローの可視化

- ネットワークのセキュリティセンサー化のススメ 3.センサーだけでは不十分?物理ネットワークでマイクロセグメンテーション

- 増え続ける無線LANデバイスに対する今後のセキュリティ対策

- 非管理デバイスに対するセキュリティ対策~可視化とコントロール~

- エンタープライズにおけるネットワークでのセキュリティ対策

- ネットワークフロー情報ベースのセキュリティ対策

執筆者プロフィール

スハルトノ リオスナタ

ネットワンシステムズ株式会社 ビジネス開発本部 第1応用技術部 第1チーム所属

入社後キャンパススイッチ製品の評価、検証、提案支援業務に従事。

ネットワークとセキュリティの連携に関する業務にも従事し、自動化にも従事。

現在は、ホワイトボックススイッチ・P4言語やNFVに関する調査業務を担当。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索