- ナレッジセンター

- 匠コラム

仮想デスクトップが危ない!使えるセキュリティ対策

- 匠コラム

- クラウド

- セキュリティ

- 仮想化

ビジネス推進本部 第1応用技術部

セキュリティチーム

渥美 淳一

日本の一億総活躍社会の実現に向けた最大のチャレンジ『働き方改革』。

この改革に必要不可欠なICT技術として、あらゆる業種から注目されているのが「仮想デスクトップインフラストラクチャー」(以下VDI)です。

ネットワンシステムズはVDIソリューションやDaaSサービスの提供により、ICT利活用の促進、テレワークの推進の面で「働き方改革」に貢献しています。何を隠そう著者自身も、社内のテレワーク制度のおかげで仕事と生活の調和(ワークライフバランス)が改善され、大いに喜んでおります。

本コラムでは、セキュリティの観点からVDIと向き合いたいと思います。

VDIが注目されているのは何故ですか?

その理由として、以下のようなメリットを享受できることが挙げられます。

| VDIの特徴 | メリット |

|---|---|

| セキュアである | 企業の情報漏えい対策などに貢献 |

| 働く場所を問わない | 総務省のテレワーク推進を後押し |

| IT部門を助ける | 社員PCの管理負荷軽減とIT統制強化を実現 |

| 災害対策になる | データやITリソースを安全/堅牢なデータセンターに集約 |

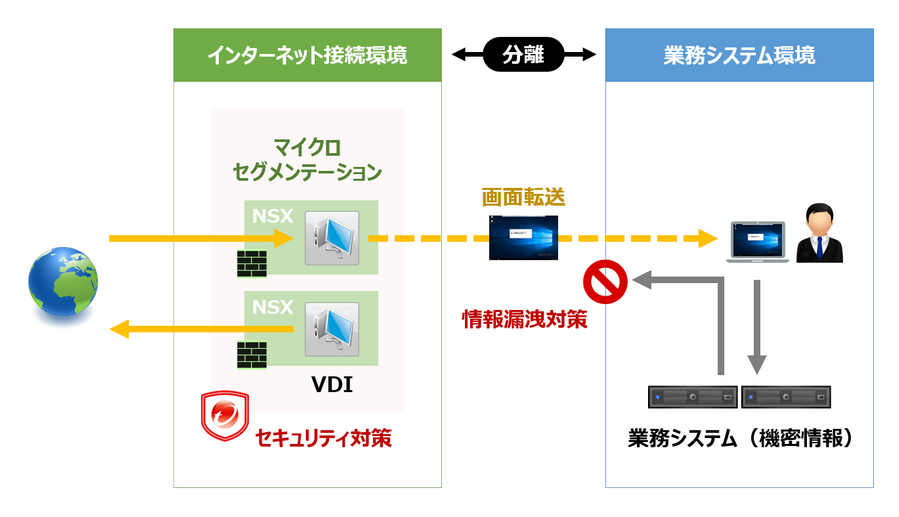

特筆すべきは「セキュアである」ことです。インターネット接続環境と業務システム環境を分離することによる情報漏えい対策の徹底、仮想デスクトップ単位でのファイアウォール適用(マイクロセグメンテーション)、マルウェアに感染した仮想デスクトップの自動隔離をセキュリティ対策ソフトとの連携で実現し、感染の拡大を防ぐといった設計が可能です。仮に、インターネット接続環境が標的型攻撃を受けても、業務システム環境は分離されているので、そこにある機密情報を持ち出すことは不可能です。そのためVDIは、セキュリティ強靭化が要求される多くの自治体でも導入され始めています。

【参考】ネットワーク分離の最前線

【参考】所沢市役所のセキュリティ強化と高レスポンスを実現するVDI

VDIの課題って何ですか?

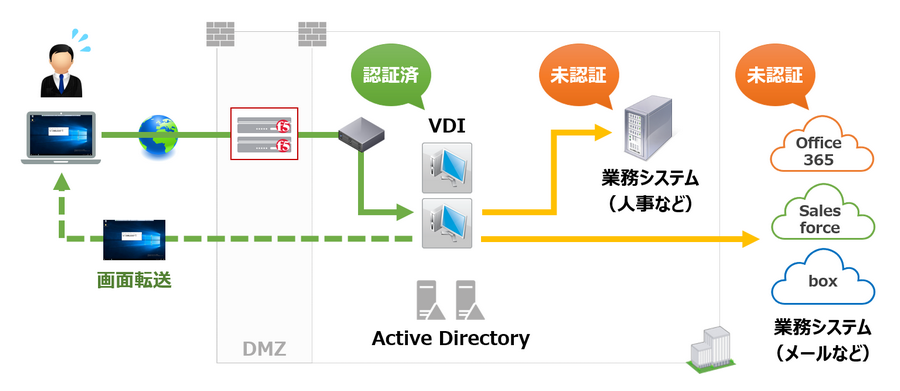

VDIはテレワークを推進する技術として期待されています。VDIはインターネット経由や閉域網などさまざまな環境で利用されていますが、インターネットから利用できる環境では、例外なくセキュリティを検討しなければなりません。

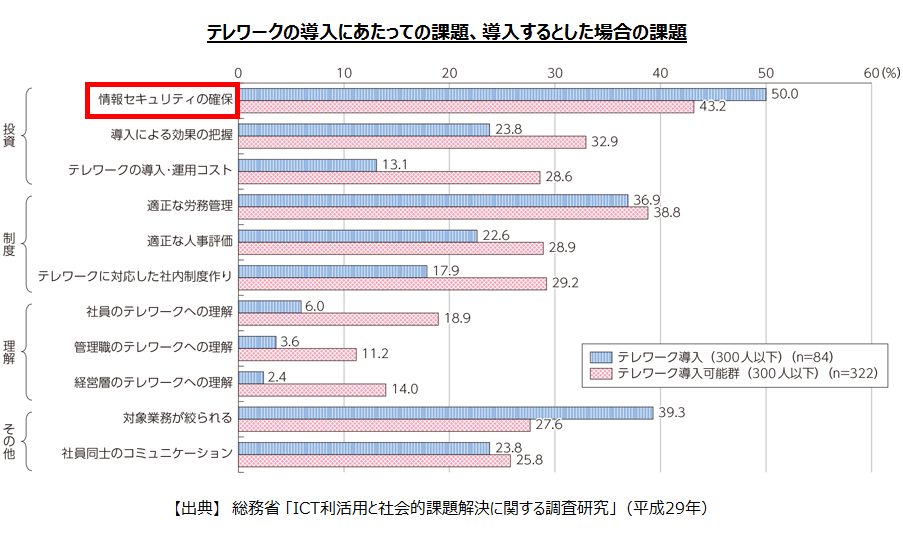

総務省の情報通信白書(平成29年度版)によると、テレワークの課題として「情報セキュリティの確保」を挙げた企業が最も多かったです。

総務省のテレワークセキュリティガイドラインの通り、テレワークには「ルール」「人」「技術」それぞれでセキュリティ対策が必要になります。どれが欠けてもセキュリティレベルの低下につながります。技術とは「認証」「検知」「制御」「防御」などを自動的に実施するものです。いずれも重要ですが、自宅などのテレワーク先からインターネット経由でVDIにアクセスできるということは、攻撃者による不正アクセスの経路にもなり得るということです。そこで、不正アクセス対策の一環である「認証」を適切に実施することで、テレワーク勤務する従業員にのみVDIアクセスを許可し、セキュリティを強化しましょう。

VDIのセキュリティを強化する認証って何ですか?

そちらにお答えする前に、まずは最近の認証の動向をご紹介したいと思います。2018年の大きな認証のトピックと言えば、3月に総務省が発表した「パスワードの定期的な変更は不要」というメッセージです。これはテレビや新聞などで広く取り上げられ、パスワード運用のこれまでの常識を覆すほど大きな方針転換と言われています。

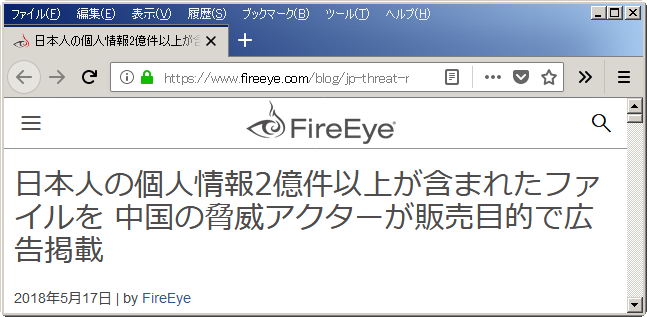

パスワードと言えば、2018年にTwitterなどメジャーなサービスのパスワード管理ミスが相次いで発覚しました。もしパスワード情報が流出しますと、「ダークウェブ」と呼ばれる闇サイトの暗躍によりインターネット経由で簡単に他者のパスワード情報を購入できてしまい、不正ログイン被害の増大につながります。現に、日本人の個人情報2億件以上が販売されていたことがFireEye社の脅威調査で確認されています。

VDIもパスワードによって認証(従業員か否かを判定)することがベースです。そのためパスワード情報の流出は他人事ではありません。インターネット経由でアクセスできるVDI環境においては、「パスワードは流出するもの」という前提で追加の認証(多要素認証)を検討するべきです。

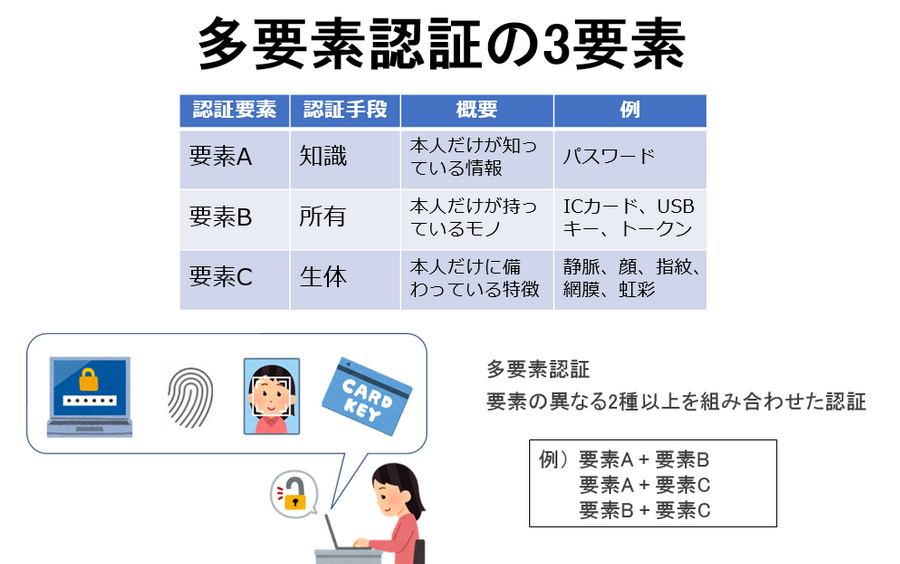

多要素認証とは、パスワードのような「本人だけが知っている情報」とは別の要素の認証を組み合わせて実現するものです。別の要素とは、スマートフォンやICカードのような「本人だけが持っているモノ」を使った認証、もしくは指紋や顔のような「本人だけに備わっている特徴」を使った認証を指します。

| 注意

よく誤解されますが、Active DirectoryのパスワードとRADIUSのパスワードという2種類のパスワードを使った認証は、どちらも「本人だけが知っている情報」による認証であり、多要素認証とするのは誤りです。セキュリティの観点からは推奨されません。 |

つまりVDIのセキュリティを強化する認証とは、VDIにアクセスしたとき、パスワードの入力に加えて、スマートフォンの認証アプリ(または生体認証デバイスなど)を使った多要素認証になります。

おすすめのソリューションって何ですか?

ここではVDIソリューションとしてVMware社の「Horizon」を例に挙げてご紹介します。

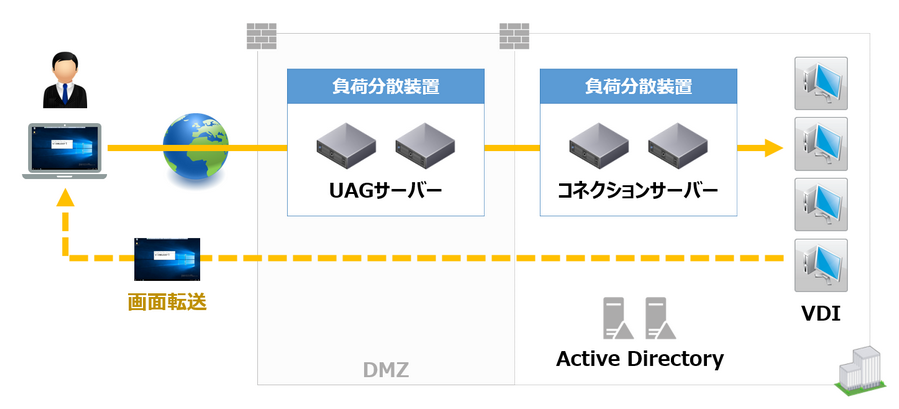

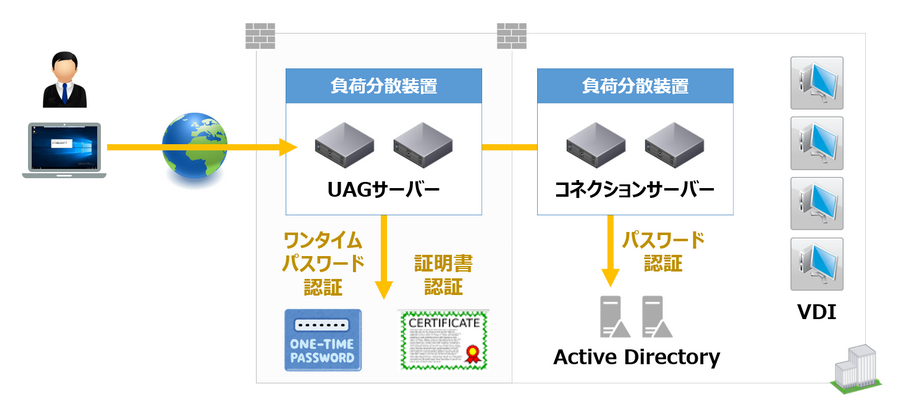

Horizonの場合、インターネットからのVDIアクセスを受け付ける「Unified Access Gateway」(以下UAG)というサーバーをDMZに配置します。このUAGサーバーはHorizonライセンスに含まれており、不要なサービスを停止したLinux OSを採用しているため、安心してDMZに配置できます。

VDIの認証は、UAGサーバー経由でコントロールされます。UAGサーバーはワンタイムパスワード用デバイスや証明書などの「本人だけが持っているモノ」を使った多要素認証にも対応しており、低コストで認証強化を実現できるソリューションです。

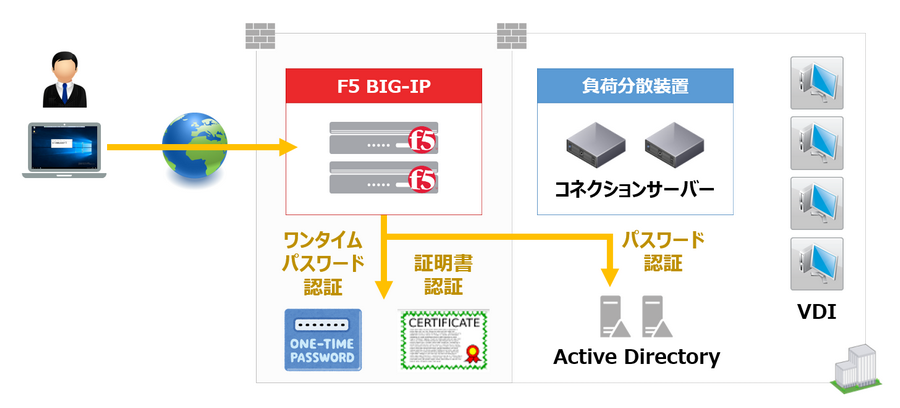

従業員の数が多い場合、複数台のUAGサーバーを負荷分散装置でロードバランシングする必要がありますが、認証などの膨大なリクエストを安定して処理できる高性能なVDIゲートウェイとして、F5ネットワークス社の「BIG-IP」もお勧めしています。UAGサーバーおよび負荷分散装置の機能をBIG-IPに統合することにより、障害ポイントを減らすことができます。BIG-IPはUAGサーバー同様、ワンタイムパスワード認証や証明書認証に対応しており、VDIのセッション処理性能に優れている点や、負荷分散機能とVDIゲートウェイ機能に加えてSSL-VPN機能も併用できる点などから、弊社でも採用されました。

ワンタイムパスワード認証や証明書認証によって「本人だけが持っているモノ」を使った多要素認証を実現する場合、よく挙がるご要望が「運用負荷の軽減」です。例えばワンタイムパスワード認証を使うためにはワンタイムパスワード製品(サーバー)が必要ですが、その運用管理負荷がしばしば問題になります。またシステムの管理者側だけではなく、利用者側でも発行されたワンタイムパスワードを都度入力する負荷もあります。同様に、証明書認証を使う場合も証明書サーバーが必要となり、さらに証明書を従業員に安全に配布する負荷が生じます。

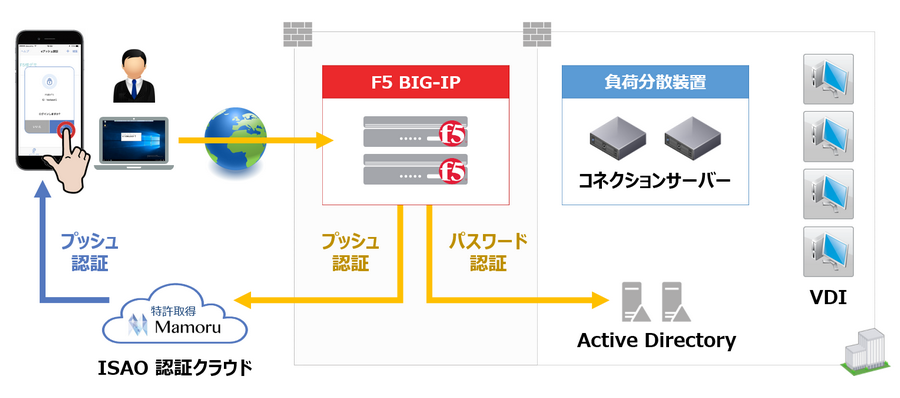

そこで、追加の認証(多要素認証)をクラウドに任せる方法があります。

例えば、BIG-IPのF5ネットワークス社と協業する、株式会社ISAOの「Mamoru PUSH」というプッシュ認証サービスの場合、認証サーバーはISAO社が運用管理していますので、運用管理負荷を軽減できます。またプッシュ認証は「本人だけが持っているモノ」であるスマートフォンにプッシュ通知が届きます。その通知をタップするだけで認証に成功しますので、ワンタイムパスワードのような入力負荷を軽減できるメリットもあります。

多要素認証でよく採用されるワンタイムパスワード認証には注意が必要です。人がワンタイムパスワードを受け取る方法の一つに「SMS」(ショートメッセージサービス)がありますが、2017年6月、SMSを使用する方式はNIST(アメリカ国立標準技術研究所)のガイドラインで「認められてはいるが、様々なリスクが想定されるので使用には気を付けた方がよい」とされています。2018年8月、米ソーシャルニュースサイトのredditが多要素認証を導入しているにも関わらず、SMSによるワンタイムパスワード認証では守り切れずにSMSインターセプトを通じて攻撃を仕掛けられた、という事例があります。採用する多要素認証の技術について十分な理解と検討が必要といえるでしょう。こういった背景もプッシュ認証をお勧めする理由の一つです。

VDIにログインしたら、もうパスワード入力したくないのですが?

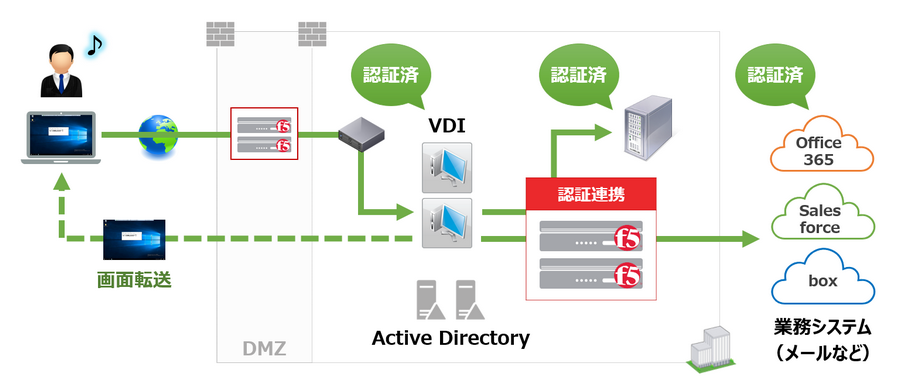

VDIにログインするときに多要素認証を用いる場合でも、IDとパスワードは入力しなければならないのが通常です。それにも関わらずVDIログイン後も業務システムなどが認証(同じIDとパスワードの入力)を要求してくる状況をなんとかしたい、というご要望があります。

そこでBIG-IPによる認証連携(フェデレーション)をお勧めしています。これによりVDIログイン後、オンプレミスの業務システムやクラウドサービスへのシングルサインオンを実現できます。

ログイン後のVDIはActive Directoryに許可されています。そのことをBIG-IPが検知し、標準化された認証連携プロトコルである「SAML」(Security Assertion Markup Language)によって、パスワードを入力しなくても業務システムにログインした状態を提供します。業務システムがSAMLプロトコルに対応していない場合も、BIG-IPはVDIのレジストリに書き込まれたユーザー情報を読み取り、業務システムへのシングルサインオンを提供できます。なお、別途BIG-IPを購入しなくても、既にVDIゲートウェイとして配置されているBIG-IPを併用して認証連携することも可能です。

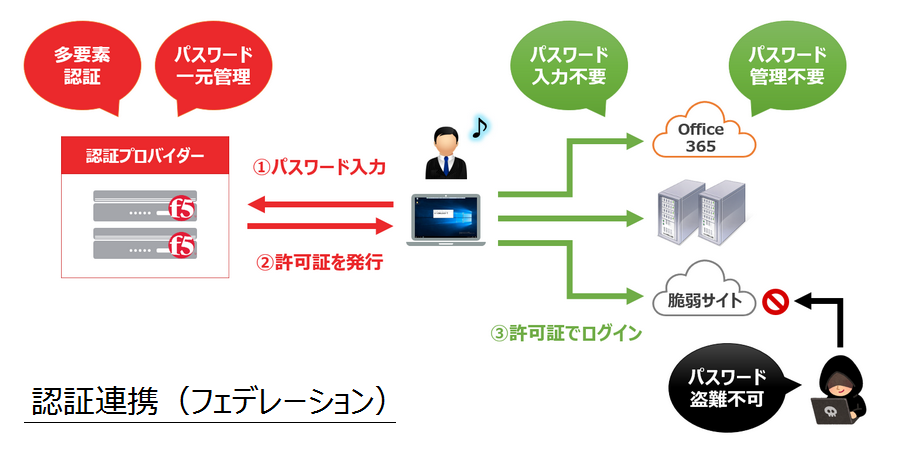

認証連携とは、認証を一ヵ所で行う技術です。BIG-IPのような認証プロバイダー(IDプロバイダー、IdPとも呼ばれる)がクラウドやオンプレミスのシステムの代わりに認証を行い、成功すれば許可証(SAMLトークンなど)を発行します。従業員はその許可証によって各システムにログイン(シングルサインオン)できます。

つまり、認証プロバイダーで多要素認証を提供することによって、各業務システムを多要素認証に対応させることなくセキュリティを強化できます。また一度の認証行為(例:パスワード入力など)で済みますので、各システムにそれぞれログインする場合のように複数のパスワードを覚えておく必要がなくなります。認証行為が統合されていくので、そこで利用されるパスワードは、推測されにくい複雑なものを一つ覚えればよくなります。各システムでのパスワード設定も不要になりますので、システムごとにパスワードを管理する負荷も軽減され、パスワードの「使い回し」や「盗難」を回避することにもなります。

最後に

本コラムでは、VDIが企業の働き方改革だけではなくセキュリティ強化にも貢献することを紹介しました。またVDIを導入する企業にとってセキュアであり、従業員にとっては便利な認証手法である「多要素認証」「プッシュ認証」「認証連携」を紹介しました。

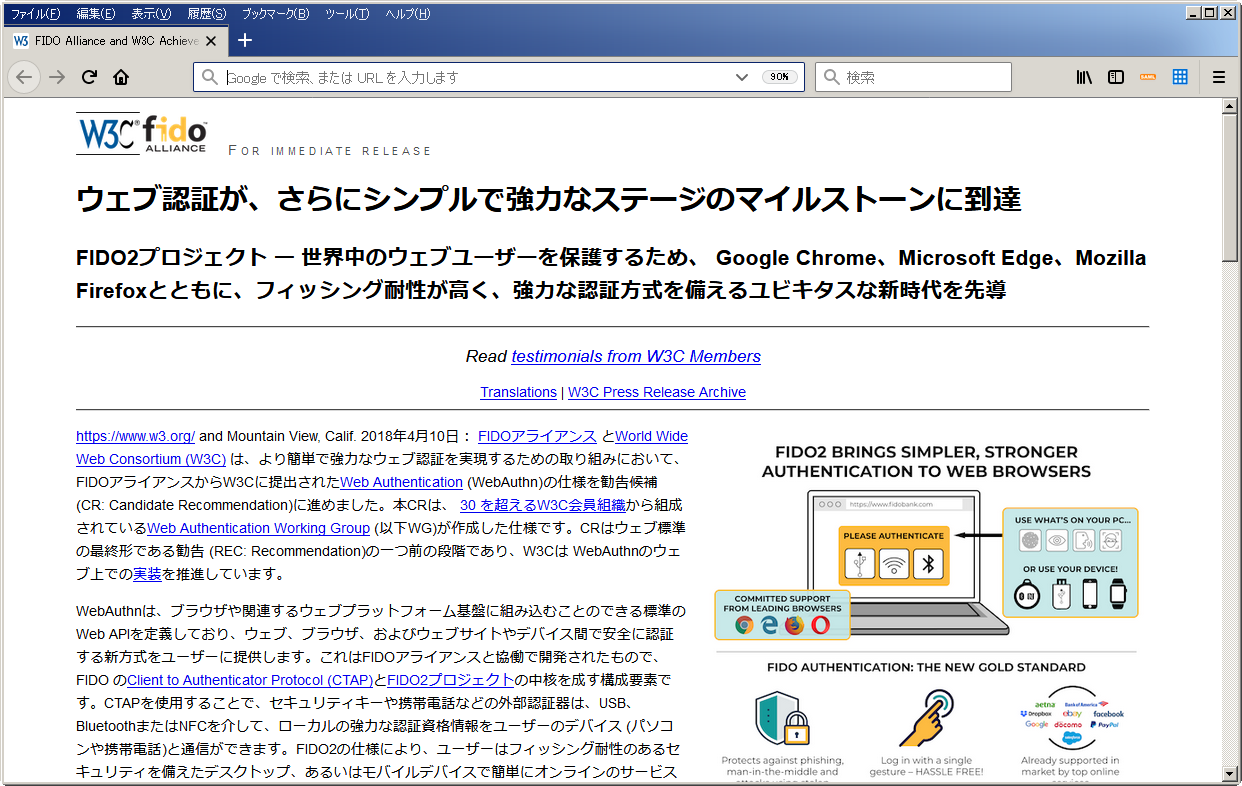

2018年4月、安全なオンライン認証を提唱するFIDOアライアンスの標準技術「FIDO2.0」をWebブラウザでも使えるようにする標準仕様「WebAuthn」をW3C(Web技術の標準化団体)が策定し、Webブラウザを提供するGoogle社やMicrosoft社もそのサポートを表明するなど、インターネットにおける生体認証の普及も進みつつあります。

ただし、生体認証の課題として、指紋認証用のデバイスや顔認証用のカメラなどが必要になる点、本人拒否率(本人なのに受け入れない確率)や他人受入率(他人なのに本人として受け入れてしまう確率)がゼロではない点などが挙げられます。多要素認証の代わりに生体認証だけをVDIの認証手段として使うには、これらの課題の解決が必要です。

企業のセキュリティルールを前提に、セキュアで、従業員の負担にならないVDI設計の一助になれば幸いです。

執筆者プロフィール

渥美 淳一

ネットワンシステムズ株式会社 ビジネス推進本部

第1応用技術部 セキュリティチーム

所属

10年以上にわたり高レイヤーのセキュリティソリューション開発/検証/啓蒙活動を担当。

現在はクラウドにおけるセキュリティのあるべき姿を研究。

認証(Identity and Access Management)に着目している。

TechTarget:クラウド時代の「認証」再考論

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索