- ナレッジセンター

- 匠コラム

あらゆるデバイスを対象にしたサイバーセキュリティ保護

- 匠コラム

- セキュリティ

- コラボレーション/モバイル

ビジネス推進本部 第1応用技術部

セキュリティチーム

片岡 武義

昨今では、AIを活用した自動化や業務効率化を背景にIoT環境が多くなっており、企業で管理するデバイスの種類やOSも多岐に渡るようになっています。

また、働き方改革の影響から社外でモバイル端末を利用してインターネットへ接続する機会が多くなってきています。

今回は、このような環境においてセキュリティを高める対策として活用可能な、Cisco UmbrellaによるDNSの仕組みを利用したセキュリティサービスを紹介します。

現状の課題整理

サイバー攻撃で被害が発生した際に企業に対する損失が増加しており、サイバーセキュリティへの必要性は年々増しています。

そのため、単純なFirewallやアンチマルウェアと言った対策だけではなく多層防御が求められています。

しかしながら、冒頭で述べましたように管理デバイスの増加と接続形態の多様化で各種デバイス全てにサイバーセキュリティの対策を行うことが困難になっています。

具体的な課題イメージの例

【各種デバイスの保護が必要】

・各種OSにパッチを適用することが困難。

→IoTデバイス等、パッチが提供されていない。

→パッチ適用により従来のシステム利用が出来なくなる恐れがある。

→パッチ適用有無を管理する環境が整っていない。または、人材が不足している。

【社外からのインターネット接続】

・直接インターネットへ接続することによるセキュリティの低下。

→社内からのインターネット利用時は、社内GW部分で導入しているセキュリティ

対策(NGFW等)が行われているが、社外での利用時は、その対策が出来ず、直接

インターネットにアクセスしている。

→ルール上、社外でのインターネット利用時は、全てVPN経由で社内からアクセス

するようにしているが、一部の利用者の中にはVPN接続を行わず、テザリング等

で直接インターネット(Google,Webメール等)利用をしている。

このような様々な課題に対処可能なセキュリティ対策が、Cisco Umbrellaというサービスになります。

あらゆるデバイスを保護(ファーストレイヤーによるセキュリティ対策)

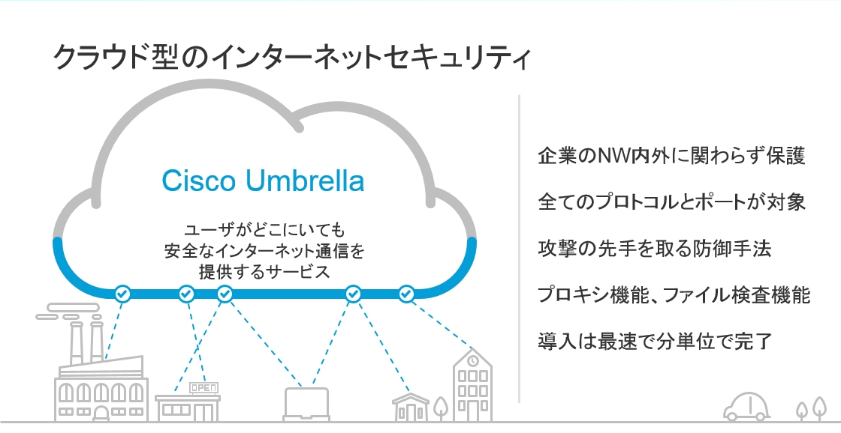

Cisco Umbrellaは、インターネットアクセスの最初の段階(ファーストレイヤー)でサイバーセキュリティを可能とするサービスです。

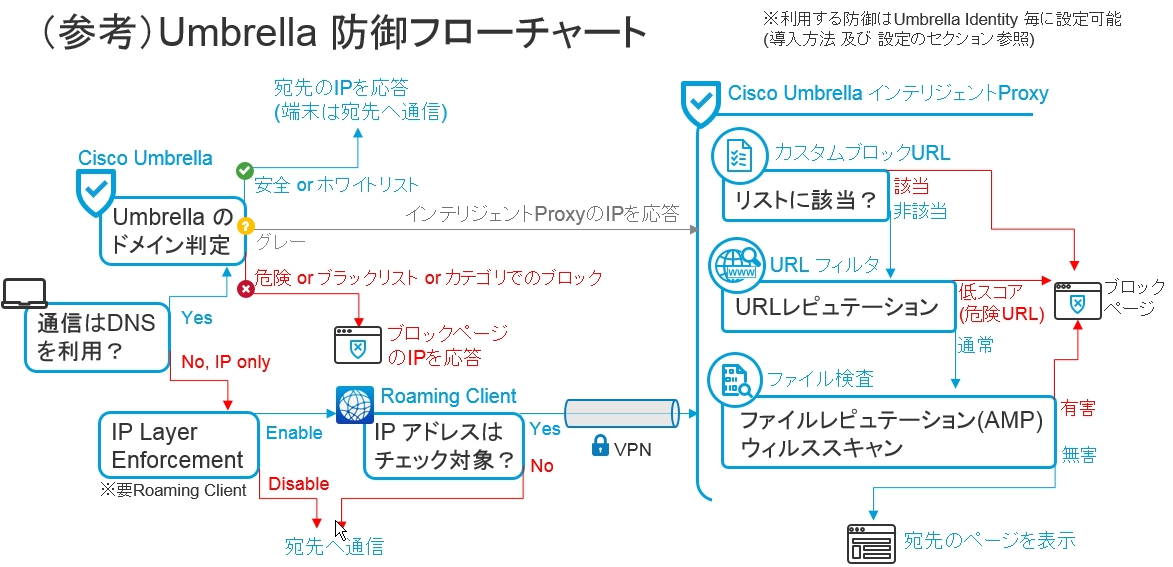

具体的には、基本全てのデバイス(Windows/Mac/Linux/iOS/Android等)でインターネット利用時に使われるDNS(名前解決の仕組み)を用いたセキュリティ対策です。

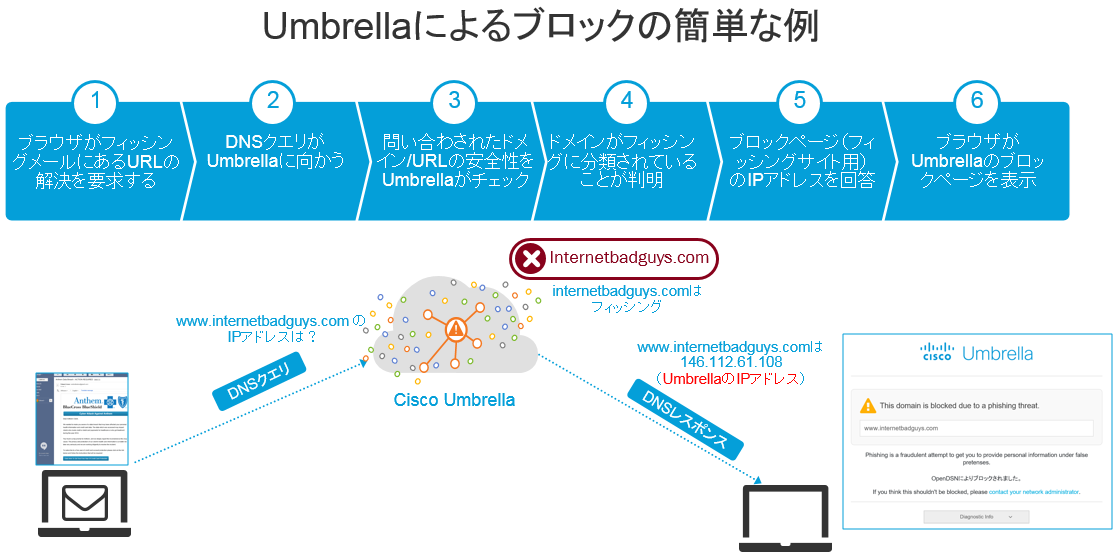

通常、インターネットにアクセスする際は、アクセス先のURL情報をもとに通信先のIPアドレスをDNSサーバーへ問い合わせし、その応答内容であるIPアドレス情報から対象のサーバーへアクセスをします。

Cisco Umbrellaは、このDNSの問い合わせ時に宛先のサーバーの脅威情報を確認し、安全か危険かでアクセス有無を判断します。

また、「HTTP/HTTPS」の通信で且つ「グレー(危険性が疑われるが、その確証がないドメイン)」と判定されたサイトに対しては、Cisco UmbrellaのIPアドレスをクライアントに返すことでプロキシとしてコンテンツのチェックが可能です。

その結果、危険と判断した場合は、ブロックページ用のIPアドレスをクライアントに返すため、クライアントと危険なサイト間での通信が発生しない仕組みになっています。

※上記のプロキシ動作をインテリジェントプロキシ機能と呼びます。

※コンテンツのチェックは、AMP/AVでのファイルチェック(ハッシュ値によるマルウェア照合とアンチウィルスチェック)が可能です。

※AMP=Cisco Advanced Malware Protection

下記、Cisco Umbrellaによるブロックの簡単な例及び通信フロー

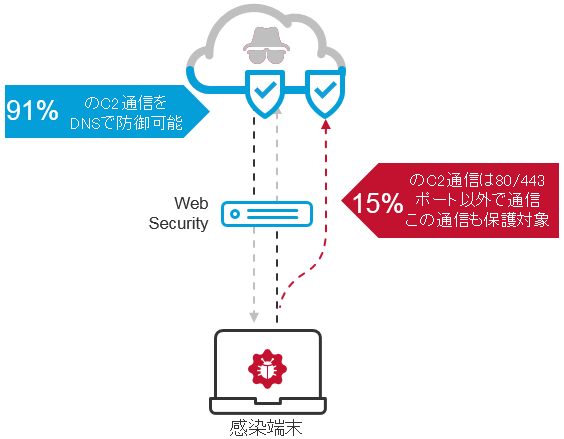

Cisco UmbrellaのようなDNSの仕組みを活用したセキュリティ対策を行うことにより、指定したポートやアプリケーションだけでなく全ての通信が保護対象となります(どのようなインターネット通信も、まずDNSの名前解決が実施されるため)。

そのため、Firewallなどのネットワークセキュリティ機器の多くが許可している80/443ポート(HTTP/HTTPS)は、もちろんのこと、それ以外に攻撃者が使用するポート宛の通信もCisco Umbrellaで保護可能です。

下記、全てのポートが保護対象のイメージ

※メーカー資料より

社外利用のモバイル端末を保護

モバイル端末を社外に持ち出して利用する活用方法が年々増しており、出張中にカフェや宿泊施設でWI-FIを利用して直接インターネットへアクセスし、調べものやメール確認をする場面も多くなってきていると思います。

そのような場面でもCisco Umbrellaのローミングクライアントというエージェントをクライアントデバイスにインストールすることで、全てのインターネットアクセスをCisco Umbrellaの保護対象とすることが可能です。

これは、社内から社外、社外から社内にクライアントデバイスを移動しても、そのネットワーク環境をベースに自動的に認識して利用可能です。

※メーカー資料より

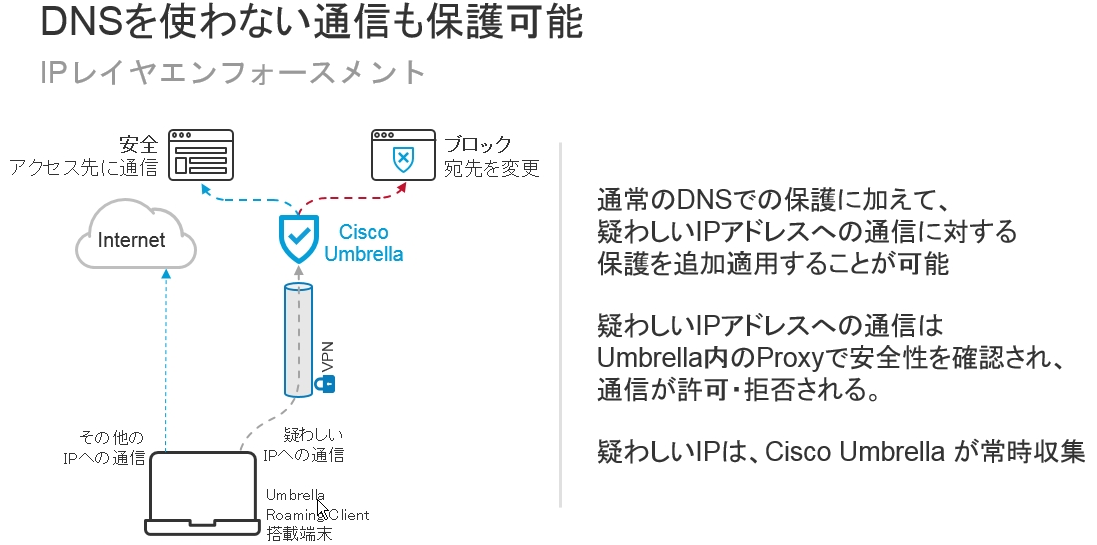

また、ローミングクライアントがインストールされたクライアントデバイスに限り、IPアドレス宛に直接アクセスを行った場合も保護対象となります。

※メーカー資料より

SSL暗号化された通信も復号しチェックが可能

ここまでが現状の課題である、各種デバイスの保護と社外からのインターネット接続について、Cisco Umbrellaで対策可能であることのご説明です。

さらにCisco Umbrellaは、先に説明したインテリジェントプロキシを使用することでSSL暗号化(HTTPS)された通信を復号し、SSL通信内に潜んだマルウェアの脅威から保護することが可能です。

現在では、GoogleやYahoo等、多くのWebサイトがHTTPSによる暗号化された通信を行うことを標準としており、企業のGW上にNGFW/IPS/IDSなどを導入している場合でもHTTPSの通信を利用してダウンロードしたファイルはネットワーク経路上のセキュリティ機器ではマルウェアチェックすることが出来ないといった状況が多くなってきています。

ネットワーク経路上の機器に証明書を導入し、そこで復号することで対応することも可能ですが、復号により機器にかかる負荷が非常に大きなものとなるため、そのような利用をしていない場合が多くあります。

そのため、Cisco Umbrellaによって、この復号によるチェックが出来ることは、さらなるセキュリティ向上となります。

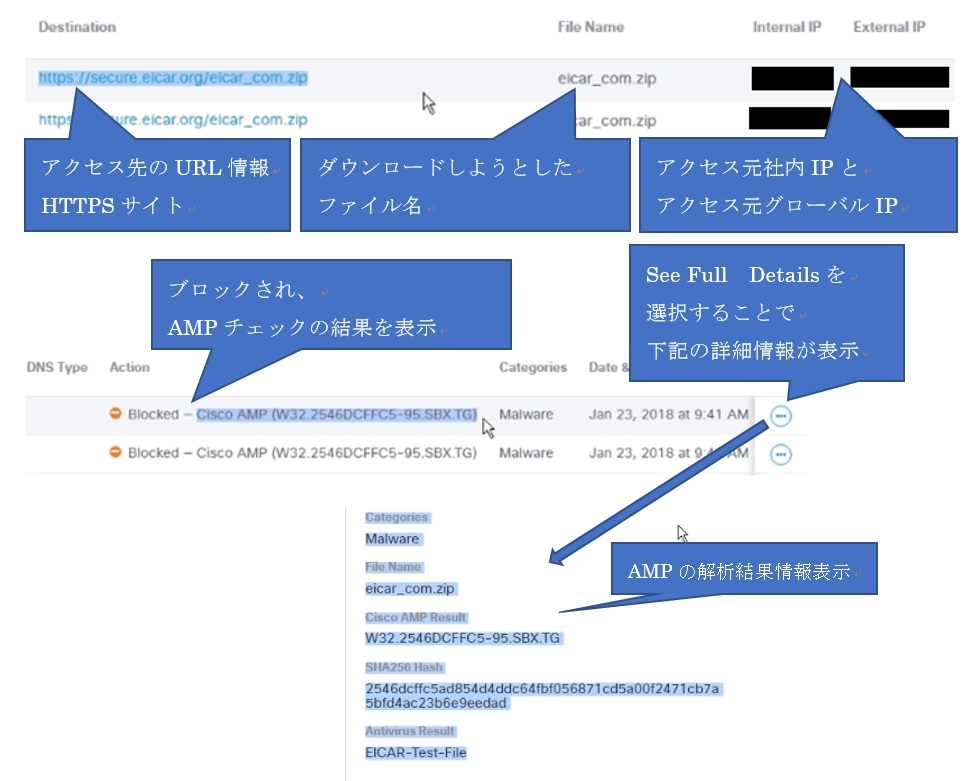

下記、暗号化された通信上でマルウェアファイルのダウンロードを実行。その際にCisco UmbrellaがAMP機能でそのマルウェアをチェックし通信をブロックした際のログです。

※この動作確認の際は、マルウェアの検知試験に良く利用されるEICARというテスト用

マルウェアを使用しています。

導入パターンと設定方法

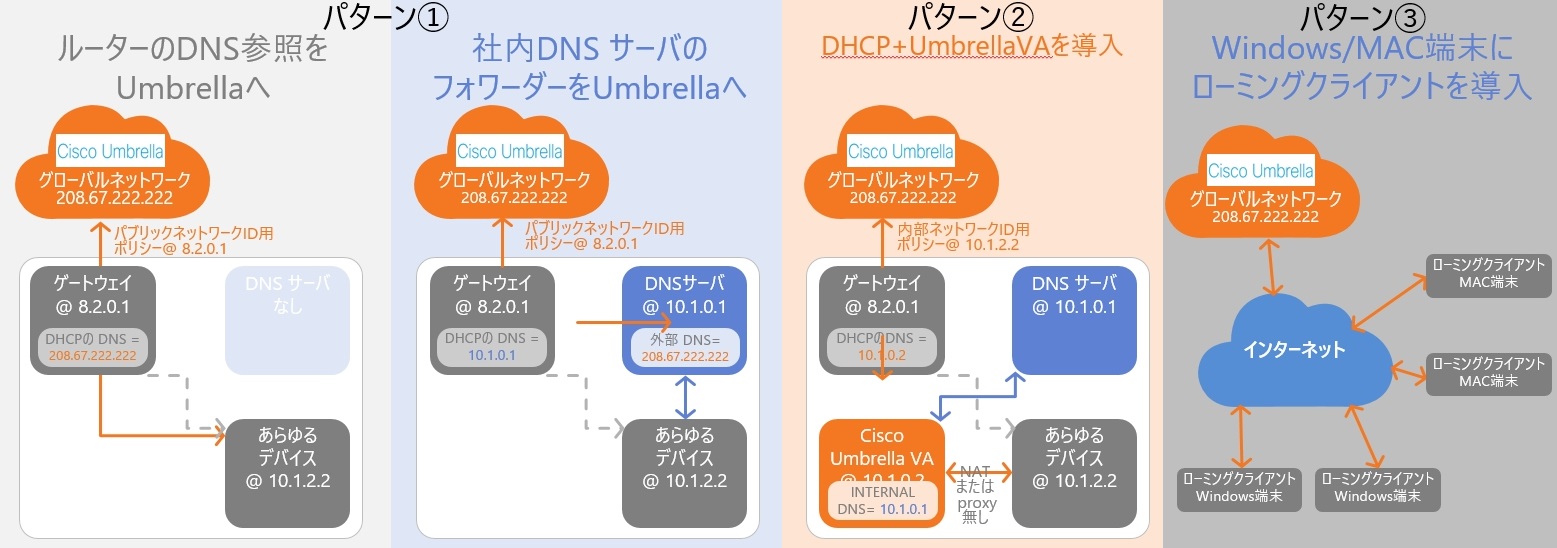

Cisco Umbrellaの導入は、環境や目的に合わせいくつかの方法が御座います。そのため、ここでは、その中でも代表的な3つの導入パターンとその設定方法をご紹介致します。

パターン①:社内DNSのフォワーダを利用した簡易的な導入方法

※スターター導入(所属ネットワーク単位での脅威保護のみ)

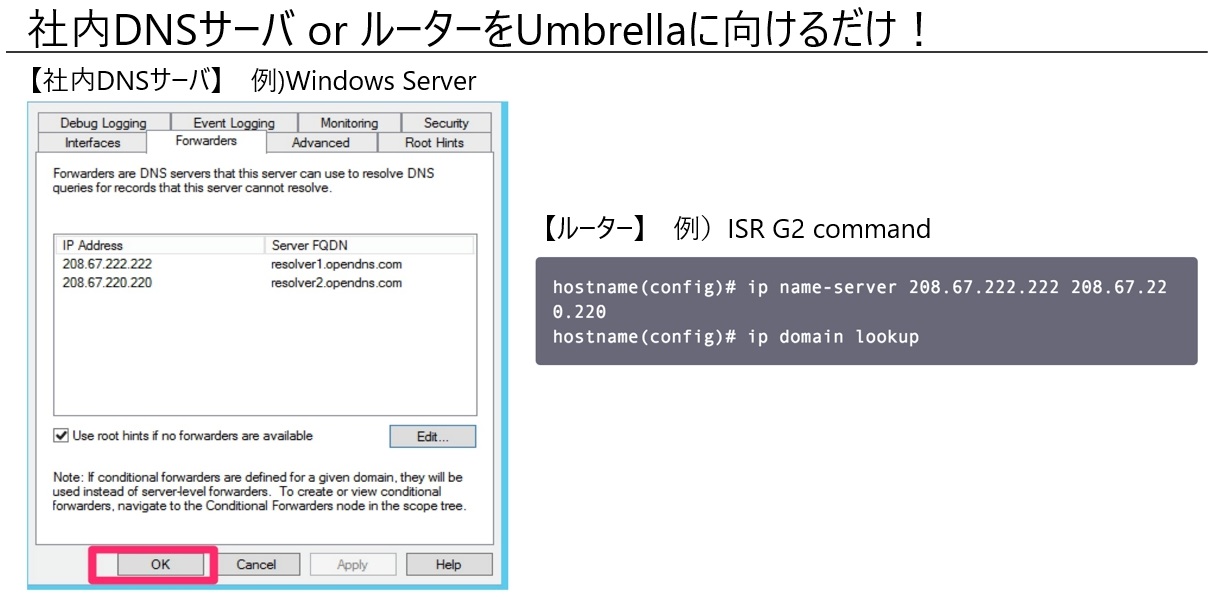

冒頭で記載したようにCisco Umbrellaサービスによるサイバーセキュリティ保護は、デバイスが通信する際に発生するDNSへの問い合わせ先をクラウド上のCisco Umbrellaへ向けるだけです。

そのため、1つ目の導入方法は、社内からインターネットへアクセスを行う際のローカルDNSまたは、ルーターのDNSフォワーダをCisco Umbrellaへ向けて頂くのみで、Cisco Umbrellaによるサイバーセキュリティの保護対象とする方法です。

このように既存のネットワーク環境をほとんど変更することなく、非常に簡単に導入することが可能です。

ただし、この方法の場合、社内のどの端末がどこのURLにアクセスしたかは特定することはできません。しかしながら、悪意のあるサイト等へ通信が発生しているかのネットワーク単位での確認及び保護は可能となるため、そのような通信が発生していることが確認出来た段階で以降に説明のパターン②等へ変更を検討する流れでも良いと思います。

下記、社内DNSサーバまたは、ルーターによる導入のイメージ

パターン②:DHCP+Umbrella Virtual Appliance(Umbrella VA)による導入

※社内デバイスの管理と保護(全てのOSが対象可)

1)Umbrella VAダウンロード

2)仮想環境(VMware ESXi)へDeploy OVF TemplateにてUmbrella VAを導入

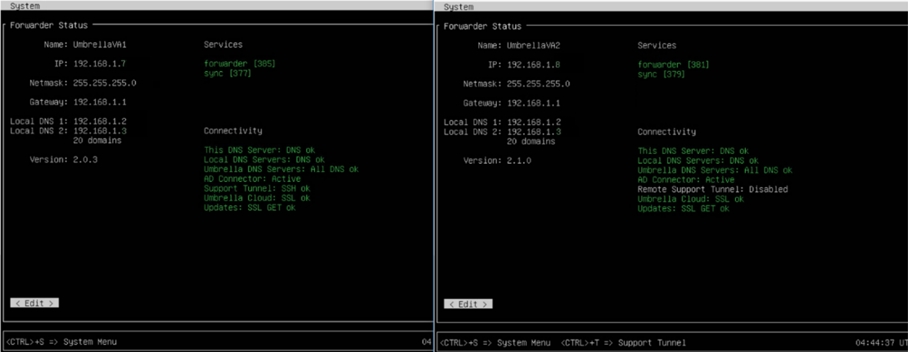

3)Umbrella VA上で下記項目の設定

- Name

- IP

- Netmask

- Gateway

- Local DNS 1 →社内DNSを指定

- Local DNS 2 →社内DNSを指定

※VAの設定は、上記のみ。完了することで、VA上の「Connectivity」の

ステータスはOKとなる。

4)DHCPサーバー上の社内DNSサーバーのIPアドレスをUmbrella VAのIPに変更し、

クライアントデバイスへIP付与を実施

また、Umbrella VA及びローミングクライアント利用環境で社内DNSに名前解決を行う必要があるドメインが存在する場合は、そのドメイン情報をUmbrellaの管理画面上に登録することで対応が可能です。

Umbrella VAを導入することで、内部IPの識別が可能となり、悪意あるサイトへ通信を行っているデバイスの特定が可能となります。

※尚、Umbrella VAをActive Directory(AD)と連携することも可能です。

連携することでAD上のユーザー名をベースに管理及びポリシー設定が可能となります。

パターン③:Roaming Clientによる導入

※社内/社外デバイスの管理(Windows、MACのみ)

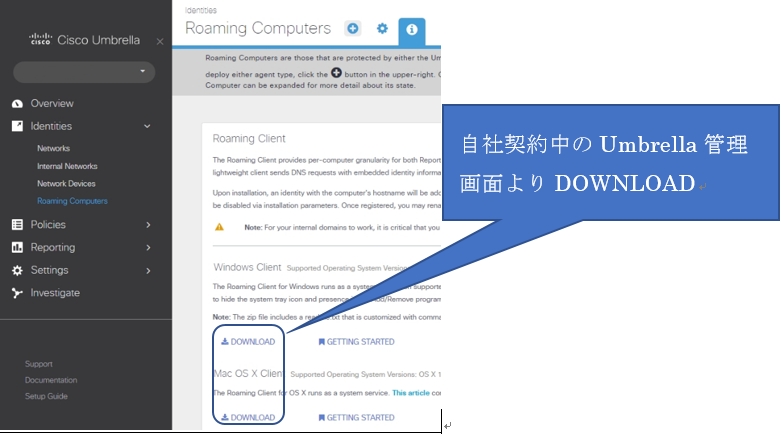

1)ローミングクライアントダウンロード

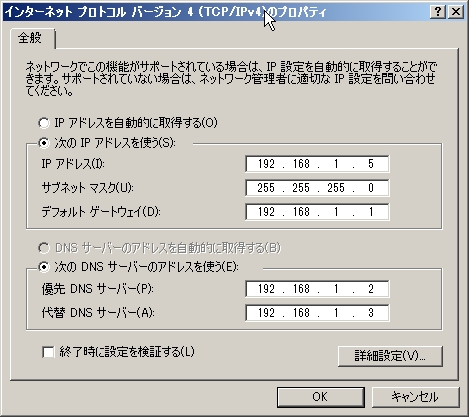

2)ローミングクライアントインストール前のネットワーク設定状態

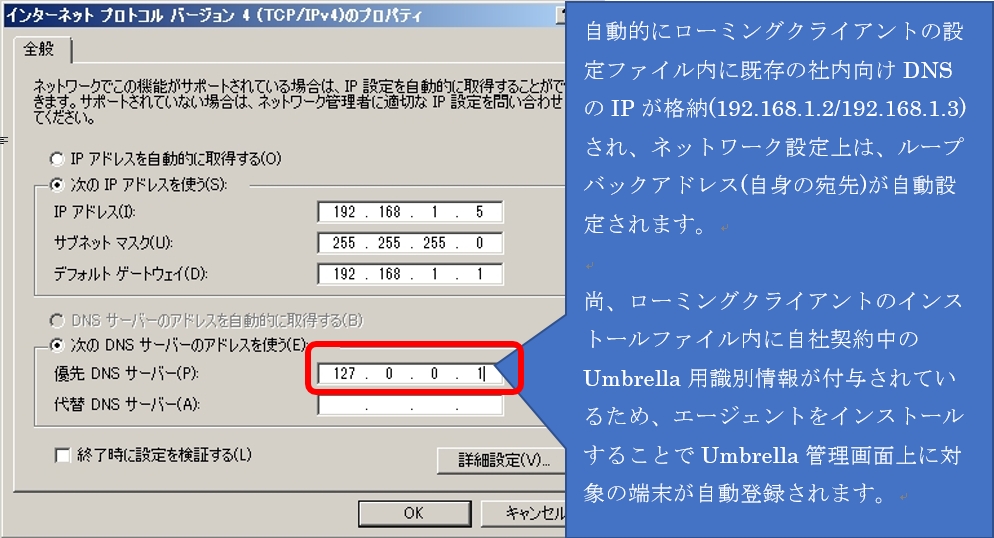

3)ローミングクライアントインストール後のネットワーク設定状態

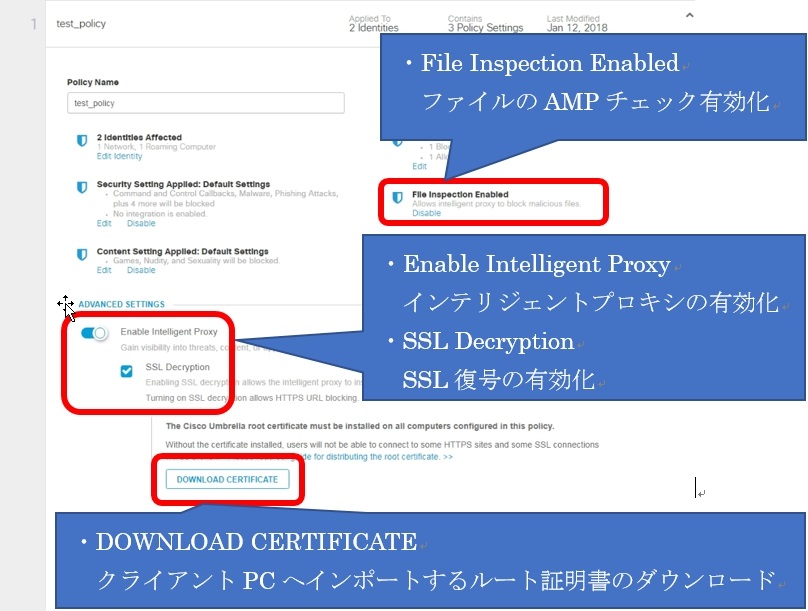

※上記3つの導入パターンにおいて、デバイスにUmbrellaのルート証明書を導入し、下記設定を対象のポリシーに行うことで、SSL復号によるチェックが可能となります。

執筆者プロフィール

片岡 武義

ネットワンシステムズ株式会社 ビジネス推進本部 第1応用技術部 セキュリティチーム所属

ネットワンシステムズに入社以来、セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索