- ナレッジセンター

- 匠コラム

ネットワークのセキュリティセンサー化のススメ 2.高度化する攻撃に対応するためのフローの可視化

- 匠コラム

- ネットワーク

- 可視化

ビジネス推進本部 応用技術部

エンタープライズSDNチーム

田中 政満

本連載では、全3回を通して、ネットワークそのものをセキュリティセンサーとするための必要性、センサー化することによるメリット、センサー化に加えたセキュリティ対策について解説を行います。

| 連載インデックス |

|---|

第2回では高度化する攻撃に対応するためのフローの可視化について解説します。

ネットワーク全体で可視化

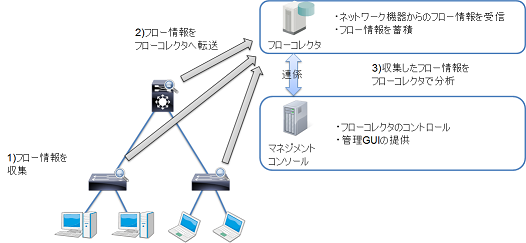

第1回の連載で「ネットワークの通信全体を把握」することで、「誰が、いつ、どのような通信を行ったか」を、定量データとして把握することが可能になると書きましたが、これは以下の3つのアプローチにより実現されます。

1)ネットワークに存在しているすべてのスイッチで、「スイッチ自身を通るすべてのトラフィックのヘッダ情報を収集」

2)収集したヘッダ情報を「フロー情報」とし、フロー収集機器(フローコレクタ)へ送信

3)ネットワークに存在しているすべてのスイッチから収集したフロー情報をフローコレクタにて分析

全てのスイッチで全フローのヘッダ情報を収集し、それをフローコレクタへ送信することで、ネットワーク全体に流れるフローを把握することが可能になります。

この手法はCiscoでは「Network as a Sensor(センサーとしてのネットワーク)」とも呼ばれており、これまでの可視化製品で一般的だった特定箇所を流れるトラフィックのみを可視化のではなく、エンドツーエンドのトラフィック可視化が可能となります。

全フローを可視化する技術、Cisco Flexible Netflow

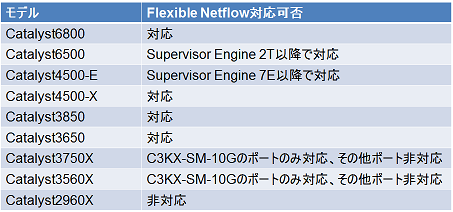

単純なトラフィックのコピー(スパン)とは違い、Catalyst上でフローを認識させるために、Cisco社の一部のスイッチでは「Flexble NetFlow」に対応しています。

これまでのNetFlowでは、固定の「キーフィールド」と呼ばれる情報をもとに収集したトラフィックを分類し、フローを作成していました。しかし、Flexible Netflowに対応したスイッチでは、任意にキーフィールドの値を選択できるようになり、どのような情報を元に同一フローと判断するかの柔軟な制御が可能です。例としては送信元IPアドレスや宛先IPアドレス等の一般的な情報に加え、Cisco TrustSecのタグ情報(SGTタグ情報)もキーフィールドに利用することができ、単純な送信元/宛先IPアドレス等の情報だけではない、柔軟なフロー情報の作成をすることが可能になります。

また、キーフィールドに加え、データの計測を行う「オプションフィールド」もあり、併せて活用することでフローコレクタに多くの情報を与えることが可能です。

昨今のエンタープライズ向けスイッチでは、1Gbps多ポートにとどまらず、10Gbpsや40Gbpsのネットワークインターフェースを多く実装しつつあります。例として、Catalyst3850の10GbpsモデルであるWS-C3850-24XS-Sでは、10GBASE SFP+ポートを24ポート備え、またアップリンクモジュールとしてさらに40GBASE QSFPインターフェースも持つことが可能です。

シャーシ型だけでなく、ボックス型スイッチにおいても、高速なネットワークインターフェースが多く搭載されつつあり、それに応じて内部ファブリックの広帯域化が進んでいます。

このようなスイッチ上で、全フローのヘッダ情報をCPUを用いてモニタリングしようとすると当然限界があります。そのため、Flexible Netflow対応Catalystでは、全トラフィックをフロー化できる(全トラフィックのヘッダ情報を収集できる)ハードウェアエンジンを備えています。

なお、Flexible Netflow対応であった場合でも、Catalystのモデルにより指定できるキーフィールドの種類、数が変わりますので、対象機器でのそのフィールド値がサポートされるかは、事前に確認するのが良いでしょう。

フロー型セキュリティ製品のメリット

第1回でも述べましたが、ネットワーク機器そのものでトラフィックを生成するフロー型のセキュリティセンサ型製品では、すべてのネットワーク機器をFlexible Netflow対応とすることにより、理論上はすべてのトラフィックの情報を把握することが可能となります。

ゲートウェイ型のように「特定の箇所(スパン設定スイッチ)を通らない通信に対してはフローの検知が不可能」といったデメリットがなく、エンドポイント型のように「監視対象とするすべてのエンドポイントへの監視ツール(監視ソフトウェア)の導入が必要」というデメリットもありません。

すべての通信を、エンドユーザに対して特別なソフトウェアの導入なしにネットワーク全体のトラフィックの監視ができるのです。

一方、フロー型セキュリティ製品のデメリットとしては、

・Flexible Netflow対応のCisco Catalystが一部の製品に限られること

・Flexible Netflow非対応の製品を導入した箇所の通信は可視化出来ない場合がある

という2点が挙げられます。

Flexible Netflow対応製品は上位モデルが中心となっており、下位モデルは対応していない場合があります。その場合は非対応製品を経由する通信はフロー化できず、セキュリティ上好ましくない状態となるため、セキュリティ対策を目的の一つとしてフロー型セキュリティ製品を導入する場合は、コアからエッジスイッチに至るまで、すべてのネットワーク機器をFlexible Netflow対応とするような構成が強く推奨されることになります。

次回はフロー型セキュリティ製品を用いた通信の可視化だけにとどまらない、物理ネットワークのマイクロセグメンテーション化について解説を行います。

執筆者プロフィール

田中 政満

ネットワンシステムズ株式会社 ビジネス推進本部

応用技術部 エンタープライズSDNチーム

所属

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。

現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

第1回 シスコ テクノロジー論文コンテスト 最優秀賞

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索