- ライター:田中 政満

- 入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。

現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

目次

無理やりにでもテレワークを導入せざるを得なかった、”緊急事態宣言”

4月7日に発令された日本の緊急事態宣言に伴う外出自粛により、多くの企業が事実上出社できない状況となり、企業活動を継続するにはテレワーク等の「新たな働き方」へ強制シフトをせざるを得ない状況となりました。

出社が避けられない企業は当然ながら存在しますが、オフィスワークが中心となる業務形態の企業については、このタイミングで ”働き方改革への強制シフト” が求められました。

弊社は丸の内への本社移転時にテレワーク制度が整備され、その後も順次制度が拡充されてきたため、会社としては大きな混乱もなく全面テレワークへ移行できたと思っています。しかし、制度を整備していない企業にとって最初は手探りだったのではないでしょうか。

なお、弊社としては大きな混乱はありませんでしたが、私個人に限って言えば出社率が高い勤務状況だったため、最初は1週間まるまるテレワークには少し不思議な感覚を覚えながらのスタートとなりました。

テレワーカーの会社への接続方法、それぞれのメリットとデメリット

さて、一口に ”テレワーク” といっても、その実現方法は多岐にわたります。

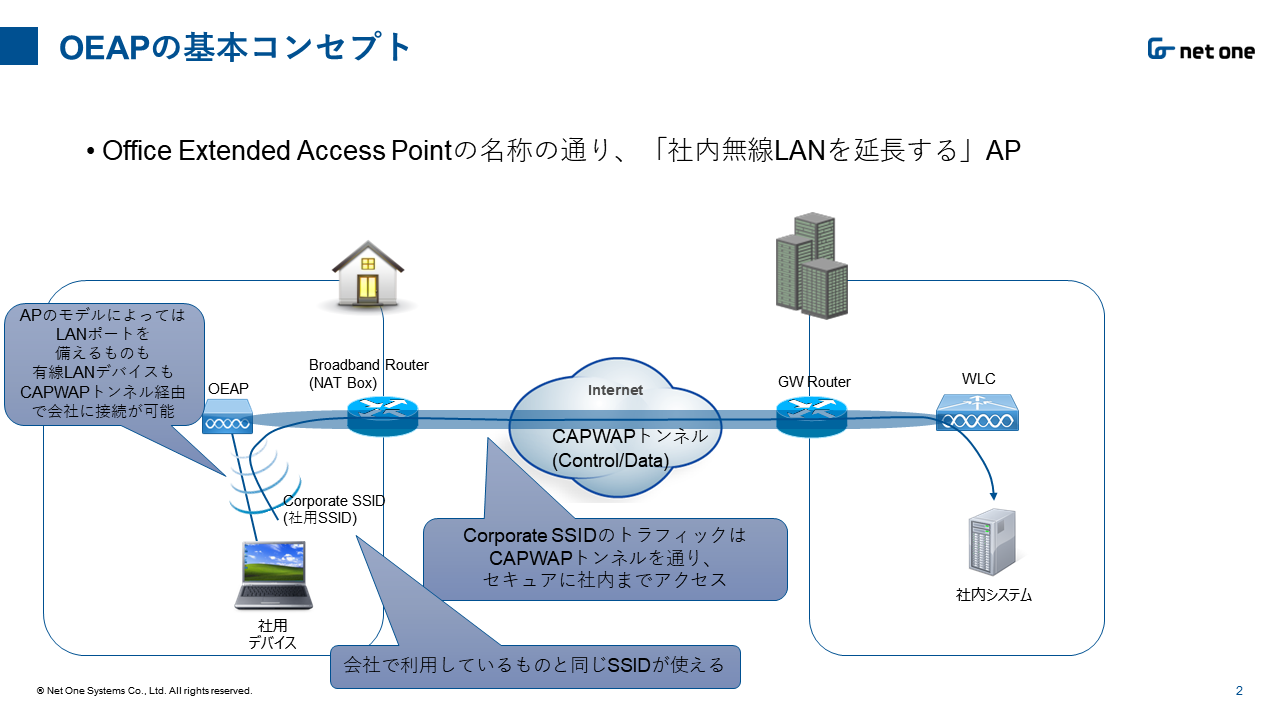

大きく分類すると以下のような分類となります(図1)。

図1.テレワークの大まかな手法ごとの分類

まずは「会社のデバイスを持ち帰るか否か」というパターンでの分類があるかと思います。

弊社は社内制度として「BYODデバイスによる業務利用」、業務環境として「VDI利用によるセキュリティ確保」の2点があるため、社給ノートPCを所有していない(貸与を受けてない)社員の方が多い状況です。

かくいう私も社給ノートPCを所有しておらず、私物デバイスでVDIにつないで業務をしています。

テレワークに移行してもこれは同様で、VDIが整備されている会社であれば、基本的には私物デバイスからアクセスしたとしても、適切に設定を行っていれば私物デバイス利用だからという理由での特段のセキュリティ事項は発生しません。

一方、社給ノートPCを自宅に持ち帰り、テレワークとして業務を継続する場合、様々なセキュリティの懸念事項を考慮せねばなりません。

昔と違い、今や家庭内に複数のインターネットに接続するデバイスがあるのは当たり前。

家庭用ネットワークに繋げるという事は、同一ネットワークにつながれている他のデバイスも場合によっては脅威の対象となりうる(Windows Updateの適用忘れによるマルウェア等の感染など)可能性があります。

加えて会社と接続する際には何らかの方法でVPNを確立する必要があり、その設定や接続についてもテレワークをする社員が行う必要があり、一定以上のコンピュータ/ネットワークのスキルが要求されます。

普段は社内だから問題なくログインしてオフィスアプリケーションを使って業務出来ている方も、VPN設定となると設定が大変な社員も多いのではないでしょうか。そして多数の社員のサポート行うにしても、IT部門のリソースの都合上厳しい会社もあると思います。

あれから7か月。

緊急事態宣言は解除されましたが、出社に戻った会社、ずっとテレワークのままの会社、ハイブリッドに移行した会社とその対応は様々だと思います。(弊社はお知らせにもある通り、テレワークを主体としたハイブリッド勤務となっています)

https://www.netone.co.jp/news/information/covid19_20200601.html

まだまだ収束の兆しが見えない新型コロナウイルスですが、我々は事業を継続していかねばなりません。

そのため「出社率を抑えながら(コントロールしながら)、自宅でできる業務は可能な限り自宅で行える環境を整備する」テレワークの重要性がますます増加しています。

緊急事態宣言が解除されてしばらくたった今だからこそ、テレワークの重要性を改めて考える必要があるのではないでしょうか。

OfficeExtend、という新たな選択肢

各社新型コロナウイルスの世界的な流行以降、様々なテレワークソリューションを打ち出していますが、弊社が取り扱うCisco社にも同様のソリューションが存在します。

そのうち1つが今回ご紹介する「Office Extended Access Point(OEAP)」と呼ばれる機能になります。

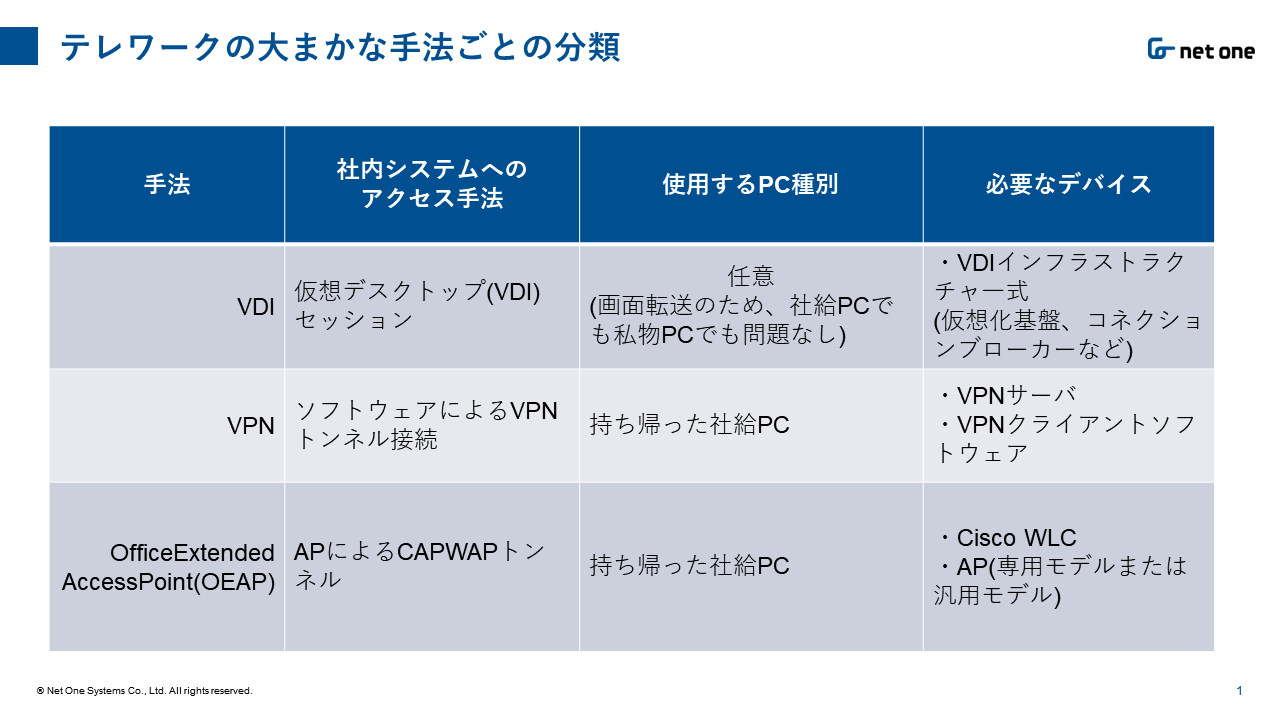

これは上記でご説明したVDIやVPNとも違う、一風変わったアーキテクチャとなっており、そのコンセプトは

「社内LANを延伸(Office-Extend)するアクセスポイント」となります。

端的に言ってしまうと「会社の無線/有線LANを自宅で利用できるようにしたアクセスポイント」となります。

簡単な構成を以下の図2.に記載しました。

図2.OEAPの構成コンポーネント

OEAP機能を有効にした無線LAN APからは会社のSSID(Corporate SSIDと呼ばれる)が送出され、Corporate SSIDでやり取りされるトラフィックについては、APとWLCの間で暗号化されたCAPWAPトンネルを経由して、安全に社内に対して通信を届けることが可能です。

また一部のモデル(テレワーカ向けモデルなど)に装備されている有線LANポートを利用することで、有線LANしか利用できない端末(IP電話機や個人用TV会議端末など)を接続することも可能です。こちらのトラフィックもCorporate SSID経由での通信と同様にCAPWAPトンネルを介して安全に社内ネットワークまで届けられます。

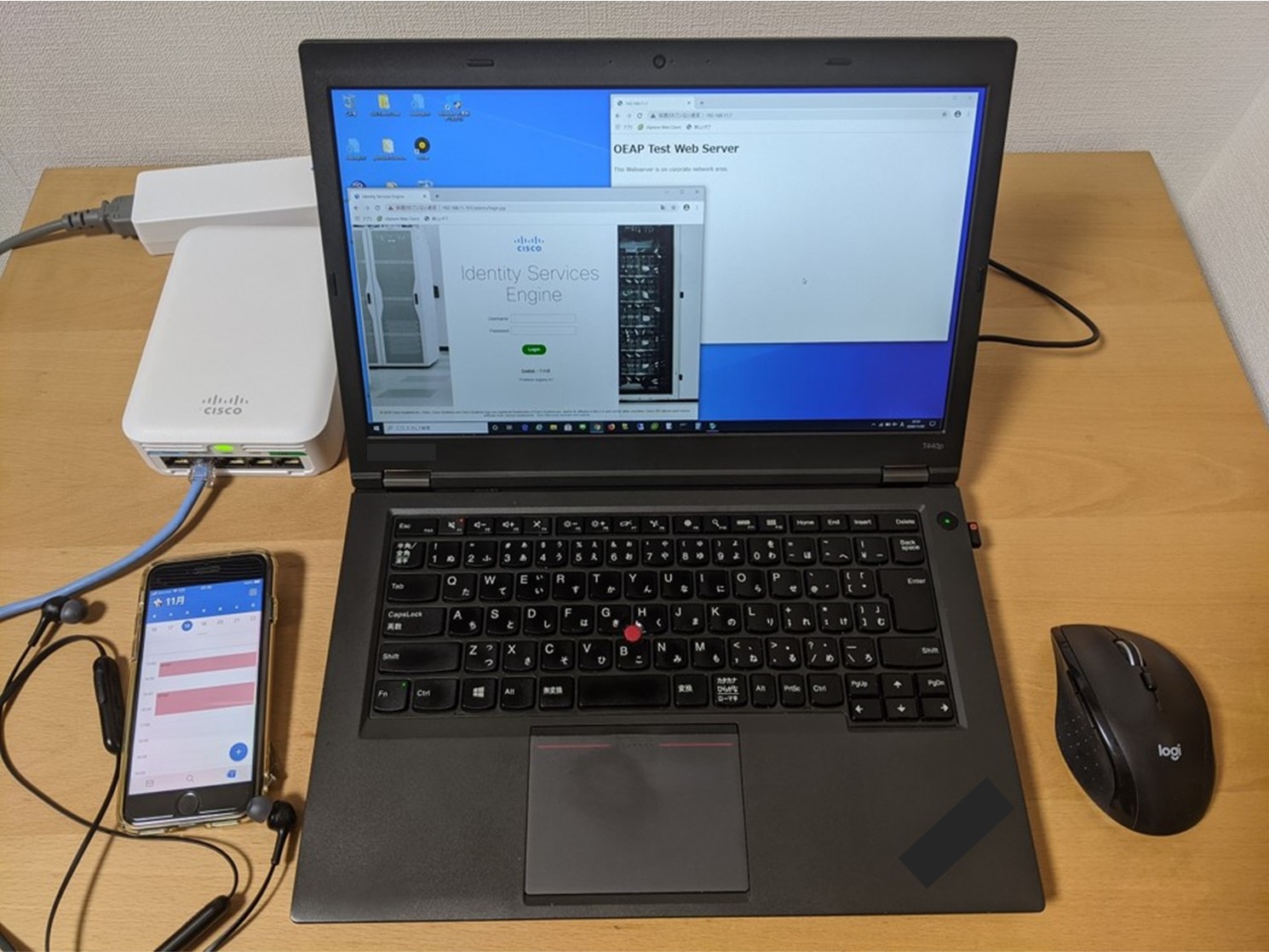

実際に試してみました。

・自宅に持ち帰る前に会社のWLCに接続し、WLCのIPアドレスを設定

まずはWLCのIPアドレスを何らかの方法でAPに記憶させます。今回はいったんWLCと同一レイヤ2のNW経由で自動帰属させ、WLCのIPアドレス(インターネット側から参照できる必要があるのでNATされた外部IPアドレス)をWLC名とともに設定します。

・自宅ネットワークにAPを接続、AP接続後に無線クライアントをいつも通り接続

自宅に持ち帰った後は自宅の宅内NWに接続し、電源を投入するだけです。

電源投入からWLCへの接続までは少し時間がかかりますが(APにもよりますが5分程度)、特段追加の設定等は必要ありません。

(念のためコンソールでログを確認していましたが問題ありませんでした)

WLCへ接続できたことをLEDの表示等で確認し、持ち帰った社給PCから”いつも会社で始業時に無線LANに接続するように”無線LANへ接続して業務をするだけです。

PC側には一切の追加設定は必要ありません。

OfficeExtendのメリットとデメリット

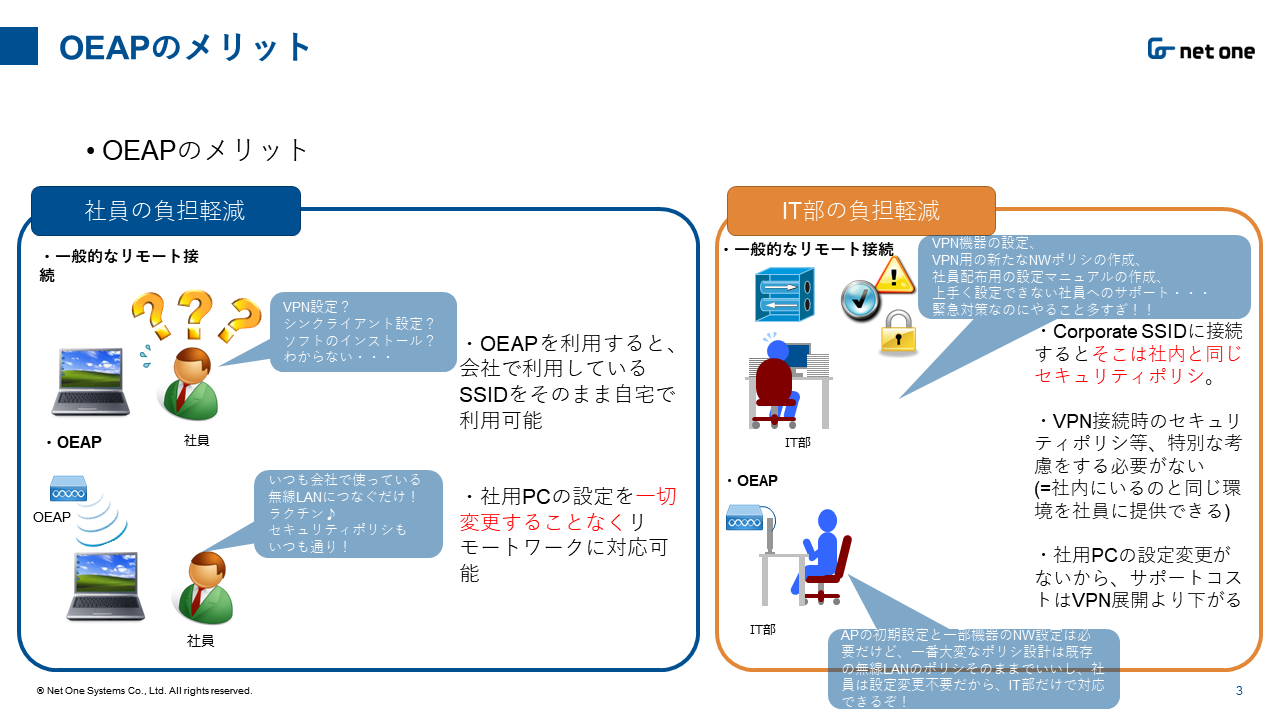

OEAPの一番のメリットは「会社から持ち帰ったPC等の端末に対して一切の追加設定が不要である」というところにあります。

無線LANのセキュリティ設定を、社内で利用している設定と同じにすることにより、自宅、社内を問わず同じ設定で利用することが可能になります。

テレワーク勤務者は持ち帰ったOEAPを自宅のネットワークにつなぎ、社給PCの電源を入れるだけです。

あとは社内にいるのと同じように会社のSSIDにつなぎ、いつも通りにログインをしていつも通りの業務をするだけ。非常にシンプルになります。

OEAPの配布コスト/設定コストは生じますが、準備する必要のあるOEAPの設定はほぼ同一の設定となるため、WLCを通じて一括設定が可能であり、かつ社給PCへの面倒なVPNの設定が不要になるため、IT部の設定や社員へのサポートに関わるコストは大幅に削減可能になります。

一方デメリットとしては「WLC/OEAPを用意する必要がある」ことが挙げられます。VPN機材の代わりとはいえますが、大量のOEAPの調達、およびそれに耐えうる規模のWLCをライセンスとともに用意する必要があるため、単純な機器コストとしてはVPNを利用した方式に比べると大きくなる可能性があります。ここは人員の稼働コストや、テレワークをする社員のITスキルレベル等ともセットで考えてどちらの形態がよいかを決めるとよいと思います。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。