- ナレッジセンター

- 匠コラム

VMware Horizon 7 on VMware Cloud on AWS の構築とディザスタリカバリの検討

- 匠コラム

- クラウド

- セキュリティ

- 仮想化

ビジネス推進本部

第3応用技術部 第1チーム

児玉 賢祐

このコラムでは、弊社がVMware Cloud on AWS環境でHorizon 7の環境構築を行う際に考慮した点と実施した検証をご紹介させていただきます。

VMware Cloud on AWSの概要やオンプレミス環境との接続方法はVMware Cloud on AWSの概要でご紹介させて頂いておりますのでこちらも併せてご覧いただけますと幸いです。

今回の検証目的

今回のVMware Horizon 7 on VMware Cloud on AWS検証をするにあたっての大きな目的としては下記の2つありました。

- VMware Cloud on AWS環境上でのHorizon 7の動作確認

- オンプレミスとVMware Cloud on AWSを接続し、Horizon 7のディザスタリカバリ動作の確認

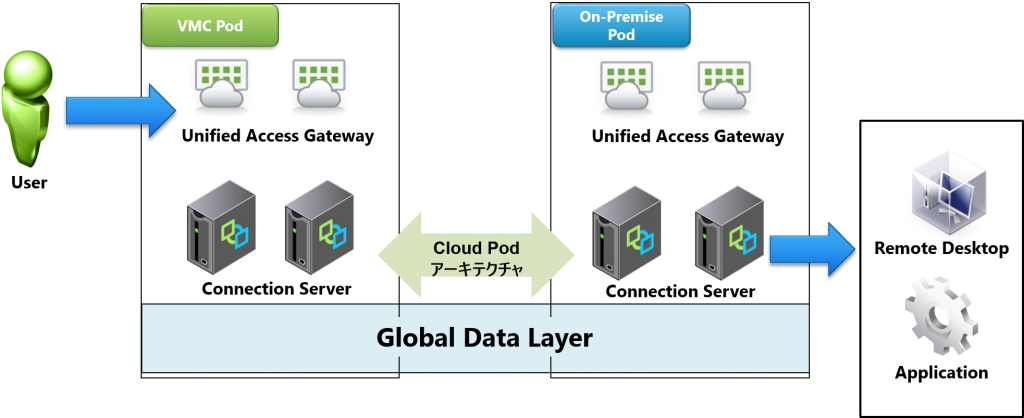

1点目は、VMware Cloud on AWS上でHorizon 7を構築し、VDIの展開や接続が可能であることを確認することが目的です。2点目は、クラウド上でHorizon 7が起動するという特徴を生かして、オンプレミス環境のディザスタリカバリ先として利用するためのCloud Podアーキテクチャを構成して確認を行いました。

Cloud PodアーキテクチャはデータセンターをまたいでHorizon 7を展開する際などに利用できる技術です。各データセンターで個々に展開されていたHorizon 7の環境を統合することにより、複数のデータセンター間での管理の効率化や災害・障害発生時における可用性を高めることができる機能です。今回はオンプレミスのシステムが停止した場合を想定した事を想定してディザスタリカバリの検証を行いました。

環境の構築

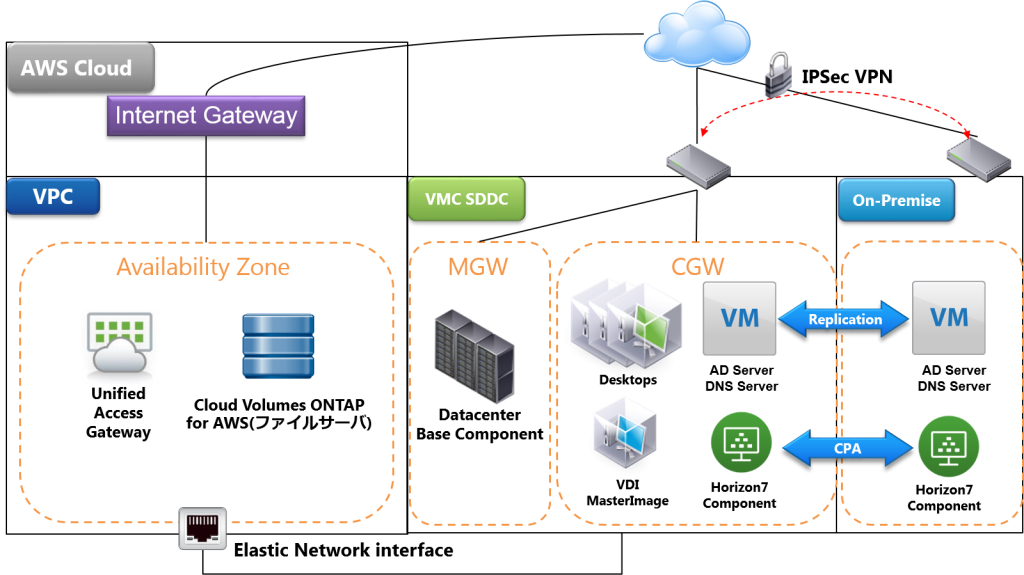

上記の目的を踏まえて、今回の検証では下図のような環境を作成することとしました。

この構成では、オンプレミス環境とVMware Cloud on AWSのSDDCをインターネットを介してIPsec VPNにより接続しています。ネットワークの接続が完了したのち、VMware Cloud on AWS上にActive DirectoryやHorizon 7のコンポーネントを構築していくといった流れです。

VMware Cloud on AWSではSDDCとしてvSphere環境が提供されるため、いつもvSphereを運用・管理をされている方でしたら使い慣れた管理画面を通じて違和感なく操作を行うことが可能です。

検証の実施

VMware Cloud on AWS環境上でのHorizon 7の動作確認

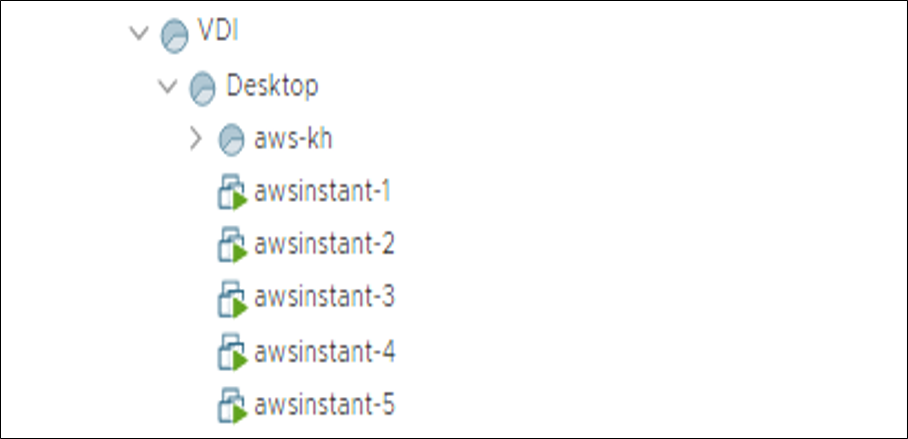

Horizon 7の構成が完了したので実際にVDIデスクトップを展開していきます。今回はHorizon 7 インスタントクローンVDIを展開して問題なくアクセスができることを確認しました。

インスタントクローンとは、Horizon 7 VDIを展開する際に利用できるVM展開方式の1つであり、従来のリンククローンと同様にvCenter Serverの親VMに基づいてクローンVMが作成されます。インスタントクローンはリンククローンに比べて高速であるため多くのデスクトップを短時間で展開することが可能です。

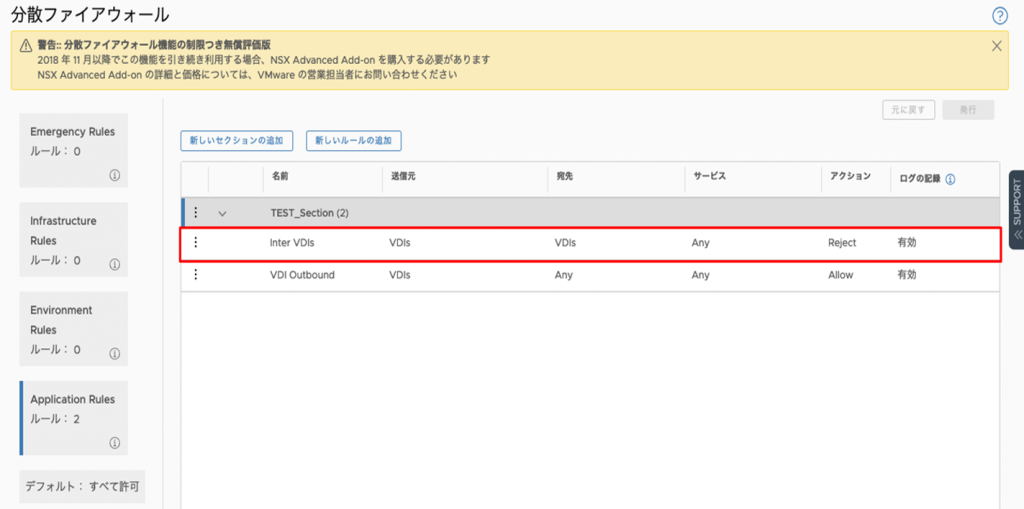

次にこれらのデスクトップ間で分散ファイアウォールを利用してみたいと思います。分散ファイアウォールは、ハイパーバイザ上で提供されるファイアウォールであり、各仮想マシンの仮想NIC単位でパケットのフィルタリングを提供するため、従来の境界型ファイアウォールに比べて、きめ細かい制御を提供できる機能です。

VMware Cloud on AWS上で利用できる分散ファイアウォールはSDDCのNSXによって実現されており、VMware Cloud on AWSを管理するためのVMCコンソールからポリシーを構成することが可能です。今回はSDDC上の仮想デスクトップ間の通信を制御する検証を行いました。同一セグメント内の仮想デスクトップ間の通信も制御することが可能であり、万が一デスクトップがマルウェアに感染した場合も他のデスクトップへの感染リスクを低減し、ワークスペース全体のセキュリティを向上することが可能です。

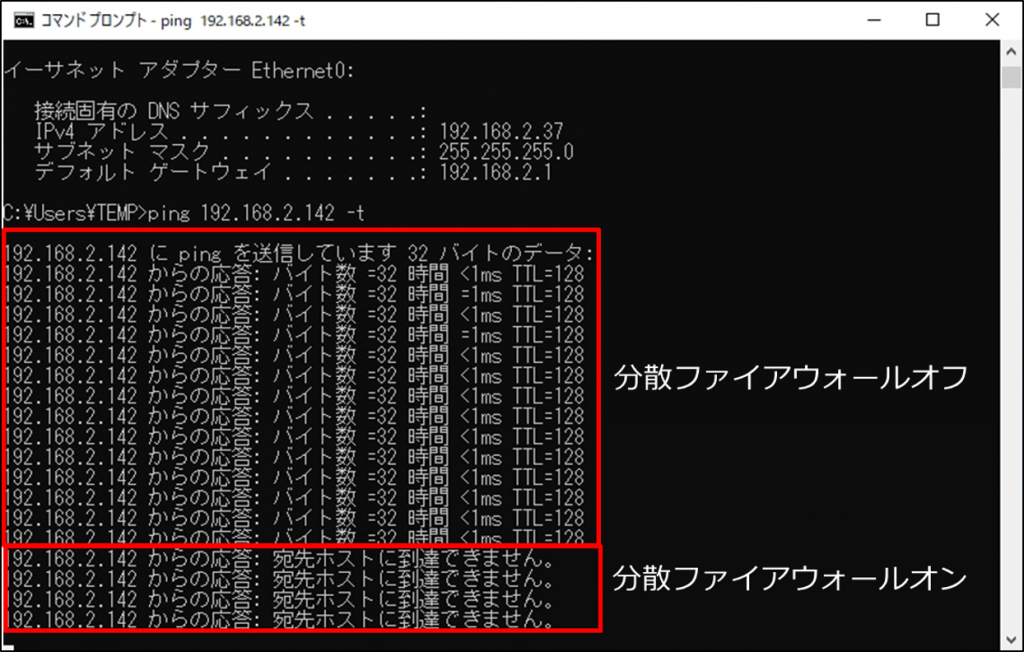

以下の画像ではVDIsグループに登録されたデスクトップ上で開いたコマンドプロンプトから、VDIsグループに登録された他のデスクトップに対してpingを送信しています。最初の方はpingが応答していますが、分散ファイアウォールルールをオンにしたタイミングでpingに応答しなくなり、分散ファイアウォールが機能することを確認できました。

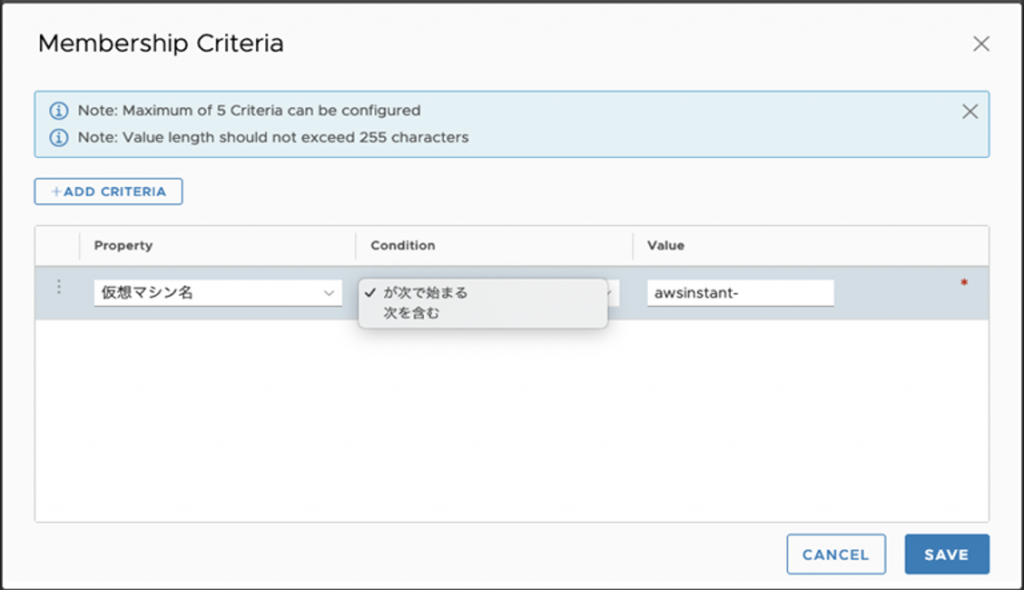

最後に、分散ファイアウォールで利用するグループの作成方法を見てみましょう。グループのメンバーシップの評価基準として、次の要素を利用する事ができます。

- IP Address (静的)

- VM Instance (静的)

- 仮想マシン名(動的)

- セキュリティタグ (動的)

今回はインスタントクローンで作成する仮想マシンのプリフィックスとして「awsinstant-」を指定したため、Propertyで「仮想マシン名」を選択し「awsinstant-」という文字列が名前に含まれる仮想マシンのすべてを対象に「VDIs」グループに登録しました。

Cloud Podアーキテクチャを利用したディザスタリカバリ

これまで、Horizon 7の動作の確認と分散ファイアウォールによるネットワークセキュリティ機能を確認することができました。最後にCloud Pod アーキテクチャを利用したディザスタリカバリ用途での検証をご紹介いたします。今回の検証実施期間に弊社内の検証設備の法定停電が重なったことにより、期せずしてオンプレミス側障害発生時の挙動を確認することができました。

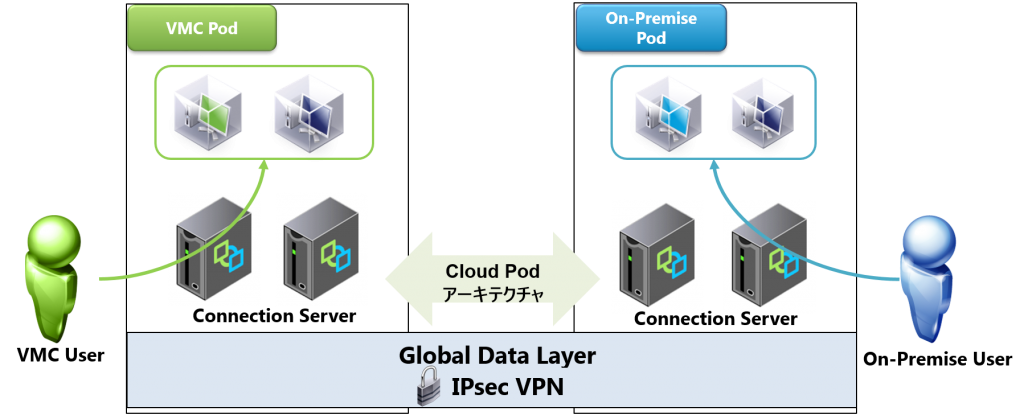

今回行ったCloud Podの設定をご紹介します。Horizon 7 Connection Serverで構成されるPodという単位にはそれぞれ次のユーザを割り当てています。

| ロケーション | Pod | ユーザ |

| VMware Cloud on AWS | VMC Pod | VMC User |

| オンプレミス | On-Premise Pod | On-Premise User |

まず、VMware Cloud on AWSとオンプレミス双方が正常に動作している環境を見ていきましょう。双方の環境が正常に動作している場合、自身の割り当てられているPod側のHorizon 7 Connection Serverに接続を行うとそのPod内のデスクトップにアクセスをすることができました。

また、自身が割り当てられていないPodのHorizon 7 Connection Serverにアクセスした場合も、双方の環境が正常に動作を行っているのであれば自身の割り当てられているPodのデスクトップに対して接続を行うという動作になります。

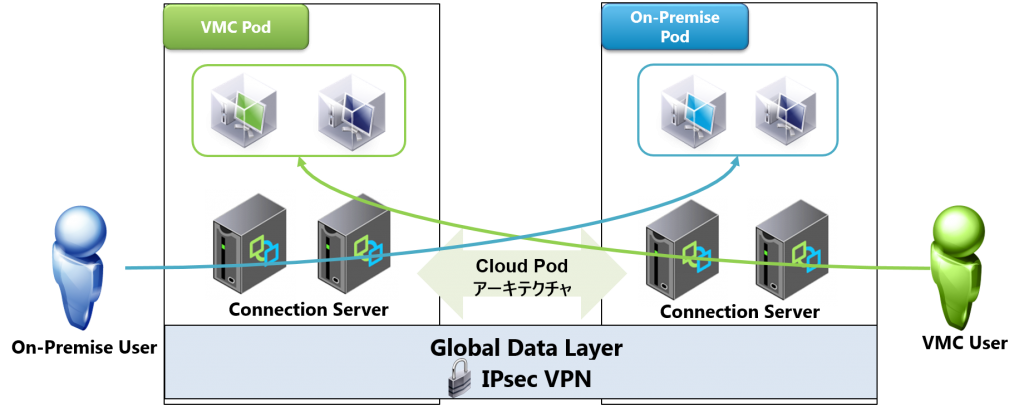

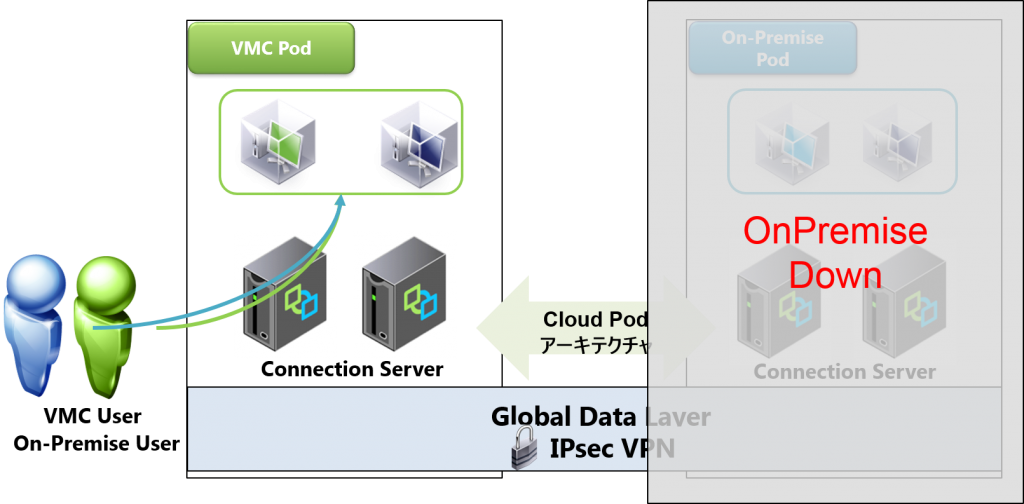

次に、Cloud Pod環境においてオンプレミス側がダウンした場合の動作を見ていきます。正常時には前述のように、それぞれのユーザはアクセスするHorizon 7 Connection Serverに関わらず、自身が割り当てられたPodにあるデスクトップにアクセスを行います。今回、オンプレミス側がダウンしたため、オンプレミス側Podのデスクトップにアクセスを行うことができません。

しかし、このような場合においても"On-Premise User"が"VMC Pod"内のデスクトップにアクセスする動作をすることが確認できました。

このように、既にオンプレミス環境においてHorizon 7を利用している環境であってもVMware Cloud on AWSとCloud Podアーキテクチャを併用することにより柔軟で可用性の高いワークスペース環境を提供・維持可能であることが分かりました。

まとめ

今回ご紹介させて頂きましたようにVMware Cloud on AWS環境を利用したVDI環境では、分散ファイアウォールを利用したセキュリティの向上やクラウド環境であるメリットを生かしてデスクトップの可用性を向上させることができました。

この他にもVMware Cloud on AWS環境を利用することにより、様々なAWSネイティブサービスと連携する事が出来るのも魅力の一つです。

執筆者プロフィール

児玉 賢祐

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部 第1チーム 所属

ネットワンシステムズ入社後VMware Horizon 7を利用したVDIやRDSH、ワークスペース可視化製品などを担当。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索